mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 05:57:24 +00:00

Ubuntu系统软件中的5个漏洞潜藏了10年才被发现、Ubuntu系统软件中的5个漏洞潜藏了10年才被发现、【安全圈】Ubuntu系统软件中的5个漏洞潜藏了10年才被发现、第105篇:方程式工具包图形界面版V0.42,更新永恒浪漫exp对Vista、Win7系统的利用、惊喜开班!系统0day安全-IOT设备漏洞挖掘、竟长达10年未发现?Ubuntu系统“needrestart”工具曝5个本地提权漏洞、PoC,AnyDesk 漏洞暴露用户 IP 地址,CVE-2024-52940、这个 root 漏洞已存在10+年之久,影响Ubuntu Linux、创宇安全智脑 | D-Link ShareCenter sc_mgr.cgi 远程命令执行等81个漏洞可检测、跨国抓捕:俄罗斯勒索软件头目被引渡至美国、Ubuntu 默认工具 needrestart 曝出五个严重提权漏洞、模糊测试:发现软件隐患和漏洞的秘密武器、零时科技 || BTB 攻击事件分析、【漏洞通告】Ubuntu needrestart权限提升漏洞(CVE-2024-48990)、明天,咱们直播间不见不散!学习SRC业务逻辑漏洞的你,怎么能错过!!!、知识 | 网安圈常说的暗网是什么?、

This commit is contained in:

parent

e20dd4f3f1

commit

f49cbd74a7

18

data.json

18

data.json

@ -348,5 +348,21 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNDY3MTY3MA==&mid=2247486091&idx=1&sn=91833410d26dea9ad568703fcb83c398": "「漏洞复现」Altenergy电力系统控制软件 status_zigbee SQL注入漏洞复现(CVE-2024-11305)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU4NjY4MDAyNQ==&mid=2247496794&idx=3&sn=0529c7467c6aa61ad31786c53e0b140d": "【漏洞通告】Wget服务器端请求伪造漏洞安全风险通告",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMjg0MjM5OQ==&mid=2247487863&idx=1&sn=a856bb4a7707eac0bcafb0d7450947c6": "几个常见的越权漏洞挖掘案例",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247507450&idx=1&sn=baba096592ba4c2ce7f2849d12b10277": "Palo Alto Networks PAN-OS身份认证绕过+远程代码执行漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247507450&idx=1&sn=baba096592ba4c2ce7f2849d12b10277": "Palo Alto Networks PAN-OS身份认证绕过+远程代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNjIzMjM5Ng==&mid=2247490002&idx=1&sn=fcfb62255fd7a622d4d4d49929ce9a97": "Ubuntu系统软件中的5个漏洞潜藏了10年才被发现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651307635&idx=2&sn=87c3bf9433bce52470c6600460f833ed": "Ubuntu系统软件中的5个漏洞潜藏了10年才被发现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066112&idx=1&sn=00fc32fb2126236a289beba3ec9b7b29": "【安全圈】Ubuntu系统软件中的5个漏洞潜藏了10年才被发现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5NDg0ODkwMQ==&mid=2247486093&idx=1&sn=f875b24e5431597f8279e5526d265f8d": "第105篇:方程式工具包图形界面版V0.42,更新永恒浪漫exp对Vista、Win7系统的利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458583634&idx=1&sn=c8830e31a595e1d7bc0c7c16de61a754": "惊喜开班!系统0day安全-IOT设备漏洞挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458583634&idx=3&sn=53aa35b505b9bfdfb18d41e18d667703": "竟长达10年未发现?Ubuntu系统“needrestart”工具曝5个本地提权漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492586&idx=1&sn=f45bee7349e1db3147eb26c8843c7adf": "PoC,AnyDesk 漏洞暴露用户 IP 地址,CVE-2024-52940",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521546&idx=1&sn=deaef16f3522dccfad4051c26652ad09": "这个 root 漏洞已存在10+年之久,影响Ubuntu Linux",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwNjU0NjAyNg==&mid=2247489903&idx=1&sn=15bf8bcba0aaf185a4c968af8fcd06a4": "创宇安全智脑 | D-Link ShareCenter sc_mgr.cgi 远程命令执行等81个漏洞可检测",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxNTYwOTU1Mw==&mid=2650092516&idx=1&sn=2f6258182135b9ae40a75b504ef2e7ee": "跨国抓捕:俄罗斯勒索软件头目被引渡至美国",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyODYwODkyMA==&mid=2247484628&idx=1&sn=7adaa47dc8dce500ba919e958221bc7a": "Ubuntu 默认工具 needrestart 曝出五个严重提权漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNTY3Nzc3Mg==&mid=2247487727&idx=1&sn=ce66fae6488e73be86204199cd8fc8fa": "模糊测试:发现软件隐患和漏洞的秘密武器",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU1OTc2MzE2Mg==&mid=2247489131&idx=1&sn=0b8639eded86673aa72ca1f9916befad": "零时科技 || BTB 攻击事件分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500266&idx=2&sn=a7cda971e34b7f49ac887ba14aa975d6": "【漏洞通告】Ubuntu needrestart权限提升漏洞(CVE-2024-48990)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxODY0NjE5MA==&mid=2247484990&idx=1&sn=1608484b01b1e75343a7e04c80323eb2": "明天,咱们直播间不见不散!学习SRC业务逻辑漏洞的你,怎么能错过!!!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNTY4NTQwMg==&mid=2247484025&idx=1&sn=6b51b64fa3cc038bef66def279a3d37e": "知识 | 网安圈常说的暗网是什么?"

|

||||

}

|

||||

33

doc/PoC,AnyDesk 漏洞暴露用户 IP 地址,CVE-2024-52940.md

Normal file

33

doc/PoC,AnyDesk 漏洞暴露用户 IP 地址,CVE-2024-52940.md

Normal file

@ -0,0 +1,33 @@

|

||||

# PoC,AnyDesk 漏洞暴露用户 IP 地址,CVE-2024-52940

|

||||

独眼情报 2024-11-21 09:57

|

||||

|

||||

|

||||

>

|

||||

> AnyDesk是一款由德国公司AnyDesk Software GmbH推出的远程桌面软件。用户可以通过该软件远程控制计算机,同时还能与被控制的计算机之间进行文件传输。

|

||||

|

||||

|

||||

|

||||

|

||||

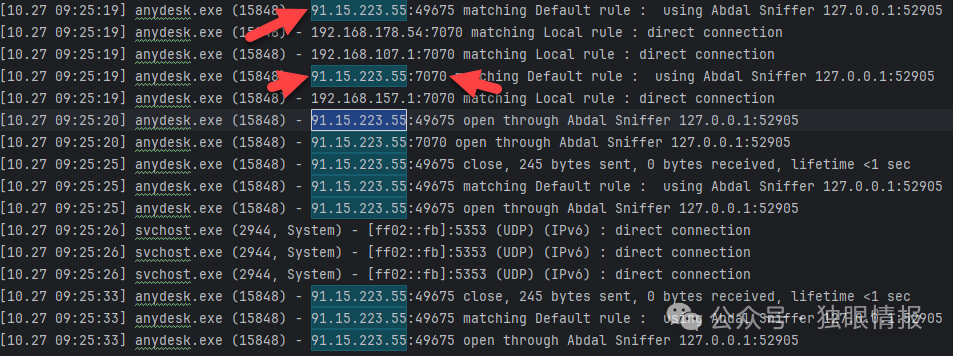

流行的远程桌面软件 AnyDesk 中新发现的一个漏洞可能允许攻击者获取用户的 IP 地址,带来严重的隐私风险。安全研究员 Ebrahim Shafiei 发现了 Windows 系统上 AnyDesk 的“允许直接连接”功能中的漏洞 (CVE-2024-52940)。

|

||||

|

||||

该漏洞影响 AnyDesk 8.1.0 及以下版本。当启用“允许直接连接”并将攻击者系统上的连接端口设置为 7070 时,攻击者可以仅使用其 AnyDesk ID 检索目标的公共 IP 地址。令人担忧的是,这不需要受害者系统上进行任何配置更改。

|

||||

|

||||

Shafiei解释道:“ AnyDesk 的‘允许直接连接’功能中的这个漏洞会暴露目标的敏感 IP 信息。”“攻击者可以利用此漏洞来获取公共 IP 地址,在特定情况下,还可以获取目标系统的私有 IP 地址。”

|

||||

|

||||

此漏洞的影响非常严重,尤其是在远程访问工具未得到充分保护的情况下。泄露的 IP 地址可用于进一步攻击,包括有针对性的网络钓鱼活动、拒绝服务攻击,甚至精确定位用户的物理位置。

|

||||

|

||||

Shafiei在 Github 上发布了针对此漏洞的概念验证利用代码,凸显了情况的紧迫性。他强调需要 AnyDesk 开发团队提供更新或补丁才能完全解决此问题。

|

||||

|

||||

目前,AnyDesk 尚未提供官方修复。建议用户在使用“允许直接连接”功能时要小心谨慎,并考虑禁用该功能,直至发布补丁。

|

||||

|

||||

|

||||

PoC合法使用声明:

|

||||

|

||||

|

||||

本漏洞利用代码(Proof of Concept,简称POC)仅供安全研究和教育目的,

|

||||

|

||||

>

|

||||

> https://github.com/ebrasha/abdal-anydesk-remote-ip-detector

|

||||

|

||||

|

||||

|

||||

84

doc/Ubuntu 默认工具 needrestart 曝出五个严重提权漏洞.md

Normal file

84

doc/Ubuntu 默认工具 needrestart 曝出五个严重提权漏洞.md

Normal file

@ -0,0 +1,84 @@

|

||||

# Ubuntu 默认工具 needrestart 曝出五个严重提权漏洞

|

||||

原创 DO SON 再说安全 2024-11-21 08:57

|

||||

|

||||

2024年11月20日,Qualys 威胁研究单位 (TRU) 披露了

|

||||

NeedRestart实用程序(Ubuntu Server 安装的核心组件)中的五个严重漏洞。这些漏洞自 2014 年以来就存在,可能允许任何非特权用户获得对系统的完全控制。

|

||||

|

||||

|

||||

|

||||

Qualys TRU 报告警告说

|

||||

:”

|

||||

任何非特权用户都可以利用这些漏洞来获得完全的 root 访问权限,而无需用户交互

|

||||

。“已识别的漏洞(分配为

|

||||

CVE-2024-48990

|

||||

、

|

||||

CVE-2024-48991

|

||||

、

|

||||

CVE-2024-48992

|

||||

、

|

||||

CVE-2024-10224

|

||||

和

|

||||

CVE-2024-11003

|

||||

)在 CVSS 等级上得分较高,其中四个漏洞的评分为 7.8 (高的)。

|

||||

|

||||

什么是NeedRestart?

|

||||

|

||||

NeedRestart

|

||||

是一个实用程序,用于确定系统或其服务在软件更新后是否需要重新启动,特别是在涉及共享库时。它是通过确保服务使用最新库来维护系统稳定性和安全性的关键组件。然而,0.8 版本(2014 年 4 月发布)中 Python 和 Ruby 等解释器的集成引入了可利用的漏洞。

|

||||

|

||||

漏洞如何发挥作用

|

||||

|

||||

这些漏洞源于NeedRestart与 Python 和 Ruby 解释器交互的方式。通过操纵环境变量或利用竞争条件,攻击者可以注入以 root 权限执行的恶意代码。在其中两个漏洞

|

||||

CVE-2024-48990

|

||||

和

|

||||

CVE-2024-48922

|

||||

中,本地攻击者可以设置一个环境变量(PYTHONPATH 或 RUBYLIB),然后运行一个脚本来等待 NeedRestart 运行,并欺骗它使用攻击者运行任意代码的环境,”安全公告解释道

|

||||

。

|

||||

- CVE-2024-48990 和 CVE-2024-48992

|

||||

:利用攻击者控制的环境变量(例如

|

||||

PYTHONPATH、RUBYLIB

|

||||

)来执行任意代码。

|

||||

|

||||

- CVE-2024-48991

|

||||

:检查时间使用时间 (TOCTOU) 竞争条件允许攻击者控制 Python 解释器。

|

||||

|

||||

- CVE-2024-10224 和 CVE-2024-11003

|

||||

:它们协同工作,NeedRestart 将攻击者控制的输入传递到

|

||||

Module::ScanDeps

|

||||

Perl 模块,导致以 root 权限执行任意 shell 命令。

|

||||

|

||||

影响和补救

|

||||

|

||||

成功利用这些漏洞可能会导致系统完全受损,从而使攻击者能够窃取数据、安装恶意软件或中断操作。Qualys TRU 已经开发了针对这些漏洞的有效利用方法,强调了修补的紧迫性。报告警告说:“虽然我们不会披露我们的漏洞,但请注意,这些漏洞很容易被利用,其他研究人员可能会在协调披露后不久发布有效的漏洞。”

|

||||

|

||||

如何检查您是否受到影响

|

||||

|

||||

在您的系统上,

|

||||

运行以下命令

|

||||

并将列出的版本与上表进行比较。

|

||||

- apt list –installed | grep “^\(needrestart\|libmodule-scandeps-perl\)”

|

||||

|

||||

- apt 列表 –已安装 | grep “^\(需要重新启动\|libmodule-scandeps-perl\)”

|

||||

|

||||

|

||||

缓解措施

|

||||

|

||||

最有效的缓解措施是将needrestart更新到版本 3.8,其中包括必要的修复。或者,用户可以通过添加以下行来在needrestart配置文件 ( /etc/needrestart/needrestart.conf ) 中禁用易受攻击的解释器启发式:

|

||||

```

|

||||

$nrconf{interpscan} = 0;

|

||||

```

|

||||

|

||||

|

||||

鉴于这些漏洞的严重性和漏洞的可用性,Ubuntu Server 用户立即采取行动来降低风险至关重要。应优先考虑更新需要重新启动或禁用易受攻击的功能,以保护系统免受潜在的损害。

|

||||

|

||||

如果您觉得文章对您有所帮助,还请您关注我!

|

||||

|

||||

|

||||

|

||||

|

||||

欢迎您加群讨论:安全技术交流、HW情报分享讨论群!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

86

doc/Ubuntu系统软件中的5个漏洞潜藏了10年才被发现.md

Normal file

86

doc/Ubuntu系统软件中的5个漏洞潜藏了10年才被发现.md

Normal file

@ -0,0 +1,86 @@

|

||||

# Ubuntu系统软件中的5个漏洞潜藏了10年才被发现

|

||||

Zicheng FreeBuf 2024-11-21 11:02

|

||||

|

||||

|

||||

|

||||

|

||||

Ubuntu系统中的实用程序 needrestart 近日被曝出存在5个本地权限提升 (LPE) 漏洞,这些漏洞不是最近才产生,而是已经潜藏了10年未被发现。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

这些漏洞由 Qualys 发现,并被跟踪为 CVE-2024-48990、CVE-2024-48991、CVE-2024-48992、CVE-2024-10224 和 CVE-2024-11003,由 2014 年 4 月发布的Needrestart 0.8 版本中引入,直到最近的11月19日才在3.8 版本中修复。

|

||||

|

||||

|

||||

这5个漏洞允许攻击者在本地访问有漏洞的 Linux 系统,在没有用户交互的情况下将权限升级到 root:

|

||||

|

||||

- CVE-2024-48990:Needrestart 使用从运行进程中提取的 PYTHONPATH 环境变量执行 Python 解释器。如果本地攻击者控制了这个变量,就可以通过植入恶意共享库,在 Python 初始化过程中以 root 身份执行任意代码。

|

||||

|

||||

- CVE-2024-48992:Needrestart 使用的 Ruby 解释器在处理攻击者控制的 RUBYLIB 环境变量时存在漏洞。这允许本地攻击者通过向进程注入恶意库,以 root 身份执行任意 Ruby 代码。

|

||||

|

||||

- CVE -2024-48991:Needrestart 中的争用条件允许本地攻击者用恶意可执行文件替换正在验证的 Python 解释器二进制文件。通过仔细把握替换时机,可以诱使 Needrestart 以 root 身份运行他们的代码。

|

||||

|

||||

- CVE-2024-10224:Needrestart 使用的 Perl ScanDeps 模块未正确处理攻击者提供的文件名。攻击者可以制作类似于 shell 命令的文件名(例如 command|),以便在打开文件时以 root 身份执行任意命令。

|

||||

|

||||

- CVE-2024-11003:Needrestart 对 Perl 的 ScanDeps 模块的依赖使其暴露于 ScanDeps 本身的漏洞中,其中不安全地使用 eval() 函数会导致在处理攻击者控制的输入时执行任意代码。

|

||||

|

||||

值得注意的是,为了利用这些漏洞,攻击者必须通过恶意软件或被盗帐户对操作系统进行本地访问,这在一定程度上降低了风险。但攻击者过去也利用过类似的 Linux 权限提升漏洞来获得 root 权限,包括 Loony Tunables 和利用 nf_tables 漏洞,因此不能因为这些漏洞需要本地访问权限就疏于修补。

|

||||

|

||||

|

||||

除了升级到版本 3.8 或更高版本(包括所有已识别漏洞的补丁)之外,建议用户修改Needrestart.conf 文件以禁用解释器扫描功能,从而防止漏洞被利用。

|

||||

|

||||

|

||||

【

|

||||

FreeBuf粉丝交流群招新啦!

|

||||

|

||||

在这里,拓宽网安边界

|

||||

|

||||

甲方安全建设干货;

|

||||

|

||||

乙方最新技术理念;

|

||||

|

||||

全球最新的网络安全资讯;

|

||||

|

||||

群内不定期开启各种抽奖活动;

|

||||

|

||||

FreeBuf盲盒、大象公仔......

|

||||

|

||||

扫码添加小蜜蜂微信回复「加群」,申请加入群聊

|

||||

】

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

> https://www.bleepingcomputer.com/news/security/ubuntu-linux-impacted-by-decade-old-needrestart-flaw-that-gives-root/

|

||||

|

||||

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

|

||||

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302087&idx=1&sn=29d91904d6471c4b09f4e574ba18a9b2&chksm=bd1c3a4c8a6bb35aa4ddffc0f3e2e6dad475257be18f96f5150c4e948b492f32b1911a6ea435&token=21436342&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302006&idx=1&sn=18f06c456804659378cf23a5c474e775&scene=21#wechat_redirect)

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651253272&idx=1&sn=82468d927062b7427e3ca8a912cb2dc7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

96

doc/【安全圈】Ubuntu系统软件中的5个漏洞潜藏了10年才被发现.md

Normal file

96

doc/【安全圈】Ubuntu系统软件中的5个漏洞潜藏了10年才被发现.md

Normal file

@ -0,0 +1,96 @@

|

||||

# 【安全圈】Ubuntu系统软件中的5个漏洞潜藏了10年才被发现

|

||||

安全圈 2024-11-21 11:00

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

安全漏洞

|

||||

|

||||

|

||||

Ubuntu系统中的实用程序 needrestart 近日被曝出存在5个本地权限提升 (LPE) 漏洞,这些漏洞不是最近才产生,而是已经潜藏了10年未被发现。

|

||||

|

||||

|

||||

|

||||

这些漏洞由 Qualys 发现,并被跟踪为 CVE-2024-48990、CVE-2024-48991、CVE-2024-48992、CVE-2024-10224 和 CVE-2024-11003,由 2014 年 4 月发布的Needrestart 0.8 版本中引入,直到最近的11月19日才在3.8 版本中修复。

|

||||

|

||||

这5个漏洞允许攻击者在本地访问有漏洞的 Linux 系统,在没有用户交互的情况下将权限升级到 root:

|

||||

- CVE-2024-48990:Needrestart 使用从运行进程中提取的 PYTHONPATH 环境变量执行 Python 解释器。如果本地攻击者控制了这个变量,就可以通过植入恶意共享库,在 Python 初始化过程中以 root 身份执行任意代码。

|

||||

|

||||

- CVE-2024-48992:Needrestart 使用的 Ruby 解释器在处理攻击者控制的 RUBYLIB 环境变量时存在漏洞。这允许本地攻击者通过向进程注入恶意库,以 root 身份执行任意 Ruby 代码。

|

||||

|

||||

- CVE -2024-48991:Needrestart 中的争用条件允许本地攻击者用恶意可执行文件替换正在验证的 Python 解释器二进制文件。通过仔细把握替换时机,可以诱使 Needrestart 以 root 身份运行他们的代码。

|

||||

|

||||

- CVE-2024-10224:Needrestart 使用的 Perl ScanDeps 模块未正确处理攻击者提供的文件名。攻击者可以制作类似于 shell 命令的文件名(例如 command|),以便在打开文件时以 root 身份执行任意命令。

|

||||

|

||||

- CVE-2024-11003:Needrestart 对 Perl 的 ScanDeps 模块的依赖使其暴露于 ScanDeps 本身的漏洞中,其中不安全地使用 eval() 函数会导致在处理攻击者控制的输入时执行任意代码。

|

||||

|

||||

值得注意的是,为了利用这些漏洞,攻击者必须通过恶意软件或被盗帐户对操作系统进行本地访问,这在一定程度上降低了风险。但攻击者过去也利用过类似的 Linux 权限提升漏洞来获得 root 权限,包括 Loony Tunables 和利用 nf_tables 漏洞,因此不能因为这些漏洞需要本地访问权限就疏于修补。

|

||||

|

||||

除了升级到版本 3.8 或更高版本(包括所有已识别漏洞的补丁)之外,建议用户修改Needrestart.conf 文件以禁用解释器扫描功能,从而防止漏洞被利用。

|

||||

|

||||

|

||||

参考来源:

|

||||

Ubuntu Linux impacted by decade-old 'needrestart' flaw that gives root

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】苹果手机72小时不用会自动锁死?](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066097&idx=1&sn=6b2503a2e569d80705cada518019361e&chksm=f36e7d71c419f4675e3986754fc7b32cd6d7589cac2505e25c84a51ded871da048608e7fe980&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】涉嫌强迫用户共享数据,印度对Meta处以2500万美元罚款](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066097&idx=2&sn=1a5dd1ca6f2eb61c32d863fb63f4c5f8&chksm=f36e7d71c419f4677edcbb49aa84592cb0b2db6ffdfe051b4cad624bd7567c52e9f0ba1802fd&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】苹果发布紧急安全更新修复WebKit引擎中的漏洞 黑客已经利用漏洞展开攻击](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066097&idx=3&sn=0e0cc754f2cdc596b5f8419a8fa6f7a5&chksm=f36e7d71c419f467daf3ea8cddb360e80ba1bf2d4166d38a18b9e3f18237b4be22f6661fe72a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】越来越多的国家正在为“黑客”松绑?](http://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066097&idx=4&sn=4c89dea98b272ff7dffa7f78d293c288&chksm=f36e7d71c419f467dbcdf3ea7de6e01f01c01afb2d854b3a7651a5f21daec878f96818777f10&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

87

doc/【漏洞通告】Ubuntu needrestart权限提升漏洞(CVE-2024-48990).md

Normal file

87

doc/【漏洞通告】Ubuntu needrestart权限提升漏洞(CVE-2024-48990).md

Normal file

File diff suppressed because one or more lines are too long

329

doc/创宇安全智脑 | D-Link ShareCenter sc_mgr.cgi 远程命令执行等81个漏洞可检测.md

Normal file

329

doc/创宇安全智脑 | D-Link ShareCenter sc_mgr.cgi 远程命令执行等81个漏洞可检测.md

Normal file

@ -0,0 +1,329 @@

|

||||

# 创宇安全智脑 | D-Link ShareCenter sc_mgr.cgi 远程命令执行等81个漏洞可检测

|

||||

原创 创宇安全智脑 创宇安全智脑 2024-11-21 09:18

|

||||

|

||||

**创宇安全智脑**是基于知道创宇16年来AI+安全大数据在真实攻防场景中的经验积累构建的下一代全场景安全智能算力平台。平台拥有海量真实攻防数据和安全大数据持续生产能力;结合面向多个实战场景的AI智能模型,持续汇聚、萃取和分析,实时输出高精准高价值威胁情报、安全态势、攻防策略;持续全场景赋能知道创宇全产品矩阵和安全托管服务。

|

||||

|

||||

|

||||

**创宇安全智脑目前已经联动支撑知道创宇全产品矩阵,包括:创宇盾、抗D保、ScanV、ZoomEye、创宇蜜罐、创宇云图、创宇云影、创宇猎幽、创宇威胁情报网关等。**

|

||||

|

||||

|

||||

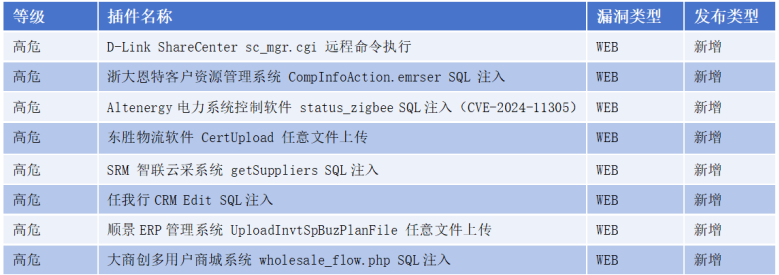

本周累计更新漏洞插件81个,其中重点插件8个

|

||||

|

||||

**详情如下:**

|

||||

|

||||

|

||||

**更新列表**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞详情**

|

||||

|

||||

|

||||

**新增插件:**

|

||||

|

||||

|

||||

1、D-Link ShareCenter sc_mgr.cgi 远程命令执行

|

||||

|

||||

**发布时间:**2024-11-15

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**漏洞来源:**

|

||||

创宇安全智脑

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

D-Link ShareCenter 是 D-Link 公司推出的一系列网络存储设备 (NAS) 产品系列。D-Link ShareCenter sc_mgr.cgi 接口存在远程命令执行漏洞。恶意攻击者可以利用该漏洞远程执行任意命令,获取系统权限。

|

||||

|

||||

**漏洞危害:**

|

||||

|

||||

恶意攻击者可以利用该漏洞远程执行任意命令,获取系统权限。

|

||||

|

||||

**建议解决方案:**

|

||||

|

||||

及时更新至最新版本,确保使用时进行输入验证,以防止参数中存在恶意的命令执行语句。

|

||||

|

||||

**影响范围:**

|

||||

|

||||

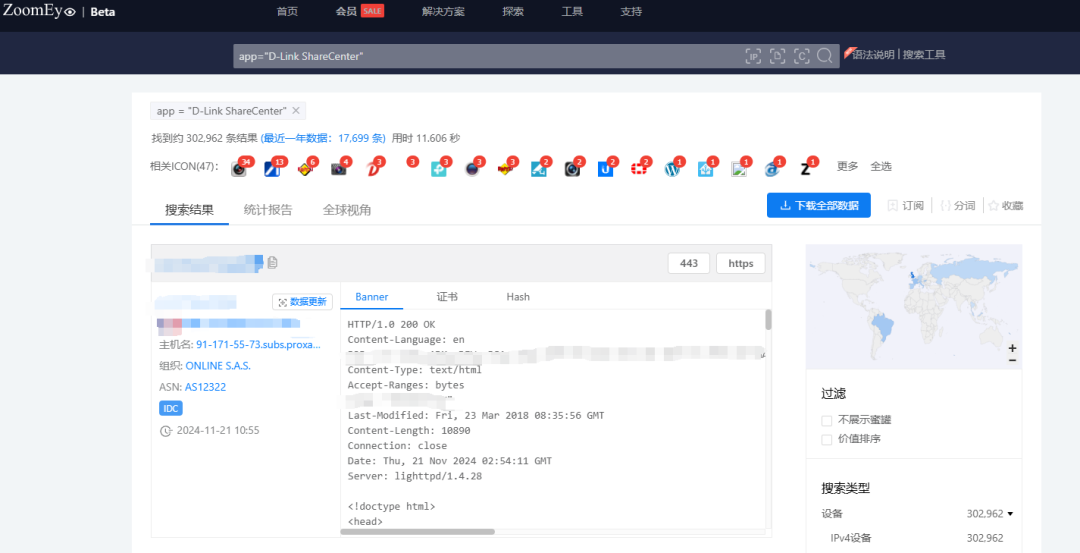

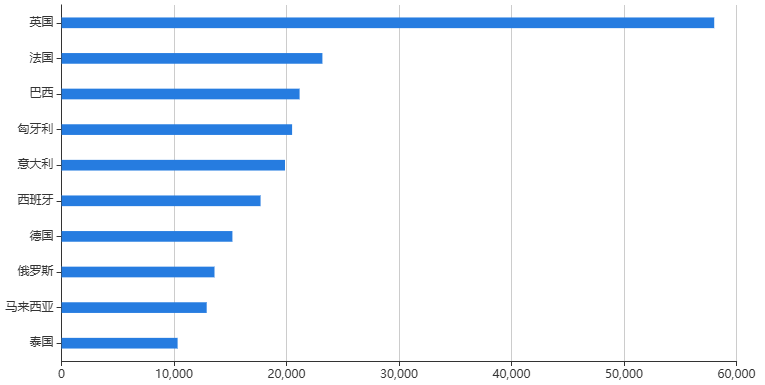

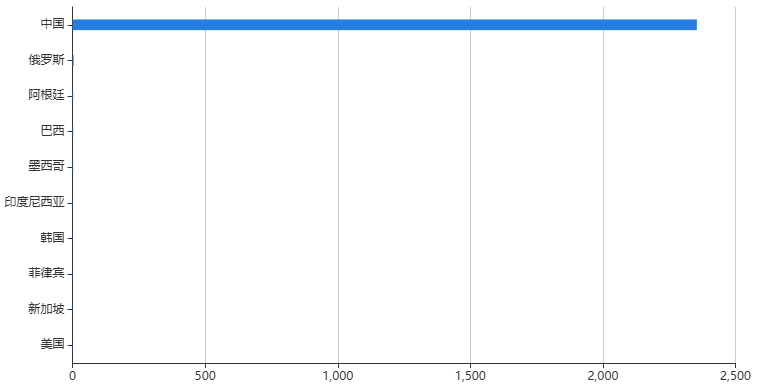

根据ZoomEye网络空间搜索引擎关键字 app="D-Link ShareCenter" 对潜在可能目标进行搜索,共得到302962条IP历史记录。主要分布在英国、法国等国家。(ZoomEye搜索链接:

|

||||

|

||||

https://www.zoomeye.org/v2/searchResult?q=YXBwPSJELUxpbmsgU2hhcmVDZW50ZXIi)

|

||||

|

||||

|

||||

|

||||

**区域分布:**

|

||||

|

||||

|

||||

|

||||

|

||||

2、浙大恩特客户资源管理系统 CompInfoAction.emrser SQL 注入

|

||||

|

||||

**发布时间:**2024-11-18

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**漏洞来源:**

|

||||

创宇安全智脑

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

浙大恩特客户资源管理系统是恩特软件开发的一款客户资源管理系统。浙大恩特客户资源管理系统 CompInfoAction.emrser 接口存在SQL注入漏洞。恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**漏洞危害:**

|

||||

|

||||

恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**建议解决方案:**

|

||||

|

||||

及时更新至最新版本,使用参数化查询或预编译语句并对输入进行过滤和验证,以防止SQL注入攻击。

|

||||

|

||||

**影响范围:**

|

||||

|

||||

根据ZoomEye网络空间搜索引擎关键字 app="浙大恩特客户资源管理系统" 对潜在可能目标进行搜索,共得到1050条IP历史记录。主要分布在中国、美国。(ZoomEye搜索链接:

|

||||

|

||||

https://www.zoomeye.org/v2/searchResult?q=YXBwPSLmtZnlpKfmgannibnlrqLmiLfotYTmupDnrqHnkIbns7vnu58i)

|

||||

|

||||

|

||||

|

||||

**区域分布:**

|

||||

|

||||

|

||||

|

||||

|

||||

3、Altenergy电力系统控制软件 status_zigbee SQL注入(CVE-2024-11305)

|

||||

|

||||

**发布时间:**

|

||||

2024-11-19

|

||||

|

||||

**漏洞等级:**

|

||||

高危

|

||||

|

||||

**漏洞来源:**

|

||||

|

||||

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-11305

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

Altenergy电力系统控制软件是一款由Altenergy电力系统公司开发的微型逆变器控制软件。Altenergy电力系统控制软件 status_zigbee 接口存在SQL注入漏洞。恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**漏洞危害:**

|

||||

|

||||

恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**建议解决方案:**

|

||||

|

||||

及时更新至最新版本,使用参数化查询或预编译语句并对输入进行过滤和验证,以防止SQL注入攻击。

|

||||

|

||||

**影响范围:**

|

||||

|

||||

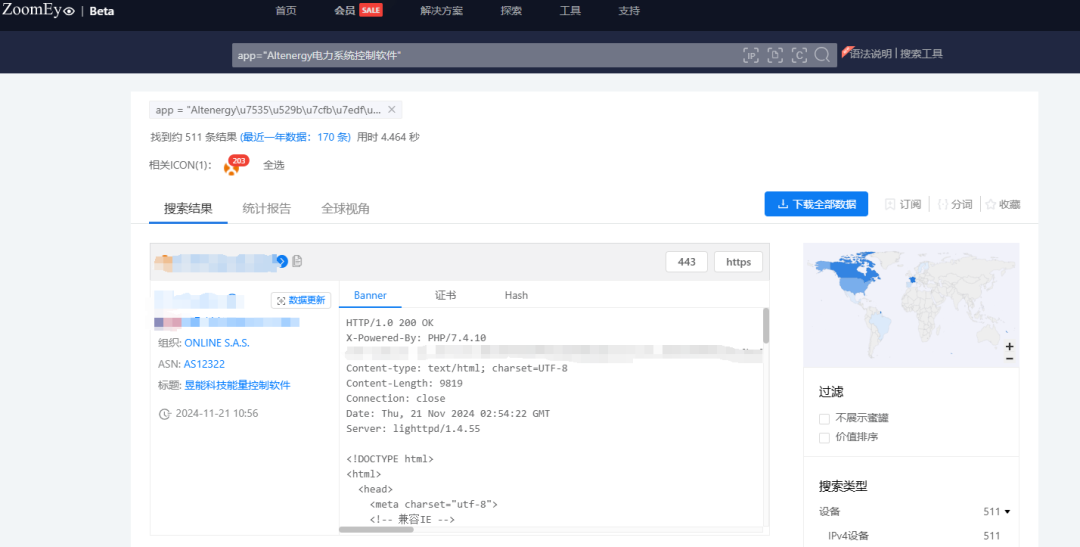

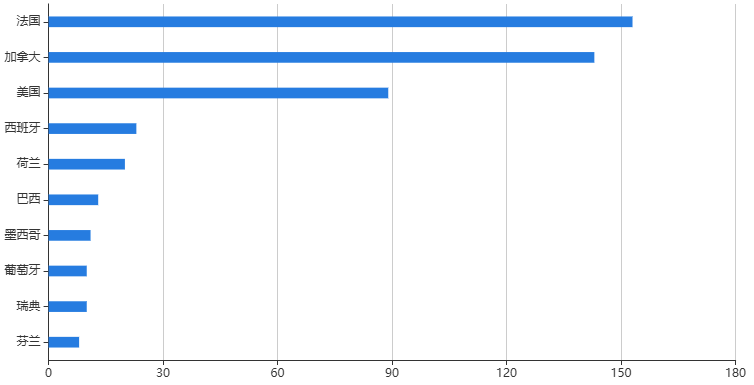

根据ZoomEye网络空间搜索引擎关键字 app="Altenergy电力系统控制软件" 对潜在可能目标进行搜索,共得到511条IP历史记录。主要分布在法国、加拿大等国家。(ZoomEye搜索链接:

|

||||

|

||||

https://www.zoomeye.org/v2/searchResult?q=YXBwPSJBbHRlbmVyZ3nnlLXlipvns7vnu5%2FmjqfliLbova%2Fku7Yi)

|

||||

|

||||

|

||||

|

||||

**区域分布:**

|

||||

|

||||

|

||||

|

||||

|

||||

4、东胜物流软件 CertUpload 任意文件上传

|

||||

|

||||

**发布时间:**2024-11-19

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**漏洞来源:**

|

||||

创宇安全智脑

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

东胜物流软件是一款致力于为客户提供 IT 支撑的 SOP。东胜物流软件 CertUpload 接口存在任意文件上传漏洞。未经授权的远程攻击者可上传恶意文件至服务器,远程执行任意代码,获取系统权限。****

|

||||

|

||||

**漏洞危害:**

|

||||

|

||||

未经授权的远程攻击者可上传恶意文件至服务器,远程执行任意代码,获取系统权限。

|

||||

|

||||

**建议解决方案:**

|

||||

|

||||

及时更新至最新版本,使用白名单进行验证,并将上传文件保存在非 Web 可访问的目录中。

|

||||

|

||||

**影响范围:**

|

||||

|

||||

根据ZoomEye网络空间搜索引擎关键字 app="东胜物流软件" 对潜在可能目标进行搜索,共得到947条IP历史记录。主要分布在中国、德国等国家。(ZoomEye搜索链接:

|

||||

|

||||

https://www.zoomeye.org/v2/searchResult?q=YXBwPSLkuJzog5znianmtYHova%2Fku7Yi)

|

||||

|

||||

|

||||

|

||||

**区域分布:**

|

||||

|

||||

|

||||

|

||||

|

||||

5、SRM 智联云采系统 getSuppliers SQL注入

|

||||

|

||||

**发布时间:**2024-11-19

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**漏洞来源:**

|

||||

创宇安全智脑

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

SRM 智联云采系统是由深圳智互联科技有限公司开发的一款供应链管理系统。SRM 智联云采系统 getSuppliers 接口存在SQL注入漏洞。恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**漏洞危害:**

|

||||

|

||||

恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**建议解决方案:**

|

||||

|

||||

及时更新至最新版本,使用参数化查询或预编译语句并对输入进行过滤和验证,以防止SQL注入攻击。

|

||||

|

||||

**影响范围:**

|

||||

|

||||

根据ZoomEye网络空间搜索引擎关键字 app="SRM 智联云采系统" 对潜在可能目标进行搜索,共得到2370条IP历史记录。主要分布在中国、俄罗斯等国家。(ZoomEye搜索链接:

|

||||

|

||||

https://www.zoomeye.org/v2/searchResult?q=YXBwPSJTUk0g5pm66IGU5LqR6YeH57O757ufIg%3D%3D)

|

||||

|

||||

|

||||

|

||||

**区域分布:**

|

||||

|

||||

|

||||

|

||||

|

||||

6、任我行CRM Edit SQL注入

|

||||

|

||||

**发布时间:**2024-11-18

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**漏洞来源:**创宇安全智脑

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

任我行CRM是一款集OA自动化办公、OM目标管理、KM知识管理、HR人力资源为一体集成的企业管理软件。任我行CRM Edit 接口存在SQL注入漏洞。恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**漏洞危害:**

|

||||

|

||||

恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**建议解决方案:**

|

||||

|

||||

及时更新至最新版本,使用参数化查询或预编译语句并对输入进行过滤和验证,以防止SQL注入攻击。

|

||||

|

||||

**影响范围:**

|

||||

|

||||

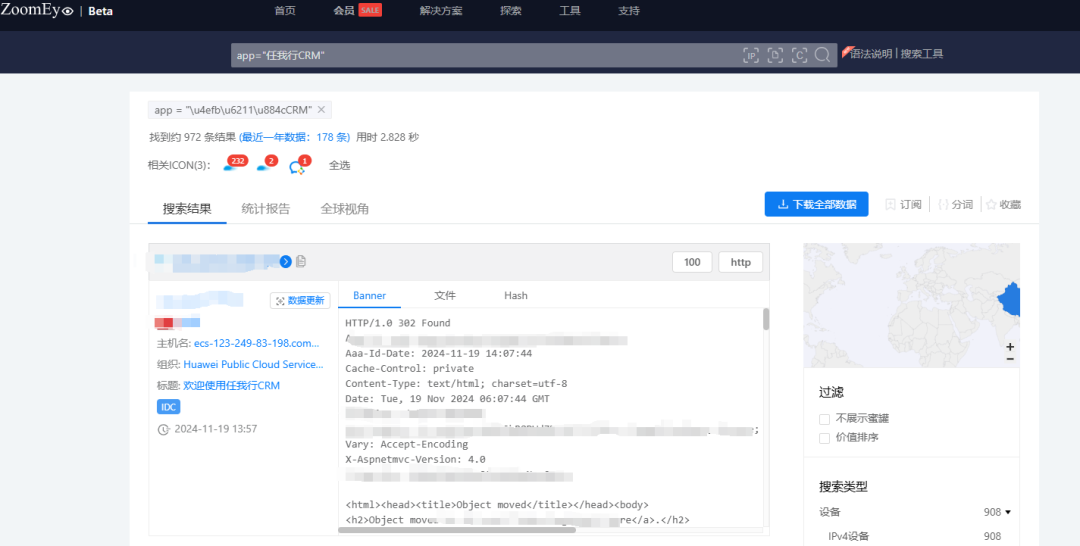

根据ZoomEye网络空间搜索引擎关键字 app="任我行CRM" 对潜在可能目标进行搜索,共得到972条IP历史记录。主要分布在中国江苏、浙江等地。(ZoomEye搜索链接:

|

||||

|

||||

https://www.zoomeye.org/v2/searchResult?q=YXBwPSLku7vmiJHooYxDUk0i)

|

||||

|

||||

|

||||

|

||||

**区域分布:**

|

||||

|

||||

|

||||

|

||||

|

||||

7、顺景ERP管理系统 UploadInvtSpBuzPlanFile 任意文件上传

|

||||

|

||||

**发布时间:**2024-11-18

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**漏洞来源:**创宇安全智脑

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

顺景ERP管理系统是由顺景软件科技有限公司研发的一款企业资源规划(ERP)系统,专注于为制造业企业提供全面的信息化解决方案。顺景ERP管理系统 UploadInvtSpBuzPlanFile 接口存在任意文件上传漏洞。未经授权的远程攻击者可上传恶意文件至服务器,远程执行任意代码,获取系统权限。

|

||||

|

||||

**漏洞危害:**

|

||||

|

||||

未经授权的远程攻击者可上传恶意文件至服务器,远程执行任意代码,获取系统权限。

|

||||

|

||||

**建议解决方案:**

|

||||

|

||||

使用白名单进行验证,并将上传文件保存在非 Web 可访问的目录中。

|

||||

|

||||

**影响范围:**

|

||||

|

||||

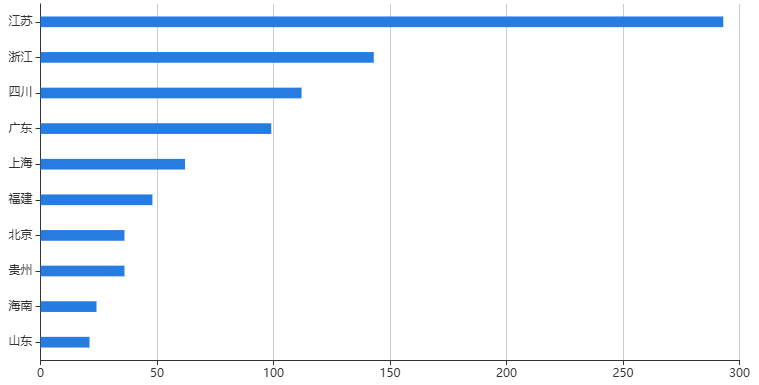

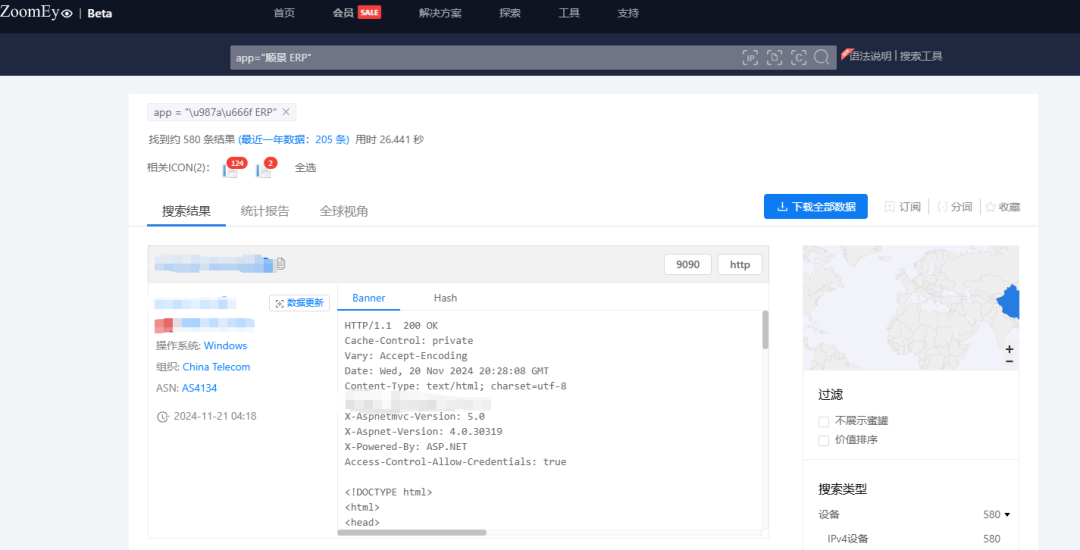

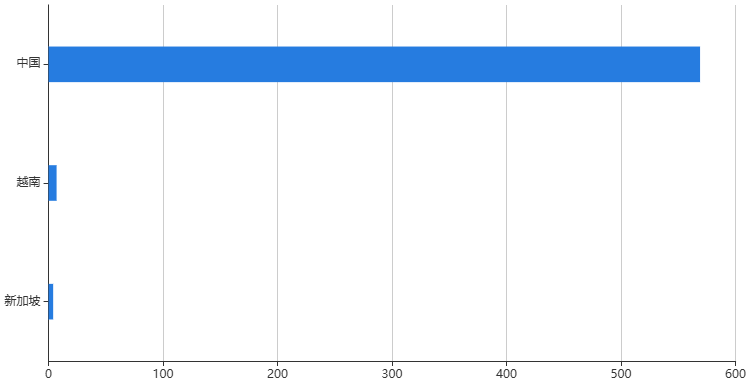

根据ZoomEye网络空间搜索引擎关键字 app="顺景 ERP" 对潜在可能目标进行搜索,共得到580条IP历史记录。主要分布在中国、越南等国家。(ZoomEye搜索链接:

|

||||

|

||||

https://www.zoomeye.org/v2/searchResult?q=YXBwPSLpobrmma8gRVJQIg%3D%3D)

|

||||

|

||||

|

||||

|

||||

**区域分布:**

|

||||

|

||||

|

||||

|

||||

****

|

||||

8、大商创多用户商城系统 wholesale_flow.php SQL注入

|

||||

|

||||

**发布时间:**2024-11-19

|

||||

|

||||

**漏洞等级:**高危

|

||||

|

||||

**漏洞来源:**创宇安全智脑

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

大商创多用户商城系统是一款支持自营和招商入入驻的 B2B2C 多用户商城系统。大商创多用户商城系统 wholesale_flow.php 接口存在SQL注入漏洞。攻击者可以利用该漏洞执行未授权的数据库命令,从而访问、窃取、修改或删除数据库中存储的敏感数据。

|

||||

|

||||

**漏洞危害:**

|

||||

|

||||

恶意攻击者可以利用该漏洞执行恶意的注入语句,获取敏感数据或篡改数据库。

|

||||

|

||||

**建议解决方案:**

|

||||

|

||||

及时更新至最新版本,使用参数化查询或预编译语句并对输入进行过滤和验证,以防止SQL注入攻击。

|

||||

|

||||

**影响范围:**

|

||||

|

||||

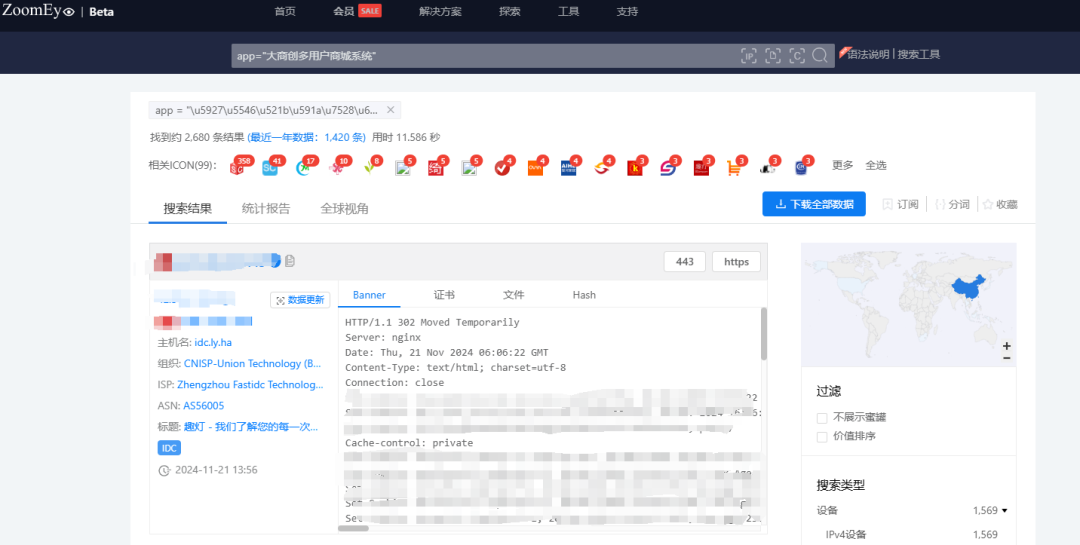

根据ZoomEye网络空间搜索引擎关键字 app="大商创多用户商城系统" 对潜在可能目标进行搜索,共得到2680条IP历史记录。主要分布在中国、美国等国家。(ZoomEye搜索链接:

|

||||

|

||||

https://www.zoomeye.org/v2/searchResult?q=YXBwPSLlpKfllYbliJvlpJrnlKjmiLfllYbln47ns7vnu58i)

|

||||

|

||||

|

||||

|

||||

**区域分布:**

|

||||

|

||||

|

||||

|

||||

|

||||

ScanV

|

||||

|

||||

|

||||

|

||||

为网站及业务系统提供全生命周期的外部攻击面管理(EASM)能力,从攻击者视角出发,开展漏洞监测、漏洞响应、漏洞预警等深度漏洞治理工作,实时更新漏洞情报数据,持续性跟踪风险、快速定位威胁。

|

||||

|

||||

WebSOC

|

||||

|

||||

|

||||

|

||||

是面向行业区域监管机构、集团信息中心量身定制的能大范围快速发现高危Web漏洞及安全事件的硬件监测系统,产品具备扫描快、结果准、取证全的核心特质,能帮助客户快速、全面发现其管辖区域内的安全事件,生成完整通报证据链,方便通报到相关单位以促使其快速整改,帮助监管机构有效履行监管职责。

|

||||

|

||||

ZoomEye Pro

|

||||

|

||||

|

||||

|

||||

是面向企事业单位研发的一款网络资产扫描与管理系统。采用对全球测绘10余年的ZoomEye同款主动探测引擎,结合被动探测引擎,以及与ZoomEye云地联动的方式,能够全面采集内外网资产并统一管理。基于SeeBug漏洞平台、创宇安全智脑的能力,能够快速更新高威胁漏洞插件并对全部资产进行漏洞影响面分析。具备资产发现能力快速精准、资产指纹信息丰富、资产分类清晰直观、漏洞响应能力强的特点。帮助客户从攻击者视角持续发现内外网资产以及高风险问题,有效降低安全风险。

|

||||

|

||||

|

||||

为帮助您快速感知威胁,激活防御体系,守护业务安全!

|

||||

|

||||

|

||||

我们建议您订阅**创宇安全智脑-威胁情报订阅服务**,获取更多威胁情报详情以及处置建议。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**点击阅读原文****获取更多信息**

|

||||

|

||||

|

||||

310

doc/惊喜开班!系统0day安全-IOT设备漏洞挖掘.md

Normal file

310

doc/惊喜开班!系统0day安全-IOT设备漏洞挖掘.md

Normal file

@ -0,0 +1,310 @@

|

||||

# 惊喜开班!系统0day安全-IOT设备漏洞挖掘

|

||||

看雪课程 看雪学苑 2024-11-21 10:09

|

||||

|

||||

数字化时代,物联网(IoT)设备已经渗透到我们生活的方方面面,从智能家居到工业自动化,无一不依赖于这些智能设备。然而,随着IoT设备的普及,安全问题也日益凸显。IoT设备漏洞挖掘成为了保障网络安全的重要一环。

|

||||

|

||||

|

||||

|

||||

|

||||

入门到精通 成为IoT漏洞挖掘专家

|

||||

|

||||

|

||||

|

||||

**🔍 顶尖讲师团队【SecureNexusLab】,实战经验分享**

|

||||

|

||||

讲师团队**【SecureNexusLab】**来自TOP 2院校、中科院软件所等多个高校和研究所,他们不仅在学术界有着深厚的背景,更在实战中积累了丰富的经验。提交了数百个原创通用漏洞,在漏洞挖掘、二进制安全领域有着丰富的实践经验,在 Datacon、ByteAI 等竞赛中表现优异。

|

||||

|

||||

|

||||

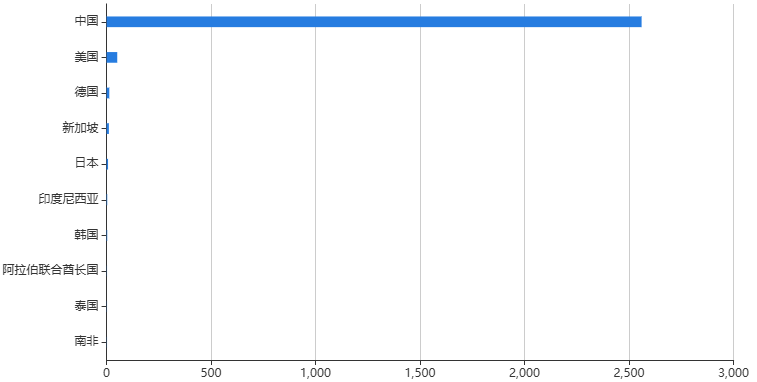

**🛠️ 系统性课程设计,实战技能全面提升**

|

||||

|

||||

本课程从基础出发,涵盖固件获取、解包、仿真,再到漏洞分析与利用,为你打造一条完整的学习路径。我们不仅讲解理论知识,更注重实战操作,让你在动手中掌握IoT漏洞挖掘的核心技能。

|

||||

|

||||

|

||||

**🔧 动手实践,从0到1的跨越**

|

||||

|

||||

这门课程强调动手操作,除了丰富的理论知识外,我们还提供配套的相关资料、课后习题、直播答疑和学习交流群。在这里,你将学会如何快速上手实践,实现从理论到实践的无缝对接。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**🎯 适合人群,精准定位**

|

||||

|

||||

如果你已经具备一定的Web安全基础,并希望系统学习IoT漏洞挖掘,或者你是一名寻求自我突破的安全从业者,这门课程将是你的理想选择。

|

||||

|

||||

|

||||

**🌟 课程收获与亮点**

|

||||

|

||||

- 完善的课程体系:从基础准备到漏洞分析与利用,全方位覆盖IoT安全领域。

|

||||

|

||||

- 真实的漏洞实操:结合真实案例,完整展示漏洞复现过程,分享挖掘思路。

|

||||

|

||||

- 丰富的配套服务:拓展资料、直播答疑、课后习题、实战挖掘,全方位支持你的学习。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

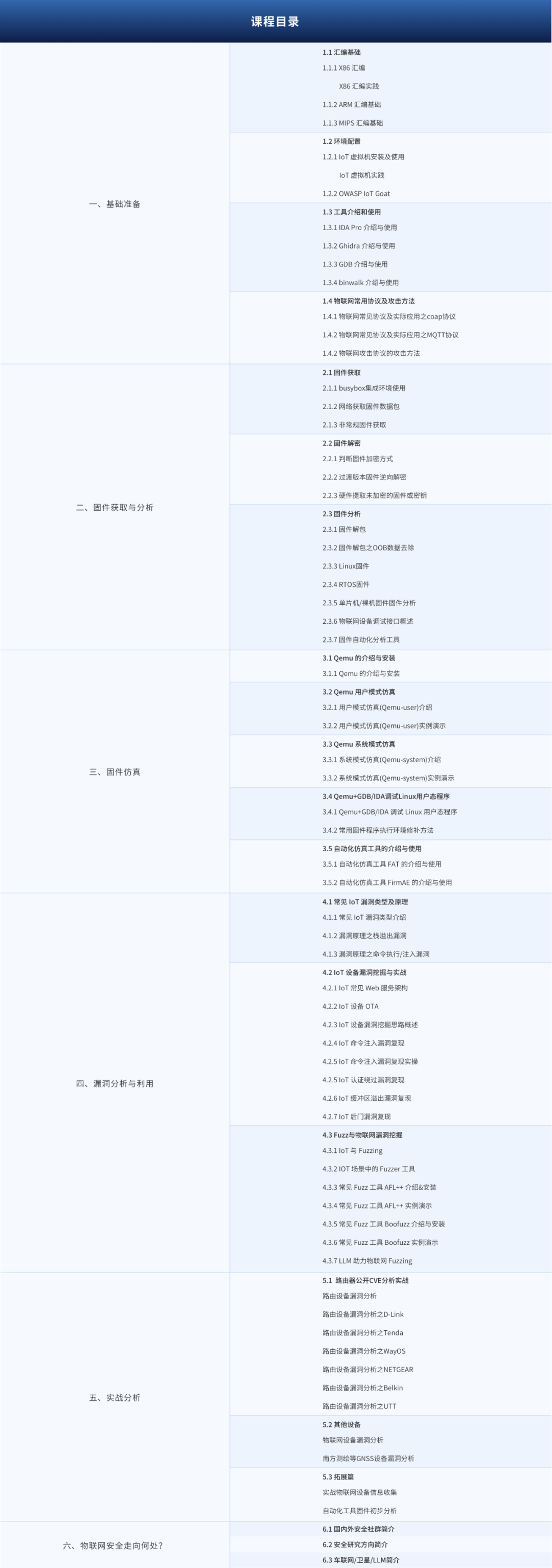

**课程目录******

|

||||

|

||||

**一、基础准备**

|

||||

|

||||

1.1 汇编基础

|

||||

|

||||

1.1.1 x86 汇编

|

||||

|

||||

X86 汇编实践

|

||||

|

||||

1.1.2 ARM 汇编基础

|

||||

|

||||

1.1.3 MIPS 汇编基础

|

||||

|

||||

1.2 环境配置

|

||||

|

||||

1.2.1 IoT 虚拟机安装及使用

|

||||

|

||||

IoT 虚拟机实践

|

||||

|

||||

1.2.2 OWASP IoT Goat

|

||||

|

||||

1.3 工具介绍和使用

|

||||

|

||||

1.3.1 IDA Pro 介绍与使用

|

||||

|

||||

1.3.2 Ghidra 介绍与使用

|

||||

|

||||

1.3.3 GDB 介绍与使用

|

||||

|

||||

1.3.4 binwalk 介绍与使用

|

||||

|

||||

1.4 物联网常用协议及攻击方法

|

||||

|

||||

1.4.1 物联网常见协议及实际应用之coap协议

|

||||

|

||||

1.4.2 物联网常见协议及实际应用之MQTT协议

|

||||

|

||||

1.4.2 物联网攻击协议的攻击方法

|

||||

|

||||

|

||||

**二、固件获取与分析**

|

||||

|

||||

2.1 固件获取

|

||||

|

||||

2.1.1 busybox集成环境使用

|

||||

|

||||

2.1.2 网络获取固件数据包

|

||||

|

||||

2.1.3 非常规固件获取

|

||||

|

||||

2.2 固件解密

|

||||

|

||||

2.2.1 判断固件加密方式

|

||||

|

||||

2.2.2 过渡版本固件逆向解密

|

||||

|

||||

2.2.3 硬件提取未加密的固件或密钥

|

||||

|

||||

2.3 固件分析

|

||||

|

||||

2.3.1 固件解包

|

||||

|

||||

2.3.2 固件解包之OOB数据去除

|

||||

|

||||

2.3.2 Linux固件

|

||||

|

||||

2.3.3 RTOS固件

|

||||

|

||||

2.3.4 单片机/裸机固件固件分析

|

||||

|

||||

2.3.5 物联网设备调试接口概述

|

||||

|

||||

2.3.6 固件自动化分析工具

|

||||

|

||||

|

||||

**三、固件仿真**

|

||||

|

||||

3.1 Qemu 的介绍与安装

|

||||

|

||||

3.1.1 Qemu 的介绍与安装

|

||||

|

||||

3.2 Qemu 用户模式仿真

|

||||

|

||||

3.2.1 用户模式仿真(Qemu-user)介绍

|

||||

|

||||

3.2.2 用户模式仿真(Qemu-user)实例演示

|

||||

|

||||

3.3 Qemu 系统模式仿真

|

||||

|

||||

3.3.1 系统模式仿真(Qemu-system)介绍

|

||||

|

||||

3.3.2 系统模式仿真(Qemu-system)实例演示

|

||||

|

||||

3.4 Qemu+GDB/IDA调试Linux用户态程序

|

||||

|

||||

3.4.1 Qemu+GDB/IDA 调试 Linux 用户态程序

|

||||

|

||||

3.4.2 常用固件程序执行环境修补方法

|

||||

|

||||

3.5 自动化仿真工具的介绍与使用

|

||||

|

||||

3.5.1 自动化仿真工具 FAT 的介绍与使用

|

||||

|

||||

3.5.2 自动化仿真工具 FirmAE 的介绍与使用

|

||||

|

||||

|

||||

**四、漏洞分析与利用**

|

||||

|

||||

4.1 常见 IoT 漏洞类型及原理

|

||||

|

||||

4.1.1 常见 IoT 漏洞类型介绍

|

||||

|

||||

4.1.2 漏洞原理之栈溢出漏洞

|

||||

|

||||

4.1.3 漏洞原理之命令执行/注入漏洞

|

||||

|

||||

4.2 IoT 设备漏洞挖掘与实战

|

||||

|

||||

4.2.1 IoT 常见 Web 服务架构

|

||||

|

||||

4.2.2 IoT 设备 OTA

|

||||

|

||||

4.2.3 IoT 设备漏洞挖掘思路概述

|

||||

|

||||

4.2.4 IoT 命令注入漏洞复现

|

||||

|

||||

4.2.5 IoT 命令注入漏洞复现实操

|

||||

|

||||

4.2.5 IoT 认证绕过漏洞复现

|

||||

|

||||

4.2.6 IoT 缓冲区溢出漏洞复现

|

||||

|

||||

4.2.7 IoT 后门漏洞复现

|

||||

|

||||

4.3 Fuzz与物联网漏洞挖掘

|

||||

|

||||

4.3.1 IoT 与 Fuzzing

|

||||

|

||||

4.3.2 IOT 场景中的 Fuzzer 工具

|

||||

|

||||

4.3.3 常见 Fuzz 工具 AFL++ 介绍&安装

|

||||

|

||||

4.3.4 常见 Fuzz 工具 AFL++ 实例演示

|

||||

|

||||

4.3.5 常见 Fuzz 工具 Boofuzz 介绍与安装

|

||||

|

||||

4.3.6 常见 Fuzz 工具 Boofuzz 实例演示

|

||||

|

||||

4.3.7 LLM 助力物联网 Fuzzing

|

||||

|

||||

|

||||

**五、实战分析**

|

||||

|

||||

5.1 路由器公开CVE分析实战

|

||||

|

||||

路由设备漏洞分析

|

||||

|

||||

路由设备漏洞分析之D-Link

|

||||

|

||||

路由设备漏洞分析之Tenda

|

||||

|

||||

路由设备漏洞分析之WayOS

|

||||

|

||||

路由设备漏洞分析之NETGEAR

|

||||

|

||||

路由设备漏洞分析之Belkin

|

||||

|

||||

路由设备漏洞分析之UTT

|

||||

|

||||

5.2 其他设备

|

||||

|

||||

物联网设备漏洞分析

|

||||

|

||||

南方测绘等GNSS设备漏洞分析

|

||||

|

||||

5.3 拓展篇

|

||||

|

||||

实战物联网设备信息收集

|

||||

|

||||

自动化工具固件初步分析

|

||||

|

||||

|

||||

**六、物联网安全走向何处?**

|

||||

|

||||

6.1 国内外安全社群简介

|

||||

|

||||

6.2 安全研究方向简介

|

||||

|

||||

6.3 车联网/卫星/LLM简介

|

||||

|

||||

|

||||

|

||||

上下滑动查看

|

||||

|

||||

|

||||

🚀 抓住机遇,成为IoT安全领域的先行者

|

||||

|

||||

在IoT安全领域,知识和技能就是你的竞争力。《系统0day安全-IOT设备漏洞挖掘(第6期)》课程,是你提升自我、抢占先机的利器。

|

||||

|

||||

|

||||

现在报名,你将获得:

|

||||

|

||||

- 顶尖讲师的一对一指导

|

||||

|

||||

- 实战经验的直接传授

|

||||

|

||||

- 从理论到实践的全方位学习体验

|

||||

|

||||

- 一个充满活力的学习社群,与你共同进步

|

||||

|

||||

|

||||

|

||||

🌈

|

||||

限时优惠,不容错过

|

||||

|

||||

|

||||

|

||||

|

||||

原价¥20000

|

||||

|

||||

|

||||

现价¥15000

|

||||

|

||||

**[立即报名,开启IoT安全之旅]**

|

||||

|

||||

探索IoT设备的奥秘

|

||||

|

||||

|

||||

|

||||

**🌟 课程咨询**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

📢 报名加入,让安全不再是难题

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击阅读原文查看更多

|

||||

|

||||

20

doc/明天,咱们直播间不见不散!学习SRC业务逻辑漏洞的你,怎么能错过!!!.md

Normal file

20

doc/明天,咱们直播间不见不散!学习SRC业务逻辑漏洞的你,怎么能错过!!!.md

Normal file

@ -0,0 +1,20 @@

|

||||

# 明天,咱们直播间不见不散!学习SRC业务逻辑漏洞的你,怎么能错过!!!

|

||||

原创 Longwaer Longwaer安全百晓堂 2024-11-21 08:10

|

||||

|

||||

11月22日,平安SRC线上沙龙主题活动第七期·业务安全实战攻防即将拉开帷幕!

|

||||

|

||||

|

||||

|

||||

**关注时间:14:50**

|

||||

|

||||

**关注:Longwaer**

|

||||

|

||||

|

||||

|

||||

|

||||

**议题分享:**

|

||||

|

||||

|

||||

|

||||

其余废话不多说,学完就卷起来吧。

|

||||

|

||||

525

doc/模糊测试:发现软件隐患和漏洞的秘密武器.md

Normal file

525

doc/模糊测试:发现软件隐患和漏洞的秘密武器.md

Normal file

@ -0,0 +1,525 @@

|

||||

# 模糊测试:发现软件隐患和漏洞的秘密武器

|

||||

蚁景网安 2024-11-21 08:30

|

||||

|

||||

# 0x01 什么是模糊测试

|

||||

|

||||

模糊测试(Fuzz Testing)是一种广泛用于软件安全和质量测试的自动化测试方法。它的基本思想是向输入参数或数据中注入随机、不规则或异常的数据,以检测目标程序或系统在处理不合法、不正常或边缘情况下的行为。模糊测试通常用于寻找软件漏洞、安全漏洞和崩溃点,以改进软件的稳定性和安全性。

|

||||

# 0x02 基本原理和组成

|

||||

## 1.基本原理

|

||||

### 基本思想

|

||||

|

||||

模糊测试的思想是构造所有可能的输入,并将输入传递给被测目标程序,然后监控目标程序在接收输入后是否出现异常情况,以此来发现软件中存在的缺陷和故障。

|

||||

|

||||

构造输入 -> 输入 -> 监控状态 -> 判断异常 -> 报告

|

||||

|

||||

抓住了大程序开发的痛点,一定程度上提升了安全测试的效率。

|

||||

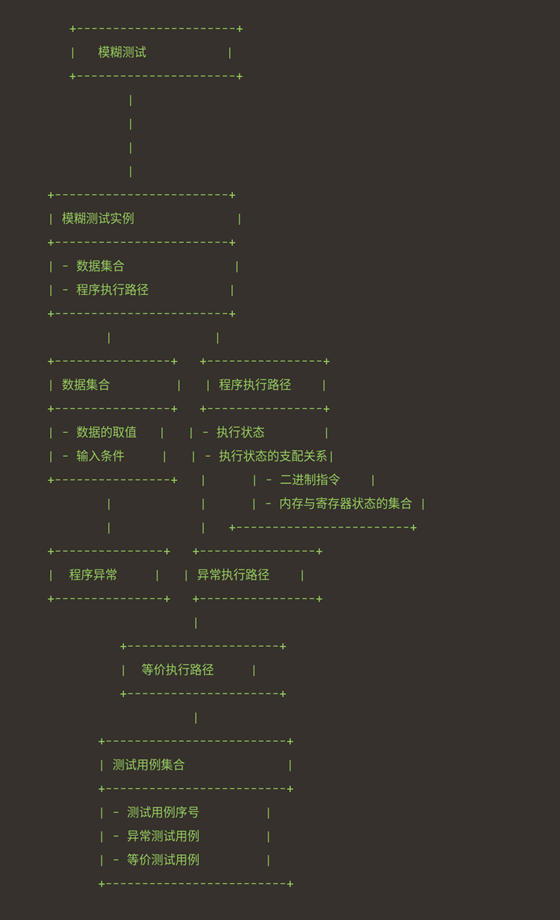

### 基本概念

|

||||

> 其中内容加粗体的属于概念。在此我用简单的话语诠释其中的关系。

|

||||

> 给一个简单的图阐释关系,可以配合文字理解。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**模糊测试**通常包括**模糊测试实例**,而模糊测试实例包括了两个重要元素:**数据集合**和**程序执行路径**。

|

||||

|

||||

**数据集合**即输入数据的集合,**程序执行路径**指的是程序指令序列和对应的内存和寄存器状态。

|

||||

|

||||

我们再分开谈谈数据集合和程序执行路径。

|

||||

|

||||

**数据集合**的元素由数据组成,数据包括**数据的取值**和**输入条件**(网络输出或窗口输出)。

|

||||

|

||||

**程序执行路径**由**执行状态**和**执行状态的支配关系**组成。**执行状态**包括了**二进制指令**(比如此时是mov rax,1)和**内存与寄存器状态的集合**(比如此时rbx = 0, rcx = 1 ……内存中0x404080 = '\x90')。支配关系指的是下一个到哪里,条件判断等等。

|

||||

|

||||

套娃结束了,接下来就是程序异常、异常执行路径,等价执行路径,测试用例集合,测试用例序号,异常测试用例,等价测试用例。

|

||||

- • **程序异常**:程序异常是在程序执行过程中出现的不正常行为,通常导致程序崩溃、错误或漏洞暴露。模糊测试的目标之一是发现程序异常。

|

||||

|

||||

- • **异常执行路径**:异常执行路径是程序在异常情况下的执行路径,它包括了导致异常的条件和操作序列。模糊测试可以通过检测异常执行路径来发现潜在的漏洞。

|

||||

|

||||

- • **等价执行路径**:等价执行路径是指在不同输入情况下,程序可能会采取相似或等效的执行路径。理解等价执行路径有助于减少测试用例的冗余。

|

||||

|

||||

- • **测试用例集合**:测试用例集合包含了多个测试用例,每个测试用例都是一个输入数据和对应的测试条件的组合。模糊测试通常会生成大量的测试用例,以检测各种可能的情况。

|

||||

|

||||

- • **测试用例序号**:测试用例序号是测试用例在测试用例集合中的唯一标识,用于跟踪和管理测试进度和结果。

|

||||

|

||||

1. 1. **异常测试用例(Exception Test Case)**:

|

||||

|

||||

1. • 异常测试用例是用于测试软件系统如何处理异常情况的测试实例。

|

||||

|

||||

1. • 这些异常情况可能包括输入无效数据、越界访问、不合法的操作、资源不足等。

|

||||

|

||||

1. • 目标是验证软件是否能够优雅地处理这些异常,而不会导致崩溃或不正常行为。

|

||||

|

||||

1. • 例如,一个异常测试用例可能是尝试输入一个非数字字符到一个要求输入数字的字段中,以测试程序是否能够捕获和处理这种非法输入。

|

||||

|

||||

1. 2. **等价测试用例(Equivalence Test Case)**:简单说,测试用例是用于测试软件系统的具体实例,异常测试用例用于验证异常情况的处理,而等价测试用例用于覆盖不同等效类别的输入情况,以确保软件在各种情况下都能正确运行。有效的测试用例设计是软件测试的关键,它有助于发现潜在问题并提高软件的质量。

|

||||

|

||||

1. • 等价测试用例是用于测试软件系统在不同输入情况下是否表现相似或等效的测试实例。

|

||||

|

||||

1. • 这些测试用例通常分为等效类别,每个等效类别代表一组具有相似特征的输入数据。

|

||||

|

||||

1. • 目标是在每个等效类别中选择一个或多个测试用例,以代表该类别的所有可能输入情况。

|

||||

|

||||

1. • 通过这种方式,测试用例集合可以更全面地覆盖各种输入情况,而不必测试每个可能的输入。

|

||||

|

||||

1. • 例如,对于一个登录功能,等价测试用例可以包括一个有效的用户名和密码组合、一个无效的用户名和有效的密码组合,以及一个有效的用户名和无效的密码组合,以代表不同的等效类别。

|

||||

|

||||

## 2.系统组成

|

||||

|

||||

模糊测试分为测试数据生成,数据交互与控制,测试结果反馈三个阶段。

|

||||

|

||||

测试数据生成->数据交互与控制->测试结果反馈

|

||||

|

||||

根据这些过程,对应着模糊测试一般分为三个模块:数据生成模块,环境控制模块和状态监控模块。

|

||||

|

||||

模糊测试通常分为三个关键模块,即数据生成模块、环境控制模块和状态监控模块。这些模块在模糊测试中起着不同但关键的作用:

|

||||

1. 1. **数据生成模块**:

|

||||

|

||||

1. • **随机生成**:生成随机数据,包括字符、数字、二进制数据等。

|

||||

|

||||

1. • **模式匹配**:根据已知的数据模式或协议规范生成数据。例如,HTTP请求中的URL、参数和头部可以按照HTTP协议规范生成。

|

||||

|

||||

1. • **变异**:基于已有的有效输入,通过添加、删除或修改数据的方式来生成测试用例,使其变得不正常或异常。

|

||||

|

||||

1. • **基于语法的生成**:使用语法规则来生成数据,确保生成的数据符合语法结构,如JSON、XML等。

|

||||

|

||||

1. • **用途**:数据生成模块的主要目标是生成模糊测试用例,这些测试用例将用作目标程序或系统的输入。这些测试用例通常包括各种异常、不合法或随机的数据,以检测程序在面对不正常输入时的反应。

|

||||

|

||||

1. • **方法**:数据生成模块可以使用多种技术来创建测试用例,包括但不限于以下几种:

|

||||

|

||||

1. 2. **环境控制模块**:

|

||||

|

||||

1. • **虚拟化**:在虚拟环境中运行目标程序,以隔离测试过程,确保系统稳定性和安全性。

|

||||

|

||||

1. • **模拟网络环境**:模拟不同网络条件,如高延迟、丢包等,以测试程序在不同网络条件下的表现。

|

||||

|

||||

1. • **文件系统操作**:模拟文件操作,包括文件创建、删除、修改等,以测试程序对文件操作的鲁棒性。

|

||||

|

||||

1. • **资源限制**:限制CPU、内存和网络带宽等资源,以模拟资源受限的情况。

|

||||

|

||||

1. • **用途**:环境控制模块负责模拟测试环境,包括目标程序的运行环境以及可能的外部条件,如网络、文件系统等。它确保模糊测试过程中的环境是可控制和可复制的。

|

||||

|

||||

1. • **方法**:环境控制模块可以采用以下方法来实现环境模拟和控制:

|

||||

|

||||

1. 3. **状态监控模块**:

|

||||

|

||||

1. • **日志记录**:记录程序的输出、错误消息和运行时信息,以便后续分析。

|

||||

|

||||

1. • **异常检测**:监测程序是否发生崩溃或异常,例如,通过监视进程是否终止或产生错误代码。

|

||||

|

||||

1. • **内存分析**:检查程序的内存使用情况,以发现内存泄漏或非法内存访问。

|

||||

|

||||

1. • **性能分析**:监控程序的性能指标,如响应时间、CPU利用率等,以评估程序的性能稳定性。

|

||||

|

||||

1. • **用途**:状态监控模块用于监视目标程序的执行状态和异常情况。它捕获程序的行为,包括崩溃、错误、异常输出等,并将这些信息用于后续的分析和报告。

|

||||

|

||||

1. • **方法**:状态监控模块可以采用以下方法来监控目标程序的状态:

|

||||

|

||||

> 鲁棒性(Robustness)是计算机科学和软件工程领域的一个重要概念,它指的是系统或软件在面对异常或不正常输入、外部条件或行为时能够保持稳定性和可靠性的能力。

|

||||

|

||||

### 值得一提:有关状态监控模块的处理

|

||||

|

||||

状态监控模块在捕获异常时需要对测试对象异常的三种情况进行分别处理:

|

||||

1. 1. **被测试对象内置的异常处理流程捕获的异常**:这种异常情况是指目标程序或系统能够识别和捕获异常,并按照其内置的异常处理流程来处理。这些异常通常不会导致程序崩溃,因为它们得到了适当的处理。这类异常情况通常不会揭示漏洞,因为程序已经处理了异常情况。

|

||||

|

||||

1. 2. **无法被测试对象内置的异常处理捕获的,但因异常被中断执行的异常**:这种异常情况是指目标程序或系统无法正确捕获或处理异常,但异常的出现导致了程序的中断或崩溃。尽管程序崩溃,但这些异常情况通常具有更高的价值,因为它们表明存在漏洞或错误,可能需要进行修复。

|

||||

|

||||

1. 3. **无法被测试对象内置的异常处理捕获的,但异常不被中断执行,导致非预期的结果的异常**:这种异常情况是指异常没有导致程序的崩溃,但却引发了程序内部的非预期行为或错误结果。这类异常情况同样具有较高的价值,因为它们可能揭示了潜在的漏洞或问题,尤其是在用户体验和系统可靠性方面。

|

||||

|

||||

其中,后两种异常情况更有价值,因为它们通常指示了潜在的漏洞或问题,这些问题可能需要开发人员的关注和修复,以提高系统的鲁棒性和稳定性。模糊测试的目标之一就是发现并报告这些异常情况,以帮助改进软件的质量。

|

||||

# 0x03 基础方法技术

|

||||

## 数据生成方法

|

||||

### 1.基本类型数据生成方法

|

||||

1. 1. **预定义序列**:

|

||||

|

||||

1. • **经验数据**:经验数据是基于先前的测试经验或实际使用中的数据样本来定义的。它们通常反映了一组合理的、常见的或已知的输入值。经验数据有助于测试基础功能,确保软件在正常情况下运行。例如,对于一个登录页面,经验数据可能包括一组有效的用户名和密码组合。

|

||||

|

||||

1. • **特别数据**:特别数据是为了测试特定边界条件或较少常见情况而定义的数据。这些数据通常不符合常规输入,但可能会揭示潜在问题。例如,测试一个计算器应用程序时,特别数据可能包括除以零的情况。

|

||||

|

||||

1. 2. **随机数序列**:

|

||||

|

||||

1. • 随机数序列是根据随机性生成的一系列数字。它们广泛用于模糊测试,因为它们可以模拟未知或不可预测的输入情况。随机数序列可以包括整数、浮点数或其他数字类型。

|

||||

|

||||

1. • 随机数生成器可以根据不同的分布(如均匀分布、正态分布等)生成随机数。在模糊测试中,可以指定随机数的范围和分布来控制生成的数据。

|

||||

|

||||

1. 3. **小数值覆盖大数值**:

|

||||

|

||||

1. • 这是一种测试策略,其中测试用例倾向于包括较小的数值,以测试系统对较小值的处理。这是因为较小的值可能更容易导致不正常行为,如除以零或下溢。

|

||||

|

||||

1. • 例如,在测试一个计算器应用程序时,可以生成一系列小于1的随机浮点数来检查除法操作的鲁棒性。

|

||||

|

||||

### 2.复合类型数据生成方法

|

||||

|

||||

文件、网络数据包分别按照文件格式网络协议格式将基本类型数据组合成符合类型数据。

|

||||

1. 1. **文件生成**:

|

||||

|

||||

1. • 对于文本文件,可以创建一个文本文件对象,然后将字符串数据写入文件。在不同的编程语言中,有文件写入和操作的库和函数可供使用。

|

||||

|

||||

1. • 对于二进制文件,可以使用二进制文件的格式规范来构建文件头和内容部分,然后将它们写入文件。

|

||||

|

||||

1. 2. **网络数据包生成**:

|

||||

|

||||

1. • 根据特定的网络协议规范,创建网络数据包对象。这可以包括数据包头和数据包主体。

|

||||

|

||||

1. • 在各种编程语言中,有库和工具可用于构建和编码网络数据包,如struct模块(Python)、ByteBuffer(Java)等。

|

||||

|

||||

1. 3. **XML和JSON生成**:

|

||||

|

||||

1. • 对于XML,可以使用XML解析库或API创建XML文档对象,然后添加元素和属性。

|

||||

|

||||

1. • 对于JSON,可以创建JSON对象,包括键值对和嵌套的数组和对象。

|

||||

|

||||

1. 4. **数据库记录生成**:

|

||||

|

||||

1. • 使用数据库连接库或ORM(对象关系映射)工具创建数据库记录对象。不同的编程语言和数据库系统有不同的方法来操作数据库。

|

||||

|

||||

1. • 设置记录的字段值,然后执行插入或更新操作。

|

||||

|

||||

1. 5. **HTML生成**:

|

||||

|

||||

1. • 创建HTML文档对象,然后使用HTML标签和属性来构建文档。

|

||||

|

||||

1. • 在许多编程语言中,可以使用字符串拼接或HTML构建库来构建HTML文档。

|

||||

|

||||

1. 6. **复杂对象生成**:

|

||||

|

||||

1. • 根据数据结构的定义,构建复杂的数据对象。这可能涉及创建嵌套的数据结构、图形对象等。

|

||||

|

||||

1. • 使用编程语言的数据结构和面向对象编程的功能来创建对象。

|

||||

|

||||

### 3.多阶段交互类型数据生成方法

|

||||

|

||||

当测试对象向外界提供服务的过程包含多次数据交互时,客户端与服务端的数据包必须根据对方的请求与相应进行构造,双方按照协议约定的过程按次序发送数据。多阶段交互类型数据生成方法用于模拟具有多次数据交互的复杂场景,通常在客户端和服务端之间进行数据包的交互。这种方法模拟了真实世界中的数据通信过程,涵盖了多个阶段的数据生成和交互,以测试系统的互操作性和完整性。

|

||||

> 简单来说就是通过交互进行数据生成。

|

||||

|

||||

|

||||

以下是多阶段交互类型数据生成方法的一般步骤:

|

||||

1. 1. **定义交互协议**:

|

||||

|

||||

1. • 首先,需要明确定义客户端和服务端之间的交互协议。这包括请求和响应的消息格式、顺序、字段和协议规范。

|

||||

|

||||

1. 2. **生成请求数据**:

|

||||

|

||||

1. • 从客户端的角度开始,生成符合协议规范的请求数据包。这可能包括构建请求头、请求体、参数等信息。

|

||||

|

||||

1. 3. **发送请求**:

|

||||

|

||||

1. • 将生成的请求数据发送到服务端,模拟客户端向服务端发出请求。

|

||||

|

||||

1. 4. **解析请求**:

|

||||

|

||||

1. • 在服务端接收到请求后,解析请求数据包,检查其有效性和合法性。服务端需要遵循协议规范来处理请求。

|

||||

|

||||

1. 5. **生成响应数据**:

|

||||

|

||||

1. • 根据接收到的请求,服务端生成符合协议规范的响应数据包。这包括构建响应头、响应体、状态码等信息。

|

||||

|

||||

1. 6. **发送响应**:

|

||||

|

||||

1. • 将生成的响应数据发送回客户端,模拟服务端对客户端的响应。

|

||||

|

||||

1. 7. **解析响应**:

|

||||

|

||||

1. • 客户端接收到响应后,解析响应数据包,验证响应是否符合协议规范。

|

||||

|

||||

1. 8. **继续交互**:

|

||||

|

||||

1. • 根据协议规范,可能需要进行多轮的数据交互。客户端和服务端依次生成请求和响应,模拟多阶段的交互。

|

||||

|

||||

1. 9. **结束交互**:

|

||||

|

||||

1. • 最后,根据测试需求,可以结束交互并生成测试报告,分析交互期间发现的问题和异常。

|

||||

|

||||

多阶段交互类型数据生成方法可以帮助测试人员或工具模拟复杂的数据通信场景,以确保系统在实际使用中能够正确处理多个数据交互步骤。这对于测试网络应用程序、通信协议、API等非常重要,因为它可以发现系统中的互操作性问题、数据丢失、顺序错误等潜在问题。

|

||||

## 环境控制技术

|

||||

### 1.运行环境控制技术

|

||||

|

||||

运行环境控制技术在模糊测试中扮演着重要的角色,它涉及到管理和控制模糊测试的执行环境,以确保测试的可控性和可重复性。

|

||||

> 简单来说就是构建一个符合测试实际的环,能够控制和维护,并且进行恢复的技术。

|

||||

|

||||

|

||||

构建环境->控制和维护->恢复

|

||||

|

||||

以下是关于运行环境控制技术的一些常见内容:

|

||||

1. 1. **虚拟化和容器化**:

|

||||

|

||||

1. • 使用虚拟机或容器技术可以创建隔离的测试环境,使测试过程不会对实际系统产生影响。

|

||||

|

||||

1. • 通过虚拟化或容器化,可以轻松创建多个独立的测试环境,每个环境可以运行不同的测试用例。

|

||||

|

||||

1. 2. **快照和还原**:

|

||||

|

||||

1. • 创建运行环境的快照,以记录环境的状态和配置。在测试结束后,可以还原环境到快照状态,确保每次测试都从相同的起点开始。

|

||||

|

||||

1. • 这对于确保可重复性和排查问题非常有用。

|

||||

|

||||

1. 3. **资源隔离**:

|

||||

|

||||

1. • 控制测试过程中的资源使用,以避免测试对主机系统的影响。

|

||||

|

||||

1. • 可以限制CPU、内存、网络带宽等资源的使用,确保测试不会导致系统崩溃或不稳定。

|

||||

|

||||

1. 4. **环境变量控制**:

|

||||

|

||||

1. • 通过设置环境变量,可以控制测试过程中使用的配置和参数。这包括路径、文件配置、网络地址等。

|

||||

|

||||

1. • 确保测试环境与实际环境的配置一致。

|

||||

|

||||

1. 5. **随机性控制**:

|

||||

|

||||

1. • 有时模糊测试需要随机生成输入数据,但也可能需要控制随机性,以确保测试可控。

|

||||

|

||||

1. • 可以使用种子值来控制伪随机数生成器的行为,以在多次测试中生成相同的随机数据。

|

||||

|

||||

1. 6. **日志和监控**:

|

||||

|

||||

1. • 记录测试过程中的日志和监控数据,以便后续分析和排查问题。

|

||||

|

||||

1. • 这包括记录测试用例、异常情况、资源利用率等信息。

|

||||

|

||||

1. 7. **恢复机制**:

|

||||

|

||||

1. • 在测试过程中,可能会发生不正常的情况,如崩溃或异常。具备恢复机制可以在测试中自动处理这些问题,使测试能够继续进行。

|

||||

|

||||

1. 8. **并发和分布式测试**:

|

||||

|

||||

1. • 在模糊测试中,可能需要同时执行大量测试用例,使用并发和分布式测试可以提高测试效率。

|

||||

|

||||

1. • 这涉及到控制多个测试实例的协同工作,确保它们不会相互干扰。

|

||||

|

||||

运行环境控制技术的目标是确保模糊测试的可控性、可重复性和安全性。通过这些技术,可以更好地管理测试环境,从而更有效地发现潜在的问题和漏洞。

|

||||

### 2.程序运行控制技术

|

||||

1. 1. **程序启动和终止**:

|

||||

|

||||

1. • 控制模糊测试程序的启动和终止,确保它可以在需要时启动,以及在测试结束后正确终止。

|

||||

|

||||

1. 2. **暂停和继续**:

|

||||

|

||||

1. • 允许在测试过程中暂停 fuzz 测试程序的执行,以便检查状态、调试问题或进行其他操作。之后可以继续执行测试。

|

||||

|

||||

1. 3. **调试和修改**:

|

||||

|

||||

1. • 提供调试功能,允许测试人员在运行时检查程序状态、变量值和执行路径,以排查问题。

|

||||

|

||||

1. • 在需要时,还可以修改程序的行为,例如修改输入数据、修改配置或注入调试语句。

|

||||

|

||||

1. 4. **进程句柄控制**:

|

||||

|

||||

1. • 使用进程句柄,可以监控和控制 fuzz 测试程序的执行。这包括获取进程状态、发送信号、终止进程等。

|

||||

|

||||

1. 5. **API接口**:

|

||||

|

||||

1. • 提供各种API接口,以便外部程序与 fuzz 测试程序进行通信和控制。这些接口可以用于启动测试、发送测试用例、检索测试结果等。

|

||||

|

||||

### 3.数据强制输入技术

|

||||

|

||||

Fuzz测试的数据强制输入技术是用于将模糊测试生成的测试数据传递给目标程序的方法。这些技术涵盖了多个方面,包括网络数据输入、文件数据输入、用户操作输入以及内存数据修改。

|

||||

> 分别用于网络、文件、图形用户界面和内存攻击。

|

||||

|

||||

|

||||

以下是关于这些技术的详细说明:

|

||||

1. 1. **网络数据输入技术**:

|

||||

|

||||

1. • **网络形式强制发送**:工具使用适当的网络协议连接到目标程序,按照协议规范将测试数据发送给目标。

|

||||

|

||||

1. • **连接协议**:模糊测试工具使用与目标程序通信所需的协议,例如HTTP、FTP、SMTP等。

|

||||

|

||||

1. • **数据包构造**:根据协议规范构造符合格式的数据包,将测试数据包含在数据包中。

|

||||

|

||||

1. • 在网络数据输入技术中,模糊测试工具通过模拟网络通信方式将生成的测试数据发送给目标程序。这通常涉及以下步骤:

|

||||

|

||||

1. • 这种方法适用于测试网络应用程序、服务器、通信协议等,以验证它们对不规范或恶意输入的鲁棒性。

|

||||

|

||||

1. 2. **文件数据输入技术**:

|

||||

|

||||

1. • **命令行参数传入**:模糊测试工具将测试数据作为命令行参数传递给目标程序。

|

||||

|

||||

1. • **进程交互机制**:工具可以通过与目标程序的进程进行交互,将数据传递给正在运行的程序。

|

||||

|

||||

1. • **文件读取**:测试工具可以创建临时文件,将测试数据写入文件,然后通过文件读取操作将数据提供给目标程序。

|

||||

|

||||

1. • 文件数据输入技术用于将生成的测试数据传递给目标程序的方式,通常通过文件传递。这包括以下方法:

|

||||

|

||||

1. • 这种方法适用于测试本地应用程序、命令行工具等,以验证它们对不同数据源的处理。

|

||||

|

||||

1. 3. **用户操作输入技术**:

|

||||

|

||||

1. • **模拟鼠标和键盘输入**:工具模拟用户通过键盘输入文本、通过鼠标点击按钮或执行其他用户界面操作,将测试数据输入到目标程序中。

|

||||

|

||||

1. • 用户操作输入技术模拟用户与目标程序进行交互的方式,包括模拟鼠标、键盘输入和其他用户界面操作。这包括以下方法:

|

||||

|

||||

1. • 这种方法适用于测试图形用户界面(GUI)应用程序,以验证它们对用户输入的鲁棒性。

|

||||

|

||||

1. 4. **内存数据修改技术**:

|

||||

|

||||

1. • **直接在内存中进行修改**:工具通过访问目标程序的内存空间,修改特定的内存位置,注入测试数据或更改程序状态。

|

||||

|

||||

1. • 内存数据修改技术允许模糊测试工具直接在目标程序的内存中修改数据,以模拟恶意攻击或异常情况。这包括以下方法:

|

||||

|

||||

1. • 这种方法通常用于测试漏洞、缓冲区溢出等安全问题,以评估程序的鲁棒性。

|

||||

|

||||

这些数据强制输入技术允许模糊测试工具将测试数据传递给目标程序,以评估程序的鲁棒性和安全性。根据测试目标和应用程序的性质,可以选择适当的技术来进行模糊测试。

|

||||

## 状态监控技术

|

||||

|

||||

状态监控技术在模糊测试中起着关键作用,它允许测试人员监控目标程序的生命周期、执行状态、异常状态以及输入输出,从而更好地评估程序的鲁棒性和安全性。以下是关于这些监控技术的简要说明:

|

||||

1. 1. **生命周期监控技术**:

|

||||

|

||||

1. • 启动和终止:监控程序的启动和终止,可以通过记录程序的启动时间和结束时间来实现。

|

||||

|

||||

1. • 进程监控:使用操作系统提供的工具或库来监控目标程序的进程,以确保它始终处于活动状态。

|

||||

|

||||

1. • 日志记录:记录程序的运行日志,包括启动和终止事件,以便进行后续分析。

|

||||

|

||||

1. • 生命周期监控技术用于追踪目标程序的整个生命周期,包括启动、执行和终止阶段。

|

||||

|

||||

1. • 实现方法:

|

||||

|

||||

1. 2. **输入输出监控技术**:

|

||||

|

||||

1. • 输入捕获:截获模糊测试工具生成的输入数据,包括网络数据、文件数据、用户操作等。

|

||||

|

||||

1. • 输出监控:捕获目标程序的输出结果,包括响应数据、日志、错误信息等。

|

||||

|

||||

1. • 数据流追踪:使用数据流分析工具来追踪输入数据在程序内部的处理过程,以检测数据修改或异常行为。

|

||||

|

||||

1. • 输入输出监控技术用于捕获目标程序与外部环境的数据交互,包括输入数据和输出结果。

|

||||

|

||||

1. • 实现方法:

|

||||

|

||||

1. 3. **执行状态监控技术**:

|

||||

|

||||

1. • 异常检测:监控程序的执行过程,检测是否出现异常情况,如崩溃、死锁、超时等。

|

||||

|

||||

1. • 内存检查:定期检查程序的内存使用情况,以检测内存泄漏或溢出问题。

|

||||

|

||||

1. • CPU利用率:监控程序的CPU利用率,以确定是否存在高负载情况。

|

||||

|

||||

1. • 执行状态监控技术用于实时监控目标程序的执行状态,以检测异常行为和问题。

|

||||

|

||||

1. • 实现方法:

|

||||

|

||||

这些监控技术可以通过使用各种工具和库来实现,具体方法取决于测试环境和测试工具的要求。通过监控目标程序的生命周期、输入输出和执行状态,测试人员可以及时发现异常情况并进行更准确的控制和分析,以提高模糊测试的效率和效果。

|

||||

# 0x04 模糊测试优化方法

|

||||

|

||||

让我分别解释一下这些方法:

|

||||

1. 1. **灰盒模糊测试**:

|

||||

|

||||

1. • 灰盒模糊测试是介于白盒(静态分析)和黑盒(仅关注输入输出)之间的一种测试方法。

|

||||

|

||||

1. • 在灰盒模糊测试中,测试人员或工具通常会逆向工程目标程序,分析其内部结构和逻辑,以更好地理解程序的运行方式。

|

||||

|

||||

1. • 然后,根据这些了解,有针对性地生成测试用例,限定字段值或者注重测试一些关键路径和敏感函数,以提高发现漏洞的机会。

|

||||

|

||||

1. 2. **白盒模糊测试**:

|

||||

|

||||

1. • 白盒模糊测试进一步加强了灰盒测试的概念,引入了符号执行等高级分析技术。

|

||||

|

||||

1. • 在白盒模糊测试中,测试工具会使用逆向工程技术分析目标程序的源代码、控制流、数据流等内部信息。

|

||||

|

||||

1. • 这些信息用于构建符号执行模型,以理解程序的执行路径,然后生成测试用例,以测试这些路径。

|

||||

|

||||

1. • 白盒模糊测试可以更全面地覆盖程序的各种执行路径,从而提高漏洞的发现概率。

|

||||

|

||||

1. 3. **基于反馈的模糊测试**:

|

||||

|

||||

1. • 基于反馈的模糊测试方法侧重于收集和分析测试过程中产生的反馈信息,以优化后续测试用例的生成。

|

||||

|

||||

1. • 在此方法中,测试工具会统计分析模糊测试用例的特征和测试结果的特征。

|

||||

|

||||

1. • 使用这些信息,测试工具可以动态地调整测试用例生成策略,以生成更有潜力的测试用例,进一步提高发现漏洞的效率。

|

||||

|

||||

1. • 这种方法通常使用统计方法(如u测试)来分析和调整测试用例的生成,从而实现智能的测试。

|

||||

|

||||

这些高级模糊测试方法旨在通过更深入的分析和优化来提高模糊测试的效率和效果。它们通常需要更多的专业知识和复杂的工具支持,但可以在发现漏洞方面取得更好的结果。选择哪种方法通常取决于测试目标、测试环境和可用资源。

|

||||

# 0x05 工具推荐

|

||||

|

||||

这里有几种与模糊测试相关的工具和技术,包括AFL-Unicorn、Qiling、SlowFuzz、PerfFuzz、以及AFL++的QEMU和Unicorn模式。让我们来看看它们的优点、缺点以及双重作用:

|

||||

1. 1. **AFL-Unicorn**:

|

||||

|

||||

1. • 复杂性较高,需要熟悉AFL和Unicorn。

|

||||

|

||||

1. • 需要较多的配置和调试。

|

||||

|

||||

1. • 允许将American Fuzzy Lop(AFL)与Unicorn引擎结合使用,从而能够对更广泛的目标进行模糊测试。

|

||||

|

||||

1. • 具有高度可定制性,用户可以为目标二进制文件创建自定义的Unicorn插件。

|

||||

|

||||

1. • **优点**:

|

||||

|

||||

1. • **缺点**:

|

||||

|

||||

1. 2. **Qiling**:

|

||||

|

||||

1. • 需要深入了解操作系统的内部工作原理,以进行高效的模糊测试。

|

||||

|

||||

1. • 需要额外的配置和学习曲线。

|

||||

|

||||

1. • 可以模拟多种操作系统,包括Linux、Windows等,使其具有广泛的应用。

|

||||

|

||||

1. • 允许用户在用户模式和内核模式下进行模糊测试。

|

||||

|

||||

1. • **优点**:

|

||||

|

||||

1. • **缺点**:

|

||||

|

||||

1. 3. **SlowFuzz**:

|

||||

|

||||

1. • 符号执行速度较慢,可能需要更多的时间来执行测试。

|

||||

|

||||

1. • 可能需要更多的计算资源。

|

||||

|

||||

1. • 采用基于符号执行的方法,具有较高的漏洞发现潜力。

|

||||

|

||||

1. • 能够在更广泛的输入空间中搜索漏洞。

|

||||

|

||||

1. • **优点**:

|

||||

|

||||

1. • **缺点**:

|

||||

|

||||

1. 4. **PerfFuzz**:

|

||||

|

||||

1. • 对于一些非性能相关的漏洞,可能不够敏感。

|

||||

|

||||

1. • 对于某些平台,可能需要额外的硬件支持。

|

||||

|

||||

1. • 利用性能计数器(Performance Counters)来导向模糊测试,从而提高了测试效率。

|

||||

|

||||

1. • 可以更快地发现性能敏感漏洞。

|

||||

|

||||

1. • **优点**:

|

||||

|

||||

1. • **缺点**:

|

||||

|

||||

1. 5. **AFL++的QEMU和Unicorn模式**:

|

||||

|

||||

1. • 需要一定的配置和学习曲线。

|

||||

|

||||

1. • 在某些情况下,可能需要更多的计算资源。

|

||||

|

||||

1. • 可以使用AFL++与QEMU或Unicorn引擎结合,提供了广泛的目标支持。

|

||||

|

||||

1. • AFL++改进了原始AFL的性能和功能,提供了更好的模糊测试体验。

|

||||

|

||||

1. • **优点**:

|

||||

|

||||

1. • **缺点**:

|

||||

|

||||

这些工具和技术各有优点和缺点,选择哪一个取决于具体需求和目标。例如,如果需要测试多个操作系统,Qiling可能是一个不错的选择。如果关注性能敏感漏洞,PerfFuzz可能更合适。另外,一些工具可以结合使用,以充分发挥各自的优势。最终,选择合适的工具取决于您的具体测试场景和资源可用性。

|

||||

# 0x06 尾声

|

||||

|

||||

阅读到这里我们简单了解了模糊测试(Fuzz Testing)的各个方面,包括其基本概念、方法和相关技术。模糊测试作为一种强大的测试方法,具有广泛的应用领域,可用于发现软件漏洞、提高安全性和质量。

|

||||

|

||||

我们深入了解了模糊测试的基本要素,包括测试用例、异常测试用例和等价测试用例,以及数据集合和程序执行路径。这些概念构成了模糊测试的基础。探索了模糊测试的不同阶段,包括测试数据生成、数据交互与控制、测试结果反馈,以及这些阶段的关联模块和技术。这些阶段共同构建了模糊测试的全貌。

|

||||

|

||||

此外,我们介绍了一些高级模糊测试技术,如灰盒模糊测试、白盒模糊测试和基于反馈的模糊测试,以及它们的应用和优势。并且最后,推荐了一些相关工具及其优劣。

|

||||

|

||||

接下来,让我们把主动权交回你的手里,去探索更广阔的网络安全世界吧!

|

||||

|

||||

|

||||

|

||||

学习

|

||||

网安实战技能课程

|

||||

,戳

|

||||

“阅读原文”

|

||||

|

||||

|

||||

39

doc/知识 | 网安圈常说的暗网是什么?.md

Normal file

39

doc/知识 | 网安圈常说的暗网是什么?.md

Normal file

@ -0,0 +1,39 @@

|

||||

# 知识 | 网安圈常说的暗网是什么?

|

||||

原创 4° 励行安全 2024-11-21 07:18

|

||||

|

||||

**免责声明:**

|

||||

|

||||

**本篇文章仅用于知识分享,请各位依法上网、守法上网。**

|

||||

|

||||

|

||||

|

||||

暗网是互联网的一个部分,它不被传统的搜索引擎索引,只能通过特定的软件或配置访问。暗网的特点是匿名和加密,它是由网站和通信工具组成的网络,无法通过典型的网络浏览器访问。这个网络通常与非法活动有关,例如销售毒品、武器和被盗数据,以及与黑客、网络犯罪和极端主义有关的活动。尽管暗网有合法用途,比如为需要匿名交流的人提供安全平台,但其隐蔽性使其成为犯罪活动的避风港。

|

||||

|

||||

暗网是深网的一个子集,而深网是指互联网上未被搜索引擎索引且无法通过典型网络浏览器访问的任何部分。深网包括私人数据库、学术资源、会员制网站以及其他不供公众消费的内容。暗网是故意隐藏的深网的一小部分,只能使用如Tor这样的专用软件访问。它被用于非法活动,例如销售毒品、武器和窃取数据,以及与黑客、网络犯罪和极端主义有关的活动。

|

||||

|

||||

暗网的运作依赖于特殊的软件工具,如Tor(洋葱路由器)或I2P(隐形互联网项目),这些工具通过多层加密和节点路由互联网流量来提供匿名性和隐私性。当用户访问暗网上的网站时,他们的请求会被加密并通过一系列节点或中继发送,然后到达最终目的地,使得追踪用户的在线活动变得极为困难。暗网上的网站通常使用以“.onion”结尾的域名,这些域名只能通过Tor网络访问。

|

||||

|

||||

暗网的匿名性强,使用分布式、多节点数据访问方法和多层数据加密来为每个数据包设计加密的IP地址以进行通信。金钱往来隐蔽,非法交易的主要支付方式是比特币,这是一种虚拟电子货币,不需要买卖双方的个人信息,在技术层面兼顾了效率与安全。

|

||||

|

||||

总的来说,暗网是互联网中一个隐秘且充满争议的部分,它为隐私保护提供了工具,但同时也为非法活动提供了温床。

|

||||

|

||||

**Tor的原理**

|

||||

|

||||

Tor(The Onion Router)是一个旨在提高用户匿名性和隐私保护的网络层代理系统。其工作原理基于多层加密和多跳代理,使得用户的网络流量在经过多个节点后到达目的地,从而难以被追踪和监控。以下是Tor的工作原理的详细介绍:

|

||||

|

||||

节点选择:Tor客户端首先与目录服务器通信,获取全球活跃中继节点信息。然后,客户端随机选择三个节点组成一个“电路”(circuit),这些节点分别是入口节点(Entry Node)、中间节点(Middle Node)和出口节点(Exit Node)。

|

||||

|

||||

建立通信链路:客户端与选定的节点建立加密的通信链路。这个过程涉及到Diffie-Hellman密钥交换算法,用于在客户端和每个节点之间建立一个共享的会话密钥。

|

||||

|

||||

多层加密:客户端对要发送的数据进行多层加密,每经过一个节点就去掉一层加密。这种加密方式被称为“洋葱加密”(Onion Encryption),因为每层加密就像洋葱的一层皮,每经过一个节点就剥去一层。

|

||||

|

||||

数据传输:加密后的数据包通过建立的电路传输。每个节点只知道前一个节点和后一个节点的存在,但不知道整个路径的起点和终点。这意味着,虽然每个节点可以看到经过它的流量,但它无法知道流量的原始来源或最终目的地。

|

||||

|

||||

逐跳解密:当数据包到达出口节点时,最后一层加密被解密,露出目标服务器的IP地址和端口。出口节点将数据发送到目标服务器,服务器响应的数据包也通过电路返回给客户端,每个节点逐层解密并转发回客户端。

|

||||

|

||||

匿名性保护:由于每个节点只知道它直接连接的前一个和后一个节点,而不是整个路径,因此无法确定数据的完整传输路径。这就保护了用户的匿名性,使得第三方难以追踪用户的网络活动。

|

||||

|

||||

Tor的这种设计使得用户在网络上的行为难以被监控和分析,从而提供了一定程度的隐私保护。然而,Tor网络的匿名性也使其成为一些非法活动的温床,因为用户的身份和活动难以被追踪。尽管如此,Tor仍然被许多需要保护隐私的用户,如记者、活动家和普通网民所使用。

|

||||

|

||||

****

|

||||

|

||||

73

doc/竟长达10年未发现?Ubuntu系统“needrestart”工具曝5个本地提权漏洞.md

Normal file

73

doc/竟长达10年未发现?Ubuntu系统“needrestart”工具曝5个本地提权漏洞.md

Normal file

@ -0,0 +1,73 @@

|

||||

# 竟长达10年未发现?Ubuntu系统“needrestart”工具曝5个本地提权漏洞

|

||||

看雪学苑 看雪学苑 2024-11-21 10:09

|

||||

|

||||

> 近日,Ubuntu系统中的“needrestart”实用程序被曝出存在5个本地权限提升(LPE)漏洞,这些安全缺陷已潜伏10年之久未被发现。这些漏洞由安全公司Qualys发现,并被分配了CVE编号,从2014年4月的Needrestart 0.8版本中引入,直至2024年11月19日才在3.8版本中得到修复。

|

||||

|

||||

|

||||

|

||||

|

||||

Ubuntu系统中的“needrestart”实用程序近日被曝出存在5个本地权限提升(LPE)漏洞,这些漏洞已潜藏10年未被发现。这些安全缺陷由Qualys安全研究团队发现,并被跟踪为CVE-2024-48990、CVE-2024-48991、CVE-2024-48992、CVE-2024-10224和CVE-2024-11003。这些漏洞最早在2014年4月发布的Needrestart 0.8版本中引入,直到2024年11月19日才在3.8版本中得到修复。

|

||||

|

||||

|

||||

这些漏洞允许攻击者在本地访问有漏洞的Linux系统时,在无需用户交互的情况下将权限提升至root。具体漏洞详情如下:

|

||||

|

||||

|

||||

- CVE-2024-48990:Needrestart使用从运行进程中提取的PYTHONPATH环境变量执行Python解释器。如果攻击者能够控制该环境变量,他们可以通过植入恶意共享库,在Python初始化过程中以root身份执行任意代码。

|

||||

|

||||

|

||||

- CVE-2024-48992:Needrestart使用的Ruby解释器在处理攻击者控制的RUBYLIB环境变量时存在漏洞。这使得攻击者能够通过向进程注入恶意库,以root身份执行任意Ruby代码。

|

||||

|

||||

|

||||

- CVE-2024-48991:Needrestart中的争用条件允许攻击者用恶意可执行文件替换正在验证的Python解释器二进制文件。通过精确控制替换时机,攻击者可以诱使Needrestart以root身份运行他们的代码。

|

||||

|

||||

|

||||

- CVE-2024-10224:Needrestart使用的Perl ScanDeps模块未能正确处理攻击者提供的文件名。攻击者可以创建类似于shell命令的文件名(例如command|),以便在打开文件时以root身份执行任意命令。

|

||||

|

||||

|

||||

- CVE-2024-11003:Needrestart对Perl的ScanDeps模块的依赖使其暴露于ScanDeps本身的漏洞中,其中不安全地使用eval()函数会导致在处理攻击者控制的输入时执行任意代码。

|

||||

|

||||

|

||||

值得注意的是,为了利用这些漏洞,攻击者必须通过恶意软件或被盗账户对操作系统进行本地访问,这在一定程度上降低了风险。然而,历史上攻击者也曾利用过类似的Linux权限提升漏洞来获得root权限,因此这些漏洞的修补不容忽视。

|

||||

|

||||

|

||||

除了升级到Needrestart版本3.8或更高版本(包括所有已识别漏洞的补丁)之外,建议用户修改Needrestart.conf文件以禁用解释器扫描功能,从而防止漏洞被利用。

|

||||

|

||||

|

||||

|

||||

资讯来源:bleepingcomputer

|

||||

|

||||

转载请注明出处和本文链接

|

||||

|

||||

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

****

|

||||

****

|

||||

|

||||

|

||||

|

||||

戳

|

||||

“阅读原文

|

||||

”

|

||||

一起来充电吧!

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# 第105篇:方程式工具包图形界面版V0.42,更新永恒浪漫exp对Vista、Win7系统的利用

|

||||

Z2O安全攻防 2024-11-20 13:48

|

||||

格格巫和蓝精灵 2024-11-21 10:30

|

||||

|

||||

|

||||

##

|

||||

@ -66,11 +66,21 @@

|

||||

|

||||

## Part3 总结

|

||||

|

||||

后台回复 “

|

||||

**方程式**

|

||||

”

|

||||

即可得到此工具的下载地址及使用教程。

|

||||

1. 后续我会继续更新方程式工具包图形界面版,其它的溢出漏洞exp也会逐步加入,敬请期待。

|

||||

|

||||

2. 对于该工具有什么好的建议或者更新建议,欢迎在公众号或者Github给我留言。

|

||||

|

||||

3.关注公众号“希潭实验室”后,回复数字“9999”,即可得到此工具的下载地址及使用教程。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**公众号专注于网络安全技术分享,包括APT事件分析、红队攻防、蓝队分析、渗透测试、代码审计等,每周一篇,99%原创,敬请关注。**

|

||||

|

||||

**Contact me: 0day123abc#gmail.com**

|

||||

|

||||

**(replace # with @)**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

100

doc/跨国抓捕:俄罗斯勒索软件头目被引渡至美国.md

Normal file

100

doc/跨国抓捕:俄罗斯勒索软件头目被引渡至美国.md

Normal file

@ -0,0 +1,100 @@

|

||||

# 跨国抓捕:俄罗斯勒索软件头目被引渡至美国

|

||||

安信安全 安信安全 2024-11-21 09:00

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

近日,美国司法部宣布,涉嫌担任勒索软件组织

|

||||

Phobos

|

||||

软件管理员的俄罗斯男子Evgenii Ptitsyn已被从韩国引渡至美国。他被控利用该勒索软件组织策划和实施了涉及全球逾千名受害者的网络攻击,勒索金额超过1600万美元。

|

||||

|

||||

|

||||

这次引渡行动得到了多个国家的协助,包括韩国、日本和欧洲国家的执法机构。美国司法部副部长丽莎·摩纳哥对此表示:“通过全球执法机构的合作,我们向世界证明,无论网络犯罪分子身在何处,都无法逃避正义。”

|

||||

|

||||

|

||||

Ptitsyn目前面临13项指控,包括电信欺诈、电信欺诈共谋、计算机欺诈与滥用共谋,以及与黑客和勒索相关的四项敲诈勒索罪和四项故意损害受保护计算机的罪名。

|

||||

|

||||

|

||||

|

||||

**首创“薄利多销”模式的勒索软件组织**

|

||||

|

||||

|

||||

|

||||

Phobos勒索软件首次被发现于2017年末,其名称来源于希腊神话中的恐惧之神。该勒索软件的运行机制与其他勒索软件家族相似:加密受害者的文件,随后要求支付赎金以换取解密密钥。然而,与一些动辄要求数百万美元的高级勒索软件不同,Phobos的赎金金额相对较小,通常在数千美元至数万美元之间。这种“薄利多销”的商业模式使其对中小型组织尤为具有威胁性。

|

||||

|

||||

|

||||

Phobos的受害者覆盖全球,包括医院、学校、地方政府和企业等关键部门。该勒索软件的攻击通常通过以下方式展开:

|

||||

|

||||

- 远程桌面协议(RDP)漏洞利用:攻击者通过扫描互联网中的RDP端口,利用

|

||||

弱密码或未修复的漏洞获得初始访问权限。

|

||||

|

||||

- 钓鱼攻击:通过精心设计的电子邮件欺骗用户点击恶意链接或附件。

|

||||

|

||||

- 内部人员协助:利用企业内部的安全漏洞或合作人员进行渗透。

|

||||

|

||||

一旦攻击成功,Phobos会加密受害者的文件并在每个受感染的目录中放置赎金通知,通常包含攻击者的联系信息和支付比特币的说明。

|

||||

|

||||

|

||||

|

||||

**Ptitsyn被捕对Phobos的影响**

|

||||

|

||||

|

||||

|

||||

Ptitsyn以“derxan”和“zimmermanx”等网名活动,据信是Phobos组织的重要管理员之一。他不仅负责开发和维护Phobos,还向其他犯罪分子提供技术支持和指导。其活动范围广泛,直接参与了多起针对政府和企业的勒索攻击。

|

||||

|

||||

|

||||

根据美国网络安全与基础设施安全局(CISA)和联邦调查局(FBI)的警告,Phobos自2020年以来,频繁针对美国的州和地方政府服务发动攻击,对社会基础设施构成了严重威胁。

|

||||

|

||||

|

||||

近年来,Phobos活动频率有所下降。根据网络威胁情报公司Recorded Future的数据显示,与Phobos相关的攻击在最近几个月大幅减少,同时另一个使用Phobos变种的勒索软件组织8Base上个月完全停止了活动。这种变化可能与Ptitsyn的落网直接相关。

|

||||

|

||||

|

||||

然而,网络安全专家警告,不排除Phobos组织在调整策略,或以新身份重返网络犯罪的可能性。勒索软件生态系统的复杂性使得犯罪分子可以迅速更换品牌或加入其他组织,继续其非法活动。

|

||||

|

||||

|

||||

|

||||

**国际合作对抗勒索软件**

|

||||

|

||||

|

||||

|

||||

此次引渡俄罗斯勒索软件组织管理员的行动凸显了国际合作在打击跨国网络犯罪中的重要性。近年来,美国及其盟国通过共享情报和联合执法成功抓捕了多个勒索软件组织的核心成员。例如:

|

||||

|

||||

- 2021年,REvil勒索软件组织的一名主要成员在波兰被捕。

|

||||

|

||||

- 2023年,Hive勒索软件组织的服务器被国际联合行动摧毁。

|

||||

|

||||

这表明,全球执法机构正在以更加协同的方式应对勒索软件这一日益增长的威胁,国际合作与技术创新才是打击跨国网络犯罪的关键。

|

||||

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.justice.gov/opa/pr/phobos-ransomware-administrator-extradited-south-korea-face-cybercrime-charges

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**往期精选**

|

||||

|

||||

21

|

||||

November

|

||||

|

||||

2024

|

||||

|

||||

|

||||

●[喜讯丨安信安全荣获CNAS检验机构认可证书](http://mp.weixin.qq.com/s?__biz=MzAxNTYwOTU1Mw==&mid=2650086210&idx=1&sn=6d0619e9ccac46a540b76060098dddb8&chksm=8380c0fcb4f749ea0b05eef68c9336f096803dd08131c198d07c1c59638e10db3714d1122550&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

●[前沿 | ChatGPT——人工智能是把“双刃剑”](http://mp.weixin.qq.com/s?__biz=MzAxNTYwOTU1Mw==&mid=2650077773&idx=2&sn=d2a979a7ef0301fcadbcbb0109587be5&chksm=838121f3b4f6a8e55c545acbc68966dda860f25ebef7f722ddac015c5be9f22577ef40c59d6d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

●[法治 | 防范新型网络传销 守护民众财产安全](http://mp.weixin.qq.com/s?__biz=MzAxNTYwOTU1Mw==&mid=2650077685&idx=2&sn=dcffdd9a3ee608eeeb7db29a06b77161&chksm=8381224bb4f6ab5d8e3e0b79f8e4457d5c91de91cf9154cd38720773ea451206f525ce735a0f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

119