⭐关于Hawkeye

本工具为安全分析、应急响应、事件响应、DFIR、安全服务等岗位从业人员设计的一个图形化Windows安全分析工具,涵盖常见Windows安全分析场景,能够有效的发现Windows主机存在的安全威胁。工具整体实现由go语言编写,通过调用Windows系统API获取主机相关信息,并将常见需要分析的事件ID展示在图形化界面,无需去记忆繁杂的Windows事件id,小白也能很快的上手进行分析,大幅度降低使用门槛。工具集成了yara扫描的功能,用户可以根据自身需要编写yara规则,对进程进行威胁检索,程序自身使用elastic security相关规则,涵盖大部分已知的安全威胁。并且程序提供了友好的数据复制功能,在编写安全报告时,直接复制数据即可使用。

支持平台

Windows7-Windows11⭐核心特点

-

进程信息:能够查看当前主机相关进程,并且支持查看相关进程加载的DLL模块,支持文件跳转,进程终止等功能

-

外连分析 :通过外连IP快速定位异常进程,并输出常见的自启动维持项。

-

beacon扫描 :集成BeaconEye模块,检索当前系统的CobaltStrike异常进程

-

主机信息:涵盖常见分析场景,主机用户、计划任务、服务、自启动等信息,并对可执行文件路径采用yara进行扫描,并进行提示。

-

日志分析:涵盖Windows常见Windows事件id分析场景,如登录成功、登录失败、RDP登录、SqlServer、服务、Powershell等。

-

进程扫描:引入yara扫描引擎,对当前系统进程进行扫描,用户可以在输入框内输入yara规则路径,并且可以通过修改hawkeye目录下的rules文件下规则,进行定制化修改。

-

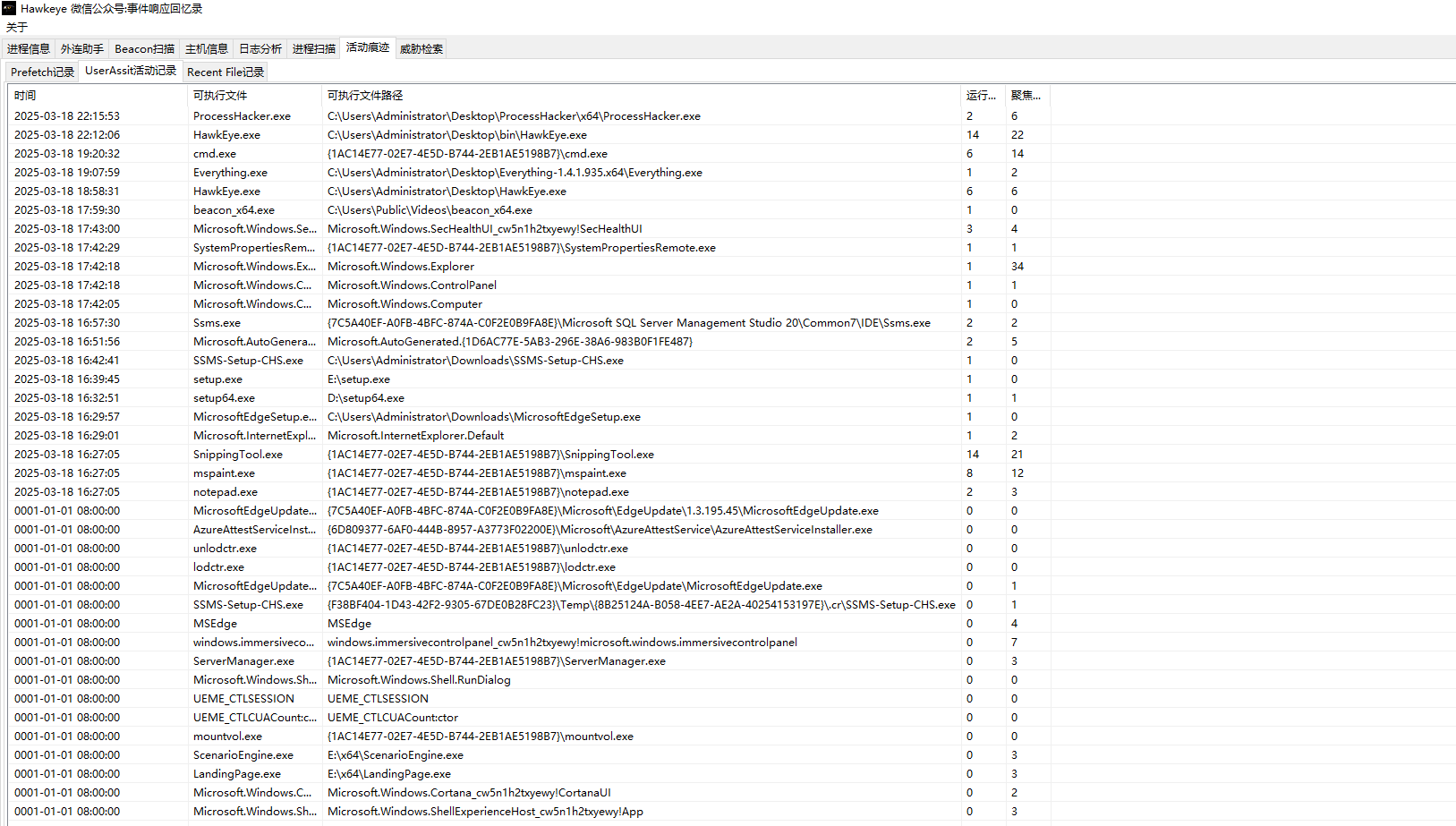

活动痕迹:工具对常见活动痕迹进行了采集,如Prefetch文件解析、UserAssit活动记录以及Recent文件夹信息,查看主机历史的操作记录。

-

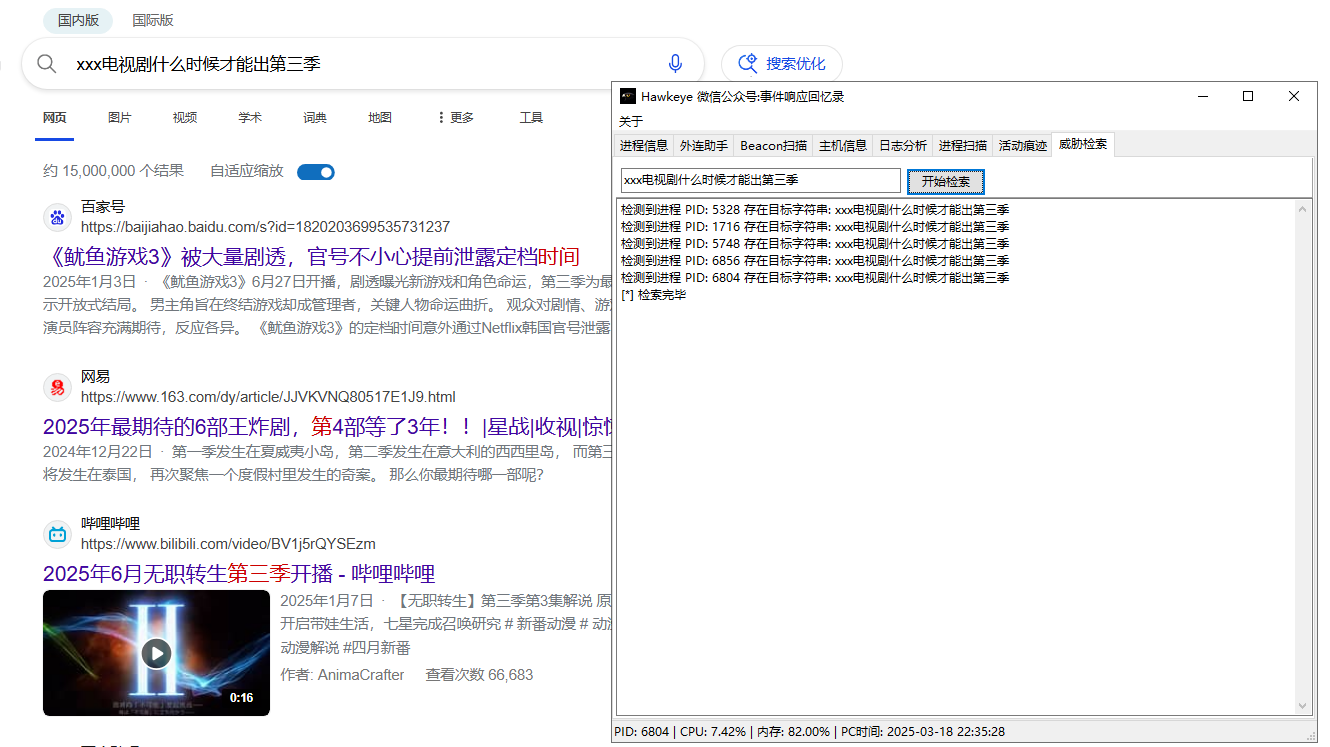

内存检索:能够通过指定字符串对进程进行检索,可用于僵尸网络、恶意外连、挖矿病毒等相关场景。

PS:重点是程序大小仅10.4MB,upx压缩后程序仅4.21MB大小,无需安装即开即用,方便快速上机进行使用。并且在网络传输过程中也能够节省大量时间。

⭐功能

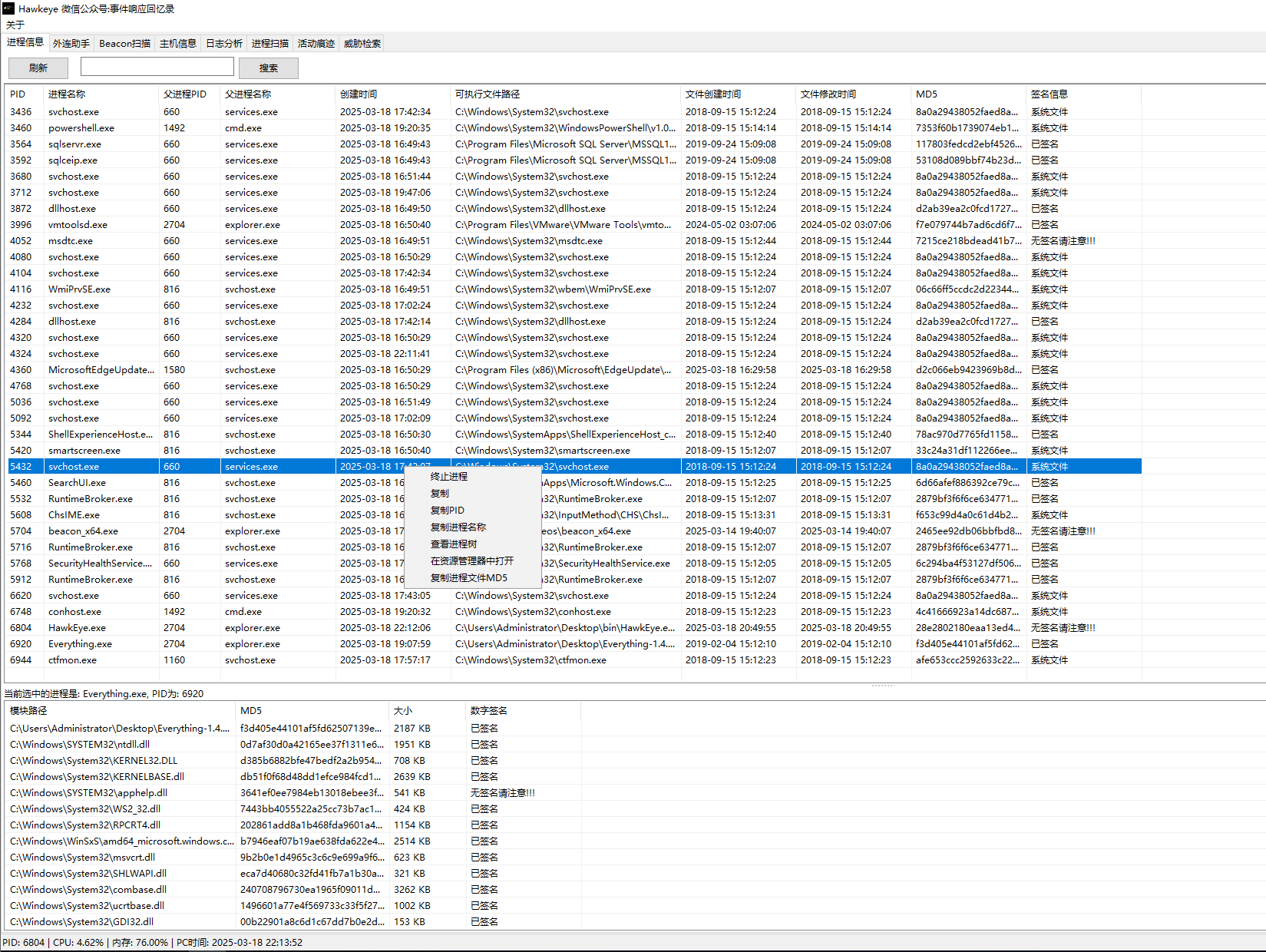

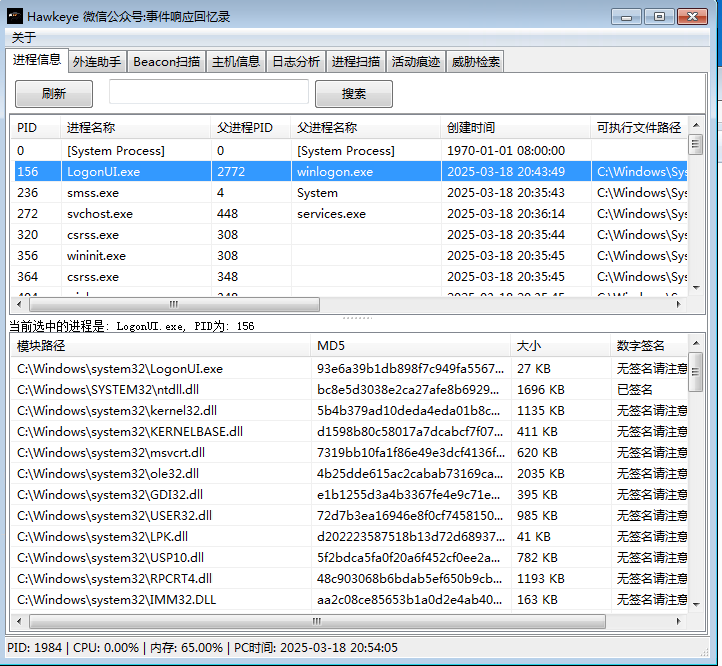

进程信息

该功能能够查看当前主机所有的进程信息包含进程名称、父进程pid、父进程名称、进程创建时间、可执行文件路径、MD5等关键信息,点击相关进程后能够查看当前进程加载的DLL模块信息,并且右键支持进程信息复制以及文件跳转等功能外连助手

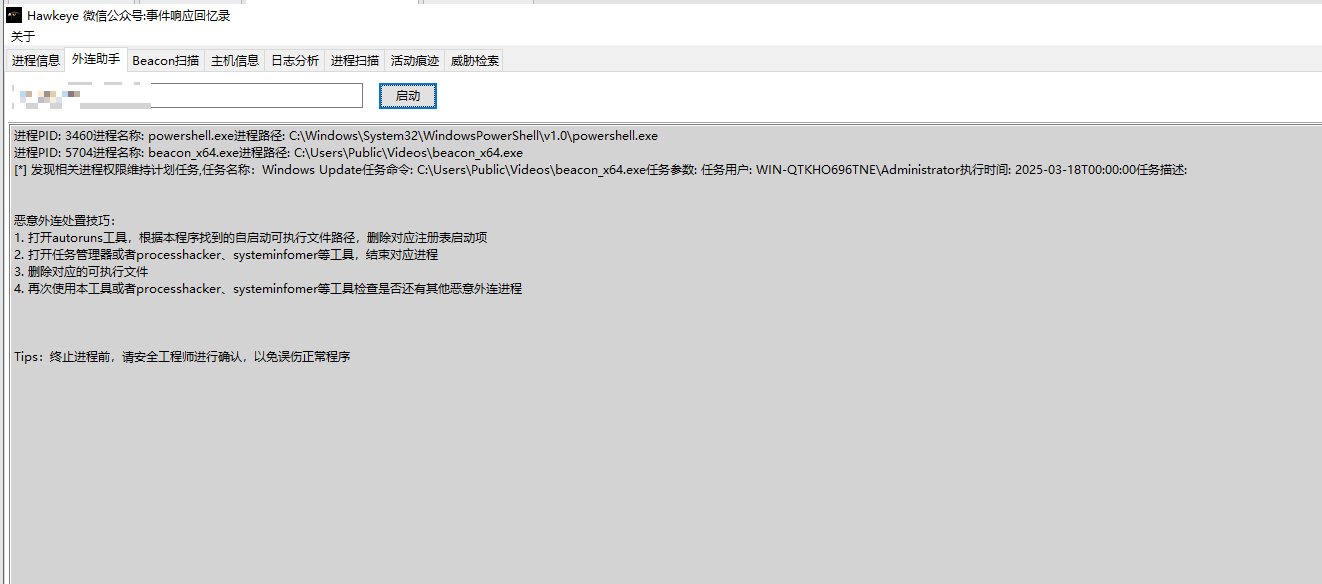

旨在发现异常外连后,通过外连ip及时发现相关程序进程以及常见维持项信息,方便进行快速的分析处置的工作。beacon扫描

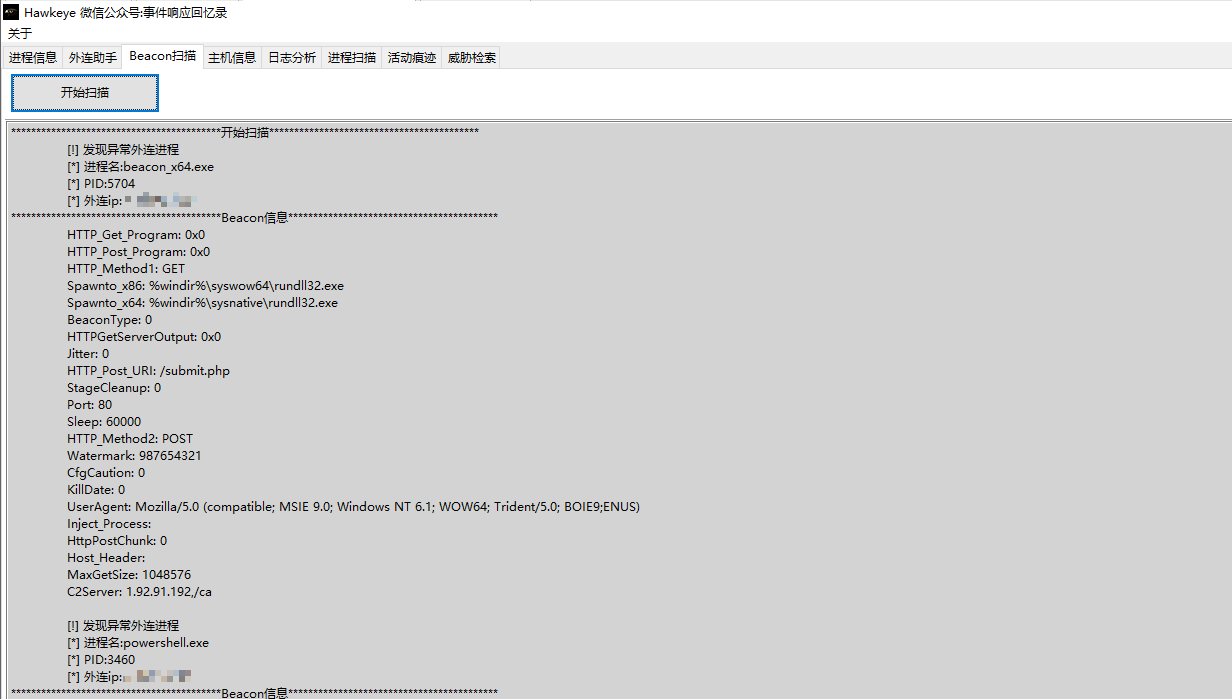

该功能会遍历当前系统进程信息,并且找出CobaltStrike加载的进程,并解析相关信息。主机信息

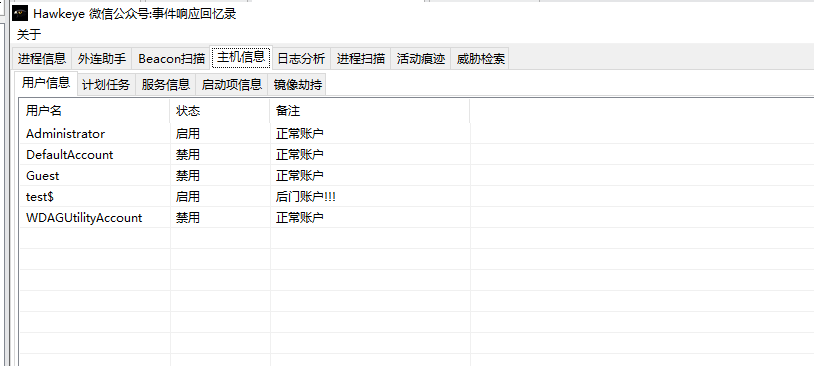

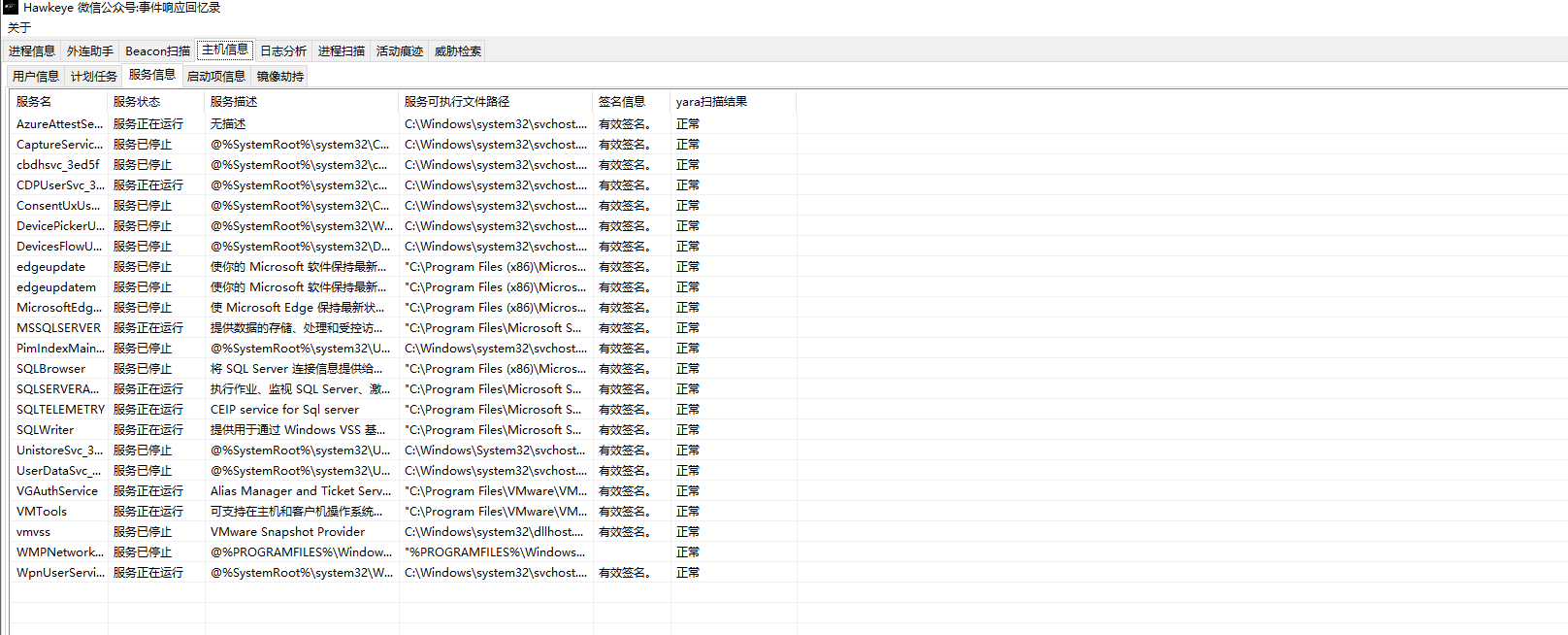

主机信息模块包含了用户信息、计划任务、服务信息、启动项信息以及镜像劫持用户信息会标识当前系统存在的隐藏账户,并进行提示

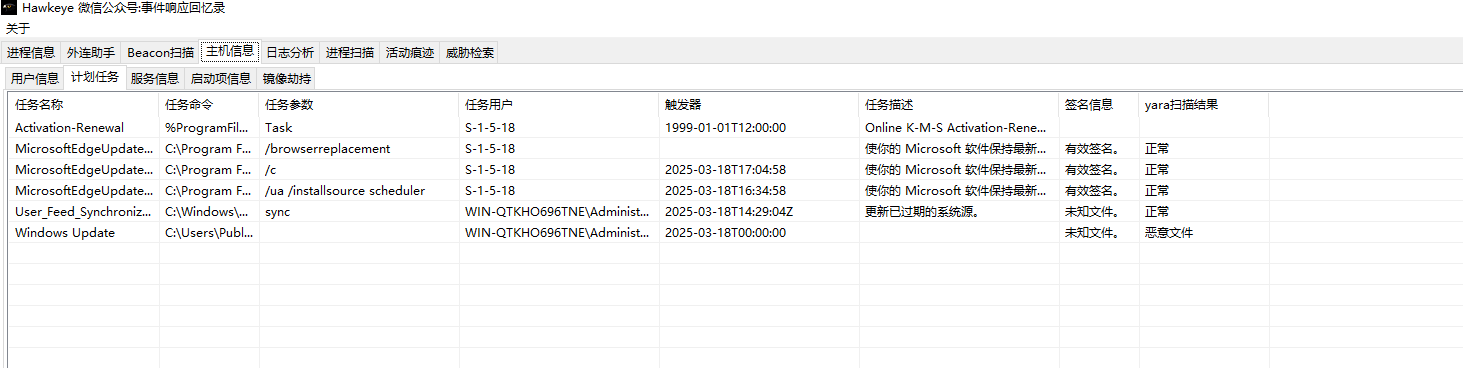

计划任务模块,会检索当前系统存在的计划任务信息,并且调用yara扫描模块,检索是否存在恶意程序。

同理计划服务、启动项以及镜像劫持等功能也会展示相关信息,并调用yara扫描模块,对这些常见维持项进行扫描。

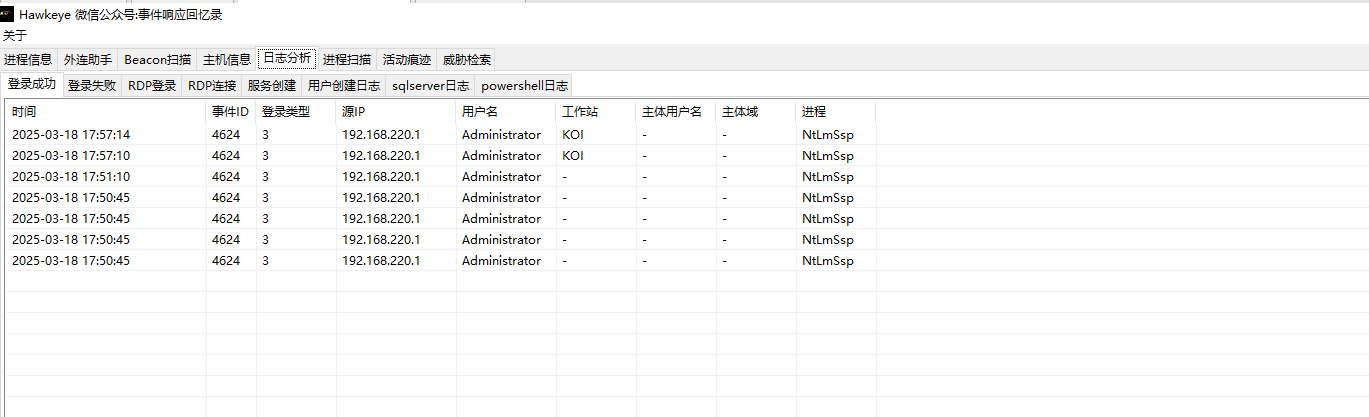

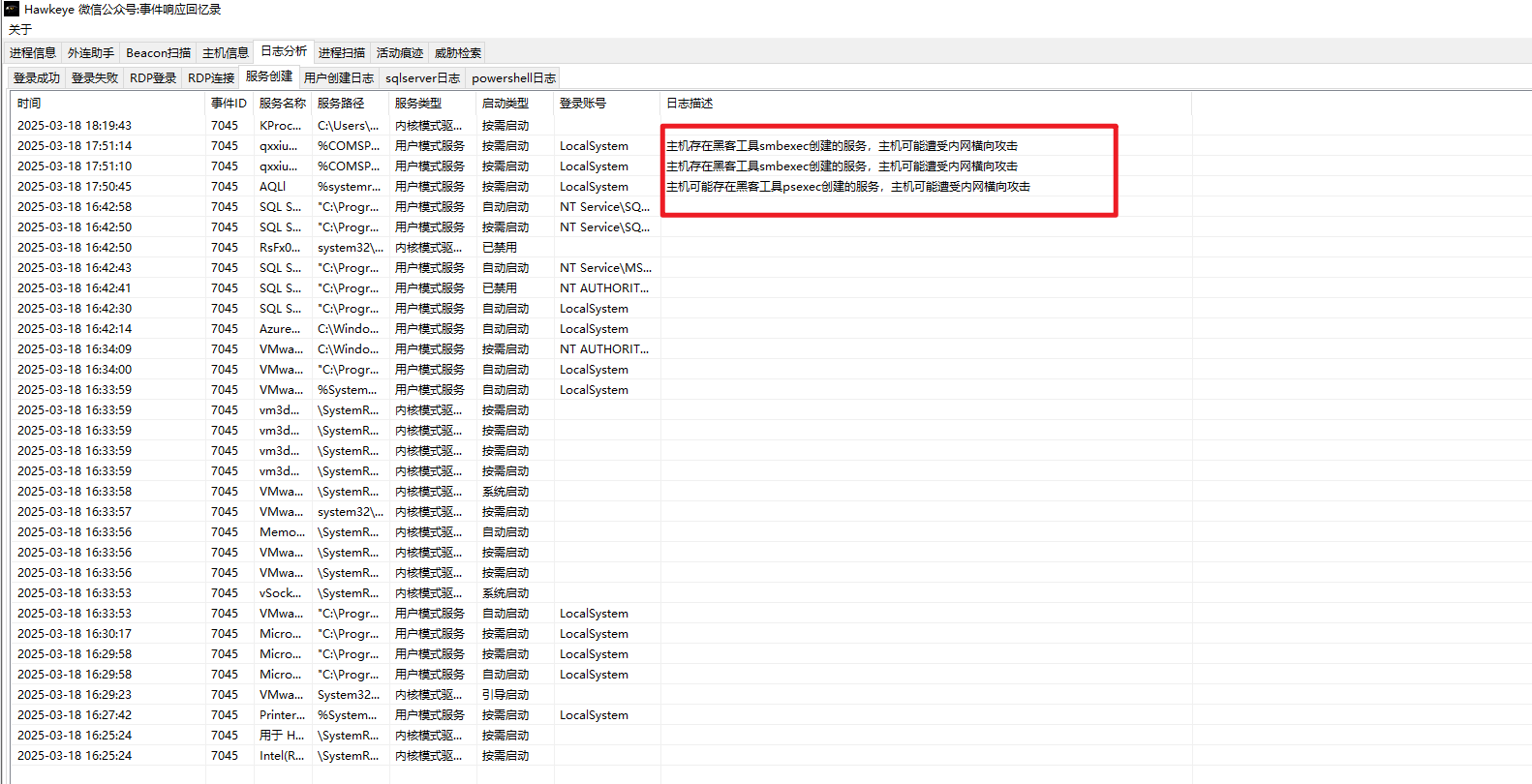

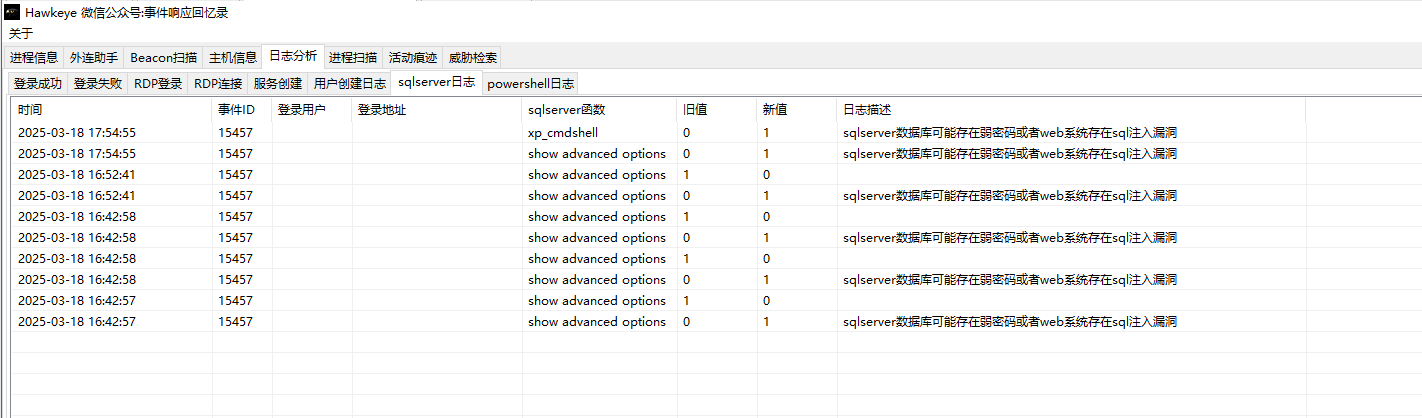

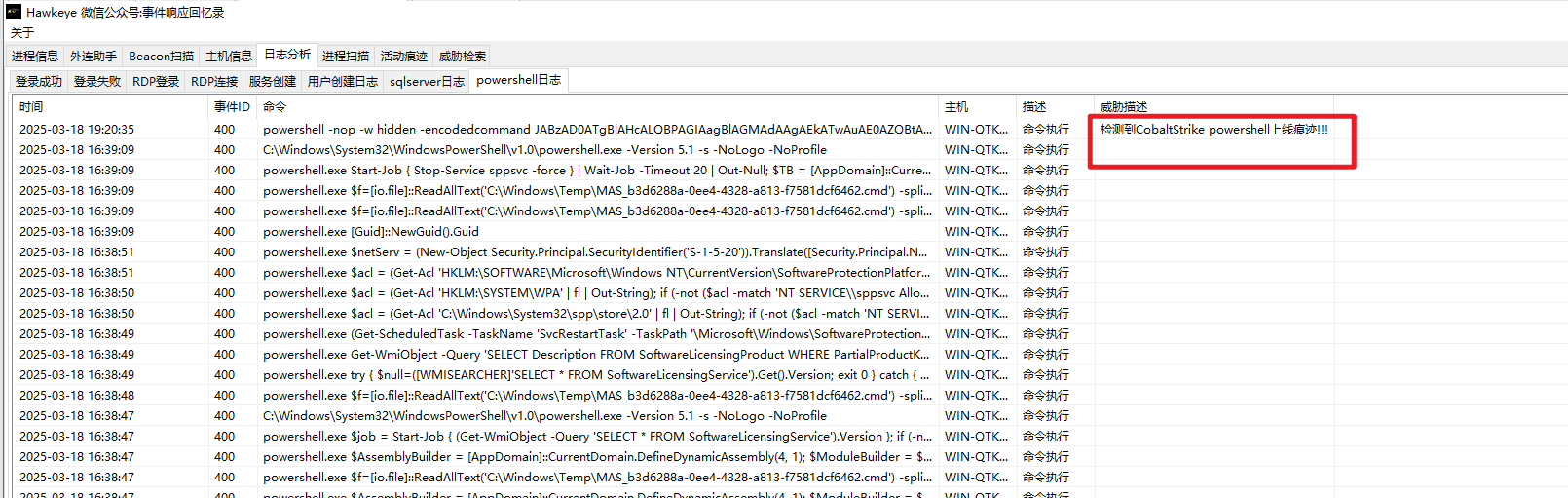

日志分析

日志分析模块,涵盖常见Windows应急分析过程中,常见的Windows事件,如登录成功、登录失败、RDP登录、RDP连接、服务创建、用户创建、sqlserver日志以及powershell日志等信息。并且在服务创建模块中会对异常服务信息进行标记,发现可能被横向攻击的服务日志。

在sqlserver日志中也会对异常的组件激活行为进行标识。

同理在powershell日志分析模块中也会对异常的powershell命令进行标记,发现安全风险。

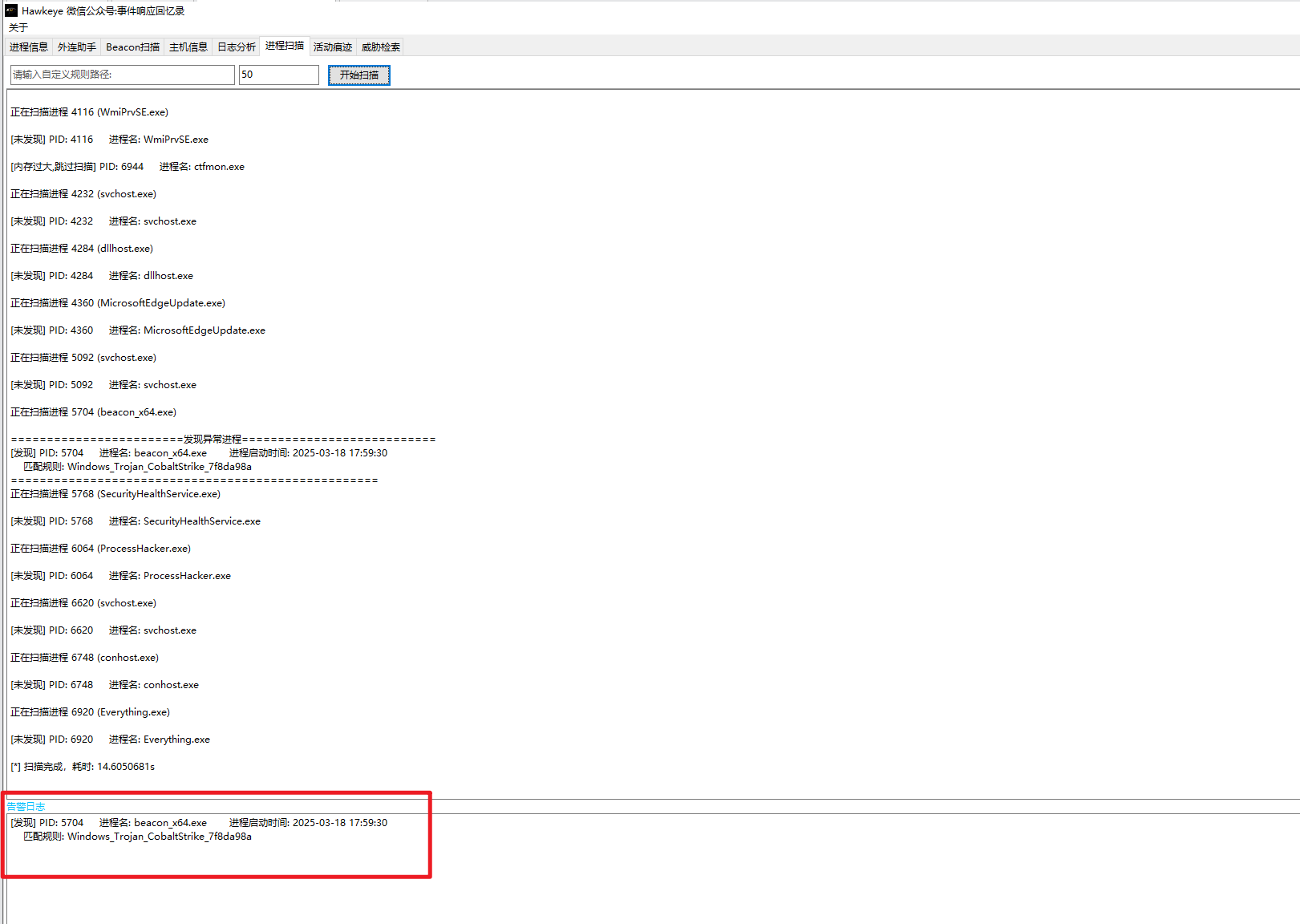

进程扫描

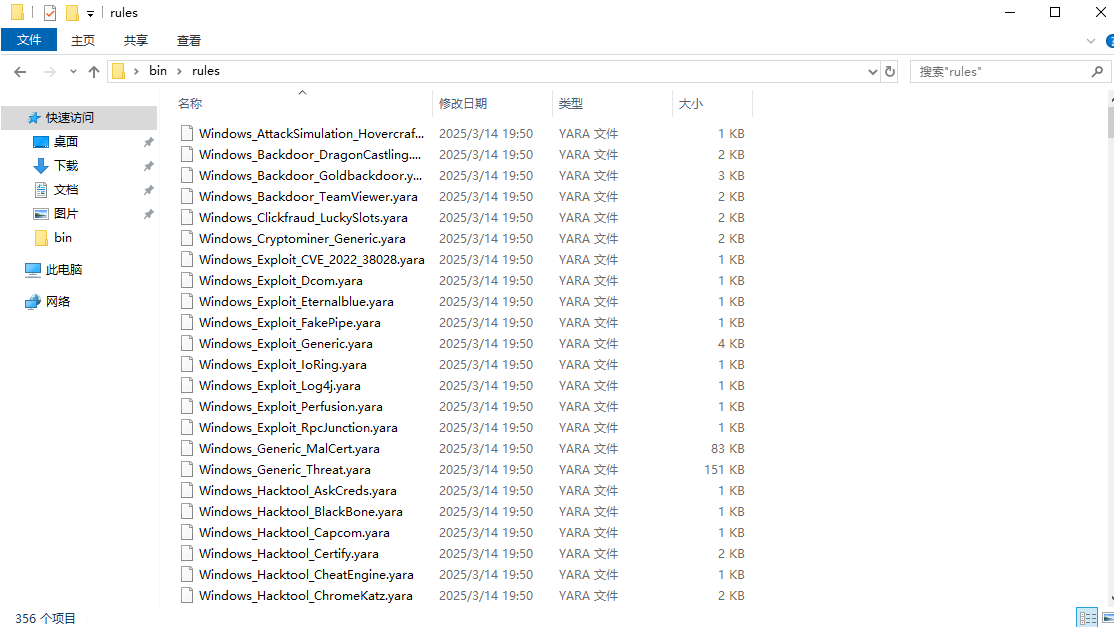

进程扫描采用了yara扫描的功能,能够对当前系统进程进行扫描,发现异常风险。若发现异常进程,会将相关信息打印在告警日志面板。该功能采用了elastic security的yara规则,在HawkEye同级目录下的rules文件夹中,用户可以将自己编写的yara规则放在该目录下,文件后缀为.yara,如果在其他目录下放有yara规则,程序提供了输入框,可以根据相关规则路径,进行引入。

活动痕迹

主机会采集当前系统Prefetch文件、UserAssit以及Recent文件夹相关信息进行展示,方便用户分析主机实现时攻击者通过RDP进行操作的相关记录。威胁检索

该功能会对当前主机内存进行字符串检索,常用于异常域名外连的使用场景,方便快速定位可疑进程。各平台运行效果

Windows11Windows Server 2019

Windows7

其他问题

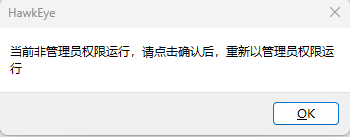

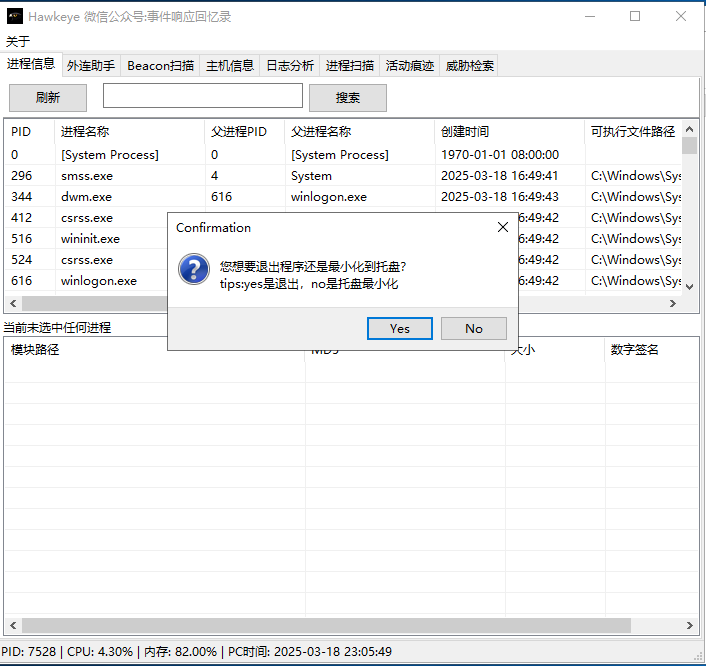

1、程序需要在管理员权限下进行使用,如果在非管理员权限运行,程序提示权限不够。2、程序退出时会有直接退出或者托盘运行的提示,根据用户需要选择退出方式,点击yes程序会直接退出。

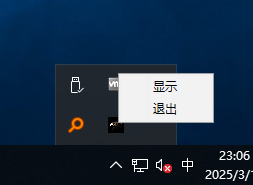

如果是托盘运行,退出程序后,需要在托盘处选择退出,程序即可退出。

其他

1、本程序默认使用elastic security的yara检测规则https://github.com/elastic/protections-artifacts

2、图形化框架开发使用govcl

https://github.com/ying32/govcl/

3、Beacon扫描模块采用了EvilEye该项目并对相关程序进行修改

https://github.com/akkuman/EvilEye

⭐杂谈

程序迭代好几个版本了,最初Windows日志只支持常见的登录日志,后面又对日志进行了扩充,再也不用记那些繁杂的Windows事件id了,想想当初自己记那些id就头疼,有时还得翻阅笔记。再后面又引入yara规则对文件进程等信息进行扫描,大幅减轻常见分析常见的分析场景,还支持数据复制的功能,减轻写分析报告的压力。至于文件检索的功能,就不写了,Everything更好用,哈哈哈哈哈,写的话也是调用Everything的SDK,没必要,用它就好。至于Issue提到的进程排序,目前看了下,程序是自动根据pid从小到大进行排列,然后govcl这个框架也没琢磨出来怎么再listview表单中去实现,也不想写了,主要是懒,当然写这个程序的初衷也是因为懒,哈哈哈哈,懒得记那些繁杂的id还得用logparse去敲命令如果是看Windows事件管理器,看的脑壳痛还有的不是要关注的类型、懒得手工使用certutil去计算进程相关文件的md5,也懒得每次分析事件托一大堆工具上去,总之就是因为懒,哈哈哈哈哈。

个人觉得这个工具有点像个大杂烩,哈哈哈,所以就勉强叫他是综合性的Windows应急分析工具吧。为啥不加响应,也没写自动处置的功能,而且处置这一块的东西,还是需要人去分析后再去处置,如果加了处置,万一出问题了呢,哈哈哈哈,再一个,一下子就处置了,咋写报告,还得截图啥的,哈哈哈哈。

然后就是会被杀软查杀的问题了,go不知为啥,我写个helloworld都能给我杀,后面捉摸着是内嵌入yara规则的问题,就索性不嵌入了,直接丢到当前目录下得了,也方便大家自己diy rules文件夹下的规则。之前内嵌,看到有小伙伴丢到微步上去了,看了下报告,说这个程序又是勒索、又是蠕虫、还又是红队工具(黑人问号.jpg)。自己看到都觉得好笑,哈哈哈哈。现在直接舍弃内嵌。

最后希望大家使用愉快。