mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 11:28:20 +00:00

安钥®「漏洞防治标准作业程序(SOP)」征文启示 [2025年第19期,总第37期]、3个月测一站!漏洞挖掘纯享版、信息安全漏洞周报(2025年第19期)、漏洞挖掘小工具 - SeeMore、Yakit + xray联动探测漏洞、【漏洞预警】F5 BIG-IP IControl REST需授权命令注入漏洞、英特尔CPU新型漏洞可泄露特权内存敏感数据、Windows 远程桌面漏洞允许攻击者通过网络执行恶意代码、微软修复78个漏洞,5个零日漏洞被利用,Azure惊现满分漏洞、Laravel Framework 8到11版本存在敏感信息泄露漏洞CVE-2024-29291 附POC、

This commit is contained in:

parent

f431d3ea99

commit

5ffbbd4ebf

12

data.json

12

data.json

@ -14018,5 +14018,15 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMzE5OTQzMA==&mid=2247486568&idx=1&sn=8ebc60c066a4e4f22aaa4379aaddcde6": "逆向专题分析 - Strcpy缓冲区溢出漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNzY5OTg2Ng==&mid=2247501065&idx=2&sn=17282f8ef6d8567adc8ad152838beac7": "【漏洞通告】微软5月多个安全漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524570&idx=3&sn=4d7ba3841ee1fb55e572a55e404156cf": "Microsoft 警告 AD CS 漏洞允许攻击者拒绝通过网络提供服务",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651462863&idx=1&sn=8eb58c985548eaa20261e919dcd81bf2": "2025年度(第一期)CNNVD漏洞奖励评选结果公告"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651462863&idx=1&sn=8eb58c985548eaa20261e919dcd81bf2": "2025年度(第一期)CNNVD漏洞奖励评选结果公告",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484838&idx=1&sn=709fb77ea9e14db226b4d14226f2ea27": "安钥®「漏洞防治标准作业程序(SOP)」征文启示 [2025年第19期,总第37期]",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkyNTY3Nzc3Mg==&mid=2247489821&idx=1&sn=827c829c0a70cd6f62a3c8cba5135cd9": "3个月测一站!漏洞挖掘纯享版",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651462863&idx=2&sn=39d388aa783b02d11da1ec185bf0ee06": "信息安全漏洞周报(2025年第19期)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU3NzY3MzYzMw==&mid=2247499888&idx=1&sn=11b8b60336132398b93d3517060f9f4a": "漏洞挖掘小工具 - SeeMore",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3OTUxNTU2NQ==&mid=2247491071&idx=1&sn=44e17b4412591a6d368f8d643463d041": "Yakit + xray联动探测漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490076&idx=2&sn=d434a7266c6894233bf273b980f0df72": "【漏洞预警】F5 BIG-IP IControl REST需授权命令注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524570&idx=1&sn=a738a378ed2afb2a4d728ca1f3858253": "英特尔CPU新型漏洞可泄露特权内存敏感数据",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524570&idx=2&sn=9fb4955b9ea23730e89e2a02fbed891a": "Windows 远程桌面漏洞允许攻击者通过网络执行恶意代码",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458593996&idx=2&sn=1adc8a5b4dcf09069ae8a01ef9cb1186": "微软修复78个漏洞,5个零日漏洞被利用,Azure惊现满分漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247488468&idx=1&sn=0936bafacba6d0e8c19685261ec2c800": "Laravel Framework 8到11版本存在敏感信息泄露漏洞CVE-2024-29291 附POC"

|

||||

}

|

||||

142

doc/2025-05/3个月测一站!漏洞挖掘纯享版.md

Normal file

142

doc/2025-05/3个月测一站!漏洞挖掘纯享版.md

Normal file

@ -0,0 +1,142 @@

|

||||

# 3个月测一站!漏洞挖掘纯享版

|

||||

蚁景网安 2025-05-14 08:30

|

||||

|

||||

好久前偶遇一个站点,前前后后大概挖了三个月才基本测试完毕,出了好多漏洞,也有不少高危,现在对部分高危漏洞进行总结分析。

|

||||

|

||||

**nday进后台:**

|

||||

|

||||

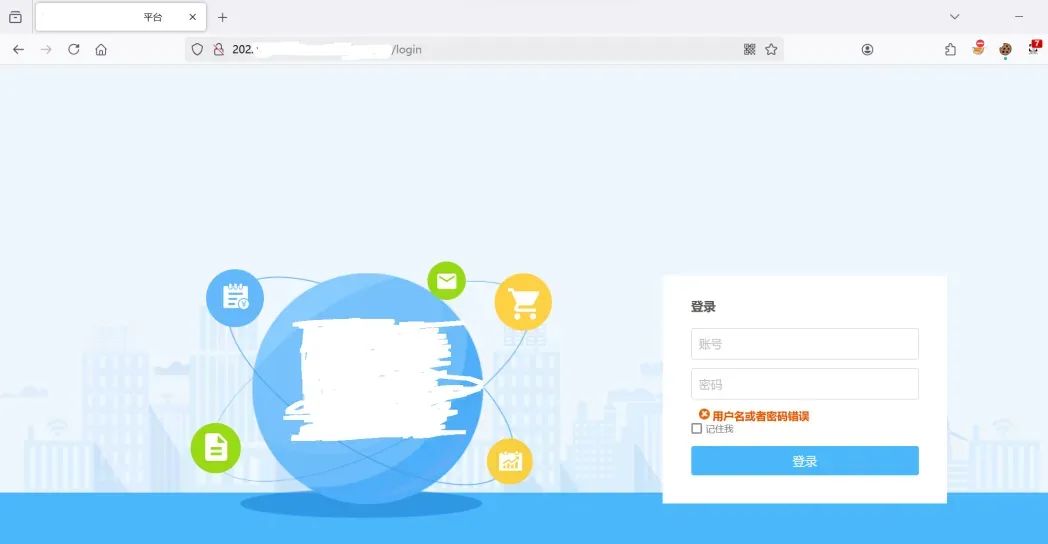

开局一个登录框:

|

||||

|

||||

|

||||

|

||||

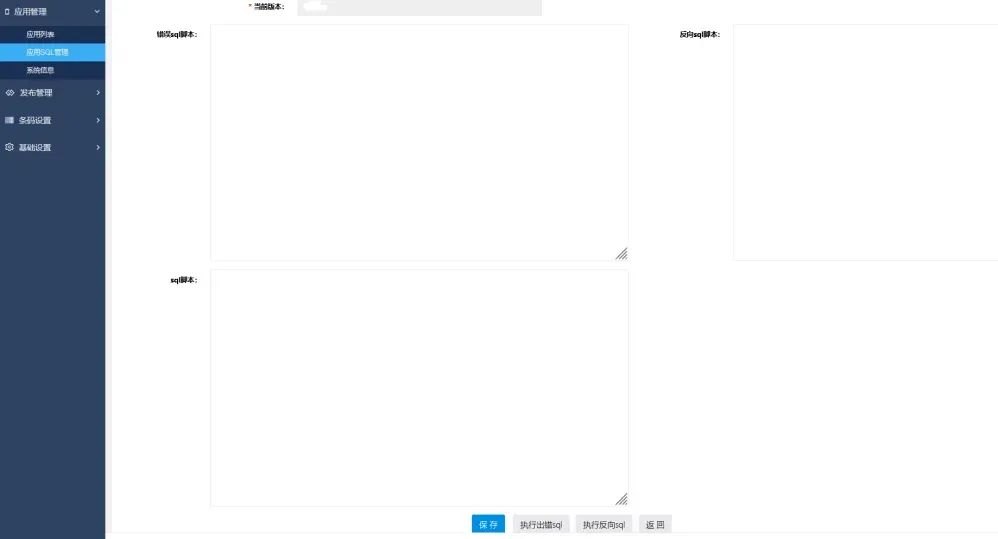

通过熊猫头插件提取接口,并结合js分析,跑遍了提取到的路径也没有结果。尝试弱口令登录,但是由于连用户名提示都没有,也以失败告终。最后根据页面title关键字搜索找到该平台的权限绕过nday成功进入后台。

|

||||

|

||||

语句:xxx系统历史漏洞 or xxx平台历史漏洞

|

||||

|

||||

|

||||

|

||||

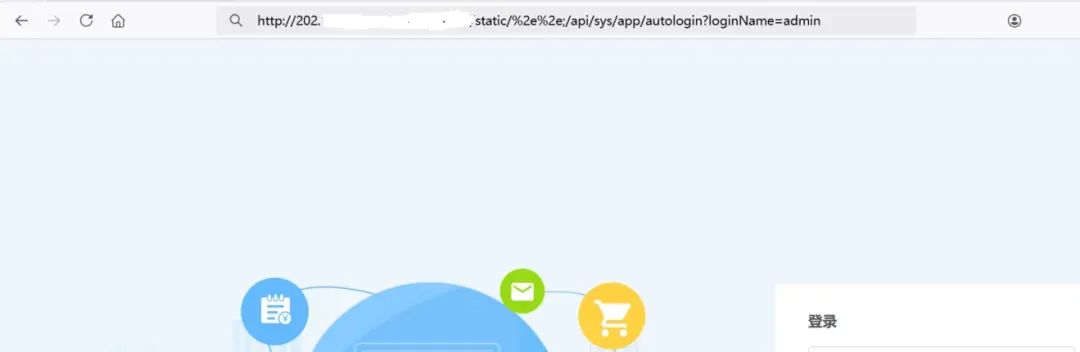

如上图,拼接payload,通过/../..;号实现权限绕过:

|

||||

|

||||

|

||||

|

||||

302跳转进入后台,发现为管理员界面。

|

||||

|

||||

|

||||

|

||||

进入一个系统时,一定不要着急马上测试,要先总体看看这个系统的功能点,基本结构,布局,然后再将功能点转化为数据包,接口,参数进行测试。

|

||||

|

||||

总体看了看系统功能点,便点进个人信息处,尝试文件上传漏洞getshell。

|

||||

|

||||

|

||||

|

||||

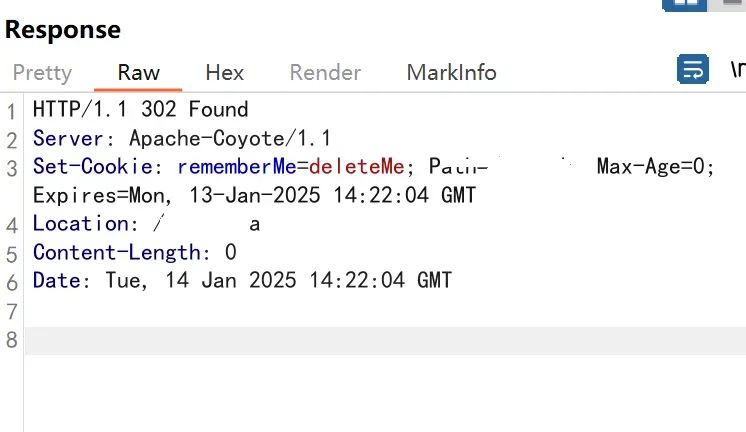

点击选择,随后页面进行了一个奇怪的跳转:新开了一个页面

|

||||

|

||||

|

||||

|

||||

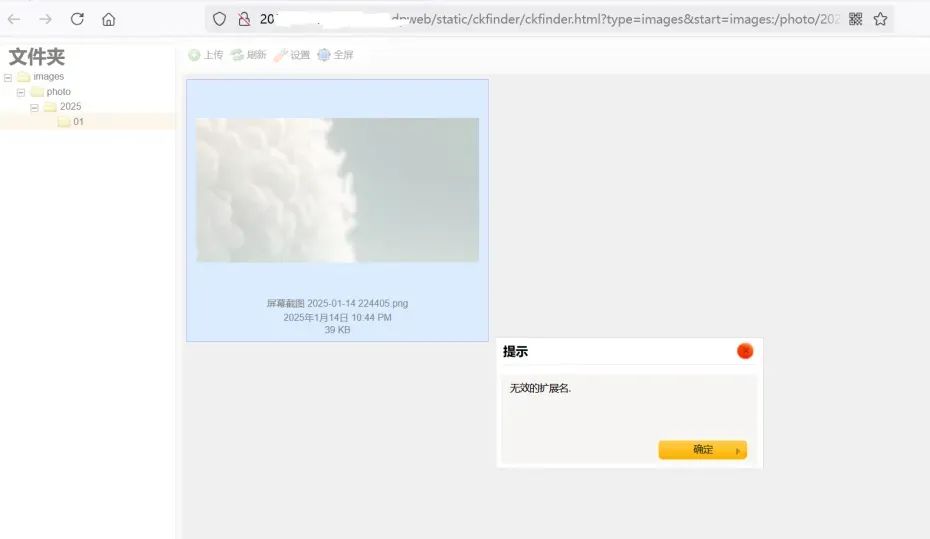

我先尝试文件上传,不过只能上传图片格式,我观察到该文件路径中存在:type=images,于是尝试将images自行修改,不过这种页面居然不能修改url,于是复制url放到正常浏览器访问,尝试修改无果。

|

||||

|

||||

发现页面存在修改文件后缀功能,但也被限制。

|

||||

|

||||

|

||||

|

||||

这时我发现站点采用了ckfinder编辑器,于是按照:xxx历史漏洞继续搜索:

|

||||

|

||||

|

||||

|

||||

翻看大量文章后并未发现能成功复现的漏洞,但我发现了ckfinder的一个新路径:

|

||||

|

||||

将url的?后面全部删除进入如下界面:

|

||||

|

||||

|

||||

|

||||

这时发现刚才原来只是处于images文件夹下,所以被限制很严格。

|

||||

|

||||

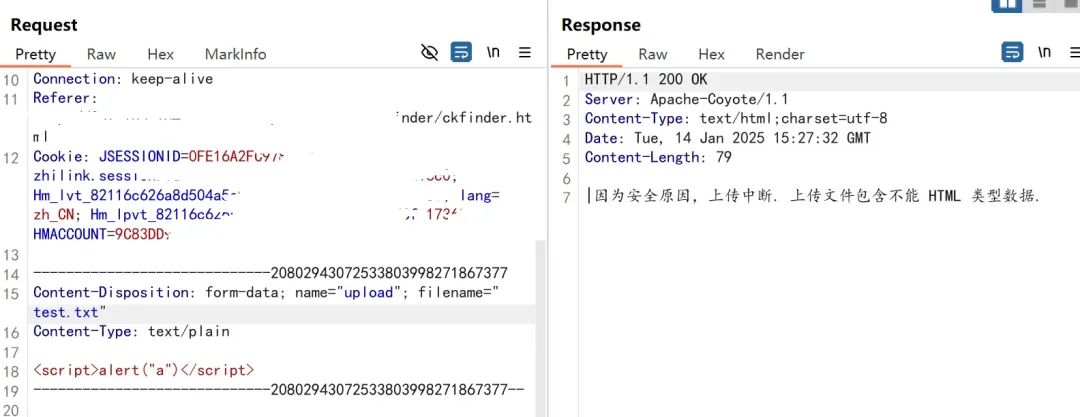

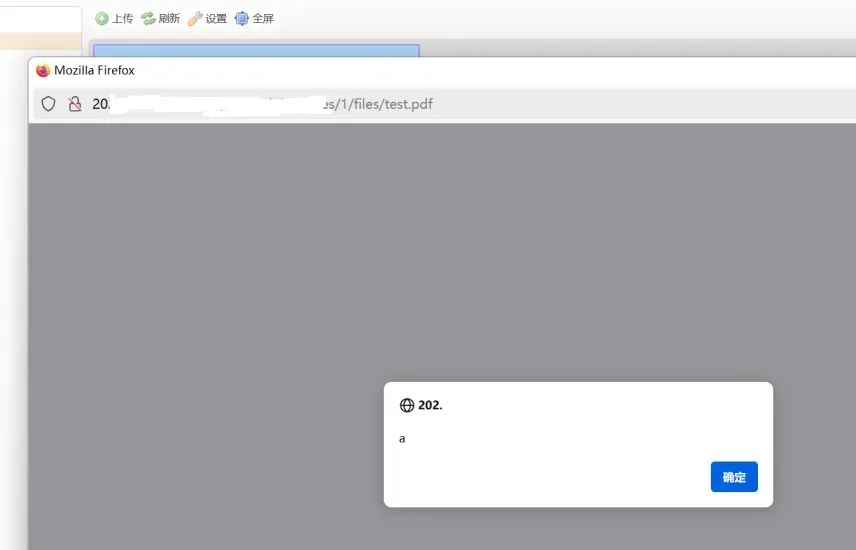

于是我再次在files文件夹下上传可执行文件,但jsp和php之类均被限制,jspf或者jspx也无法绕过,只有尝试xss类型文件上传了:

|

||||

|

||||

|

||||

|

||||

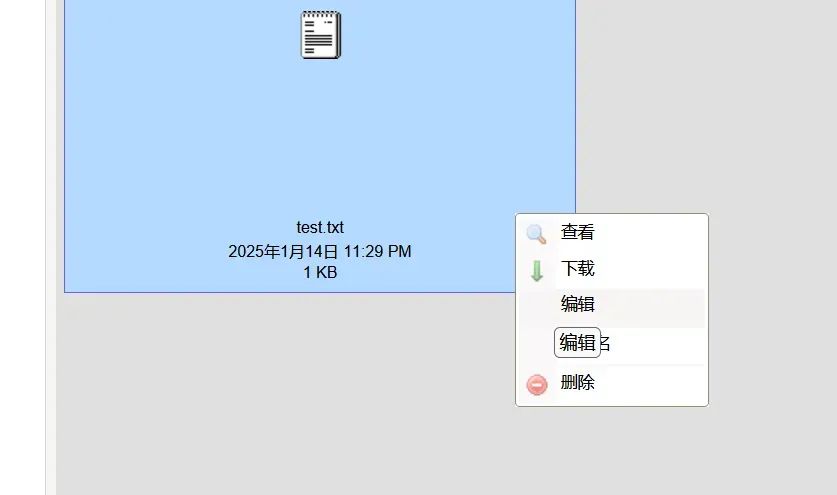

上传发现关键字被黑名单限制,于是先上传了一个空的txt文档,上传后再对内容,后缀名进行修改:

|

||||

|

||||

|

||||

|

||||

修改如下:

|

||||

|

||||

|

||||

|

||||

双击访问:

|

||||

|

||||

|

||||

|

||||

成功执行恶意js代码,造成弹窗,这种漏洞就会很容易在管理员访问时,直接将cookie盗取。

|

||||

|

||||

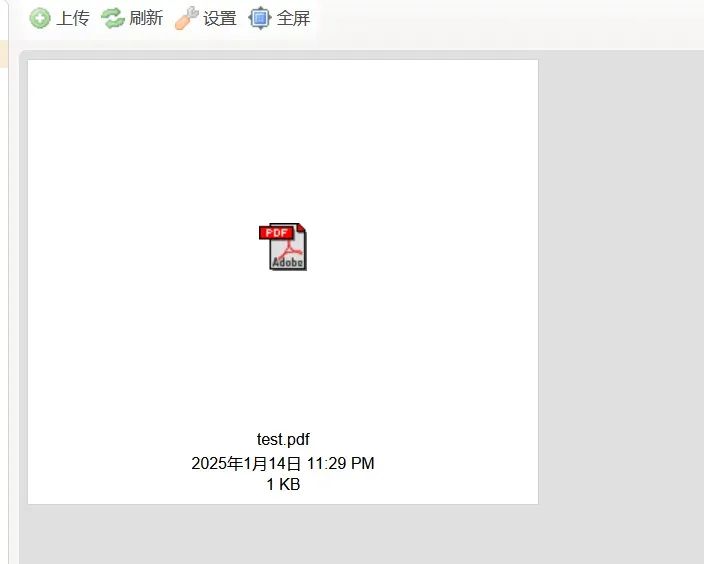

同时记住,想这种功能点,属于站点较为深入的功能点处,还极可能存在未授权访问漏洞,删除认证字段访问:

|

||||

|

||||

|

||||

|

||||

访问成功,由此获得未授权访问加xss类型文件上传漏洞。

|

||||

|

||||

这种类型漏洞就可用作挂马,制作钓鱼页面等高危害操作。

|

||||

|

||||

**多处sql注入漏洞:**

|

||||

|

||||

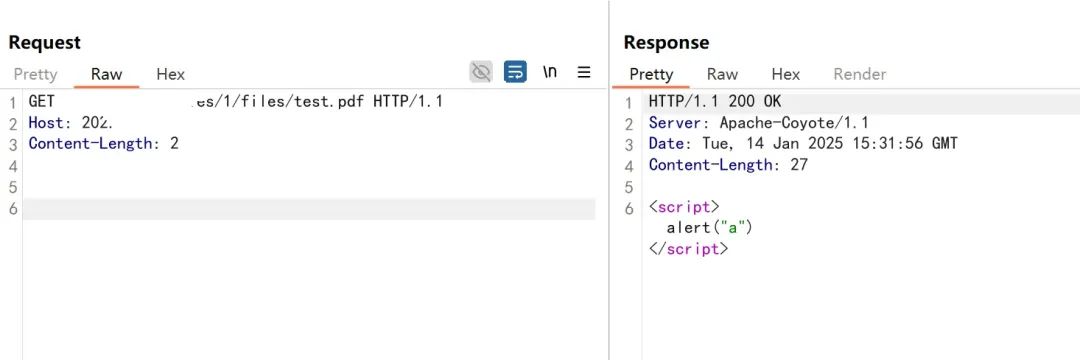

该站点功能点很多,这也是为什么我测了很久的原因:

|

||||

|

||||

|

||||

|

||||

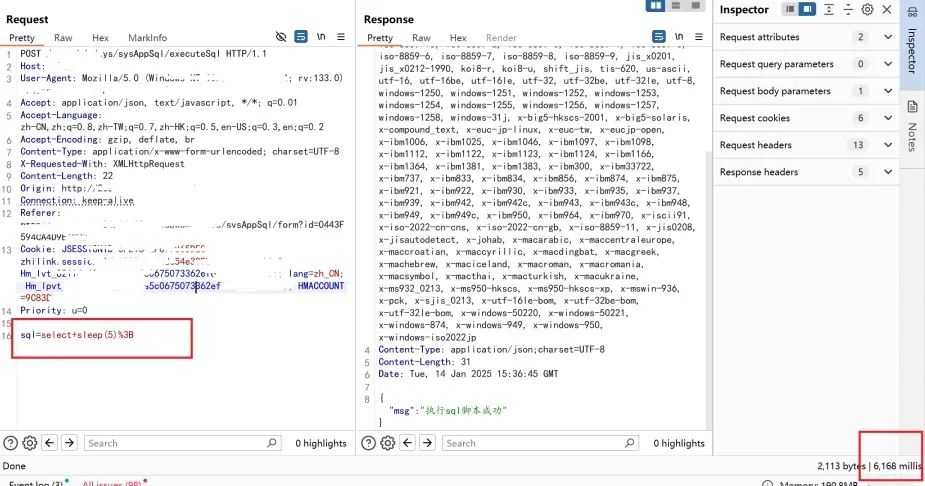

注入点1:

|

||||

|

||||

经过翻找发现如下页面,可直接执行sql语句:

|

||||

|

||||

|

||||

|

||||

输入sql语句抓包查看:

|

||||

|

||||

|

||||

|

||||

延时成功,虽然从设计功能点来看,这其实并不能算是漏洞,因为本身开发者就是要这么设计的,但在挖掘漏洞时,这种功能点依旧可以通过审核,且在实战中如果这类功能点没有做好权限限制,也能利用sql语句获取敏感信息,写马,修改账户密码等。

|

||||

|

||||

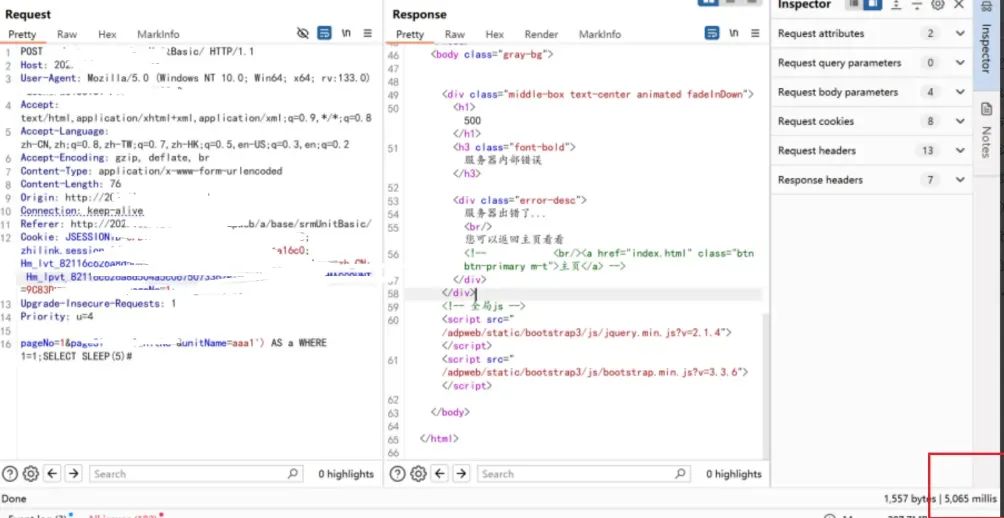

注入点2:

|

||||

|

||||

功能点如下,此站点查询功能点极其多,但并不是每一个都有漏洞,所以黑盒测试就需要一个个慢慢测试:

|

||||

|

||||

|

||||

|

||||

抓包,输入单引号报错,两个单引号页面正常,尝试sql手注:

|

||||

|

||||

|

||||

|

||||

利用堆叠注入延时成功。

|

||||

|

||||

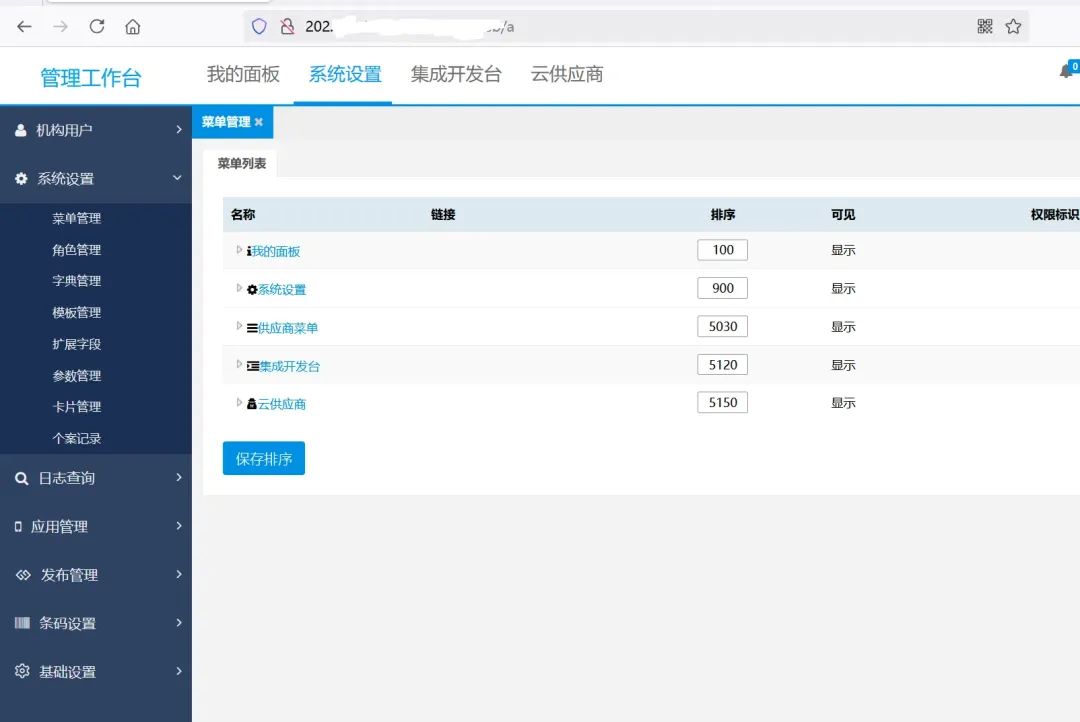

**数据库的遍历:**

|

||||

|

||||

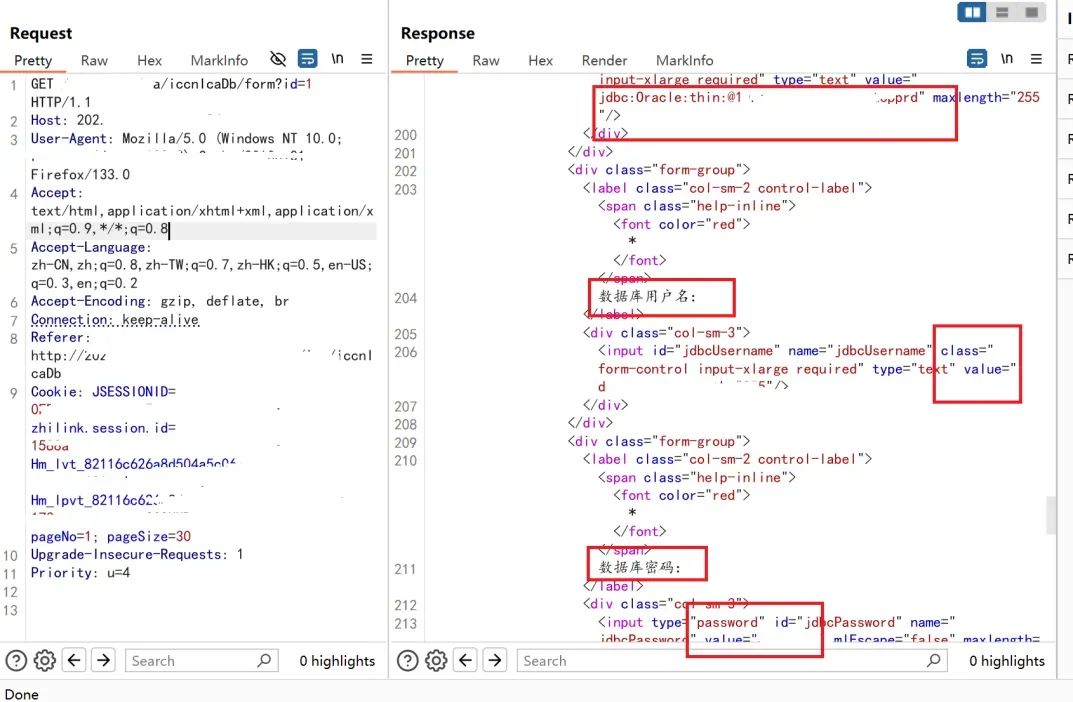

继续探索,发现如下页面:

|

||||

|

||||

|

||||

|

||||

先前便提到过,黑河测试一定要将功能点转化为数据包,接口,参数进行测试,不然这时我可能只会看到一个数据库信息而已。

|

||||

|

||||

我翻看该功能点数据包时,直接就发现了展现该页面的请求包与返回数据:

|

||||

|

||||

|

||||

|

||||

如上图,泄露了数据库地址,账户密码。

|

||||

|

||||

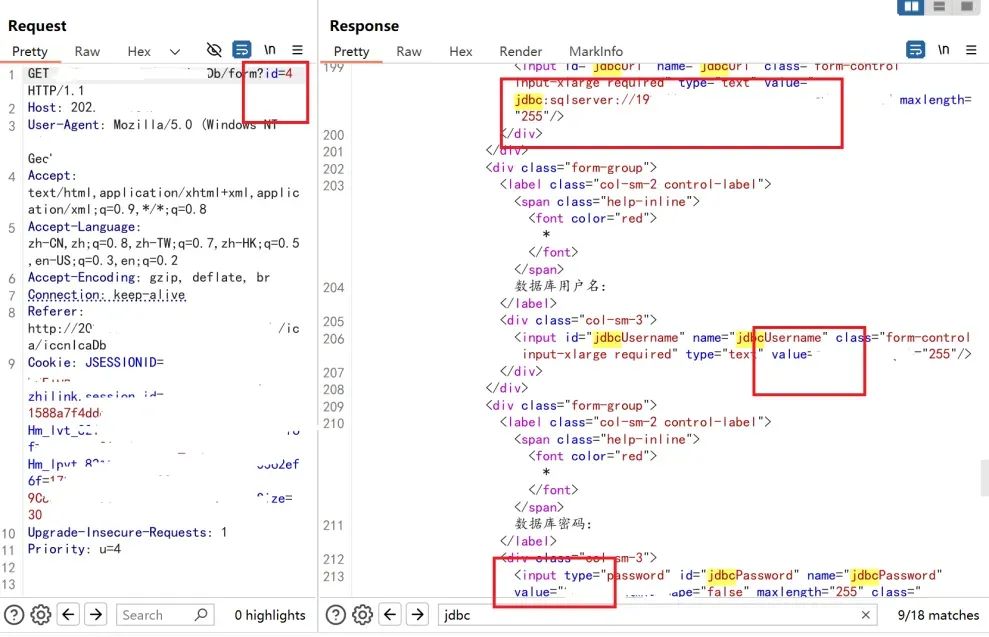

但此时注意请求包参数:id=1,很明显,我直接遍历id值:

|

||||

|

||||

|

||||

|

||||

在前端其实只能看到一个数据库的地址,用户密码。也就是id=1时的数据,而转化为数据包观察,直接实现数据库信息遍历,拿下五台数据库敏感信息,包含mysql,oracle等类型,

|

||||

危害瞬间扩大。

|

||||

|

||||

|

||||

|

||||

学习

|

||||

网安实战技能课程

|

||||

,戳

|

||||

“阅读原文”

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,77 @@

|

||||

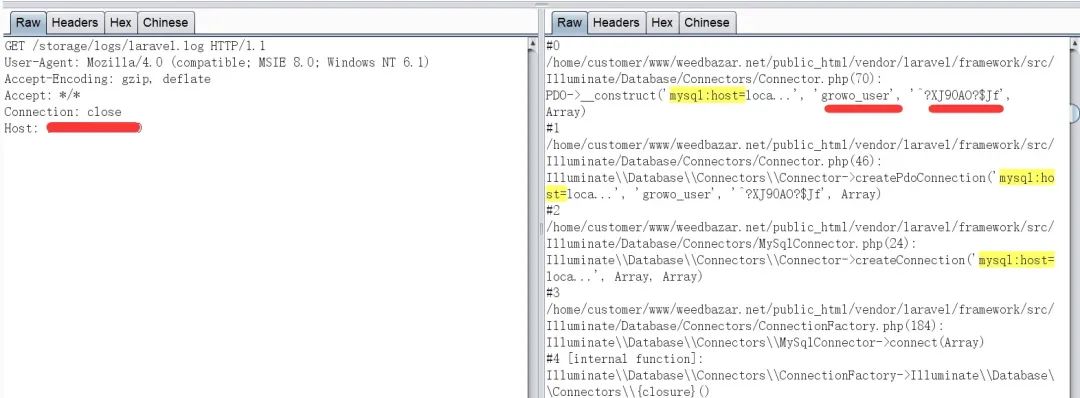

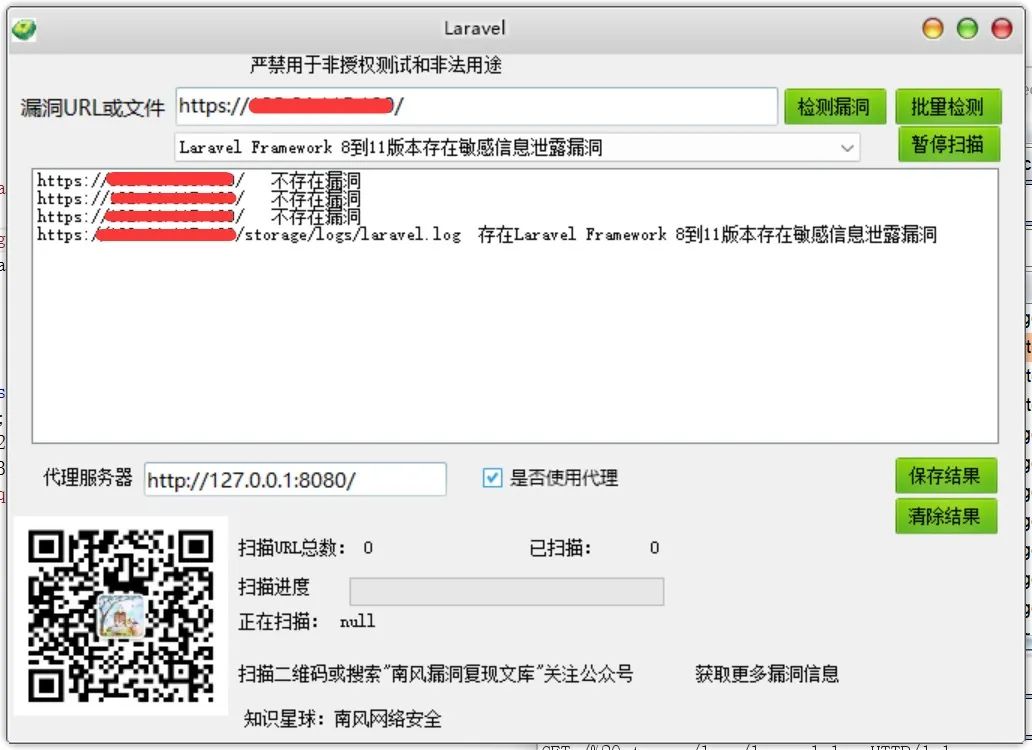

# Laravel Framework 8到11版本存在敏感信息泄露漏洞CVE-2024-29291 附POC

|

||||

2025-5-14更新 南风漏洞复现文库 2025-05-14 14:56

|

||||

|

||||

|

||||

|

||||

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

|

||||

## 1. Laravel Framework 8到11版本简介

|

||||

|

||||

微信公众号搜索:南风漏洞复现文库

|

||||

该文章 南风漏洞复现文库 公众号首发

|

||||

|

||||

Laravel Framework 8 到 11版本

|

||||

## 2.漏洞描述

|

||||

|

||||

Laravel Framework是Taylor Otwell个人开发者的一款基于PHP的Web应用程序开发框架。Laravel Framework 8 到 11版本存在安全漏洞,该漏洞源于允许远程攻击者发现 storage/logs/laravel.log 中的数据库凭据。

|

||||

|

||||

CVE编号:CVE-2024-29291

|

||||

|

||||

CNNVD编号:

|

||||

|

||||

CNVD编号:

|

||||

## 3.影响版本

|

||||

|

||||

Laravel Framework 8 到 11版本

|

||||

|

||||

|

||||

Laravel Framework 8到11版本存在敏感信息泄露漏洞

|

||||

## 4.fofa查询语句

|

||||

|

||||

app="Laravel-Framework"

|

||||

## 5.漏洞复现

|

||||

|

||||

漏洞链接:https://xx.xx.xx.xx/storage/logs/laravel.log

|

||||

|

||||

漏洞数据包:

|

||||

```

|

||||

GET /storage/logs/laravel.log HTTP/1.1

|

||||

Host: xxx.xx.xx.xx

|

||||

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

|

||||

Accept: */*

|

||||

Connection: Keep-Alive

|

||||

```

|

||||

|

||||

|

||||

|

||||

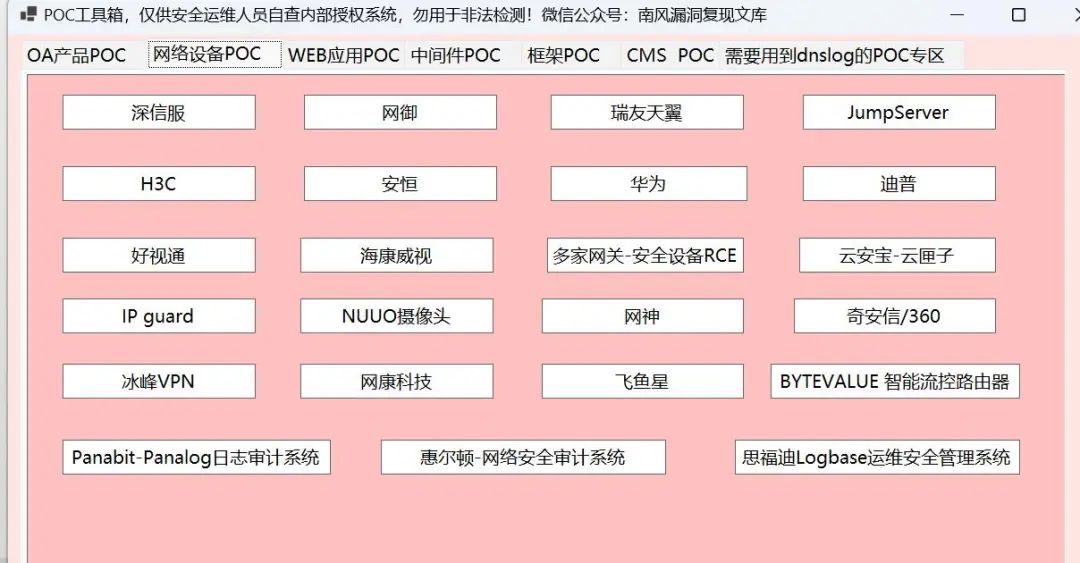

## 6.POC&EXP

|

||||

|

||||

本期漏洞及往期漏洞的批量扫描POC及POC工具箱已经上传知识星球:南风网络安全

|

||||

1: 更新poc批量扫描软件,承诺,一周更新8-14个插件吧,我会优先写使用量比较大程序漏洞。

|

||||

2: 免登录,免费fofa查询。

|

||||

3: 更新其他实用网络安全工具项目。

|

||||

4: 免费指纹识别,持续更新指纹库。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

## 7.整改意见

|

||||

|

||||

建议您更新当前系统或软件至最新版,完成漏洞的修复。

|

||||

## 8.往期回顾

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

53

doc/2025-05/Windows 远程桌面漏洞允许攻击者通过网络执行恶意代码.md

Normal file

53

doc/2025-05/Windows 远程桌面漏洞允许攻击者通过网络执行恶意代码.md

Normal file

@ -0,0 +1,53 @@

|

||||

# Windows 远程桌面漏洞允许攻击者通过网络执行恶意代码

|

||||

邑安科技 邑安全 2025-05-14 09:31

|

||||

|

||||

更多全球网络安全资讯尽在邑安全

|

||||

|

||||

|

||||

|

||||

Microsoft 的 2025 年 5 月补丁星期二解决了 Windows 远程桌面服务中的几个关键漏洞,这些漏洞可能允许攻击者远程执行恶意代码。安全专家敦促用户立即应用这些补丁,以保护他们的系统免受潜在漏洞的攻击。

|

||||

|

||||

在本月安全更新中修复的 72 个缺陷中,有两个关键的远程桌面漏洞特别令人担忧。CVE-2025-29966 和 CVE-2025-29967 分别涉及远程桌面客户端和网关服务中基于堆的缓冲区溢出漏洞,允许未经授权的攻击者通过网络执行任意代码。

|

||||

|

||||

“在远程桌面连接的情况下,当受害者使用易受攻击的远程桌面客户端连接到攻击者的服务器时,控制远程桌面服务器的攻击者可以在 RDP 客户端计算机上触发远程代码执行,”Microsoft 在其安全公告中解释说。

|

||||

|

||||

这些漏洞获得了“严重”严重等级和较高的 CVSS 分数,表明它们对受影响系统的潜在影响。这些缺陷专门利用了 CWE-122 分类的弱点:基于堆的缓冲区溢出,允许攻击者以支持代码执行的方式破坏内存。

|

||||

|

||||

受影响的系统范围广泛

|

||||

|

||||

这些漏洞会影响使用远程桌面服务的多个版本的 Windows作系统。虽然 Microsoft 尚未报告这些特定缺陷的积极利用情况,但该公司目前已将其归类为“利用可能性较低”评估。

|

||||

|

||||

“尽管这些特定的漏洞尚未被利用,但类似的远程桌面漏洞过去一直是攻击者的主要目标,”一位熟悉此事的网络安全研究人员说。“未经身份验证的攻击者获得远程代码执行的可能性使这些漏洞特别危险。”

|

||||

|

||||

这些远程桌面漏洞是 Microsoft 5 月补丁星期二中解决的 72 个缺陷之一,该补丁还修复了 5 个被积极利用的零日漏洞,包括 Windows DWM 核心库、Windows 通用日志文件系统驱动程序和 WinSock 的 Windows 辅助函数驱动程序中的问题。

|

||||

|

||||

安全专家建议组织和个人用户立即应用这些补丁。当用户连接到恶意的远程桌面服务器时,可能会利用此漏洞,使客户端计算机面临完全系统受损的风险。

|

||||

|

||||

对于无法立即修补的系统,专家建议将远程桌面连接限制为仅受信任的服务器,并实施额外的网络安全措施来限制潜在的攻击媒介。

|

||||

|

||||

2025 年 5 月的安全更新可通过 Windows 更新、Windows Server Update Services (WSUS) 和 Microsoft Update Catalog 获得。

|

||||

|

||||

原文来自: cybersecuritynews.com

|

||||

|

||||

原文链接:

|

||||

https://cybersecuritynews.com/windows-remote-desktop-vulnerability/

|

||||

|

||||

欢迎收藏并分享朋友圈,让五邑人网络更安全

|

||||

|

||||

|

||||

|

||||

欢迎扫描关注我们,及时了解最新安全动态、学习最潮流的安全姿势!

|

||||

|

||||

推荐文章

|

||||

|

||||

1

|

||||

|

||||

[新永恒之蓝?微软SMBv3高危漏洞(CVE-2020-0796)分析复现](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247488913&idx=1&sn=acbf595a4a80dcaba647c7a32fe5e06b&chksm=fa39554bcd4edc5dc90019f33746404ab7593dd9d90109b1076a4a73f2be0cb6fa90e8743b50&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

2

|

||||

|

||||

[重大漏洞预警:ubuntu最新版本存在本地提权漏洞(已有EXP) ](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247483652&idx=1&sn=b2f2ec90db499e23cfa252e9ee743265&chksm=fa3941decd4ec8c83a268c3480c354a621d515262bcbb5f35e1a2dde8c828bdc7b9011cb5072&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

@ -1,5 +1,5 @@

|

||||

# Yakit + xray联动探测漏洞

|

||||

原创 进击的hack 进击的HACK 2025-05-13 23:50

|

||||

sec0nd安全 2025-05-14 12:51

|

||||

|

||||

|

||||

|

||||

|

||||

38

doc/2025-05/【漏洞预警】F5 BIG-IP IControl REST需授权命令注入漏洞.md

Normal file

38

doc/2025-05/【漏洞预警】F5 BIG-IP IControl REST需授权命令注入漏洞.md

Normal file

@ -0,0 +1,38 @@

|

||||

# 【漏洞预警】F5 BIG-IP IControl REST需授权命令注入漏洞

|

||||

cexlife 飓风网络安全 2025-05-14 14:59

|

||||

|

||||

|

||||

|

||||

漏洞描述:

|

||||

|

||||

F5 BIG-IP官方发布安全公告,披露了一处命令注入漏洞,经过身份验证的攻击者可以利用此漏洞实现远程命令注入,官方已发布安全版本修复此漏洞,建议受影响用户及时升级到安全版本。

|

||||

|

||||

影响版本:

|

||||

|

||||

17.1.0<=F5 公司 F5 Networks

|

||||

|

||||

BIG-IP<17.1.2,16.1.0<=F5 公司 F5 Networks

|

||||

|

||||

BIG-IP<16.1.5,15.1.0<=F5 公司 F5 Networks

|

||||

|

||||

BIG-IP<15.1.10

|

||||

|

||||

修复建议:

|

||||

|

||||

正式防护方案:

|

||||

|

||||

针对此漏洞,官方已经发布了漏洞修复版本,请立即更新到安全版本:

|

||||

|

||||

BIG-IP and BIG-IQ >= 17.1.2.2

|

||||

|

||||

BIG-IP and BIG-IQ >= 16.1.6

|

||||

|

||||

BIG-IP and BIG-IQ >= 15.1.10.7

|

||||

|

||||

参考链接:

|

||||

|

||||

https://my.f5.com/manage/s/article/K000138757

|

||||

|

||||

安装前,请确保备份所有关键数据,并按照官方指南进行操作,安装后,进行全面测试以验证漏洞已被彻底修复,并确保系统其他功能正常运行。

|

||||

|

||||

|

||||

138

doc/2025-05/信息安全漏洞周报(2025年第19期).md

Normal file

138

doc/2025-05/信息安全漏洞周报(2025年第19期).md

Normal file

@ -0,0 +1,138 @@

|

||||

# 信息安全漏洞周报(2025年第19期)

|

||||

原创 CNNVD CNNVD安全动态 2025-05-14 08:02

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**点击蓝字 关注我们**

|

||||

|

||||

|

||||

|

||||

|

||||

**漏洞情况**

|

||||

|

||||

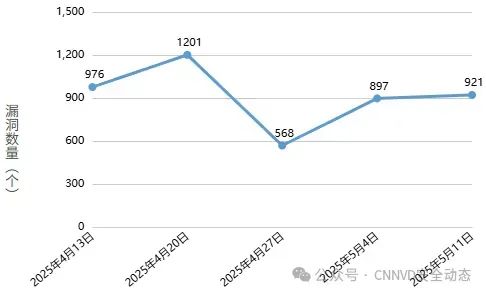

根据国家信息安全漏洞库(CNNVD)统计,本周(2025年5月5日至2025年5月11日)安全漏洞情况如下:

|

||||

|

||||

**公开漏洞情况**

|

||||

|

||||

本周CNNVD采集安全漏洞921个。

|

||||

|

||||

**接报漏洞情况**

|

||||

|

||||

本周CNNVD接报漏洞6920个,其中信息技术产品漏洞(通用型漏洞)226个,网络信息系统漏洞(事件型漏洞)71个,漏洞平台推送漏洞6623个。

|

||||

|

||||

## 一公开漏洞情况

|

||||

|

||||

|

||||

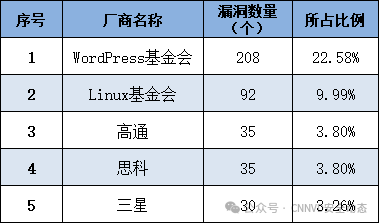

根据国家信息安全漏洞库(CNNVD)统计,本周新增安全漏洞921个,漏洞新增数量有所上升。从厂商分布来看WordPress基金会新增漏洞最多,有208个;从漏洞类型来看,跨站脚本类的安全漏洞占比最大,达到9.55%。新增漏洞中,超危漏洞59个,高危漏洞230个,中危漏洞587个,低危漏洞45个。

|

||||

|

||||

(一) 安全漏洞增长数量情况

|

||||

|

||||

|

||||

|

||||

本周CNNVD采集安全漏洞921个。

|

||||

|

||||

|

||||

|

||||

图1 近五周漏洞新增数量统计图

|

||||

|

||||

(二) 安全漏洞分布情况

|

||||

|

||||

|

||||

|

||||

从厂商分布来看,WordPress基金会新增漏洞最多,有208个。各厂商漏洞数量分布如表1所示。

|

||||

|

||||

表1 新增安全漏洞排名前五厂商统计表

|

||||

|

||||

|

||||

|

||||

本周国内厂商漏洞111个,友讯公司漏洞数量最多,有24个。国内厂商漏洞整体修复率为42.86%。请受影响用户关注厂商修复情况,及时下载补丁修复漏洞。

|

||||

|

||||

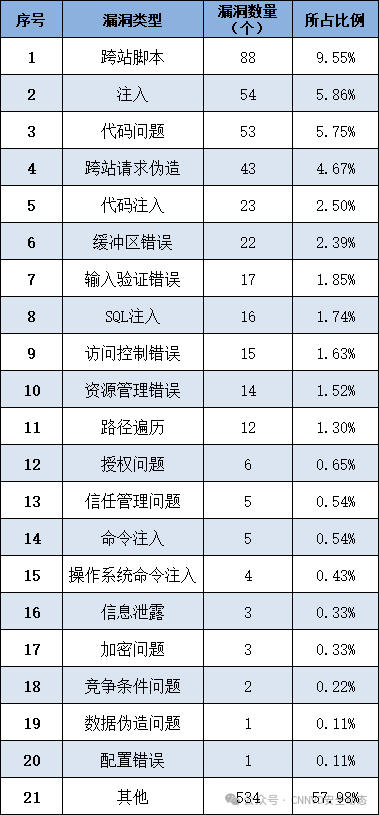

从漏洞类型来看,跨站脚本类的安全漏洞占比最大,达到9.55%。漏洞类型统计如表2所示。

|

||||

|

||||

表2 漏洞类型统计表

|

||||

|

||||

|

||||

|

||||

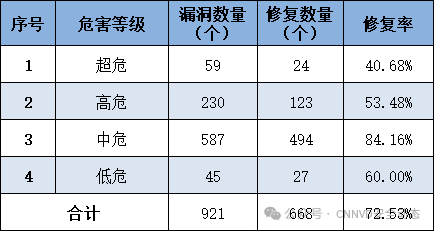

(三) 安全漏洞危害等级与修复情况

|

||||

|

||||

|

||||

|

||||

本周共发布超危漏洞59个,高危漏洞230个,中危漏洞587个,低危漏洞45个。相应修复率分别为40.68%、53.48%、84.16%和60.00%。根据补丁信息统计,合计668个漏洞已有修复补丁发布,整体修复率为72.53%。详细情况如表3所示。

|

||||

|

||||

表3 漏洞危害等级与修复情况

|

||||

|

||||

|

||||

|

||||

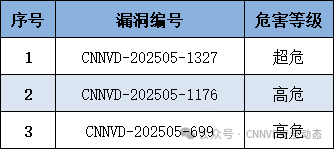

(四) 本周重要漏洞实例

|

||||

|

||||

|

||||

|

||||

本周重要漏洞实例如表4所示。

|

||||

|

||||

表4 本期重要漏洞实例

|

||||

|

||||

|

||||

|

||||

**1. Microsoft Azure Automation 授权问题漏洞(CNNVD-202505-1327)**

|

||||

|

||||

Microsoft Azure Automation是美国微软(Microsoft)公司的一款云自动化服务。该产品主要提供基于云的自动化和配置服务。

|

||||

|

||||

Microsoft Azure Automation存在授权问题漏洞,该漏洞源于授权不当。攻击者利用该漏洞可以提升权限。

|

||||

|

||||

目前厂商已发布升级补丁以修复漏洞,参考链接:

|

||||

|

||||

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-29827

|

||||

|

||||

**2. Cisco Catalyst Center 访问控制错误漏洞(CNNVD-202505-1176)**

|

||||

|

||||

Cisco Catalyst Center(Cisco DNA Center)是美国思科(Cisco)公司的一个网络管理系统。

|

||||

|

||||

Cisco Catalyst Center存在访问控制错误漏洞,该漏洞源于API端点缺少认证。攻击者利用该漏洞可以修改代理配置。

|

||||

|

||||

目前厂商已发布升级补丁以修复漏洞,参考链接:

|

||||

|

||||

https://www.cisco.com/c/en/us/support/index.html

|

||||

|

||||

**3. WordPress plugin External image replace 代码问题漏洞(CNNVD-202505-699)**

|

||||

|

||||

WordPress和WordPress plugin都是WordPress基金会的产品。WordPress是一套使用PHP语言开发的博客平台。该平台支持在PHP和MySQL的服务器上架设个人博客网站。WordPress plugin是一个应用插件。

|

||||

|

||||

WordPress plugin External image replace 1.0.8版本及之前版本存在代码问题漏洞,该漏洞源于缺少文件类型验证。攻击者利用该漏洞可以上传任意文件。

|

||||

|

||||

目前厂商已发布升级补丁以修复漏洞,参考链接:

|

||||

|

||||

https://wordpress.org/plugins/external-image-replace

|

||||

|

||||

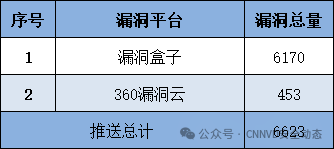

## 二漏洞平台推送情况

|

||||

|

||||

|

||||

本周CNNVD接收漏洞平台推送漏洞6623个。

|

||||

|

||||

表5 本周漏洞平台推送情况

|

||||

|

||||

|

||||

|

||||

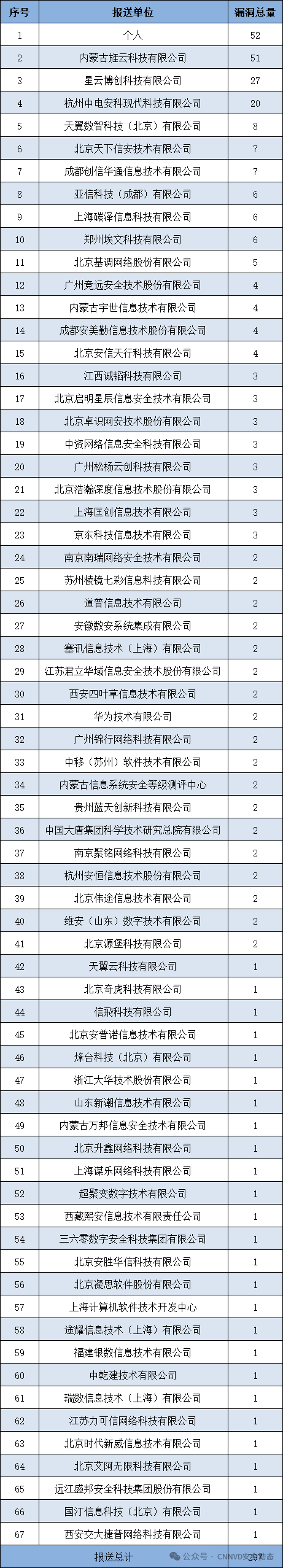

## 三接报漏洞情况

|

||||

|

||||

|

||||

本周CNNVD接报漏洞297个,其中信息技术产品漏洞(通用型漏洞)226个,网络信息系统漏洞(事件型漏洞)71个。

|

||||

|

||||

表6 本周漏洞报送情况

|

||||

|

||||

|

||||

|

||||

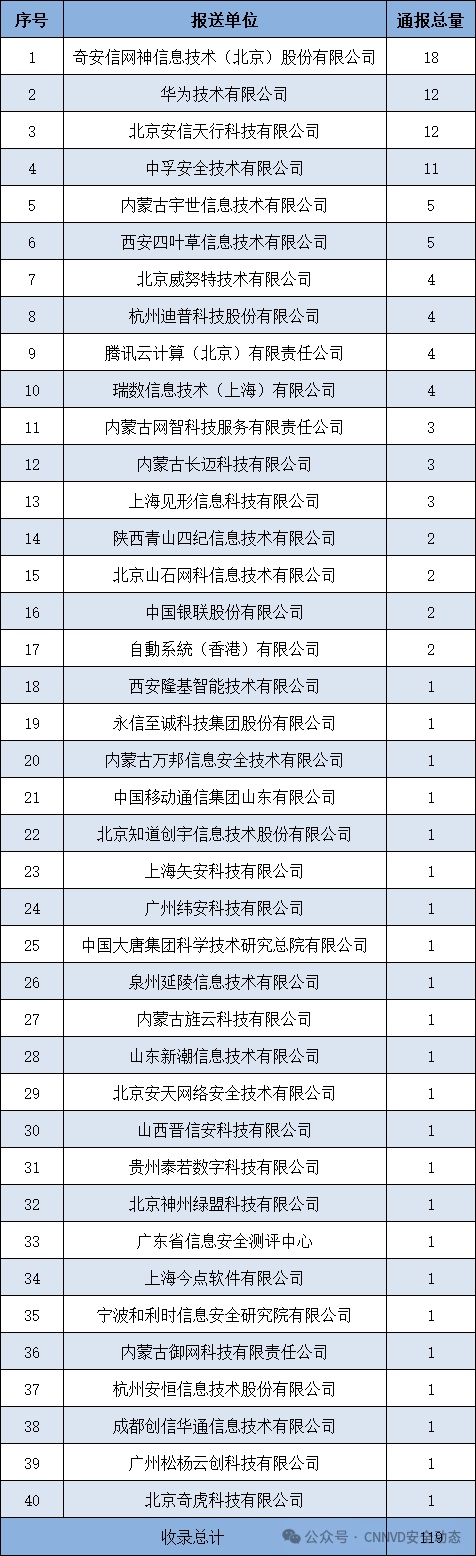

## 四收录漏洞通报情况

|

||||

|

||||

|

||||

本周CNNVD收录漏洞通报119份。

|

||||

|

||||

表7 本周漏洞通报情况

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

183

doc/2025-05/安钥®「漏洞防治标准作业程序(SOP)」征文启示 [2025年第19期,总第37期].md

Normal file

183

doc/2025-05/安钥®「漏洞防治标准作业程序(SOP)」征文启示 [2025年第19期,总第37期].md

Normal file

@ -0,0 +1,183 @@

|

||||

# 安钥®「漏洞防治标准作业程序(SOP)」征文启示 [2025年第19期,总第37期]

|

||||

原创 安钥 方桥安全漏洞防治中心 2025-05-14 10:04

|

||||

|

||||

|

||||

|

||||

感谢所有参与漏洞处置SOP征文活动的每一个人,

|

||||

为我们共同推动漏洞处置标准化进程注入了强大的动力。

|

||||

# 【 活 动 主 题 】

|

||||

|

||||

数字时代浪潮奔涌而来,网络安全已成为国家、企业和个人必须重视的工作。

|

||||

|

||||

每个漏洞都可能成为网络攻击的突破口。

|

||||

|

||||

修补漏洞的过程经常充满挑战,如同一把把锈蚀难开的锁。

|

||||

|

||||

漏洞处置标准作业程序(SOP)就是我们全力锤炼的金钥匙,旨在高效处置漏洞,筑牢安全防线。

|

||||

|

||||

谨以此文,诚邀您参加

|

||||

**“安钥®「漏洞处置标准作业程序(****SOP****)」征文”**

|

||||

活动,分享您的经验和智慧,帮助国家、企业、社区、家庭、个人更有效地防范网络安全风险。

|

||||

# 【 目 标 作 者 】

|

||||

- 网络安全专业人员

|

||||

|

||||

- 软件开发人员

|

||||

|

||||

- IT运维人员

|

||||

|

||||

- 能分享安全漏洞处置经验的任何专业人士

|

||||

|

||||

# 【 活 动 特 点 】

|

||||

- **实战导向:**

|

||||

定期收集漏洞情报,如必修漏洞、关键漏洞、严重影响业务的漏洞、Day 1 漏洞等,针对这些漏洞征集「漏洞处置SOP」,总结和分享真实工作场景中收获的经验和教训。

|

||||

|

||||

- **专业指导:**

|

||||

提供两篇已验证的的SOP样例,SOP模板,SOP编写方法与过程。

|

||||

[三步写好「漏洞处置SOP」](http://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484146&idx=1&sn=d5a39e4fad74df928be97dd1a952d040&chksm=c3593397f42eba81b49be3fd473da1c85c88ea8507ca69f7852cd8801064e27594684dde7f76&scene=21#wechat_redirect)

|

||||

|

||||

供你参考,助你快速上手。

|

||||

(文末添加运营助手获取样例)

|

||||

|

||||

- **现金回报:**

|

||||

评审合格的SOP将获得

|

||||

**300元~500元**

|

||||

稿酬。后续还将从合格SOP中评选出优秀作品,奖金最高可达

|

||||

**1,000元**

|

||||

。2025年还将评出3个年度SOP,每个奖金

|

||||

**10,000元**

|

||||

。

|

||||

|

||||

- **长期签约:**

|

||||

每期的前3名有机会成为签约作者,长期合作共赢。

|

||||

|

||||

- **公开发布:**

|

||||

所有入选作品在公众号发布,并推荐到安全专业新媒体平台展示,署名作者持续积累专业声誉。

|

||||

|

||||

# 【 征 文 形 式 】

|

||||

|

||||

本身我们提供 10 个安全漏洞处置的标准作业程序(SOP)框架稿,在此基础上你需要依照

|

||||

**“修补方案”**

|

||||

实施并记录,具体方式包括:

|

||||

**升级、打补丁、修改配置**

|

||||

等。

|

||||

|

||||

你可从这 10 份框架稿中任选一份或者多份,自行搭建环境实施修复方案,并详细记录修补漏洞的过程,说明具体的操作步骤和系统输出(需配图),基于修补漏洞的过程编写

|

||||

**“详细漏洞处置步骤”**

|

||||

后,通过邮件提交。

|

||||

|

||||

参考:

|

||||

[编写「漏洞处置SOP」的方法与要点](http://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484146&idx=1&sn=d5a39e4fad74df928be97dd1a952d040&chksm=c3593397f42eba81b49be3fd473da1c85c88ea8507ca69f7852cd8801064e27594684dde7f76&scene=21#wechat_redirect)

|

||||

|

||||

# 【 征 文 要 求 】

|

||||

1. **原创:**

|

||||

投稿作品必须为本人编写,不得抄袭,不得洗稿等。一经发现,取消资格。

|

||||

|

||||

1. **实用:**

|

||||

依据修复方案,详细记录漏洞修复过程,说明详细操作步骤(配图)、验证及后续跟踪等关键环节,确保漏洞处置过程完整、清晰、可操作。

|

||||

|

||||

1. **规范:**

|

||||

行文注意逻辑严谨,文字流畅。合理使用标题、段落、列表等样式组织内容,确保易于阅读。(参考样例:

|

||||

[漏洞修复SOP | 处置ESXi 6.7(VMware ESXi 6u7a)的一系列安全漏洞](http://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247483946&idx=1&sn=e1a4ea2f8e2e13f3384ee76ec45942f1&chksm=c359334ff42eba5997b93f18249e498a12fd09efacba3f0366297924517748e4678d902299f5&scene=21#wechat_redirect)

|

||||

|

||||

)

|

||||

|

||||

> 在上述3点基础上,鼓励创新。<

|

||||

|

||||

1. **创新:**

|

||||

体现在制订/设计漏洞处置方案以达到比常规方案更好的效果。如:花的时间更短,部分自动化,提供shell脚本,采用新技术(新工具)获得更好的效果等。

|

||||

|

||||

# 【 投 稿 方 式 】

|

||||

|

||||

|

||||

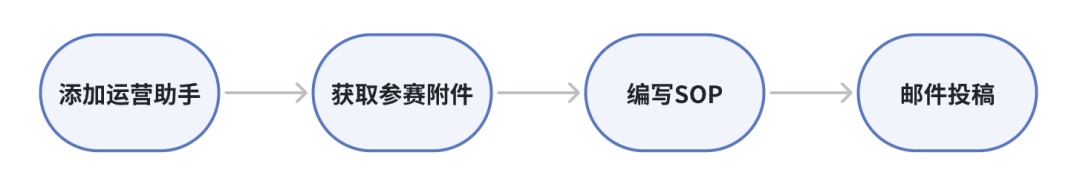

1. **添加运营助手:**

|

||||

下方扫码添加运营助手,注明

|

||||

**“SOP”**

|

||||

,获取参赛附件。

|

||||

|

||||

1. **电子投稿:**

|

||||

请将投稿作品以Word或PDF格式提交至邮箱

|

||||

**SOP123#tingqiao_net**

|

||||

,邮件标题请注明

|

||||

**“漏洞处置SOP征文活动+署名+作品标题”**

|

||||

。(注:为减少垃圾邮件,请将"#"替换成"@",将"_"替换为".")

|

||||

|

||||

1. **截止日期:**

|

||||

2025年5月24日(周六)23:59前

|

||||

|

||||

1. **结果公布:**

|

||||

2025年5月28日(周三)

|

||||

|

||||

扫码添加运营助手获取参赛附件

|

||||

|

||||

▽

|

||||

|

||||

|

||||

|

||||

本征文活动的解释权归上海方桥信息技术有限公司所有。

|

||||

|

||||

|

||||

**往期入选公布**

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第一期](http://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484176&idx=1&sn=075c87d06e177c5cfc335bc6dbcf67dd&chksm=c3593275f42ebb63192e174945ba9a5af5b6d8aa45b384f4328accb7638f87122b31ab831173&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第二期](http://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484220&idx=1&sn=3c76a50ede2f7968337f251cdacd34ce&chksm=c3593259f42ebb4f628b691fe3967f35acbff64cce9bdd5815c335b3d435effe2224ba59cf64&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第八期](http://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484325&idx=1&sn=de7186ee2bde1a9178df7086cf65b1d9&chksm=c35932c0f42ebbd6e7f6217837931f17af287900a429dbe5f34b293b9f16e42a57d4ea678c14&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第九期](http://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484336&idx=1&sn=5b5f56173e65a5aed2c40f5ef1290968&chksm=c35932d5f42ebbc342a74cacca178be54d2b6b08d095ad1dd1177b75f0998799fffd011e6ba6&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第十四期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484370&idx=2&sn=b15a9a7550e03bcc119c7bf88dbb09b6&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第十五期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484383&idx=2&sn=da1c094281f3ad7ef7bedbcde6056425&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第十八期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484413&idx=2&sn=44e275abbacd91b885c76cc35ffbbc80&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第十九期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484421&idx=2&sn=cf82b26bdf509821375a7c312025185c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第二十期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484459&idx=3&sn=ab11543dc260ae956c905b66c6d0309e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第二十三期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484540&idx=3&sn=77ff7304d7c4a30a32778b2edec9d655&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第二十四期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484585&idx=3&sn=d4b92d0f35cf40d47017d27517e3272b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第二十五期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484623&idx=3&sn=c7e7ded0057bb6bd6bc4e2dffee93d4f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第二十六期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484661&idx=3&sn=6caae8878523d4676acdee73eb953501&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第二十七期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484704&idx=3&sn=be0d64b3b3c7b6e7ca999b090840ad3b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第二十八期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484729&idx=3&sn=a35da3c9695974002aa83184efbe3c0f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第三十期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484765&idx=3&sn=2abb86098cace96ca0c64e2ba2734e16&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第三十一期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484779&idx=3&sn=310b7297e3017aa319a69b1e7545706d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第三十二期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484793&idx=3&sn=d2ca34d5e594924cb54af14da20b1dd3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[入选作品公布|安钥®「漏洞处置标准作业程序(SOP)」征文第三十三期](https://mp.weixin.qq.com/s?__biz=Mzk0OTQzMDI4Mg==&mid=2247484816&idx=3&sn=b5673d90eadf3ee6f4dc1bf3c39ab44d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

欢迎关注公众号

|

||||

|

||||

▽

|

||||

|

||||

|

||||

82

doc/2025-05/微软修复78个漏洞,5个零日漏洞被利用,Azure惊现满分漏洞.md

Normal file

82

doc/2025-05/微软修复78个漏洞,5个零日漏洞被利用,Azure惊现满分漏洞.md

Normal file

@ -0,0 +1,82 @@

|

||||

# 微软修复78个漏洞,5个零日漏洞被利用,Azure惊现满分漏洞

|

||||

看雪学苑 看雪学苑 2025-05-14 09:59

|

||||

|

||||

本周二,微软发布月度安全更新,共修复78个安全漏洞,其中包含5个已被黑客组织实际利用的"零日漏洞",以及一个影响Azure DevOps Server的CVSS满分(10分)高危漏洞。此次修复涉及Windows系统、Office套件、Azure云平台等核心产品,再次为全球企业网络安全敲响警钟。

|

||||

|

||||

|

||||

据微软安全响应中心披露,本次修复的漏洞中,11个被评定为"严重"级别,66个为"重要"级别。从漏洞类型来看,28个存在远程代码执行风险,21个可能导致权限提升,16个涉及信息泄露。值得关注的是,五个已被实际利用的零日漏洞均与系统核心组件相关:

|

||||

|

||||

|

||||

1. CVE-2025-30397(CVSS 7.5):脚本引擎内存损坏漏洞,攻击者可通过恶意网页触发内存错误,在用户权限下执行任意代码。Action1公司CEO指出,若用户具有管理员权限,攻击者可完全控制系统。

|

||||

|

||||

|

||||

2. CVE-2025-30400(CVSS 7.8):桌面窗口管理器权限提升漏洞,这是近三年来第三个被利用的DWM组件漏洞。此前同类漏洞曾被用于传播QakBot银行木马。

|

||||

|

||||

|

||||

3. CVE-2025-32701/32706(CVSS 7.8):CLFS日志系统驱动漏洞,自2022年以来该组件已出现8个被利用漏洞。上月发现的同类漏洞曾遭Play勒索软件团伙利用。

|

||||

|

||||

|

||||

4. CVE-2025-32709(CVSS 7.8):WinSock网络驱动漏洞,朝鲜黑客组织Lazarus曾被指利用类似漏洞实施攻击。

|

||||

|

||||

|

||||

美国网络安全局(CISA)已将这五项漏洞列入"已知被利用漏洞"清单,要求联邦机构在2025年6月3日前完成修复。安全专家提醒,普通企业也应尽快部署补丁,特别是暴露在公网的服务端系统。

|

||||

|

||||

|

||||

此次最严重漏洞CVE-2025-29813(CVSS 10.0)存在于Azure DevOps Server,允许攻击者通过网络进行权限提升。微软表示云服务已完成修复,但本地部署用户需手动更新。这是今年首个获得满分的云计算漏洞,凸显云平台安全防护的严峻形势。

|

||||

|

||||

|

||||

其他重点修复包括:

|

||||

|

||||

- Linux版Defender端点防护存在本地提权风险(CVE-2025-26684)

|

||||

|

||||

- 企业身份防护系统存在凭证窃取隐患(CVE-2025-26685)

|

||||

|

||||

- 新版Edge浏览器累计修复8个Chromium内核漏洞

|

||||

|

||||

|

||||

全球安全生态链联动响应,Adobe、思科、谷歌等50余家科技巨头同步发布补丁。专家建议企业立即启动以下措施:

|

||||

|

||||

1. 优先修复被CISA标记的5个零日漏洞

|

||||

|

||||

2. 检查Azure DevOps Server版本并升级至2020.1.2/2022.1.2

|

||||

|

||||

3. 对存在Java环境的Linux设备进行权限审查

|

||||

|

||||

4. 启用多因素认证防范凭证窃取攻击

|

||||

|

||||

|

||||

|

||||

资讯来源:

|

||||

thehackernews

|

||||

|

||||

转载请注明出处和本文链接

|

||||

|

||||

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

|

||||

|

||||

|

||||

点击阅读原文查看更多

|

||||

|

||||

40

doc/2025-05/漏洞挖掘小工具 - SeeMore.md

Normal file

40

doc/2025-05/漏洞挖掘小工具 - SeeMore.md

Normal file

@ -0,0 +1,40 @@

|

||||

# 漏洞挖掘小工具 - SeeMore

|

||||

Bbdolt 网络安全者 2025-05-14 16:00

|

||||

|

||||

暗月渗透测试13 社工篇7课合集下载

|

||||

|

||||

链接:https://pan.quark.cn/s/1823fbf3e490

|

||||

|

||||

|

||||

|

||||

===================================

|

||||

免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测,如有侵权请联系删除。个人微信:ivu123ivu

|

||||

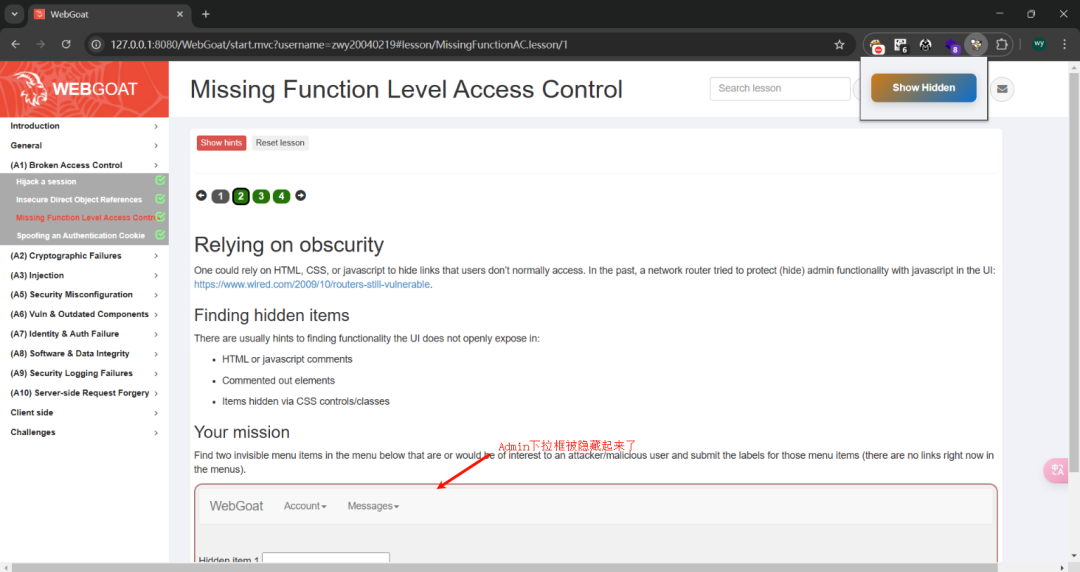

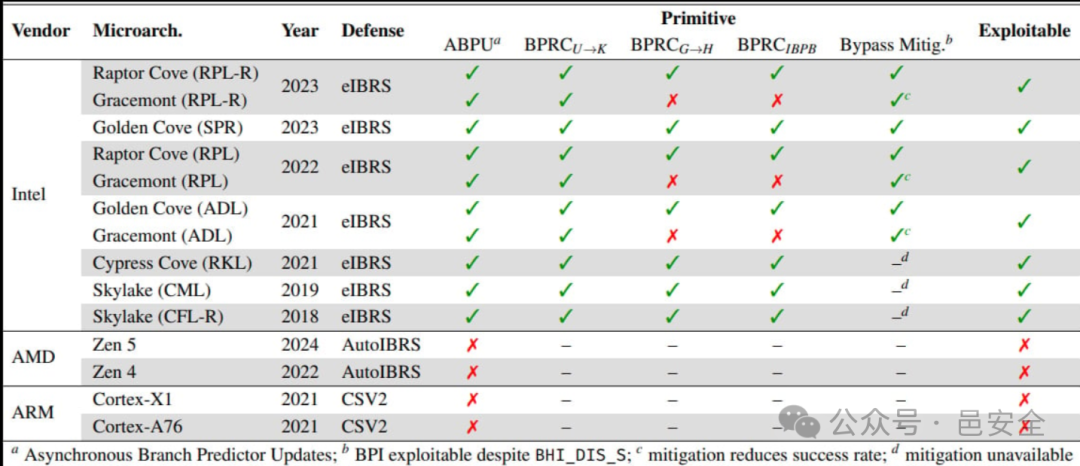

0x01 工具介绍

|

||||

在某系统中发现导入文件功能存在注入攻击提交修复后,程序员只是将导入的元素添加"display: none;"隐藏起来了, 但是这个功能还是存在,所以可以通过将"display: none;"删除达到显示导入功能(二次绕过)。这里在提供一思路,在第 三次修复后,程序员可能只是将页面对应的代码段删除,但是后端的api仍然存在,可以利用之前的数据包(可能需要修改Cookie) 进行重放攻击。但是如果每次都要去手动修改不可见元素为可见就太麻烦了还可能错过一些可利用的功能点,所以就做了这 个插件可以显示隐藏的可点击(重点)元素不会将一些无用的文本弹窗等显示出来造成页面的不美观,下面讲讲这个插件的 应用场景以及安装方法。

|

||||

0x02 安装与使用

|

||||

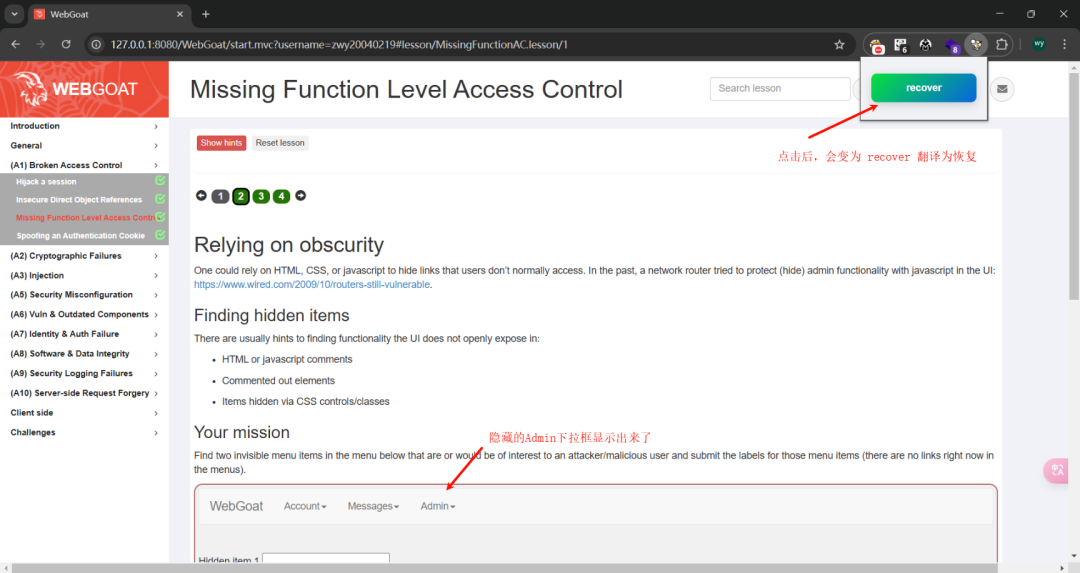

1、这里以Webgoat靶场为例

|

||||

|

||||

|

||||

|

||||

2、点击 Show Hidden 即可,显示出隐藏的按钮。点击 recover 即可恢复之前的页面。

|

||||

|

||||

|

||||

|

||||

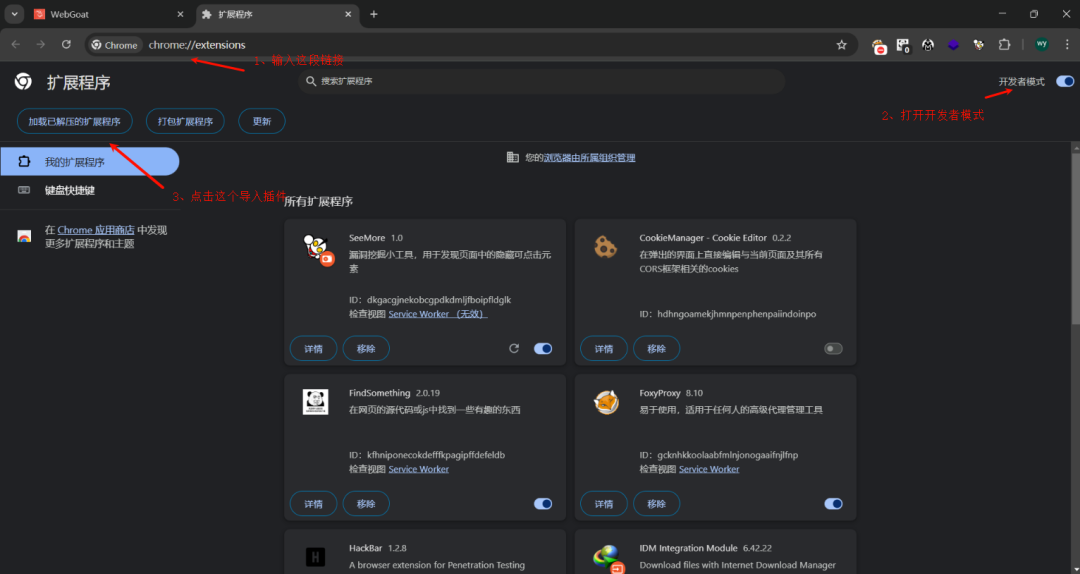

3、安装教程,Google 打开 chrome://extensions/ 链接,开启开发者模式,点击"加载以解压的扩展程序",选择下载解压后的文件夹导入即可。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**·****今 日 推 荐**

|

||||

**·**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

55

doc/2025-05/英特尔CPU新型漏洞可泄露特权内存敏感数据.md

Normal file

55

doc/2025-05/英特尔CPU新型漏洞可泄露特权内存敏感数据.md

Normal file

@ -0,0 +1,55 @@

|

||||

# 英特尔CPU新型漏洞可泄露特权内存敏感数据

|

||||

邑安科技 邑安全 2025-05-14 09:31

|

||||

|

||||

更多全球网络安全资讯尽在邑安全

|

||||

|

||||

|

||||

## 漏洞原理分析

|

||||

|

||||

现代英特尔CPU普遍存在的新型"分支特权注入"漏洞(Branch Privilege Injection),可使攻击者从操作系统内核等特权软件分配的内存区域窃取敏感数据。这些内存区域通常存储着密码、加密密钥、其他进程内存及内核数据结构等关键信息,其防护至关重要。

|

||||

|

||||

苏黎世联邦理工学院研究人员Sandro Rüegge、Johannes Wikner和Kaveh Razavi发现,虽然针对Spectre v2漏洞的缓解措施已有效防护六年,但最新发现的"分支预测器竞态条件"攻击方法成功绕过了这些防护。该漏洞被命名为"分支特权注入",编号CVE-2024-45332,本质是英特尔CPU分支预测器子系统中存在的竞态条件问题。

|

||||

## 技术机制详解

|

||||

|

||||

分支目标缓冲器(BTB,Branch Target Buffer)和间接分支预测器(IBP,Indirect Branch Predictor)等组件作为专用硬件,会在分支指令解析前预测执行路径以保持CPU流水线满载。研究人员发现英特尔分支预测器的更新操作与指令执行不同步,导致更新过程可能跨越特权边界。当发生用户模式到内核模式的特权切换时,存在短暂时间窗口使更新关联到错误的特权级别,从而破坏用户态与内核态的隔离机制,使非特权用户可窃取特权进程数据。

|

||||

|

||||

研究团队开发的攻击方法首先训练CPU预测特定分支目标,然后通过系统调用将执行流切入操作系统内核,最终实现攻击者控制的"代码片段"(gadget)的推测执行。该代码会访问载入缓存的机密数据,并通过旁路攻击渠道将内容泄露给攻击者。在启用默认防护措施的Ubuntu 24.04系统上,该攻击成功读取包含哈希密码的'/etc/shadow/'文件,峰值泄露速率达5.6 KB/秒,准确率99.8%。

|

||||

## 影响范围与修复方案

|

||||

|

||||

CVE-2024-45332影响第九代及之后所有英特尔CPU,包括Coffee Lake、Comet Lake、Rocket Lake、Alder Lake和Raptor Lake等系列。研究人员指出:"自第九代(Coffee Lake Refresh)起的所有英特尔处理器均受影响,甚至在第七代(Kaby Lake)处理器上也观察到绕过间接分支预测屏障(IBPB,Indirect Branch Prediction Barrier)的情况。"

|

||||

|

||||

|

||||

|

||||

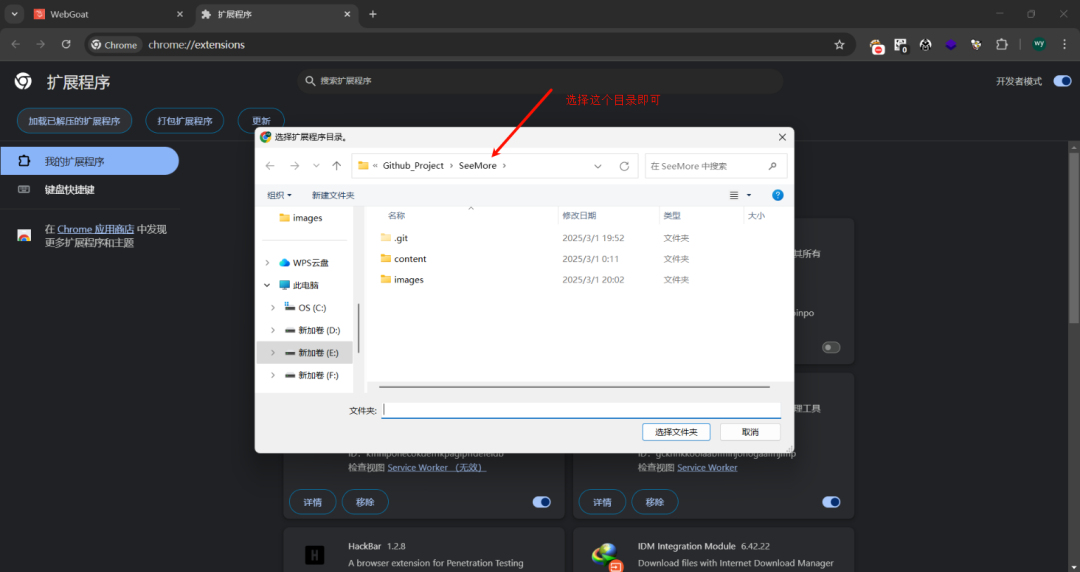

**受影响的处理器系列**

|

||||

|

||||

|

||||

经测试,Arm Cortex-X1、Cortex-A76以及AMD Zen 5和Zen 4芯片因不具备相同的异步预测行为而不受影响。虽然攻击演示基于Linux系统,但由于漏洞存在于硬件层面,Windows系统理论上同样存在风险。

|

||||

## 缓解措施与性能影响

|

||||

|

||||

研究团队于2024年9月向英特尔提交漏洞报告,后者已发布微码更新修复受影响型号。固件级缓解方案会导致2.7%的性能损耗,软件缓解方案则根据CPU型号不同产生1.6%至8.3%的性能影响。虽然普通用户实际风险较低,且攻击需要满足多项严苛条件,但仍建议用户及时更新BIOS/UEFI和操作系统补丁。完整技术细节将于2025年USENIX安全会议上公布。

|

||||

|

||||

原文来自:

|

||||

www.bleepingcomputer.com

|

||||

|

||||

原文链接:

|

||||

https://www.bleepingcomputer.com/news/security/new-intel-cpu-flaws-leak-sensitive-data-from-privileged-memory/

|

||||

|

||||

欢迎收藏并分享朋友圈,让五邑人网络更安全

|

||||

|

||||

|

||||

|

||||

欢迎扫描关注我们,及时了解最新安全动态、学习最潮流的安全姿势!

|

||||

|

||||

推荐文章

|

||||

|

||||

1

|

||||

|

||||

[新永恒之蓝?微软SMBv3高危漏洞(CVE-2020-0796)分析复现](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247488913&idx=1&sn=acbf595a4a80dcaba647c7a32fe5e06b&chksm=fa39554bcd4edc5dc90019f33746404ab7593dd9d90109b1076a4a73f2be0cb6fa90e8743b50&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

2

|

||||

|

||||

[重大漏洞预警:ubuntu最新版本存在本地提权漏洞(已有EXP) ](http://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247483652&idx=1&sn=b2f2ec90db499e23cfa252e9ee743265&chksm=fa3941decd4ec8c83a268c3480c354a621d515262bcbb5f35e1a2dde8c828bdc7b9011cb5072&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user