mirror of

https://github.com/gelusus/wxvl.git

synced 2025-07-29 22:14:41 +00:00

紧急:关键 WordPress 插件漏洞暴露了超过 400 万个网站、WordPress安全警报:400万网站面临严重认证绕过漏洞、12年来最严重的 WordPress 漏洞,可大规模接管管理员权限、

This commit is contained in:

parent

36c4785e50

commit

78b8f1abdf

@ -148,5 +148,8 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg4MDY1MzUzNw==&mid=2247497926&idx=1&sn=26eb4132f92f9aed012a93735a6b3879": "fastjson < 1.2.66 正则表达式拒绝服务漏洞REDOS",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkxNTc1MzQyNw==&mid=2247488223&idx=1&sn=179f23ace36083dd36a1f5052b4c6018": "红日靶场(七)WHOAMI Penetration(一)",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247524352&idx=2&sn=840f79721a30962446402beb9e179f45": "Redis CVE-2024-31449:如何重现和缓解漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxNTYwOTU1Mw==&mid=2650092449&idx=1&sn=ccafc6e2e300c5176b01f01455f66820": "远程代码执行风险威胁用户安全,Zoom紧急修复多个安全漏洞;颠覆传统安全架构,Zscaler创新发布新型零信任分段方案 | 牛览"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzAxNTYwOTU1Mw==&mid=2650092449&idx=1&sn=ccafc6e2e300c5176b01f01455f66820": "远程代码执行风险威胁用户安全,Zoom紧急修复多个安全漏洞;颠覆传统安全架构,Zscaler创新发布新型零信任分段方案 | 牛览",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517127&idx=1&sn=61549ef4ef11bf847690be40502fd256": "紧急:关键 WordPress 插件漏洞暴露了超过 400 万个网站",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649787425&idx=1&sn=6f9cdcc47fe2971c8f27491559a54cb3": "WordPress安全警报:400万网站面临严重认证绕过漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247502147&idx=1&sn=6d2c1227899943ee29dc7f1a17b1cf53": "12年来最严重的 WordPress 漏洞,可大规模接管管理员权限"

|

||||

}

|

||||

@ -1,12 +1,18 @@

|

||||

# 12年来最严重的 WordPress 漏洞,可大规模接管管理员权限

|

||||

BILL TOULAS 代码卫士 2024-11-18 09:38

|

||||

WIN哥学安全 2024-11-18 13:58

|

||||

|

||||

|

||||

点击上方

|

||||

蓝字关注我们

|

||||

|

||||

|

||||

聚焦源代码安全,网罗国内外最新资讯!

|

||||

|

||||

|

||||

**编译:代码卫士**

|

||||

|

||||

|

||||

免责声明:

|

||||

|

||||

由于传播、利用本公众号所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

**转自奇安信代码卫士,编译:代码卫士**

|

||||

|

||||

**WordPress 插件 “Really Simple Security”(此前被称为 “Really Simple SSL”)的免费和专业版本均受一个严重的认证绕过漏洞影响。**

|

||||

|

||||

@ -37,45 +43,6 @@ Wordfence 公司公开披露了该漏洞,称其为12年来报送的最严重

|

||||

截止到昨天,WordPress.org 数据显示,该插件的免费版本的下载次数约为45万次,即350万个网站易受攻击。

|

||||

|

||||

|

||||

****

|

||||

代码卫士试用地址:

|

||||

https://codesafe.qianxin.com

|

||||

|

||||

开源卫士试用地址:https://oss.qianxin.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**推荐阅读**

|

||||

|

||||

[WordPress 插件被安后门,用于发动供应链攻击](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247519884&idx=2&sn=394599c6e622c656ae34d0c38cb671fa&chksm=ea94bfe6dde336f0971c21b57ed4c97af0185fd27f42cbe3f54350b5600357533a0d61ab1a94&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[WordPress 插件 Forminator 中存在严重漏洞,影响30多万站点](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247519350&idx=1&sn=44cdd16335bfd4e16c8f57397e448771&chksm=ea94bd1cdde3340a03401c5d3c557a9d7ed61164d414c3cf30a1707f0002703fe0d7559b1840&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[热门Wordpress 插件 LayerSlider 中存在严重漏洞](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247519223&idx=2&sn=a927e2b6bd81218102ea07e2de3133d7&chksm=ea94ba9ddde3338bf760ba11cb2fb665b8ad6e728bcc5b21ea7c1c1bf46968a037b5e55499a3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[热门 WordPress 插件 Ultimate Member 中存在严重漏洞](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247518957&idx=1&sn=8d096042c0c0ab672b2763c4be529085&chksm=ea94bb87dde332919301d11f7a8c23002f628ae325511713f594d8afae88da1d90d44818421f&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

[WordPress 插件 LiteSpeed 漏洞影响500万个站点](http://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247518947&idx=3&sn=a79e0235f3e78c2f4980247b4e0a365d&chksm=ea94bb89dde3329f127d8c01ddbfd59e454133a12f03962b70d34129434f08d38529852aa820&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**原文链接**

|

||||

|

||||

|

||||

@ -92,20 +59,86 @@ Pixabay

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

往期推荐

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

[ 比较有意思的几个漏洞挖掘记录 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247502125&idx=1&sn=15f4d48305c47b6a699973c871f1cca0&chksm=c0c868d9f7bfe1cf87cd0eea2b0fe635af7c9ff29d604544b162d17cad57ab3da3ceb45a0b03&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

[ 惊喜,GPT4o可接入个人微信了! ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247502119&idx=1&sn=16b547ead14bd0305be520de5d33d840&chksm=c0c868d3f7bfe1c57d400776ef36be40bbcd5ec5f93da38376e715d2bfdc5ef3767b4486c1f7&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

**奇安信代码卫士 (codesafe)**

|

||||

|

||||

[ 分享某单位众测项目漏洞挖掘中的一些手法 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247502084&idx=1&sn=d48d54097881a0bd3c994c3d816bb50b&chksm=c0c868f0f7bfe1e617bd8b582860051b3a23f3f7b281943bde2953d490765b13d216d6b3ea50&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

国内首个专注于软件开发安全的产品线。

|

||||

|

||||

[ 从404到RCE,挖洞像喝水一样简单 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501990&idx=1&sn=cb10031d31e76ad2a3161edd1b0ae150&chksm=c0c86952f7bfe044a7ca1c516fc7f3622935eb3465254d668faa81f2f08b7bc834755788c98b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[ 一款针对Burp Suite Pro的安全扫描增强工具 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501958&idx=1&sn=c379d63c4be459123cee9b08089e522a&chksm=c0c86972f7bfe064ca6a3367bb823295789d0c298c46bc7a9f7b50985036ed396b238a86629b&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[ DudeSuite Web Security Tools 渗透测试工具集 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501938&idx=1&sn=e1a7953ca4719b400b2dd6011482996d&chksm=c0c86986f7bfe09019b5e8608ff79a6fe1e44dcd4b6a9acadd57d09ef84b615abf2c12139c2a&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[ 无影(TscanPlus) v2.6发布:弱口令连接校验 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501910&idx=1&sn=48bb76542e5a88c3fbd623fe387e32f5&chksm=c0c869a2f7bfe0b45c85c623f9a521ff19b006449f832d3799c39abae03daaac3471e77c8f26&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[ 一次看个爽——攻防演练合集篇 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501889&idx=1&sn=750feacfaa2b710f1fda9c266efc5098&chksm=c0c869b5f7bfe0a331c351f54e8adcefdcbbe45a157989e9321fb7af86ae5ab8ecede810edff&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[ 小记一次逆向分析 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501882&idx=1&sn=f81013e8a09e890275367a7efe7e8fdc&chksm=c0c869cef7bfe0d81b92a28f2e98af26c8dd45ff5475e58317f93792b423f51cc3786bd50aed&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[ 红队武器库2.0版本,内含数百款渗透工具 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501849&idx=1&sn=cfa9166999f9242eaac57c9a74b46b74&chksm=c0c869edf7bfe0fb821f3117f5d519e02bc681ee7448562f2164dec9bc430af66fb807ff6584&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[ SSRF打穿内网 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501833&idx=1&sn=650a086ea1158057dec8d9fd714b2ade&chksm=c0c869fdf7bfe0eb3ba649469fdffed70500b9acee8bb8e0b81b98b62879b3f441f884b7c56c&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[ 货拉拉在逻辑漏洞自动化检测的实践 ](http://mp.weixin.qq.com/s?__biz=MzkwODM3NjIxOQ==&mid=2247501830&idx=1&sn=752ab849a1a431aaaa222c3ca3e1f203&chksm=c0c869f2f7bfe0e448f27d906992c10e9ef360481cdca045ff059220ffa21e4354b2d5ac6e90&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

觉得不错,就点个 “

|

||||

在看

|

||||

” 或 "

|

||||

赞

|

||||

” 吧~

|

||||

|

||||

|

||||

|

||||

点个

|

||||

在看你最好看

|

||||

|

||||

|

||||

63

doc/WordPress安全警报:400万网站面临严重认证绕过漏洞.md

Normal file

63

doc/WordPress安全警报:400万网站面临严重认证绕过漏洞.md

Normal file

File diff suppressed because one or more lines are too long

29

doc/紧急:关键 WordPress 插件漏洞暴露了超过 400 万个网站.md

Normal file

29

doc/紧急:关键 WordPress 插件漏洞暴露了超过 400 万个网站.md

Normal file

@ -0,0 +1,29 @@

|

||||

# 紧急:关键 WordPress 插件漏洞暴露了超过 400 万个网站

|

||||

船山信安 2024-11-18 16:34

|

||||

|

||||

|

||||

|

||||

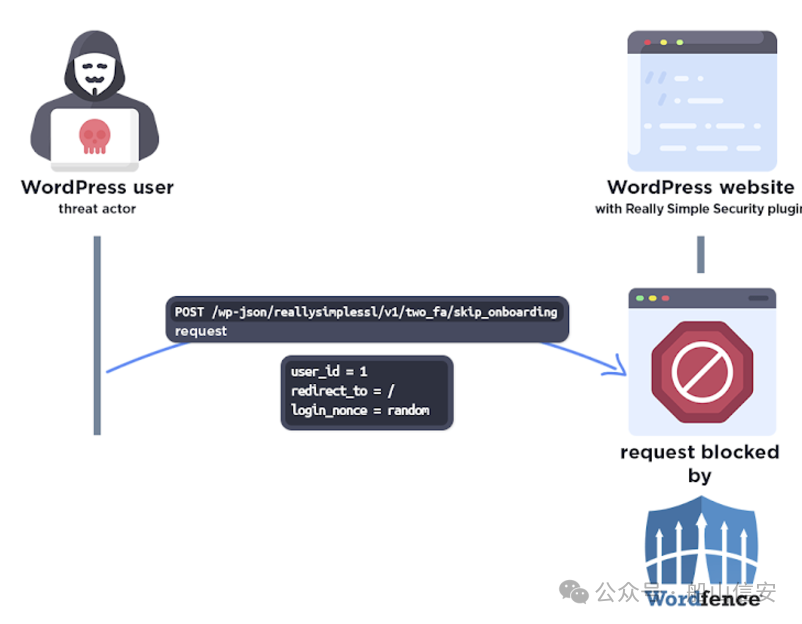

WordPress 的 Really Simple Security(以前称为 Really Simple SSL)插件中披露了一个严重的身份验证绕过漏洞,如果成功利用该漏洞,可以授予攻击者远程获得对易受攻击站点的完全管理访问权限。

|

||||

|

||||

该漏洞被跟踪为 CVE-2024-10924(CVSS 评分:9.8),影响该插件的免费和高级版本。该软件安装在超过 400 万个 WordPress 网站上。

|

||||

|

||||

“该漏洞是可编写脚本的,这意味着它可以变成针对 WordPress 网站的大规模自动化攻击,”Wordfence 安全研究员 István Márton 说。

|

||||

|

||||

继 2024 年 11 月 6 日负责任披露后,该缺点已在一周后发布的 9.1.2 版本中得到修补。这种可能的滥用风险促使插件维护者与 WordPress 合作,在公开披露之前强制更新所有运行此插件的网站。

|

||||

|

||||

根据 Wordfence 的说法,在 9.0.0 到 9.1.1.1 版本中发现的身份验证绕过漏洞是由于在名为“check_login_and_get_user”的函数中处理不当的用户检查错误而引起的,从而允许未经身份验证的攻击者在启用双因素身份验证时以任意用户(包括管理员)身份登录。

|

||||

|

||||

|

||||

|

||||

“不幸的是,添加双因素身份验证的功能之一实施不安全,这使得未经身份验证的攻击者可以在启用双因素身份验证时通过简单的请求访问任何用户帐户,包括管理员帐户,”Márton 说。

|

||||

|

||||

成功利用该漏洞可能会产生严重后果,因为它可能允许恶意行为者劫持 WordPress 网站并进一步将其用于犯罪目的。

|

||||

|

||||

该披露是在 Wordfence 揭示了适用于 WordPress 的 WPLMS 学习管理系统 WordPress LMS(CVE-2024-10470,CVSS 评分:9.8)的另一个严重缺陷几天后披露的,该缺陷可能使未经身份验证的威胁行为者能够读取和删除任意文件,从而可能导致代码执行。

|

||||

|

||||

具体来说,4.963 版本之前的主题“由于文件路径验证和权限检查不足,容易受到任意文件读取和删除”,允许未经身份验证的攻击者删除服务器上的任意文件。

|

||||

|

||||

“这使得未经身份验证的攻击者可以读取和删除服务器上的任意文件,包括网站的wp-config.php文件,”它说。“删除wp-config.php会强制站点进入设置状态,允许攻击者通过将站点连接到其控制下的数据库来启动站点接管。”

|

||||

|

||||

来源:【黑客新闻网】

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user