mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-08 14:07:09 +00:00

MQ有什么作用?三大主流MQ产品简介、如何将低危的 SSRF 盲注升级为严重漏洞、建了个SRC专项漏洞知识库、Java漏洞平台 - JavaSecLab、

This commit is contained in:

parent

49ac48f40b

commit

7af1628dac

@ -473,5 +473,9 @@

|

|||||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066187&idx=4&sn=c4be9926d771d2293619bbe2dcc12b29": "【安全圈】D-Link忽视旧款VPN路由器补丁更新,关键漏洞未修复",

|

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066187&idx=4&sn=c4be9926d771d2293619bbe2dcc12b29": "【安全圈】D-Link忽视旧款VPN路由器补丁更新,关键漏洞未修复",

|

||||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517184&idx=1&sn=15c853eb8c0706dd914700d4f9767b34": "某一cms后台代码执行漏洞",

|

"https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517184&idx=1&sn=15c853eb8c0706dd914700d4f9767b34": "某一cms后台代码执行漏洞",

|

||||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485696&idx=1&sn=d90cc63a8343e76984f47b6e6bbdda53": "CVE-2024-0012|Palo Alto Networks PAN-OS身份验证绕过漏洞(POC)",

|

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485696&idx=1&sn=d90cc63a8343e76984f47b6e6bbdda53": "CVE-2024-0012|Palo Alto Networks PAN-OS身份验证绕过漏洞(POC)",

|

||||||

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485696&idx=2&sn=8e325ace3beff8fb6bb77abdf6aef414": "CVE-2024-52301|Laravel注入漏洞"

|

"https://mp.weixin.qq.com/s?__biz=Mzg2ODcxMjYzMA==&mid=2247485696&idx=2&sn=8e325ace3beff8fb6bb77abdf6aef414": "CVE-2024-52301|Laravel注入漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzI5NzUyNzMzMQ==&mid=2247485420&idx=1&sn=6ced63536d257eb9a51206fdf47729f2": "MQ有什么作用?三大主流MQ产品简介",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247496402&idx=1&sn=422c6ca4f7b1746667036bd4bf365772": "如何将低危的 SSRF 盲注升级为严重漏洞",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=Mzg2ODYxMzY3OQ==&mid=2247517242&idx=2&sn=d73884228963ae7309105e3271efd5bc": "建了个SRC专项漏洞知识库",

|

||||||

|

"https://mp.weixin.qq.com/s?__biz=MzIzNTE0Mzc0OA==&mid=2247485967&idx=1&sn=5db816f99e67288e249ffd001c782213": "Java漏洞平台 - JavaSecLab"

|

||||||

}

|

}

|

||||||

23

doc/Java漏洞平台 - JavaSecLab.md

Normal file

23

doc/Java漏洞平台 - JavaSecLab.md

Normal file

@ -0,0 +1,23 @@

|

|||||||

|

# Java漏洞平台 - JavaSecLab

|

||||||

|

GSDK安全团队 2024-11-23 11:32

|

||||||

|

|

||||||

|

01 项目地址

|

||||||

|

|

||||||

|

```

|

||||||

|

https://github.com/whgojp/JavaSecLab

|

||||||

|

```

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

02 项目介绍

|

||||||

|

|

||||||

|

|

||||||

|

JavaSecLab是一款综合型Java漏洞平台,提供相关漏洞缺陷代码、修复代码、漏洞场景、审计SINK点、安全编码规范,覆盖多种漏洞场景,友好用户交互UI……

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

注:

|

||||||

|

工具仅供安全研究与学习之用,若将工具做其他用途,由使用者承担全部法律及连带责任,作者及发布者不承担任何法律及连带责任。信息及工具收集于互联网,真实性及安全性自测!!!

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

113

doc/MQ有什么作用?三大主流MQ产品简介.md

Normal file

113

doc/MQ有什么作用?三大主流MQ产品简介.md

Normal file

@ -0,0 +1,113 @@

|

|||||||

|

# MQ有什么作用?三大主流MQ产品简介

|

||||||

|

原创 大象只为你 大象只为你 2024-11-23 14:00

|

||||||

|

|

||||||

|

#### 1、MQ有什么作用?

|

||||||

|

|

||||||

|

MQ(MessageQueue,消息队列)将消息以队列的形式存储起来,在不同的应⽤程序之间进行传递 。队列是一种先进先出的数据结构。

|

||||||

|

|

||||||

|

**MQ主要有三个作用:**

|

||||||

|

- **(1)异步**

|

||||||

|

|

||||||

|

- **举例:**

|

||||||

|

电商系统,订单支付完成后,一般有赠送用户积分和其他消息通知等。针对这些可以用MQ异步去处理,使主流程链路变短。

|

||||||

|

|

||||||

|

- **作用:**

|

||||||

|

提高系统的响应速度和吞吐量。

|

||||||

|

|

||||||

|

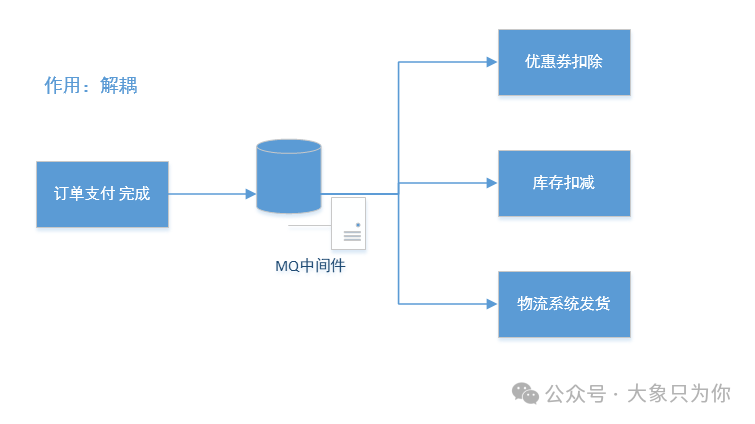

- **(2)解耦**

|

||||||

|

|

||||||

|

- **举例:**

|

||||||

|

电商系统,订单支付完成后,一般有优惠券扣除、库存扣减、物流系统发货等。

|

||||||

|

|

||||||

|

- **作用:**

|

||||||

|

|

||||||

|

- ①服务之间进⾏解耦,才可以减少服务之间的影响。提⾼系统整体的稳定性以及可扩展性。

|

||||||

|

|

||||||

|

- ②可以实现数据分发。⽣产者发送⼀个消息后,可以由⼀个或者多个消费者进行消费,而且消费者的增加或者减少对⽣产者没有影响。

|

||||||

|

|

||||||

|

|

||||||

|

- **(3)削峰**

|

||||||

|

|

||||||

|

- **举例:**

|

||||||

|

秒杀活动时,一般会瞬时流量很大,同时很多用户,可以把请求放进MQ,再慢慢消费。

|

||||||

|

|

||||||

|

- **作用:**

|

||||||

|

以稳定的系统资源应对突发的流量冲击。

|

||||||

|

|

||||||

|

|

||||||

|

#### 2、三大主流MQ产品简介

|

||||||

|

|

||||||

|

在MQ⻓期发展过程中,诞⽣了很多MQ产品,但是有很多MQ产品已经逐渐被淘汰了。⽬前最常⽤的MQ产品包括Kafka、RabbitMQ和RocketMQ。

|

||||||

|

##### 2.1、Kafka产品介绍

|

||||||

|

|

||||||

|

Kafka是⽬前最具影响⼒的开源MQ产品。

|

||||||

|

|

||||||

|

官⽹地址:

|

||||||

|

https://kafka.apache.org/

|

||||||

|

。

|

||||||

|

|

||||||

|

Apache Kafka最初由LinkedIn开发并于2011年开源。它主要解决⼤规模数据的实时流式处理和数据管道问题。

|

||||||

|

|

||||||

|

Kafka是⼀个分布式的发布-订阅消息系统,可以快速地处理⾼吞吐量的数据流,并将数据实时地分发到多个消费者中。Kafka消息系统由多个broker(服务器)组成,这些broker可以在多个数据中心之间分布式部署,以提供⾼可⽤性和容错性。

|

||||||

|

|

||||||

|

**优点:**

|

||||||

|

- 吞吐量⾮常⼤,低延迟、性能⾮常好,技术生态完整,

|

||||||

|

|

||||||

|

- 具有可扩展性、持久性和容错性等。

|

||||||

|

|

||||||

|

**缺点:**

|

||||||

|

会丢失数据,功能⽐较单⼀。

|

||||||

|

|

||||||

|

**适用场景:**

|

||||||

|

- 实时流处理、⽇志聚合、监控和数据分析等方面,

|

||||||

|

|

||||||

|

- 可以与其他⼤数据⼯具集成,如Hadoop、Spark和Storm等,构建⼀个完整的数据处理⽣态系统。

|

||||||

|

|

||||||

|

##### 2.2、RabbitMQ产品介绍

|

||||||

|

|

||||||

|

RabbitMQ的历史可以追溯到2006年,开源、基于erlang语言开发,使用非常广泛。

|

||||||

|

|

||||||

|

官网地址:

|

||||||

|

https://www.rabbitmq.com/

|

||||||

|

。

|

||||||

|

|

||||||

|

**优点:**

|

||||||

|

消息可靠性高,功能全面。

|

||||||

|

|

||||||

|

**缺点:**

|

||||||

|

- 吞吐量比较低,消息积累会影响性能,

|

||||||

|

|

||||||

|

- erlang语言比较小众。

|

||||||

|

|

||||||

|

**适用场景:**

|

||||||

|

小规模场景,比如企业内部小规模服务调用。

|

||||||

|

##### 2.3、RocketMQ产品介绍

|

||||||

|

|

||||||

|

RocketMQ是阿⾥巴巴开源的⼀个消息中间件,在阿⾥内部历经了双⼗⼀等很多⾼并发场景的考验,能够处理亿万级别的消息。2016年开源后捐赠给Apache,现在是Apache的⼀个顶级项⽬。

|

||||||

|

|

||||||

|

官⽹地址:

|

||||||

|

http://rocketmq.apache.org

|

||||||

|

。

|

||||||

|

|

||||||

|

**优点:**

|

||||||

|

- ⾼吞吐、⾼性能、⾼可⽤,

|

||||||

|

|

||||||

|

- 功能全⾯,客户端协议丰富,

|

||||||

|

|

||||||

|

- 使⽤java语⾔开发,⽅便定制。

|

||||||

|

|

||||||

|

**缺点:**

|

||||||

|

服务加载⽐较慢,技术⽣态相对没有那么完整

|

||||||

|

|

||||||

|

**适用场景:**

|

||||||

|

几乎全场景,尤其适合⾦融场景。

|

||||||

|

#### 3、内容预告&我的公众号

|

||||||

|

|

||||||

|

接下来,将会分享MQ系列文章,会结合Java代码简单Demo,这样方便了解使用。后续单个技术点分享完会以项目方式分享。

|

||||||

|

|

||||||

|

敬请关注我的公众号:

|

||||||

|

**大象只为你**

|

||||||

|

,持续更新技术知识......

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

@ -1,16 +1,7 @@

|

|||||||

# 如何将低危的 SSRF 盲注升级为严重漏洞

|

# 如何将低危的 SSRF 盲注升级为严重漏洞

|

||||||

原创 骨哥说事 骨哥说事 2024-11-17 09:05

|

迪哥讲事 2024-11-23 13:30

|

||||||

|

|

||||||

<table><tbody><tr><td width="557" valign="top" style="word-break: break-all;"><h1 data-selectable-paragraph="" style="white-space: normal;outline: 0px;max-width: 100%;font-family: -apple-system, system-ui, "Helvetica Neue", "PingFang SC", "Hiragino Sans GB", "Microsoft YaHei UI", "Microsoft YaHei", Arial, sans-serif;letter-spacing: 0.544px;background-color: rgb(255, 255, 255);box-sizing: border-box !important;overflow-wrap: break-word !important;"><strong style="outline: 0px;max-width: 100%;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="color: rgb(255, 0, 0);"><strong><span style="font-size: 15px;">声明:</span></strong></span><span style="font-size: 15px;"></span></span></strong><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="font-size: 15px;">文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。</span></span></h1></td></tr></tbody></table>#

|

<table><tbody><tr><td width="557" valign="top" style="word-break: break-all;"><h1 data-selectable-paragraph="" style="white-space: normal;outline: 0px;max-width: 100%;font-family: -apple-system, system-ui, "Helvetica Neue", "PingFang SC", "Hiragino Sans GB", "Microsoft YaHei UI", "Microsoft YaHei", Arial, sans-serif;letter-spacing: 0.544px;background-color: rgb(255, 255, 255);box-sizing: border-box !important;overflow-wrap: break-word !important;"><strong style="outline: 0px;max-width: 100%;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="color: rgb(255, 0, 0);"><strong><span style="font-size: 15px;">声明:</span></strong></span><span style="font-size: 15px;"></span></span></strong><span style="outline: 0px;max-width: 100%;font-size: 18px;box-sizing: border-box !important;overflow-wrap: break-word !important;"><span style="font-size: 15px;">文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由用户承担全部法律及连带责任,文章作者不承担任何法律及连带责任。</span></span></h1></td></tr></tbody></table># 简介

|

||||||

# 文章原文:https://gugesay.com/archives/3612

|

|

||||||

|

|

||||||

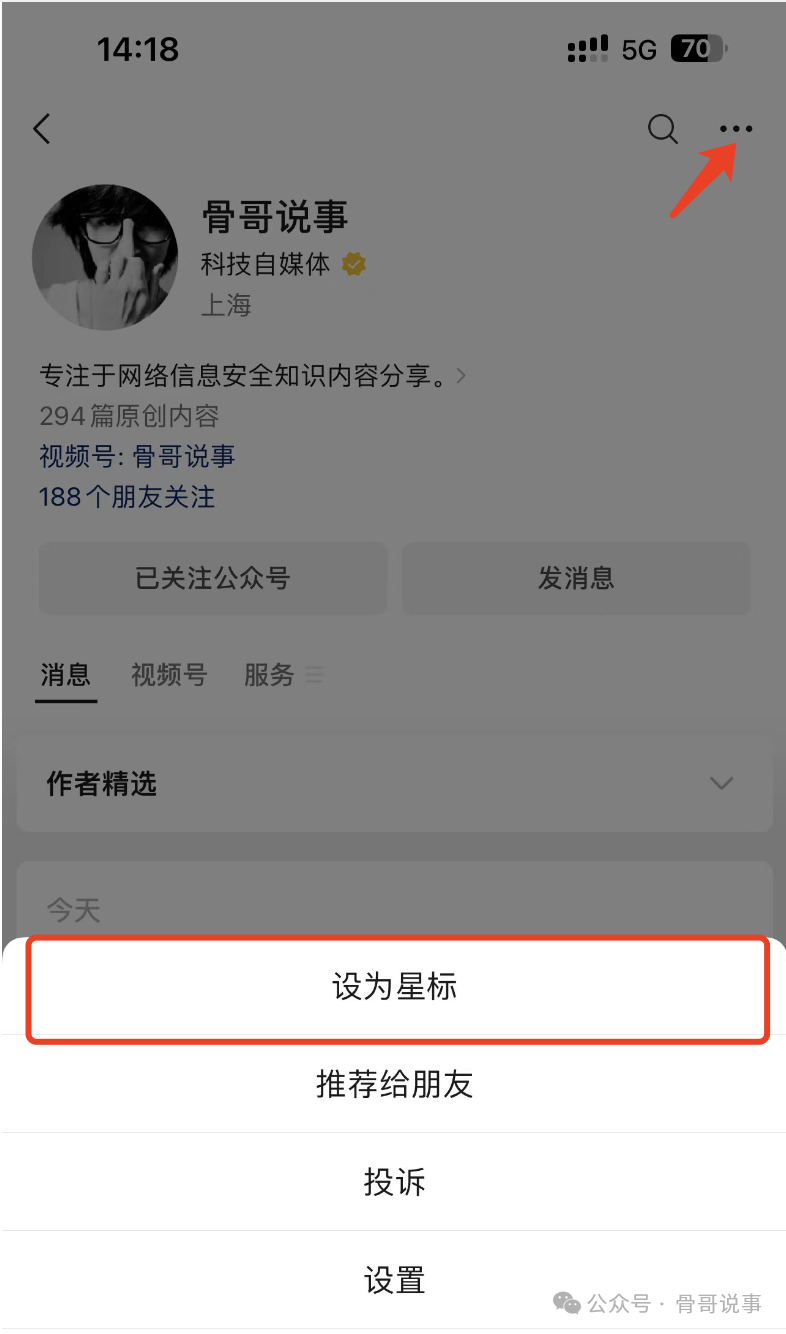

******不想错过任何消息?设置星标****↓ ↓ ↓**

|

|

||||||

****

|

|

||||||

#

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

# 简介

|

|

||||||

|

|

||||||

今天分享国外白帽Amr Mustafa如何利用 SSRF 盲注发现和利用关键漏洞的经验。

|

今天分享国外白帽Amr Mustafa如何利用 SSRF 盲注发现和利用关键漏洞的经验。

|

||||||

# 什么是SSRF?

|

# 什么是SSRF?

|

||||||

@ -192,14 +183,40 @@ https://book.hacktricks.xyz/pentesting-web/ssrf-server-side-request-forgery/clou

|

|||||||

|

|

||||||

你学到了么?

|

你学到了么?

|

||||||

|

|

||||||

|

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

|

||||||

|

|

||||||

|

|

||||||

|

## 往期回顾

|

||||||

|

|

||||||

|

[一款bp神器](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247495880&idx=1&sn=65d42fbff5e198509e55072674ac5283&chksm=e8a5faabdfd273bd55df8f7db3d644d3102d7382020234741e37ca29e963eace13dd17fcabdd&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[ssrf绕过新思路](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247495841&idx=1&sn=bbf477afa30391b8072d23469645d026&chksm=e8a5fac2dfd273d42344f18c7c6f0f7a158cca94041c4c4db330c3adf2d1f77f062dcaf6c5e0&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[一个辅助测试ssrf的工具](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247496380&idx=1&sn=78c0c4c67821f5ecbe4f3947b567eeec&chksm=e8a5f8dfdfd271c935aeb4444ea7e928c55cb4c823c51f1067f267699d71a1aad086cf203b99&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[dom-xss精选文章](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247488819&idx=1&sn=5141f88f3e70b9c97e63a4b68689bf6e&chksm=e8a61f50dfd1964692f93412f122087ac160b743b4532ee0c1e42a83039de62825ebbd066a1e&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[年度精选文章](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247487187&idx=1&sn=622438ee6492e4c639ebd8500384ab2f&chksm=e8a604b0dfd18da6c459b4705abd520cc2259a607dd9306915d845c1965224cc117207fc6236&scene=21#wechat_redirect)

|

||||||

|

[](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247487187&idx=1&sn=622438ee6492e4c639ebd8500384ab2f&chksm=e8a604b0dfd18da6c459b4705abd520cc2259a607dd9306915d845c1965224cc117207fc6236&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[Nuclei权威指南-如何躺赚](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247487122&idx=1&sn=32459310408d126aa43240673b8b0846&chksm=e8a604f1dfd18de737769dd512ad4063a3da328117b8a98c4ca9bc5b48af4dcfa397c667f4e3&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[漏洞赏金猎人系列-如何测试设置功能IV](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247486973&idx=1&sn=6ec419db11ff93d30aa2fbc04d8dbab6&chksm=e8a6079edfd18e88f6236e237837ee0d1101489d52f2abb28532162e2937ec4612f1be52a88f&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

|

[漏洞赏金猎人系列-如何测试注册功能以及相关Tips](http://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247486764&idx=1&sn=9f78d4c937675d76fb94de20effdeb78&chksm=e8a6074fdfd18e59126990bc3fcae300cdac492b374ad3962926092aa0074c3ee0945a31aa8a&scene=21#wechat_redirect)

|

||||||

|

|

||||||

|

|

||||||

以上内容由骨哥翻译并整理。

|

以上内容由骨哥翻译并整理。

|

||||||

|

|

||||||

|

|

||||||

原文:https://medium.com/@DrakenKun/how-i-turned-a-low-blind-ssrf-into-a-critical-vulnerability-with-strategic-impact-escalation-536505cc4352

|

原文:https://medium.com/@DrakenKun/how-i-turned-a-low-blind-ssrf-into-a-critical-vulnerability-with-strategic-impact-escalation-536505cc4352

|

||||||

|

|

||||||

**加入星球,随时交流:**

|

|

||||||

|

|

||||||

****

|

****

|

||||||

**(前50位成员):99元/年************(后续会员统一定价):128元/年******

|

|

||||||

**感谢阅读,如果觉得还不错的话,欢迎分享给更多喜爱的朋友~****====正文结束====**

|

|

||||||

|

|

||||||

|

|

||||||

|

|||||||

@ -1,5 +1,5 @@

|

|||||||

# 建了个SRC专项漏洞知识库

|

# 建了个SRC专项漏洞知识库

|

||||||

Z2O安全攻防 2024-11-16 12:30

|

Z2O安全攻防 2024-11-23 12:58

|

||||||

|

|

||||||

建立了一个

|

建立了一个

|

||||||

src专项圈子,内容包含**src漏洞知识库**、**src挖掘技巧**、**src视频教程**等,一起学习赚赏金技巧,以及专属微信群一起挖洞

|

src专项圈子,内容包含**src漏洞知识库**、**src挖掘技巧**、**src视频教程**等,一起学习赚赏金技巧,以及专属微信群一起挖洞

|

||||||

|

|||||||

Loading…

x

Reference in New Issue

Block a user