mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

严重的 Erlang∕OTP SSH RCE 漏洞现已公开,请立即修补、FortiVoice零日漏洞遭野外利用,特制HTTP请求可执行任意代码、【漏洞预警】Apache IoTDB远程代码执行漏洞、工具推荐 | 最新开源若依Vue漏洞检测工具、

This commit is contained in:

parent

5ffbbd4ebf

commit

aea6641983

@ -14028,5 +14028,9 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524570&idx=1&sn=a738a378ed2afb2a4d728ca1f3858253": "英特尔CPU新型漏洞可泄露特权内存敏感数据",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzUyMzczNzUyNQ==&mid=2247524570&idx=2&sn=9fb4955b9ea23730e89e2a02fbed891a": "Windows 远程桌面漏洞允许攻击者通过网络执行恶意代码",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458593996&idx=2&sn=1adc8a5b4dcf09069ae8a01ef9cb1186": "微软修复78个漏洞,5个零日漏洞被利用,Azure惊现满分漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247488468&idx=1&sn=0936bafacba6d0e8c19685261ec2c800": "Laravel Framework 8到11版本存在敏感信息泄露漏洞CVE-2024-29291 附POC"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247488468&idx=1&sn=0936bafacba6d0e8c19685261ec2c800": "Laravel Framework 8到11版本存在敏感信息泄露漏洞CVE-2024-29291 附POC",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3ODY0NTczMA==&mid=2247492778&idx=1&sn=05a8cc166439396e85322a00a6f68a2c": "严重的 Erlang∕OTP SSH RCE 漏洞现已公开,请立即修补",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320874&idx=2&sn=9bc6fc40d0c509c0f8350ee1b767056c": "FortiVoice零日漏洞遭野外利用,特制HTTP请求可执行任意代码",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247490076&idx=1&sn=7657f918594505daaecaa1220c2914f0": "【漏洞预警】Apache IoTDB远程代码执行漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247494605&idx=1&sn=f089ad9b91ff71fc033ef5fc95538d43": "工具推荐 | 最新开源若依Vue漏洞检测工具"

|

||||

}

|

||||

100

doc/2025-05/FortiVoice零日漏洞遭野外利用,特制HTTP请求可执行任意代码.md

Normal file

100

doc/2025-05/FortiVoice零日漏洞遭野外利用,特制HTTP请求可执行任意代码.md

Normal file

@ -0,0 +1,100 @@

|

||||

# FortiVoice零日漏洞遭野外利用,特制HTTP请求可执行任意代码

|

||||

FreeBuf 2025-05-14 11:01

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

Fortinet公司近日披露了一个关键级基于栈的缓冲区溢出漏洞(CVE-2025-32756),该漏洞影响其安全产品线中的多款产品,且已确认有攻击者针对FortiVoice系统实施野外利用。

|

||||

|

||||

|

||||

这个CVSS评分为9.6的漏洞允许远程未认证攻击者通过特制HTTP请求执行任意代码或命令,可能使攻击者完全控制受影响设备。该安全漏洞被归类为基于栈的缓冲区溢出,影响FortiVoice、FortiMail、FortiNDR、FortiRecorder和FortiCamera产品的多个版本。

|

||||

|

||||

|

||||

Fortinet安全研究人员在观察到针对FortiVoice部署的主动利用尝试后发现该漏洞。2025年5月13日官方披露漏洞后,Fortinet立即为所有受影响产品发布安全补丁。

|

||||

|

||||

### Part01

|

||||

### 漏洞详情

|

||||

|

||||

|

||||

Fortinet安全公告指出:"FortiVoice、FortiMail、FortiNDR、FortiRecorder和FortiCamera产品中存在的基于栈的溢出漏洞[CWE-121],可能允许远程未认证攻击者通过构造的HTTP请求执行任意代码或命令。"此类漏洞尤其危险,因为它无需认证即可远程利用,使攻击者能完全掌控被入侵系统。

|

||||

|

||||

|

||||

在至少一起已确认的事件中,威胁行为者利用该漏洞入侵FortiVoice系统实施以下恶意操作:

|

||||

- 扫描内网资产

|

||||

|

||||

- 启用FCGI调试功能窃取凭证

|

||||

|

||||

- 清除崩溃日志以销毁证据

|

||||

|

||||

### Part02

|

||||

### 已观测的攻击模式

|

||||

|

||||

|

||||

Fortinet记录了威胁行为者利用该漏洞攻击FortiVoice部署的具体活动。观测到的攻击模式包括网络侦察、故意删除系统崩溃日志以隐藏恶意活动,以及启用FCGI调试功能以捕获系统凭证或记录SSH登录尝试。

|

||||

|

||||

|

||||

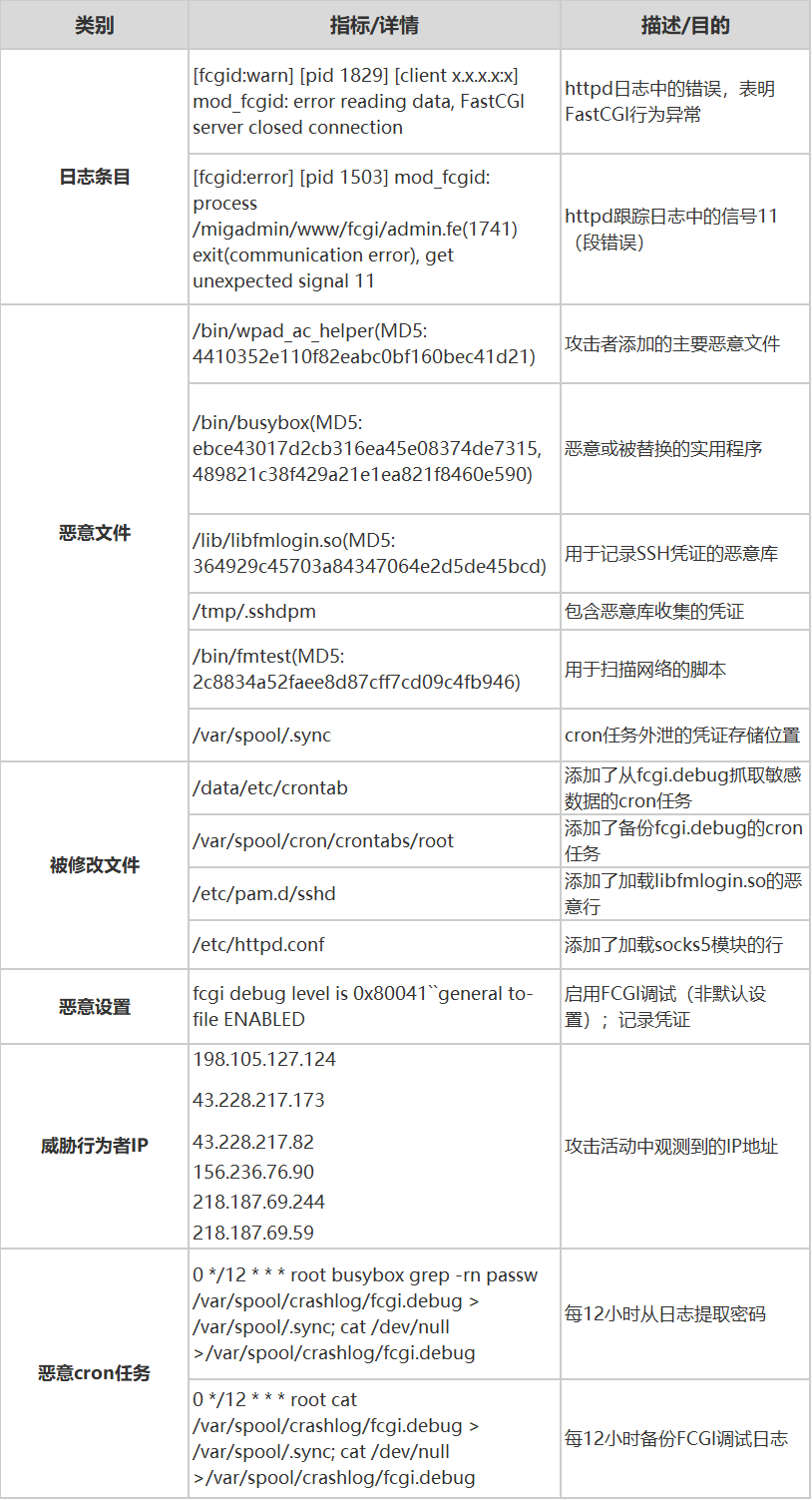

安全研究人员已识别出与这些攻击相关的多个入侵指标(IoCs),包括httpd跟踪日志中的可疑条目、对系统文件的未授权修改,以及设计用于外泄敏感信息的恶意cron任务。已确认6个IP地址与攻击活动相关,包括 198.105.127.124 和 218.187.69.244。

|

||||

|

||||

|

||||

**FortiVoice零日漏洞(CVE-2025-32756)入侵指标**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

### Part03

|

||||

### 受影响版本与缓解措施

|

||||

|

||||

|

||||

该漏洞影响Fortinet产品线中的多个版本。FortiVoice 6.4.0至6.4.10、7.0.0至7.0.6以及7.2.0版本均存在风险,需立即更新。同样,FortiMail(最高7.6.2)、FortiNDR(所有1.x版本和7.6.1之前的7.x版本)、FortiRecorder(最高7.2.3)和FortiCamera(最高2.1.3)的多个版本也受影响。

|

||||

|

||||

|

||||

Fortinet强烈建议客户尽快更新至最新修补版本。

|

||||

可以通过以下命令检测FCGI调试是否被恶意启用:

|

||||

```

|

||||

diag debug application fcgi

|

||||

```

|

||||

|

||||

|

||||

若返回结果包含:

|

||||

```

|

||||

general to-file ENABLED

|

||||

```

|

||||

|

||||

则表明系统可能已遭入侵。

|

||||

|

||||

|

||||

若无法立即安装补丁,Fortinet建议采取以下临时措施:

|

||||

- 禁用HTTP/HTTPS管理接口

|

||||

|

||||

- 将管理访问限制在可信内网范围

|

||||

|

||||

- 监控受影响设备是否存在已知入侵指标

|

||||

|

||||

此次事件延续了近年来Fortinet产品频现安全漏洞的模式。2025年初,Fortinet修补了另一个同样被野外利用的关键漏洞(CVE-2024-55591)。2022年底,Fortinet曾修复一个被中俄网络间谍组织积极利用的身份验证绕过漏洞(CVE-2022-40684)。

|

||||

|

||||

|

||||

安全专家强调,像FortiVoice这样的网络安全设备因其在企业网络中的特权地位和对敏感通信的访问权限,成为攻击者的高价值目标。使用任何受影响Fortinet产品的组织应优先处理此安全公告,立即实施建议的缓解措施。

|

||||

|

||||

|

||||

**参考来源:**

|

||||

|

||||

**FortiVoice 0-day Vulnerability Exploited in the Wild to Execute Arbitrary Code**https://cybersecuritynews.com/fortivoice-0-day-vulnerability/

|

||||

|

||||

|

||||

###

|

||||

###

|

||||

###

|

||||

### 推荐阅读

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651320343&idx=1&sn=4092a85b3c9cd6eea8dc0dcb48620652&scene=21#wechat_redirect)

|

||||

|

||||

### 电台讨论

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

28

doc/2025-05/【漏洞预警】Apache IoTDB远程代码执行漏洞.md

Normal file

28

doc/2025-05/【漏洞预警】Apache IoTDB远程代码执行漏洞.md

Normal file

@ -0,0 +1,28 @@

|

||||

# 【漏洞预警】Apache IoTDB远程代码执行漏洞

|

||||

cexlife 飓风网络安全 2025-05-14 14:59

|

||||

|

||||

|

||||

|

||||

漏洞描述:

|

||||

|

||||

Apache IoTDB是一款专为物联网(IoT)场景设计的高性能时序数据库管理系统由清华大学发起是Apache基金会旗下的Top-Level项目。它采用端边云协同的轻量化架构,支持一体化的物联网时序数据收集、存储、管理与分析Apache IoTDB存在一个远程代码执行漏洞,攻击者可以通过不受信任的URI注册恶意用户定义函数(UDF),从而实现远程代码执行。

|

||||

|

||||

受影响产品或系统:

|

||||

|

||||

Apache IoTDB = 20250514

|

||||

|

||||

修复方案:

|

||||

|

||||

官方已发布最新版,详情见:oss-sec:CVE-2024-24780:Apache IoTDB:Remote Code Execution with untrusted URI of User-defined function

|

||||

|

||||

建议用户升级到Apache IoTDB 1.3.4版本

|

||||

|

||||

参考链接:

|

||||

|

||||

https://www.apache.org/dyn/closer.cgi/iotdb/1.3.4/apache-iotdb-1.3.4-all-bin.zip

|

||||

|

||||

补丁名称:Apache IoTDB

|

||||

|

||||

补丁链接:https://iotdb.apache.org/

|

||||

|

||||

|

||||

39

doc/2025-05/严重的 Erlang∕OTP SSH RCE 漏洞现已公开,请立即修补.md

Normal file

39

doc/2025-05/严重的 Erlang∕OTP SSH RCE 漏洞现已公开,请立即修补.md

Normal file

@ -0,0 +1,39 @@

|

||||

# 严重的 Erlang/OTP SSH RCE 漏洞现已公开,请立即修补

|

||||

Rhinoer 犀牛安全 2025-05-14 16:01

|

||||

|

||||

|

||||

|

||||

目前,针对一个严重的 Erlang/OTP SSH 漏洞(编号为 CVE-2025-32433)的公开攻击已被公开,该漏洞允许未经身份验证的攻击者在受影响的设备上远程执行代码。

|

||||

|

||||

德国波鸿鲁尔大学的研究人员于周三披露了这一漏洞,并警告所有运行该守护进程的设备都存在漏洞。

|

||||

|

||||

OpenWall 漏洞邮件列表上的披露信息显示:“该问题是由 SSH 协议消息处理中的一个缺陷引起的,该缺陷允许攻击者在身份验证之前发送连接协议消息。”

|

||||

|

||||

该漏洞已在 25.3.2.10 和 26.2.4 版本中修复,但由于该平台通常用于电信基础设施、数据库和高可用性系统,因此可能不容易立即更新设备。

|

||||

|

||||

然而,情况变得更加紧迫,因为多名网络安全研究人员私下创建了可在易受攻击的设备上实现远程代码执行的漏洞。

|

||||

|

||||

其中包括Zero Day Initiative 的Peter Girnus和 Horizon3 的研究人员,他们表示该漏洞出奇地容易被利用。

|

||||

|

||||

不久之后,ProDefense在 GitHub 上发布了PoC 漏洞,并在 Pastebin 上匿名发布了另一个漏洞,两者都迅速在社交媒体上分享。

|

||||

|

||||

Girnus 向 BleepingComputer 证实,ProDefense 的 PoC 是有效的,但无法使用发布到 Pastebin 的 PoC 成功利用 Erlang/OTP SSH。

|

||||

|

||||

既然公共漏洞已经存在,威胁行为者很快就会开始扫描易受攻击的系统并利用它们。

|

||||

|

||||

Girnus 告诉 BleepingComputer:“SSH 是最常用的远程访问管理协议,因此我预计这种组合将在关键基础设施中得到广泛应用。”

|

||||

|

||||

这有点令人担忧,尤其是考虑到电信公司频繁成为国家级 APT 攻击的目标,例如 Volt 和 Salt Typhoon。

|

||||

|

||||

Girnus 是指某国政府支持的黑客组织,负责入侵边缘网络设备并入侵美国及世界各地的电信提供商。

|

||||

|

||||

根据Girnus 分享的Shodan 查询结果,目前有超过 60 万个 IP 地址正在运行 Erlang/OTP。然而,研究人员表示,这些设备中的大多数运行的是 CouchDB,因此不会受到该漏洞的影响。

|

||||

|

||||

Apache CouchDB 的一位代表还向 BleepingComputer 证实,CouchDB 不使用 Erlang/OTP 的 SSH 服务器或客户端功能,因此不存在漏洞。

|

||||

|

||||

既然公共漏洞已经存在,强烈建议所有运行 Erlang OTP SSH 的设备在受到攻击者攻击之前立即升级。

|

||||

|

||||

|

||||

信息来源:

|

||||

BleepingComputer

|

||||

|

||||

166

doc/2025-05/工具推荐 最新开源若依Vue漏洞检测工具.md

Normal file

166

doc/2025-05/工具推荐 最新开源若依Vue漏洞检测工具.md

Normal file

@ -0,0 +1,166 @@

|

||||

# 工具推荐 | 最新开源若依Vue漏洞检测工具

|

||||

kk12-30 星落安全团队 2025-05-14 16:01

|

||||

|

||||

|

||||

|

||||

点击上方

|

||||

蓝字

|

||||

关注我们

|

||||

|

||||

|

||||

|

||||

|

||||

现在只对常读和星标的公众号才展示大图推送,建议大家能把

|

||||

**星落安全团队**

|

||||

“

|

||||

**设为星标**

|

||||

”,

|

||||

否则可能就看不到了啦

|

||||

!

|

||||

|

||||

|

||||

|

||||

**工具介绍**

|

||||

|

||||

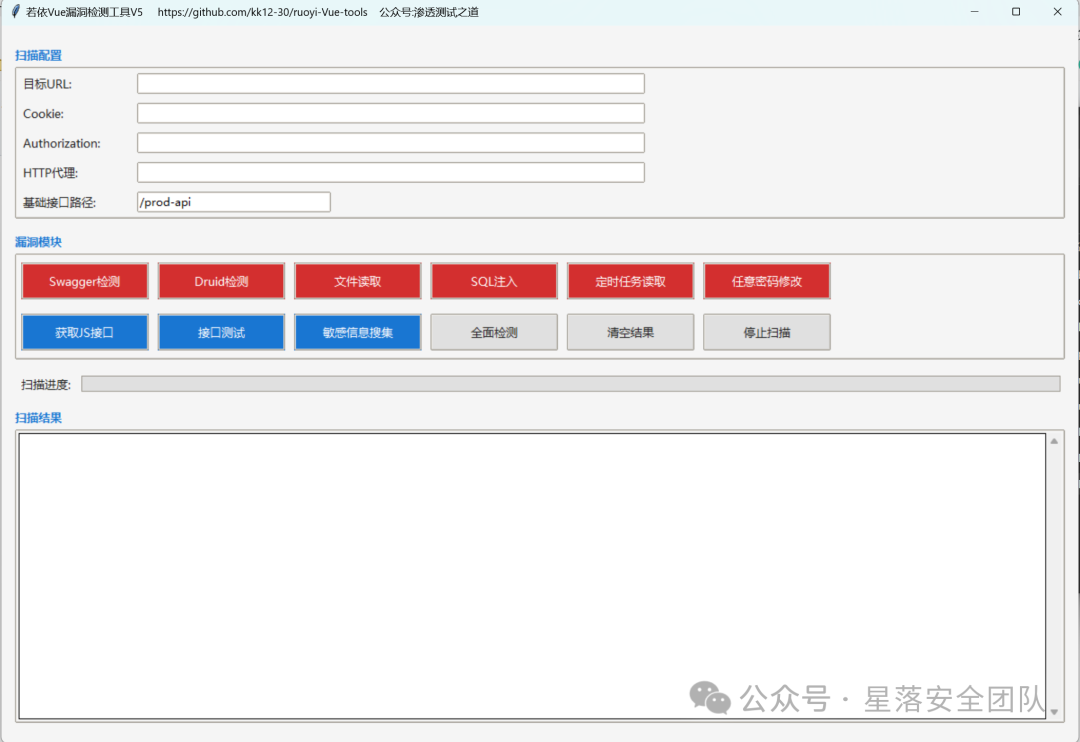

**Ruoyi-Vue-Tools**

|

||||

|

||||

由开发者 kk12-30 基于 Python 开发的若依 Vue 框架漏洞检测工具

|

||||

### 关键特性

|

||||

1. **技术栈**

|

||||

|

||||

1. 开发语言:Python 3.8+

|

||||

|

||||

1. 适用目标:若依 Vue 前后端分离版本(Ruoyi-Vue)

|

||||

|

||||

1. **功能定位**

|

||||

|

||||

1. 默认弱口令(admin/admin123)

|

||||

|

||||

1. 未授权访问端点(如

|

||||

/demo/controller/list

|

||||

)

|

||||

|

||||

1. Swagger 接口暴露

|

||||

|

||||

1. XXE/JDBC 注入等历史漏洞

|

||||

|

||||

1. 自动化检测若依框架常见漏洞:

|

||||

|

||||

1. **项目状态**

|

||||

|

||||

1. 开源协议:Apache 2.0

|

||||

|

||||

1. 代码托管:GitHub(需替换为实际仓库地址)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**相关地址**

|

||||

|

||||

**关注微信公众号后台回复“入群”,即可进入星落安全交流群!**

|

||||

|

||||

**关注微信公众号后台回复“20250515”,即可获取项目下载地址!**

|

||||

|

||||

|

||||

|

||||

**圈子介绍**

|

||||

|

||||

博主介绍

|

||||

:

|

||||

|

||||

|

||||

目前工作在某安全公司攻防实验室,一线攻击队选手。自2022-2024年总计参加过30+次省/市级攻防演练,擅长工具开发、免杀、代码审计、信息收集、内网渗透等安全技术。

|

||||

|

||||

|

||||

目前已经更新的免杀内容:

|

||||

- 部分免杀项目源代码

|

||||

|

||||

- 全新版本CobaltStrike4.9.1 支持Linux上线

|

||||

|

||||

- 一键击溃360+核晶

|

||||

|

||||

- 一键击溃windows defender

|

||||

|

||||

- 一键击溃火绒进程

|

||||

|

||||

-

|

||||

CobaltStrike免杀加载器

|

||||

|

||||

- 数据库直连工具免杀版

|

||||

|

||||

- aspx文件自动上线cobaltbrike

|

||||

|

||||

- jsp文件

|

||||

自动上线cobaltbrike

|

||||

|

||||

- 哥斯拉免杀工具

|

||||

XlByPassGodzilla

|

||||

|

||||

- 冰蝎免杀工具 XlByPassBehinder

|

||||

|

||||

- 冰蝎星落专版 xlbehinder

|

||||

|

||||

- 正向代理工具 xleoreg

|

||||

|

||||

- 反向代理工具xlfrc

|

||||

|

||||

- 内网扫描工具 xlscan

|

||||

|

||||

- CS免杀加载器 xlbpcs

|

||||

|

||||

- Todesk/向日葵密码读取工具

|

||||

|

||||

- 导出lsass内存工具 xlrls

|

||||

|

||||

- 绕过WAF免杀工具 ByPassWAF

|

||||

|

||||

- 等等...

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

目前星球已满500人,价格由208元

|

||||

调整为

|

||||

218元(

|

||||

交个朋友啦

|

||||

),600名以后涨价至268元!

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

往期推荐

|

||||

|

||||

|

||||

|

||||

1.[学不会全额退款 | 星落免杀第一期,助你打造专属免杀武器库](https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247494072&idx=1&sn=e46a6d176a8fad2aa4b4c055de3607da&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[2.](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247488563&idx=1&sn=1f358db06abaf7a4036129d33682dfcc&chksm=c0e2bf8cf795369ac5f5869225cd00ab4aee59e14549692a8711955c0c2f334f1651aa78e64c&scene=21#wechat_redirect)

|

||||

[【干货】你不得不学习的内网渗透手法](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247489483&idx=1&sn=0cbeb449e56db1ae48abfb924ffd0b43&chksm=c0e2bc74f79535622f39166c8ed17d5fe5a2bbc3f622d20491033b6aa61d26d789e59bab5b79&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

3[.](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247485412&idx=1&sn=43f7ccd9e5da3e293faac9def1f07458&chksm=c0e2ac5bf795254df7a82a677fc5792c62829442adc24239fdb6208ec36e8450e81c617bde70&scene=21#wechat_redirect)

|

||||

[【免杀】CobaltStrike4.9.1二开 | 自破解 免杀 修复BUG](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247488486&idx=1&sn=683083d38a58de4a95750673d9cb725d&chksm=c0e2b859f795314f3b7bc980a5d4114508ee2c286bc683cdfd25eefa4fb59f26adfe5483690b&scene=21#wechat_redirect)

|

||||

[!](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247486966&idx=1&sn=3f144d5936d5cdc11178004549384ace&chksm=c0e2a649f7952f5f7557dde6e9cca53ecee7b5e2f7ff23395250e8fe47acb102902d9727185d&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

4. [【免杀】原来SQL注入也可以绕过杀软执行shellcode上线CoblatStrike](http://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247489950&idx=1&sn=a54e05e31a2970950ad47800606c80ff&chksm=c0e2b221f7953b37b5d7b1a8e259a440c1ee7127d535b2c24a5c6c2f2e773ac2a4df43a55696&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

【

|

||||

声明

|

||||

】本文所涉及的技术、思路和工具仅用于安全测试和防御研究,切勿将其用于非法入侵或攻击他人系统以及盈利等目的,一切后果由操作者自行承担!!!

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user