mirror of

https://github.com/gelusus/wxvl.git

synced 2025-06-07 05:28:43 +00:00

2.0 KiB

2.0 KiB

Oracle WebLogic Server反序列化漏洞(CVE-2024-21216)

原创 清风 白帽攻防 2024-12-25 06:01

免责声明:请勿使用本文中提到的技术进行非法测试或行为。使用本文中提供的信息或工具所造成的任何后果和损失由使用者自行承担,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

简介

WebLogic 是一款由 BEA 系统公司开发的 Java EE 应用服务器,现由 Oracle 拥有。它支持全面的 Java EE 平台,并提供多种功能和服务,包括 Web 服务器、EJB 容器、JMS 消息队列、事务管理和安全性等,具有极高的可扩展性和稳定性。

漏洞描述

Oracle WebLogic Server反序列化漏洞,允许未经身份验证的攻击者通过 T3、IIOP 访问网络,从而入侵 Oracle WebLogic Server。

hunter语法```

product.name="WebLogic Server"

影响版本WebLogic Server 12.2.1.4.0WebLogic Server 14.1.1.0.0漏洞检测

1、本地检测WebLogic版本和补丁安装的情况

cd /Oracle/Middleware/wlserver_10.3/server/lib$ java -cp weblogic.jar weblogic.version

2、

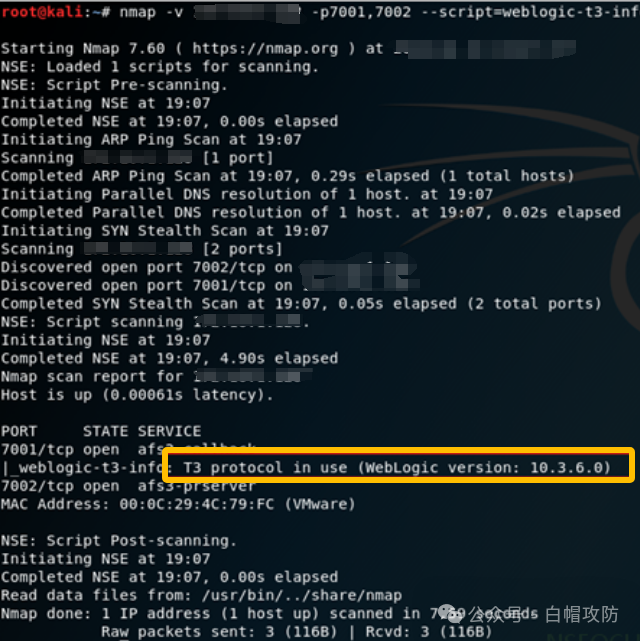

Nmap探测开启T3服务的WebLogic主机,目标开启了T3协议且WebLogic版本在受影响范围之内,如果没有安装官方的安全补丁,则存在漏洞风险。

nmap -n -v -Pn –sV [主机或网段地址] -p7001,7002 –script=weblogic-t3-info.nse

**修复建议**

1、更新补丁

2、 限制T3协议访问